现象:

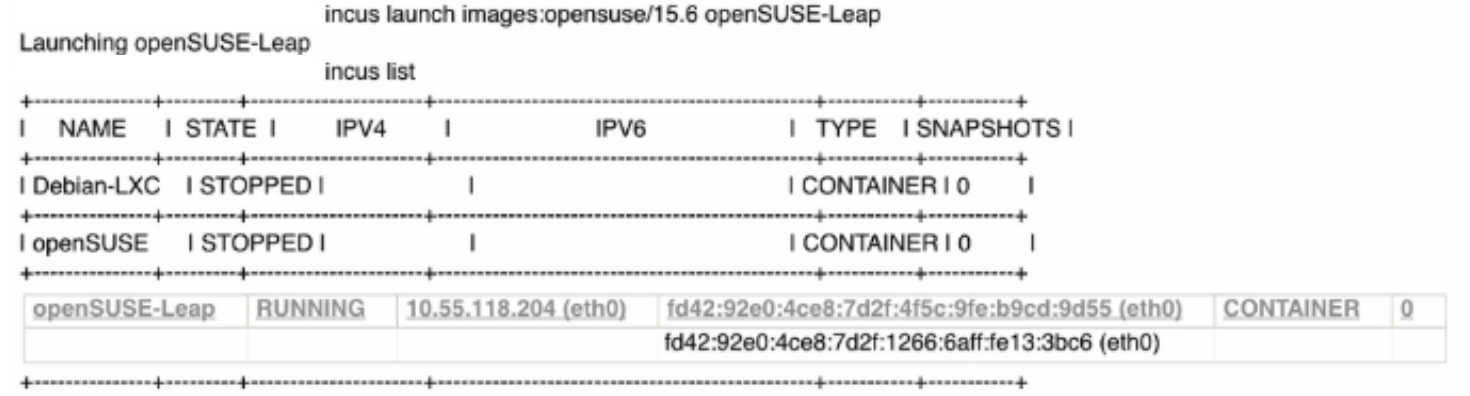

在 Alpine Linux 中部署 LXD或者incus 服务后,创建 容器或者虚拟机时提示 实例启动失败、退出代码为1:

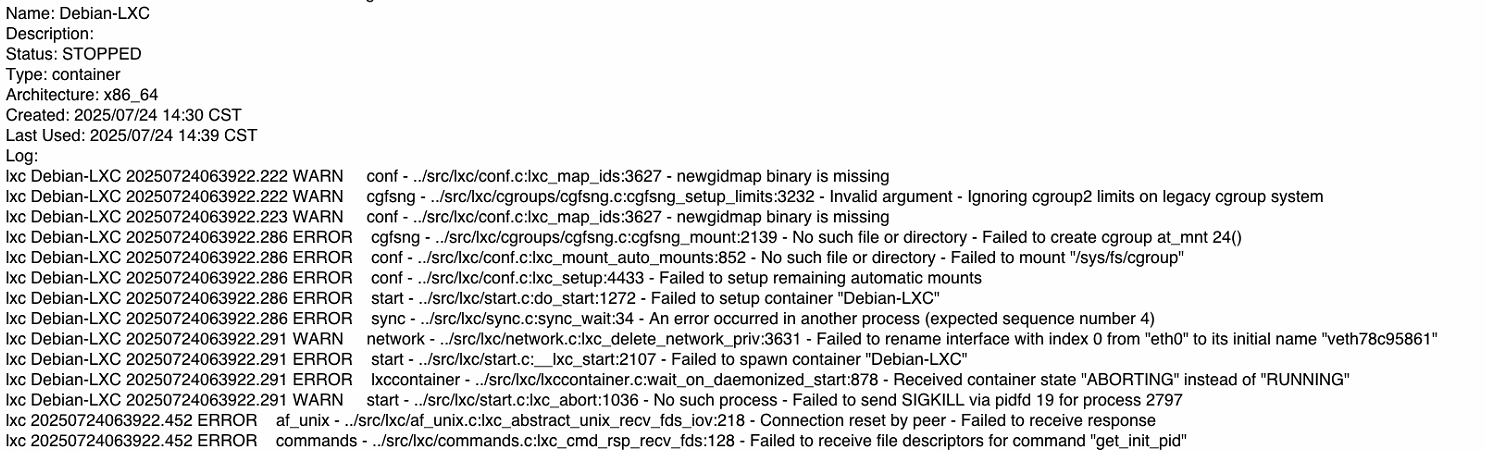

![]() 查询启动日志后,发现是 cgroup 挂载失败导致了 container 拉起失败。

查询启动日志后,发现是 cgroup 挂载失败导致了 container 拉起失败。

原因分析:

从启动日志上看,是 cgroup 挂载失败导致了 container setup 失败。

此时查看发现目标实例创建成功了、只是 start 失败。

这是便可以排除 image 的可用性和有效性问题了,应该是 host-OS 中的 cgroup 驱动与 guest-OS中cgroup 驱动的冲突或者不兼容。

已知本次使用的 image版本是 Debian-12,kernel 是 6 系列的 LTS,默认应该直接启用了 cgroup-V2。

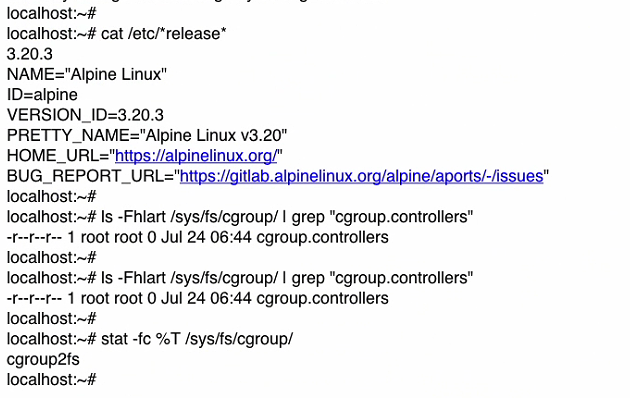

可以考虑直接查看 host-OS中的 cgroup驱动状况:

通过上文输出可知,host-OS中安装的也是 cgroup-V2 。

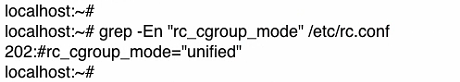

此时应该考虑是不是 host-OS中的 cgroup 配置了 混合 模式:

从以上输出中看,可知 host-OS中的 cgroup 是支持 混合模式配置的,且注销了直接启用 cgroup-V2 。

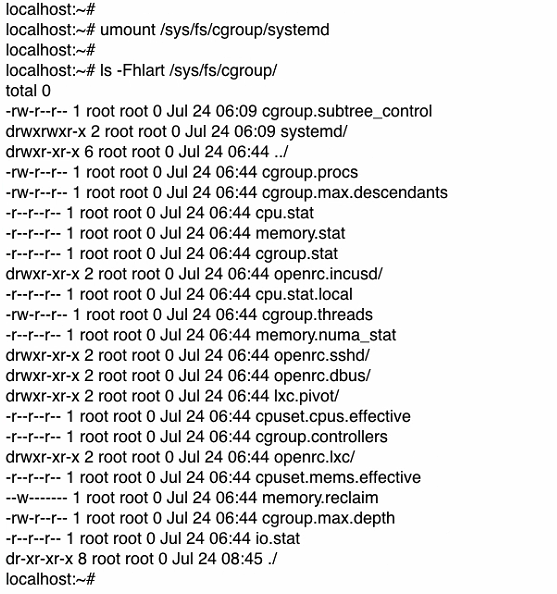

此时尝试通过手工卸载 cgroup 的 systemd 挂载点后、重新拉起一个 实例:

验证发现的确是 cgroup 不兼容导致的 实例 拉起失败。

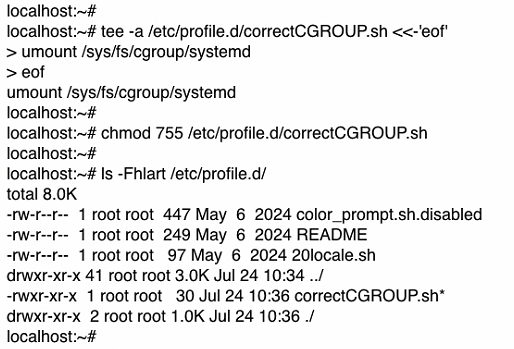

解决办法:

host-OS启动时先卸载 cgroup 默认挂载的 systemd ,由 LXC 创建实例时自动选择所需挂载的cgroup驱动版本:

358

358

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?