文章目录

1.Exporter是什么

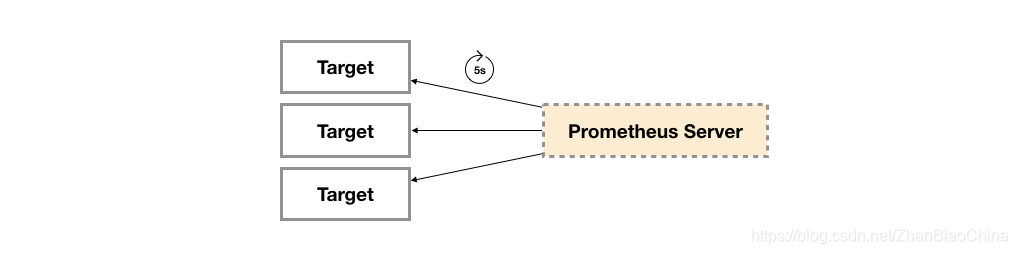

**所有可以向Prometheus提供监控样本数据的程序都可以被称为一个Exporter。**而Exporter的一个实例称为target。Prometheus通过轮询的方式定时从这些Target中获取监控数据样本,并且存储在数据库当中。 如下所示,Prometheus通过轮询的方式定期从这些target中获取样本数据:

1.1 Exporter的来源

从Exporter的来源上来讲,主要分为两类:

1.社区提供的

Prometheus社区提供了丰富的Exporter实现,涵盖了从基础设施,中间件以及网络等各个方面的监控功能。这些Exporter可以实现大部分通用的监控需求。下表列举一些社区中常用的Exporter:

| 范围 | 常用Exporter |

|---|---|

| 数据库 | MySQL Exporter, Redis Exporter, MongoDB Exporter, MSSQL Exporter等 |

| 硬件 | Apcupsd Exporter,IoT Edison Exporter, IPMI Exporter, Node Exporter等 |

| 消息队列 | Beanstalkd Exporter, Kafka Exporter, NSQ Exporter, RabbitMQ Exporter等 |

| 存储 | Ceph Exporter, Gluster Exporter, HDFS Exporter, ScaleIO Exporter等 |

| HTTP服务 | Apache Exporter, HAProxy Exporter, Nginx Exporter等 |

| API服务 | AWS ECS Exporter, Docker Cloud Exporter, Docker Hub Exporter, GitHub Exporter等 |

| 日志 | Fluentd Exporter, Grok Exporter等 |

| 监控系统 | Collectd Exporter, Graphite Exporter, InfluxDB Exporter, Nagios Exporter, SNMP Exporter等 |

| 其它 | Blockbox Exporter, JIRA Exporter, Jenkins Exporter, Confluence Exporter等 |

2.用户自定义的

除了直接使用社区提供的Exporter程序以外,用户还可以基于Prometheus提供的Client Library创建自己的Exporter程序,目前Promthues社区官方提供了对以下编程语言的支持:Go、Java/Scala、Python、Ruby。同时还有第三方实现的如:Bash、C++、Common Lisp、Erlang,、Haskeel、Lua、Node.js、PHP、Rust等。

1.2 Exporter的运行方式

从Exporter的运行方式上来讲,又分为:

1.独立使用

以我们已经使用过的Node Exporter为例,由于操作系统本身并不直接支持Prometheus,同时用户也无法通过直接从操作系统层面上提供对Prometheus的支持。因此,用户只能通过独立运行一个程序的方式,通过操作系统提供的相关接口,将系统的运行状态数据转换为可供Prometheus读取的监控数据。 除了Node Exporter以外,比如MySQL Exporter、Redis Exporter等都是通过这种方式实现的。 这些Exporter程序扮演了一个中间代理人的角色。

2.集成使用

为了能够更好的监控系统的内部运行状态,有些开源项目如Kubernetes,ETCD等直接在代码中使用了Prometheus的Client Library,提供了对Prometheus的直接支持。这种方式打破的监控的界限,让应用程序可以直接将内部的运行状态暴露给Prometheus,适合于一些需要更多自定义监控指标需求的项目。

1.3 Exporter规范

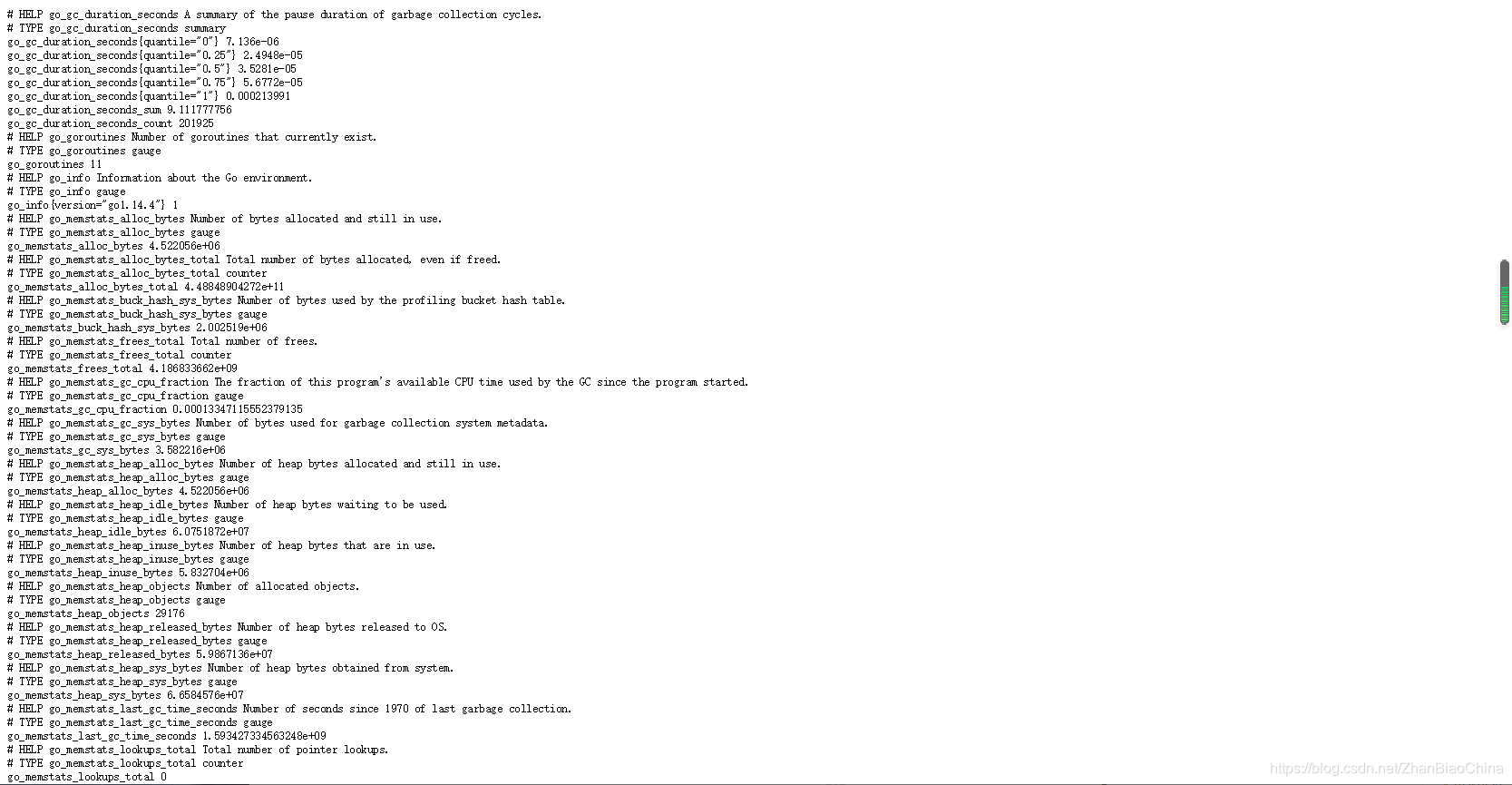

所有的Exporter程序都需要按照Prometheus的规范,返回监控的样本数据。以Node Exporter为例,当访问/metrics地址时会返回以下内容:

这是一种基于文本的格式规范,Exporter返回的样本数据,主要由三个部分组成:样本的一般注释信息(HELP),样本的类型注释信息(TYPE)和样本。

Prometheus会对Exporter响应的内容逐行解析:

如果当前行以# HELP开始,Prometheus将会按照以下规则对内容进行解析,得到当前的指标名称以及相应的说明信息:

# HELP <metrics_name> <doc_string>

如果当前行以# TYPE开始,Prometheus会按照以下规则对内容进行解析,得到当前的指标名称以及指标类型:

# TYPE <metrics_name> <metrics_type>

TYPE注释行必须出现在指标的第一个样本之前,如果没有明确的指标类型需要返回为untyped。 除了# 开头的所有行都会被视为是监控样本数据。 每一行样本需要满足以下格式规范:

metric_name [

"{" label_name "=" `"` label_value `"` { "," label_name "=" `"` label_value `"` } [ "," ] "}"

] value [ timestamp ]

其中metric_name和label_name必须遵循PromQL的格式规范要求。value是一个float格式的数据,timestamp的类型为int64(从1970-01-01 00:00:00以来的毫秒数),timestamp为可选默认为当前时间。具有相同metric_name的样本必须按照一个组的形式排列,并且每一行必须是唯一的指标名称和标签键值对组合。

2.常用的Exporter

2.1 容器监控

使用CAdvisor

CAdvisor是Google开源的一款用于展示和分析容器运行状态的可视化工具。通过在主机上运行CAdvisor用户可以轻松的获取到当前主机上容器的运行统计信息,并以图表的形式向用户展示。

运行方式:

docker run \

--volume=/:/rootfs:ro \

--volume=/var/run:/var/run:rw \

--volume=/sys:/sys:ro \

--volume=/var/lib/docker/:/var/lib/docker:ro \

--publish=8080:8080 \

--detach=true \

--name=cadvisor \

google/cadvisor:latest

访问http://localhost:8080可以查看,当前主机上容器的运行状态,

CAdvisor是一个简单易用的工具,相比于使用Docker命令行工具,用户不用再登录到服务器中即可以可视化图表的形式查看主机上所有容器的运行状态。

而在多主机的情况下,在所有节点上运行一个CAdvisor再通过各自的UI查看监控信息显然不太方便,同时CAdvisor默认只保存2分钟的监控数据。好消息是CAdvisor已经内置了对Prometheus的支持。

访问http://localhost:8080/metrics即可获取到标准的Prometheus监控样本输出。

下面表格中列举了一些CAdvisor中获取到的典型监控指标:

Prometheus集成docker容器

修改/etc/prometheus/prometheus.yml,将cAdvisor添加监控数据采集任务目标当中:

- job_name: cadvisor

static_configs:

- targets:

- localhost:8080

启动Prometheus服务:

systemctl restart prometheus

启动完成后,可以在Prometheus UI中查看到当前所有的Target状态:

通过以下表达式计算容器的CPU使用率:

sum(irate(container_cpu_usage_seconds_total{image!=""}[1m])) without (cpu)

查询容器内存使用量(单位:字节):

container_memory_usage_bytes{image!=""}

查询容器网络接收量速率(单位:字节/秒):

sum(rate(container_network_receive_bytes_total{image!=""}[1m])) without (interface)

查询容器网络传输量速率(单位:字节/秒):

sum(rate(container_network_transmit_bytes_total{image!=""}[1m])) without (interface)

查询容器文件系统读取速率(单位:字节/秒):

sum(rate(container_fs_reads_bytes_total{image!=""}[1m])) without (device)

查询容器文件系统写入速率(单位:字节/秒):

sum(rate(container_fs_writes_bytes_total{image!=""}[1m])) without (device)

2.2 应用服务监控

应用服务监控请查看这里:

Prometheus监控nginx

Prometheus监控mysql

Prometheus监控Redis

2.3 Blackbox Exporter

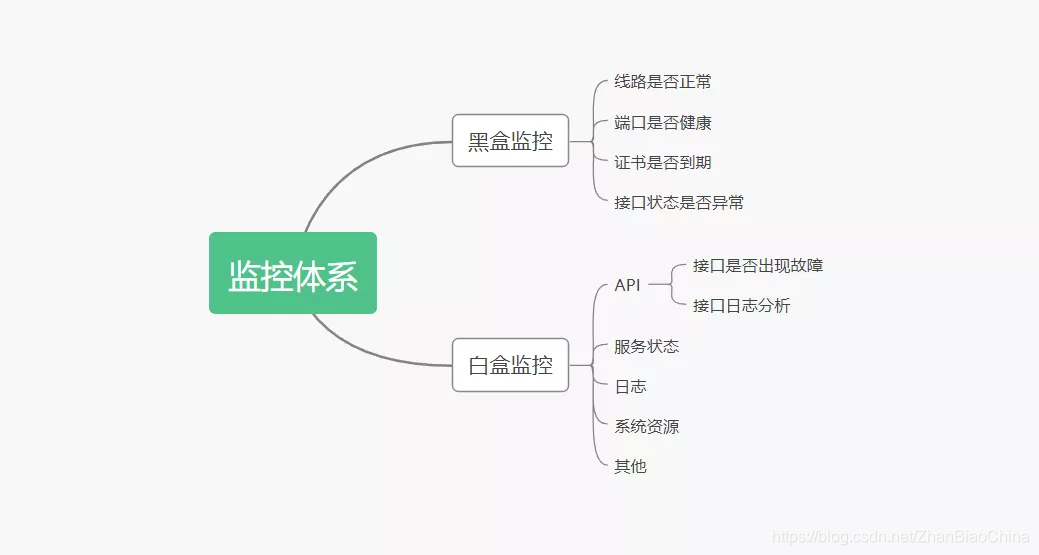

黑盒监控:主要关注正在发生的事情,例如出现一个告警,业务接口不正常,那么这种监控就是站在用户的角度能看到的监控,重点在于能对正在发生的故障进行告警。

白盒监控:主要关注的是原因,也就是系统内部暴露的一些指标,例如 redis 的 info 中显示 redis slave down,这个就是 redis info 显示的一个内部的指标,重点在于原因,可能是在黑盒监控中看到 redis down,而查看内部信息的时候,显示 redis port is refused connection。

黑盒监控即以用户的身份测试服务的外部可见性,常见的黑盒监控包括HTTP探针、TCP探针等用于检测站点或者服务的可访问性,以及访问效率等。

安装 Exporter

$ wget https://github.com/prometheus/blackbox_exporter/releases/download/v0.16.0/blackbox_exporter-0.16.0.linux-amd64.tar.gz

$ tar -zxvf blackbox_exporter-0.16.0.linux-amd64.tar.gz -C /usr/local

$ mv /usr/local/blackbox_exporter-0.16.0.linux-amd64 /usr/local/blackbox_exporter

创建systemd文件

$ vim /etc/systemd/system/blackbox_exporter.service

#添加如下内容

[Unit]

Description=blackbox_exporter

After=network.target

[Service]

WorkingDirectory=/usr/local/blackbox

ExecStart=/usr/local/blackbox/blackbox_exporter \

--config.file=/usr/local/blackbox/blackbox.yml

[Install]

WantedBy=multi-user.target

查看端口

$ ss -tunlp|grep 9115

Blackbox Exporter 应用场景

1.HTTP测试

1.prometheus 配置 http_get 访问

- job_name: "blackbox"

metrics_path: /probe

params:

module: [http_2xx] #使用http模块

file_sd_configs:

- refresh_interval: 1m

files:

- "/home/prometheus/conf/blackbox*.yml"

relabel_configs:

- source_labels: [__address__]

target_label: __param_target

- source_labels: [__param_target]

target_label: instance

- target_label: __address__

replacement: xxx.xxx.xxx.xxx:9115

2.blackbox*.yml文件配置

[root@cinder1 conf]# cat /home/prometheus/conf/blackbox-dis.yml

- targets:

- https://www.goole.com

- https://www.baidu.com

#配置相关URL

可以从官方模板进而添加grafana。

2.TCP测试

1.prometheus 配置

- job_name: 'port_status'

metrics_path: /probe

params:

module: [tcp_connect] #使用tcp模块

static_configs:

- targets: ['10.10.1.35:8068','10.10.1.35:8069'] #对应主机接口

labels:

instance: 'port_status'

group: 'tcp'

relabel_configs:

- source_labels: [__address__]

target_label: __param_target

- target_label: __address__

replacement: xxx.xxx.xxx.xxx:9115

3.ICMP测试

通过 icmp 这个指标的采集,我们可以确认到对方的线路是否有问题。

1.prometheus 添加相关监控,Blackbox 使用默认配置启动即可

- job_name: "icmp_ping"

metrics_path: /probe

params:

module: [icmp] # 使用icmp模块

file_sd_configs:

- refresh_interval: 10s

files:

- "/home/prometheus/conf/ping_status*.yml" #具体的配置文件

relabel_configs:

- source_labels: [__address__]

regex: (.*)(:80)?

target_label: __param_target

replacement: ${1}

- source_labels: [__param_target]

target_label: instance

- source_labels: [__param_target]

regex: (.*)

target_label: ping

replacement: ${1}

- source_labels: []

regex: .*

target_label: __address__

replacement: xxx.xxx.xxx.xxx:9115

2.节点配置

$ cat ping_status.yml

- targets: ['xxx.xxx.xxx.xxx','xxx.xxx.xxx.xxx','xxx.xxx.xxx.xxx','xxx.xxx.xxx.xxx','xxx.xxx.xxx.xxx','xxx.xxx.xxx.xxx','xxx.xxx.xxx.xxx']

labels:

group: '一线城市-电信网络监控'

- targets: ['xxx.xxx.xxx.xxx','xxx.xxx.xxx.xxx','xxx.xxx.xxx.xxx','xxx.xxx.xxx.xxx','xxx.xxx.xxx.xxx','xxx.xxx.xxx.xxx','xxx.xxx.xxx.xxx']

labels:

group: '一线城市-联通网络监控'

- targets: ['xxx.xxx.xxx.xxx','xxx.xxx.xxx.xxx','xxx.xxx.xxx.xxx','xxx.xxx.xxx.xxx','xxx.xxx.xxx.xxx','xxx.xxx.xxx.xxx','xxx.xxx.xxx.xxx']

labels:

group: '一线城市-移动网络监控'

4.POST测试

1.这里首先我们要改一下 post 相关接口的 blackbox.yml 配置,我们自己定义一个模块

[root@cinder1 blackbox]# cat blackbox.yml

modules:

http_2xx:

prober: http

http_post_2xx: #这个模块名称可以自己定义

prober: http

http:

method: POST

headers:

Content-Type: application/json #添加头部

body: '{"username":"admin","password":"123456"}' #发送的相关数据,这里我们以登录接口为例

2.添加到 prometheus

- job_name: "check_service"

metrics_path: /probe

params:

module: [http_post_2xx] # 这里要对应配置文件里,定义的模块

file_sd_configs:

- refresh_interval: 1m

files:

- "/home/prometheus/conf/service_post.yml"

relabel_configs:

- source_labels: [__address__]

target_label: __param_target

- source_labels: [__param_target]

target_label: instance

- target_label: __address__

replacement: xxx.xxx.xxx.xxx:9115

3.相关配置查看

$ cat service_post.yml

- targets:

- http://xxx.xxx.xxx.xxx:5000/devops/api/v1.0/login

labels:

group: 'service'

5.SSL证书过期

1.可以通过在Prometheus web UI通过函数来获取ssl证书的过期时间,添加相应的报警规则。

ssl 检测

[root@cinder1 rules]# cat ssl.yml

groups:

- name: check_ssl_status

rules:

- alert: "ssl证书过期警告"

expr: (probe_ssl_earliest_cert_expiry - time())/86400 <30

for: 1h

labels:

severity: warn

annotations:

description: '域名{{$labels.instance}}的证书还有{{ printf "%.1f" $value }}天就过期了,请尽快更新证书'

summary: "ssl证书过期警告"

参考文献:

https://www.infoq.cn/article/sxextntuttxduedeagiq

https://yunlzheng.gitbook.io/prometheus-book/part-ii-prometheus-jin-jie/exporter/commonly-eporter-usage/install_blackbox_exporter

1万+

1万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?