使用受限组

Windows 2000和XP Professional计算机的用户是否从其计算机上的本地Administrators组中删除了Domain Administrators组?您是否需要在网络上每台计算机的管理员组中放置一个特殊的用户帐户才能使用远程管理功能?

这些是大多数网络管理员在Windows环境中面临的常见问题。主要问题是很难控制整个企业中客户端和服务器上本地组的成员身份。如果您是中型或大型组织,则可能需要管理数千个客户端和数百个服务器。手动尝试管理所有这些计算机上的所有本地组是困难的,几乎是不可能的。

不用担心,组策略对象(GPO)在这里!GPO提供了一种机制,使您可以控制Active Directory企业中任何计算机上本地组甚至域组中的成员身份。用于此任务的特定配置是“受限组GPO”设置。

您在哪里找到受限群组?

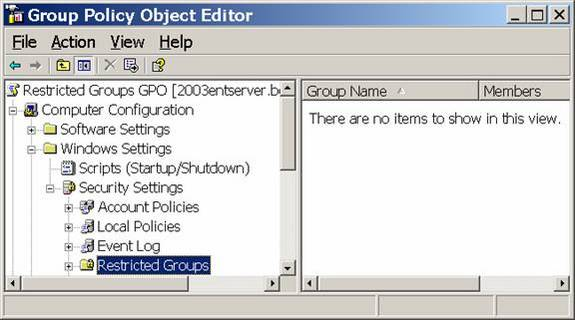

受限组是所有GPO中的一个节点。在这种情况下,我仅指驻留在Active Directory中的GPO,而不是指每台计算机上存在的本地GPO。对于Active Directory中的任何GPO,“受限组”节点都在“计算机配置” |“ Windows设置” |“安全设置”节点下。您可以在图1中看到此路径和Restricted Groups节点。

图1: Active Directory中通用GPO内的“受限制的组”节点

关于图形需要注意的两件事。首先,“受限制的组”策略影响计算机帐户,而不影响用户帐户。因此,您需要将GPO定位到将受限组配置为包含计算机帐户的组织单位(OU)的GPO。

关于限制组,我想说的另一点是默认情况下未配置它们。没有新的GPO最初配置了受限制的组。默认情况下,两个默认GPO(默认域策略和默认域控制器策略)也没有配置任何受限制的组。

受限组可以提供什么?

通过“受限制的组”设置,您可以在Active Directory或已加入域的客户端和服务器的本地安全帐户管理器(SAM)中的组中配置成员身份。由于“受限组”设置仅在链接到Active Directory节点的GPO中可用,因此该设置对于管理和部署都是集中的。

要创建一个受限制的组,您只需要创建一个GPO,然后如上所述访问“受限制的组”节点。进入“受限组”节点后,将右键单击它,然后选择“添加组”。输入组名称,或在Active Directory数据库中浏览。创建组后,它将显示在“组名”列下方的右侧窗格中。

有两种使用限制组来控制组成员身份的方法。第一个控件控制指定组的成员资格,而另一个设置控件控制指定组在哪个组中具有成员资格。

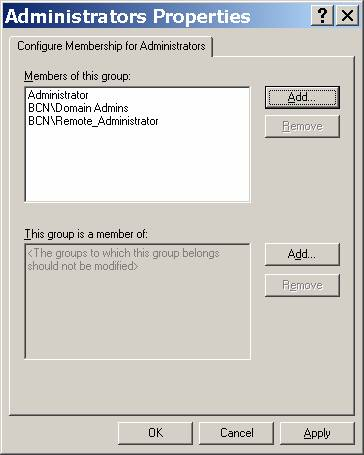

- 该组的成员 -使用此设置可以控制为策略指定的组的成员。成员可以包括用户帐户和组帐户。配置组的成员时,它将覆盖该组的现有成员,并用GPO中指定的成员替换这些成员。如果要配置此设置并将成员保留为空白,则GPO应用于计算机后,该组将没有任何成员。

要配置受限组的成员,您将双击在“受限组”节点下创建的组名。这将打开组“属性”表。然后,您将单击表单的“该组成员”部分的“添加”按钮,如图2所示。

图2:将成员添加到受限组的配置界面。

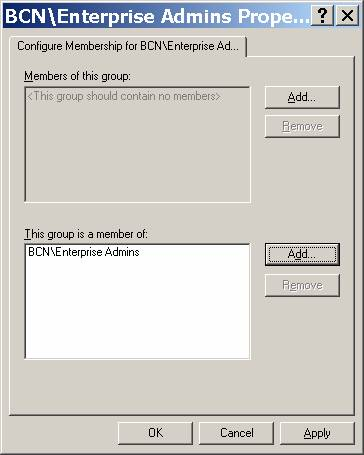

- 该组是-的成员。此设置可让您控制指定组所属的其他组。在此界面中配置的所有组必须符合批准的组嵌套规则。因此,您不能将本地组配置为在另一个组中具有成员身份,因为不能将本地组放置在Active Directory组中,也不能放置在其他本地组中。如果本节中的组列表为空,则不会从任何现有组中删除指定的组,只会将其放置在其他组中。

要在受限组的其他组中配置成员身份,您将双击在“受限组”节点下创建的组名。这将打开组“属性”表。然后,您将单击表单的“该组的成员”部分的“添加”按钮,如图3所示。

图3:配置界面,可将组添加为“受限组”策略内其他组的成员。

受限组的常见用途

在各种规模的公司中,限制组都有一些常见用途。您可以通过以下几种方法在客户端,服务器和域控制器上的不同情况下充分利用受限组。

- 控制所有客户端计算机上的本地Administrators组的成员身份,以包括以下帐户:

-

- 管理员(本地SAM帐户)

- 域管理员

- SMS或其他远程管理域帐户

使用“受限制的组”设置的另一个间接好处是,它将自动删除不应添加到“管理员”组的任何本地用户帐户。这通常包括由计算机用户创建的本地用户帐户,以绕过域安全性。

- 控制企业管理员和架构管理员组的成员资格。除非经常对Active Directory的一部分进行重大更改,否则不要经常使用这些组。通过使用“受限组”设置,您可以更好地管理和控制成员资格,并确保不会将错误的帐户错误地添加到这些组中。

- 控制文件服务器上本地组的成员资格。文件服务器通常具有许多本地组。这些本地组通常从Active Directory中嵌套全局组。您可以使用限制组从Active Directory的中央位置使这些组的成员身份保持一致和持久。

限制群体的提示

以下是一些一般性提示,以确保您对受限组的实施顺利进行。

- 确保GPO链接到包含计算机帐户的OU

- 确保您不要尝试配置无效的组嵌套规则

- 将成员添加到组时,您将需要通过GPO添加所有成员

- 使用受限组控制Active Directory中关键管理组的成员身份

- 在部署之前,请彻底测试实现,以确保您不会禁止用户使用功能或将自己锁定在计算机之外

摘要

受限组非常强大,因为它们可以控制域内任何计算机上的任何组。由于Active Directory中GPO的集中管理功能,此功能随后被放大。受限组允许在组织中的每台单台计算机(包括所有客户端,服务器和域控制器)上对组进行一致的配置。您需要彻底测试实现,以确保在将任何产品投入生产之前都能获得所需的结果。

本文介绍如何使用受限组策略在Windows环境中控制本地和域组的成员身份,实现集中管理,特别适用于中大型企业的网络管理员。通过受限组,可以自动化管理数千台客户端和数百台服务器上的本地组,确保安全性和一致性。

本文介绍如何使用受限组策略在Windows环境中控制本地和域组的成员身份,实现集中管理,特别适用于中大型企业的网络管理员。通过受限组,可以自动化管理数千台客户端和数百台服务器上的本地组,确保安全性和一致性。

283

283

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?