威胁形势变得越来越多样化,用于攻击的系统比以往任何时候都更加复杂。毫无疑问,入侵检测系统对于确保现代组织资产和所有网络流量的安全至关重要。这些保护措施用于捍卫对组织网络的受限访问。当涉及入侵检测系统时,有两种不同的类型。基于主机的(HIDS)和基于网络的系统(NIDS)。基于网络的IDS分析网络流量中是否有入侵,并发出警报,而HIDS通过检查网络上的事件来跟踪主机的可疑活动。

本文将介绍五个基于主机的开源入侵检测系统,以帮助您保护组织。

关于HIDS

在深入研究HIDS工具之前,让我们探讨什么是基于主机的入侵检测系统。如前所述,入侵检测系统是一种硬件或软件应用程序,可在检测到恶意活动时检测并警告管理员。HIDS主要专注于监视和分析日志文件,以便 基于预定义的策略和一组规则来检测异常和未经授权的更改。换句话说,HIDS与您添加的预先建立的规则一样有效。对于大量存储的日志,提取有意义的信息对于检测异常至关重要。提取的信息应准确。因此,确保这些日志的安全性对于防御日志操纵至关重要。

1. OSSEC

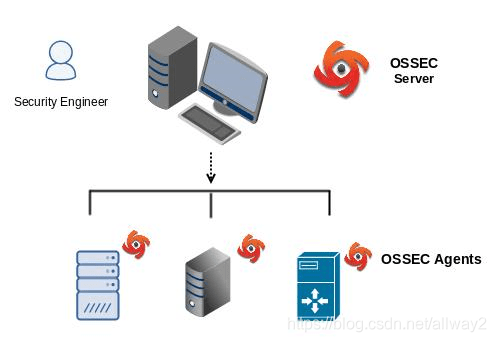

OSSEC是开源安全事件关联器的缩写。这个建立良好且信誉良好的解决方案是OSSEC基金会开发和维护的免费和开放源代码的基于主机的入侵检测系统,这要归功于众多的贡献者。它后来归趋势科技所有。这是一个不断发展的项目,每月下载约5000次,并且具有可扩展性和多平台方面的特点,因为它可以在Windows,不同的Linux发行版和MacOS上运行。OSSEC通常与Wazuh进行比较;我们将介绍OSSEC与Wazuh之间的一些细分情况,这是HIDS或SIEM用户进行的比较。在此列表的后面,我们将介绍Wazuh。

作为HIDS,此工具使您能够使用签名和异常检测方法来执行日志分析,文件完整性检查,策略监视,rootkit检测和活动响应。它提供了对系统操作的有价值的洞察力,以检测异常。OSSEC采用服务器代理模型-意味着专用服务器为每个主机提供聚合和分析。要安装和配置OSSEC,步骤非常简单 ,但OSSEC确实有一些缺点。例如,如果要升级到较新的版本,除非进行导出并在迁移后将其导入,否则由于覆盖操作,您将丢失定义的规则。但是,如果您聚合多个设备和不同的服务(Web服务器,数据库,防火墙等),OSSEC作为强大的日志分析引擎是一个不错的选择。

图1:8db1416a-67ff-4acf-8030-20a99d0e757d.png

后来的发行版增加了用于基于debian的系统的身份验证日志文件,以及用于分析(3.6.0)的非标准Sophos UTM时间戳,用于缩进日志的多行日志收集(3.5.0)以及对多行的其他升级。记录。

2. Tripwire

顾名思义,这是Tripwire开发的基于主机的免费开放源代码检测系统。该公司也提供商业解决方案,但我们将专注于开源HIDS。开源的Tripwire软件包仅在几乎所有Linux发行版上运行。它以确保数据完整性的强大功能而闻名,它可以帮助系统管理员检测对系统文件的更改,并在文件损坏或被篡改时通知他们。

要将其安装在Linux主机上,只需使用apt-get或yum实用程序。在安装过程中,系统将要求您添加必需的密码。最好选择一个复杂的。一旦它的安装,你需要启动数据库,你可以轻松地开始你的支票。如果您需要一个集成良好的Linux入侵检测系统,则开源Triptrip可能是您的最佳选择,但它有一些限制。例如,它不会实时通知您,因此您需要自己查看日志。您还需要在安装操作系统后进行安装,以使其在安装之前不会检测到恶意活动。

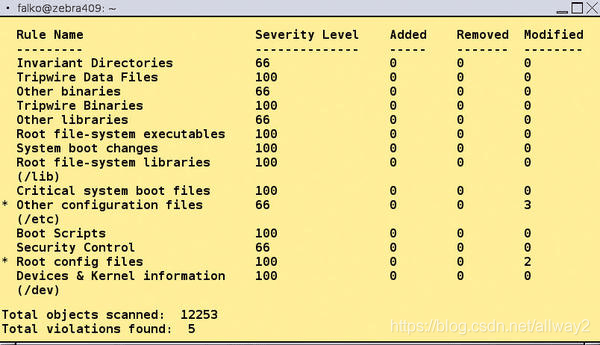

以下屏幕快照除了其他指示之外,还说明了每个规则和安全级别。

图2(图像源)

3. Wazuh

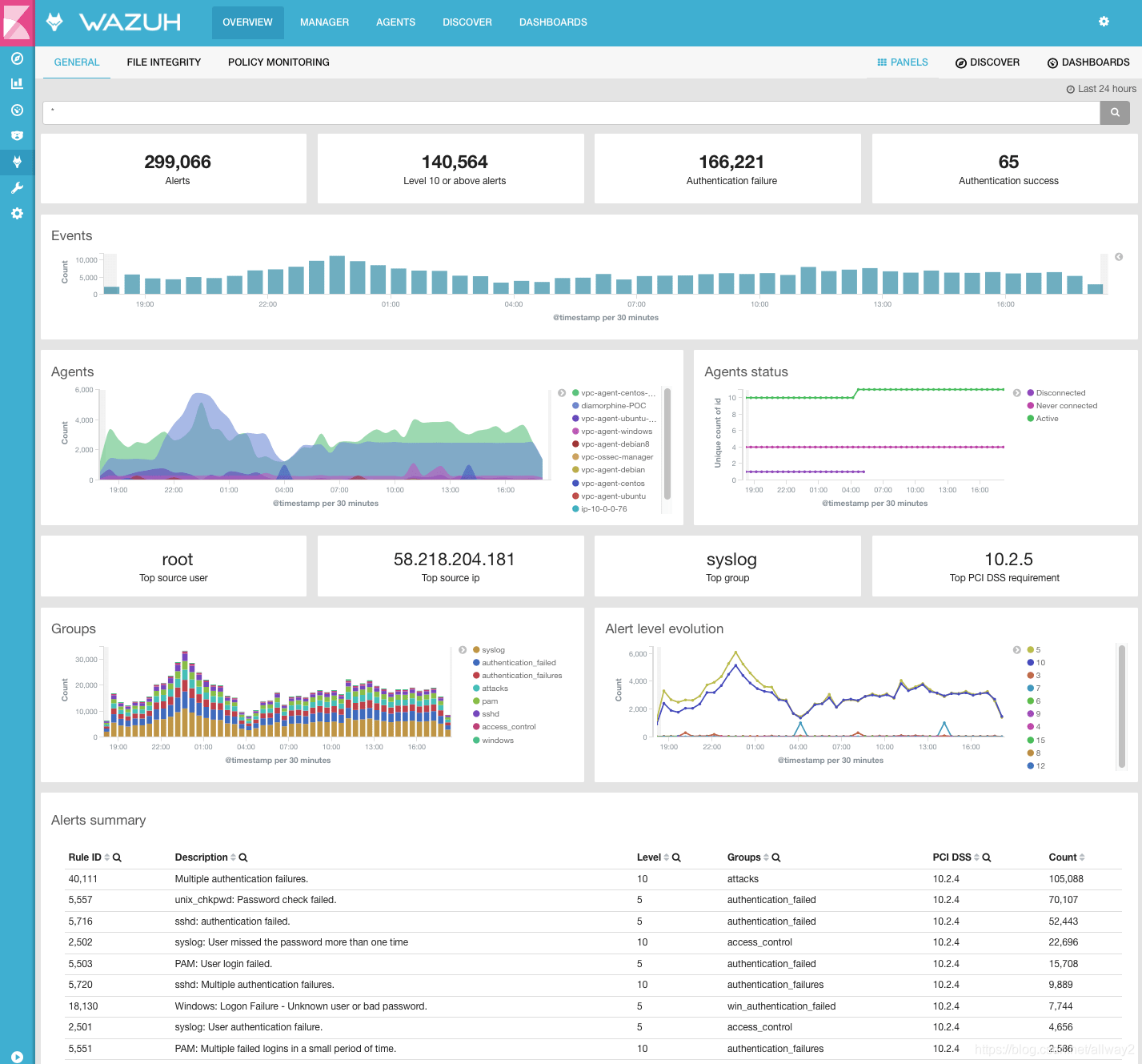

Wazuh是另一个用于完整性监视,事件响应和合规性的开源监视解决方案。撰写本文时,最新版本为3.8.2。如前所述,您可能会在网上看到Wazuh与OSSEC的比较,但这不仅是因为相似的目的,而且是一个共同的起源。Wazuh最初是OSSEC的分支,并且如官方文档所示,它的构建具有更高的可靠性和可伸缩性。除了执行日志分析,完整性检查,Windows注册表监视和活动响应之外,Wazuh还使用异常和签名检测方法来检测rootkit。与OSSEC的不同之处在于它与ELK集成的能力 ,改进的规则集以及使用静态API的功能。通过专注于持久卷和绑定挂载,还可以利用Wazah来监视Docker容器中的文件。

该HIDS由3个主要组件组成:代理,服务器和弹性堆栈。它的代理在Windows,Linux,Solaris,BSD和Mac操作系统上运行。要了解如何安装项目,强烈建议您遵循官方安装指南。这些步骤很容易遵循并得到充分解释。Wazuh有一些缺点。服务器安装和API可能会很麻烦。

以下屏幕快照代表了Wazuh的概述仪表板:

图3(图像源)

从3.11.2版本开始,Wazuh UI已针对Kibana进行了升级(当时为7.5.2),其中升级了其XML验证程序,并增加了文件大小限制。

4. Samhain

Samhain是具有中央管理功能的开源HIDS,可帮助您检查文件完整性,监视日志文件并检测隐藏的进程。这种多平台解决方案可在POSIX系统(Unix,Linux,Cygwin / Windows )上运行。

Samhain的安装非常简单,您只需要从官方网页下载tar.gz文件并将其安装在系统上即可。在此之前,您需要确保MySQL和Apache在您的服务器上运行。Samhain项目带有大量详细的文档。该HIDS还通过TCP / IP通信提供集中和加密的监视功能。它与其他先前讨论过的开源HIDS的不同之处在于其隐身功能- 使其免受入侵者的侵害- 这要归功于其开发人员编写的偏执代码。而Samhain 社区 很好,比其他HIDS难安装。Windows的客户端要求安装Cygwin,而且一开始很难理解其报告。

Samhain日志默认情况下位于/ var / log ,默认情况下用于XML编写(使用./configure –enable–xml-log 命令对其进行配置)。Samhain包括日志文件旋转和锁定功能。它有助于记录SQL数据库,控制台,电子邮件,系统日志,Prelude IDS等。

5.安全洋葱

Security Onion是由Doug Burks设计和维护的基于Linux的免费开源入侵检测系统。该项目由三个组件组成:完整的数据包捕获功能,将基于主机的事件与基于网络的事件相关联的入侵检测系统,以及许多其他工具集,包括Snort,Bro,Sguil,Suricata和许多其他实用程序。

安全洋葱不只是入侵检测系统。归根结底,如果您想在几分钟之内轻松地建立网络安全监控(NSM)平台,则由于其友好的向导,此工具便是答案。

在安装之前,您需要知道Security Onion仅支持64位硬件。您也可以在官方文档中找到详细的技术要求。Security Onion的安装步骤非常简单。阅读文档(包括要求和发行说明)后,您需要下载ISO映像。

如果时间紧迫,安全洋葱是最好的选择,但它也有一些缺点。首先,它不支持Wi-Fi来管理网络。另外,您将必须学习如何使用不同的工具来学习提高分发效率。除此之外,它不会自动备份规则以外的配置。为此,您需要使用第三方实用程序。

此屏幕快照说明了使用Security Onion(Sguil)进行实时事件检测:

摘要

对于现代组织而言,部署基于主机的入侵检测系统至关重要。市场上有许多具有不同功能的HIDS。为了帮助您缩小范围,我们选择了五个开源工具,使您可以深入了解主机上发生的事情。选择基于许多标准,包括工具的普及程度,工具的功能以及托管的操作系统。

HIDS只是许多重要的安全工具之一,可以帮助团队改善公司的安全状况。选择正确的工具可能很困难。考虑以下问题:您的团队是否有能力将安全性纳入DevOps实践中?考虑云安全性时有什么细微差别?对于越来越多地因安全工具及其产生的数据泛滥而感到不知所措的公司,安全分析正成为一种主要趋势。查看我们的完整云运营安全蓝图,以获取有关SecOps工具和最佳实践的更多信息。

6597

6597

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?