BugkuCTF-Reverse题入门逆向多解法

最新推荐文章于 2025-09-28 14:02:10 发布

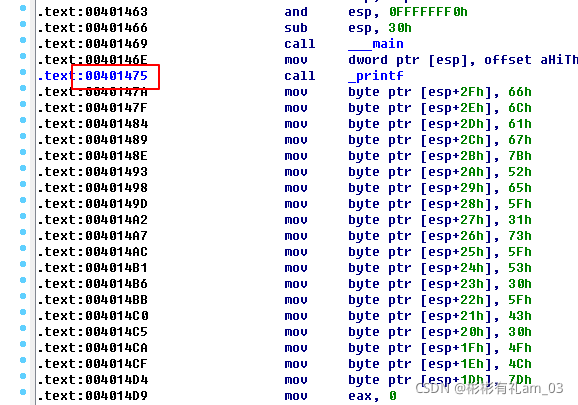

本文介绍了两种方法来解决Bugku CTF中的逆向题目。方法一利用IDA32分析程序伪码,通过查找mov指令确定ASCII码得到flag。方法二采用动态调试工具OD,设置断点并单步运行,观察栈内存变化获取flag。两种方法最终都得到了flag{Re_1s_S0_C0OL}。

本文介绍了两种方法来解决Bugku CTF中的逆向题目。方法一利用IDA32分析程序伪码,通过查找mov指令确定ASCII码得到flag。方法二采用动态调试工具OD,设置断点并单步运行,观察栈内存变化获取flag。两种方法最终都得到了flag{Re_1s_S0_C0OL}。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

527

527

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?