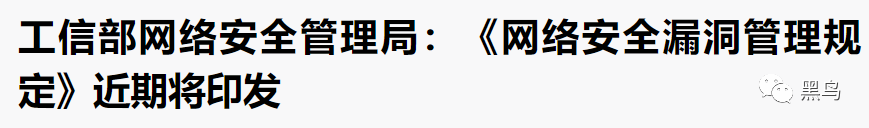

近日得知消息,前段时间闹得沸沸扬扬的网络安全漏洞管理规定近期将印发

相关人员称,最近《网络安全漏洞管理规定》《关于加强工业互联网安全工作的指导意见》已经向社会进行公开征求意见,将会于近期印发,以责任考核、行政监察、专项行动为抓手,构建事前防范、事中监测、事后应急“三位一体”的网络安全设施防护体系。

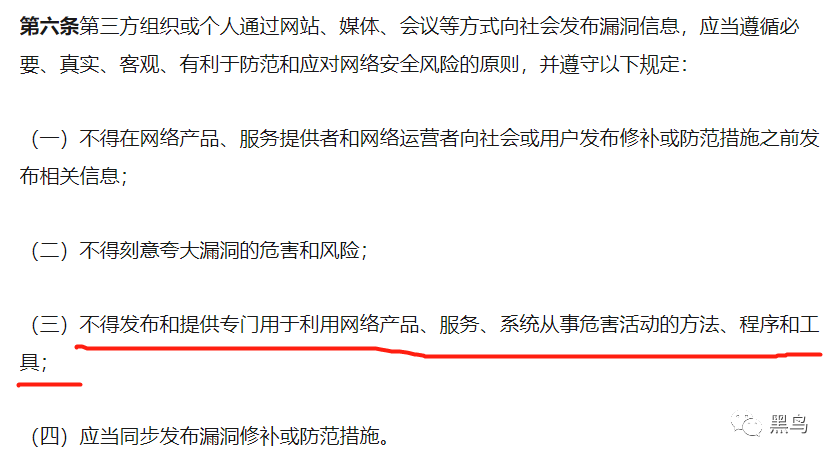

当时的争论大多围绕第六条第三点中。

当然,如今经过各位的意见,最终版本是否进行了酌情修改,这不得而知,而我的观点一如既往,谷歌Project Zero团队是怎么认为的,我也就是怎么认为的。

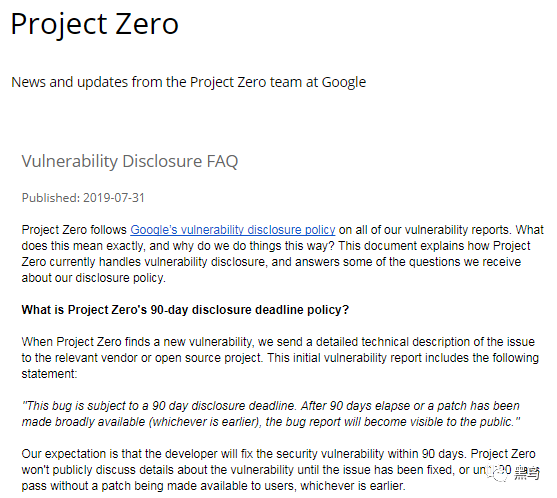

谷歌Project Zero团队,主要由谷歌内部顶尖安全工程师组成,而他们的唯一使命就是发现、跟踪和修补这些全球性的软件安全漏洞。同时,“Project Zero”所处理的安全漏洞通常都属于0day漏洞范畴,而网络黑客或者政府有组织的黑客团队可以利用这些漏洞展开网络监听等操作。

Project Zero团队并不仅限于在谷歌自有的产品中寻找系统安全漏洞,因为他们也会在任何软件产品上寻找漏洞。在发现了某个漏洞后,该团队会对其进行曝光,并通过这种方式来鼓励相关公司与谷歌联手对付黑客。

每当Project Zero发现了一个新的漏洞,他们会通知受影响的厂商。然后从发出通知的那一刻起开始计时,如果厂商在90天以内还没有对这一漏洞打上补丁,那么Project Zero就会对外公布漏洞细节。

而这一条规则,慢慢成为了安全界的行规(国外)

而该团队最近表示,在漏洞公开披露的90天截止日期来临之前,他们在其他软件中发现并向各自供应商报告的大约95.8%的安全漏洞得到修复。

(数据支撑)

从2014年7月17日(Project Zero创建日期)到7月30日 - 其研究人员发现并向多家硬件和软件供应商报告了总计1585个漏洞。

而供应商在截止日期来临之前,仅未能为66份报告提交补丁。因此,在向用户提供修复补丁之前,其团队研究人员被迫公开漏洞技术细节。

Why

在过去几年中,即使漏洞已得到修复的情况下,Project Zero的研究人员因发布这些详细的漏洞描述和概念验证(PoC)漏洞利用代码而受到批评。许多安全专家认为,这些报告帮助攻击者创建攻击以对用户发起攻击。

但在本周发布的FAQ页面中,Project Zero团队为自己的行为辩护,声称漏洞报告有助于防御者而不是攻击者。

“攻击者明显有动力花时间分析安全补丁以了解漏洞(通过代码审计和二进制逆向工程),即使供应商和研究人员试图隐瞒技术细节,他们也会快速建立完整的漏洞利用信息,”Project Zero研究人员说。

他们补充说:“由于防御者与攻击者之间关于漏洞信息的使用方法非常不同,我们并不认为防御者通常能够承担与攻击者相同的深度技术分析。而我们从客户那里获得的反馈意见是,他们希望获得有关他们及其用户面临的更多的漏洞风险信息。”

“这是一个棘手的平衡,但从本质上讲,我们甚至想要公平竞争,”Project Zero的研究人员说。

此外,Project Zero团队还澄清说,当漏洞报告公开时,尽管被修复或未修复,报告中包含的PoC代码并不是完整的漏洞利用链。相反,他们只发布“利用链的一部分”,攻击者“需要进行大量的额外研究和开发才能完成攻击并使其可以用于攻击活动”。

“任何具有资源和技术技能的攻击者将漏洞报告转变为可利用的漏洞攻击工具,通常都能构建类似的漏洞利用,即使我们从未公开过该漏洞,”Project Zero团队表示。

此外,Project Zero团队还借此机会建议其他安全研究人员根据他们的建议,并开始使用固定的披露截止日期进行漏洞报告。“我们认为随着越来越多的研究人员开始在他们的漏洞报告中纳入漏洞修复时间表,行业惯例将会得到改善,”Project Zero说。

“安全研究人员可能选择不对其漏洞报告采用披露截止日期政策有很多充分理由,但总体而言,我们已经看到了采用披露截止日期的许多积极成果,我们当然可以将其推荐给其他安全研究人员。”

然而,这些并不是谷歌研究人员共享的唯一信息。Project Zero最近发布的FAQ页面的其他细节和主要讨论点如下:

1、当Project Zero研究人员报告已经被攻击者开始利用的0day漏洞时,供应商修复的截止日期从90天变为7天。

2、Project Zero分两次打破了90天的披露截止日期 - 分别为task_t iOS问题(145天)以及Meltdown和Spectre漏洞(216天)。

3、Project Zero PoC不包括完整的漏洞利用链。

4、披露漏洞细节并不能在短期内帮助攻击者。

5、防御者拥有从漏洞报告中获得最大收益的人。

谷歌希望其漏洞报告有助于提高整体安全性,例如供应商投资减少攻击面,利用缓解措施,改进沙盒和修复漏洞类。

Project Zero还会查找并报告谷歌产品中的漏洞,并通过谷歌的公共漏洞奖励报告。

据我所知,不说了。。

虽然觉得发完也没啥卵用,但是如果国内人人类似谷歌这样的做法,渐渐养成习惯,上面看见有效果也许也会认可吧。

昨日补充

经调查发现,使用的均为1day或爆破,因此本起攻击亮点有:

1、攻击高度自动化,PHP webshell利用方式很骚,且下达指令可变

2、攻击团伙背后维护着一个很大的受害者数据表

3、僵尸网络受控主机数量至少5万起,规模庞大

4、团伙拥有大量IP资源,受害Wordpress站点之间存在互相访问PHP webshell行为(类似僵尸网络)

以上。

具体是啥事,请点击下面图片查看

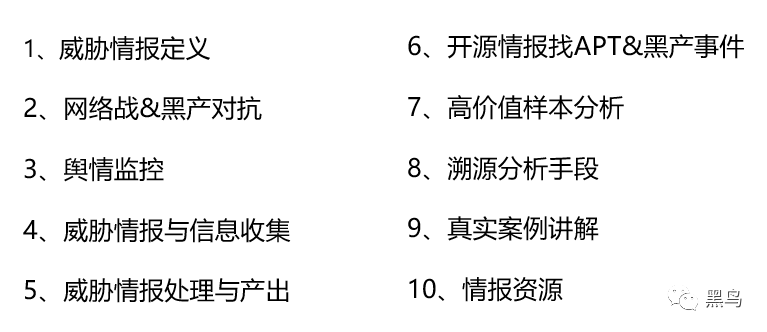

其实除了水文章外,我平时干的活其实和上面这篇文章中针对单点进行扩线分析差不多,但大多时间是追踪的针对我国或他国的APT组织的分析(偶尔看看黑产的那种),因此顺便一提,因为奇安信要在北京举办网络安全大会,为期3天,其中有个叫安全训练营的东东,我会在里面扯一下午蛋,当然这个蛋是个好蛋,欢迎各位有钱的(能开发票)来交流交流,因为之前老有小伙伴问我,我一并回(宣)答(传)一下。

PPT不外传,如果要来请记得全程记录

报名链接(顺便说一句北京网络安全大会的票也可以申请了)

http://www.sectraining.cn/

到时候凭点赞面基?

点击原文报名?

474

474

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?