谷歌的 2025 年 11 月 Android 安全公告(简称为 ASB)仅修复了两个系统组件漏洞,这延续了其“精简版”风格,聚焦于高优先级问题。

这些漏洞主要影响 Android 的核心系统,潜在风险包括远程代码执行(RCE)和权限提升,可能允许攻击者在无需用户交互的情况下入侵设备。

CVE-2025-48593(严重级别:Critical,CVSS 分数预计 9.8/10):

描述:

这是一个零点击(zero-click)远程代码执行漏洞,位于 Android 系统组件中。攻击者可通过精心设计的恶意输入(如网络包或应用交互)远程执行任意代码,无需额外权限。

谷歌警告,这可能导致数据泄露、设备接管或进一步的恶意传播。

影响范围:

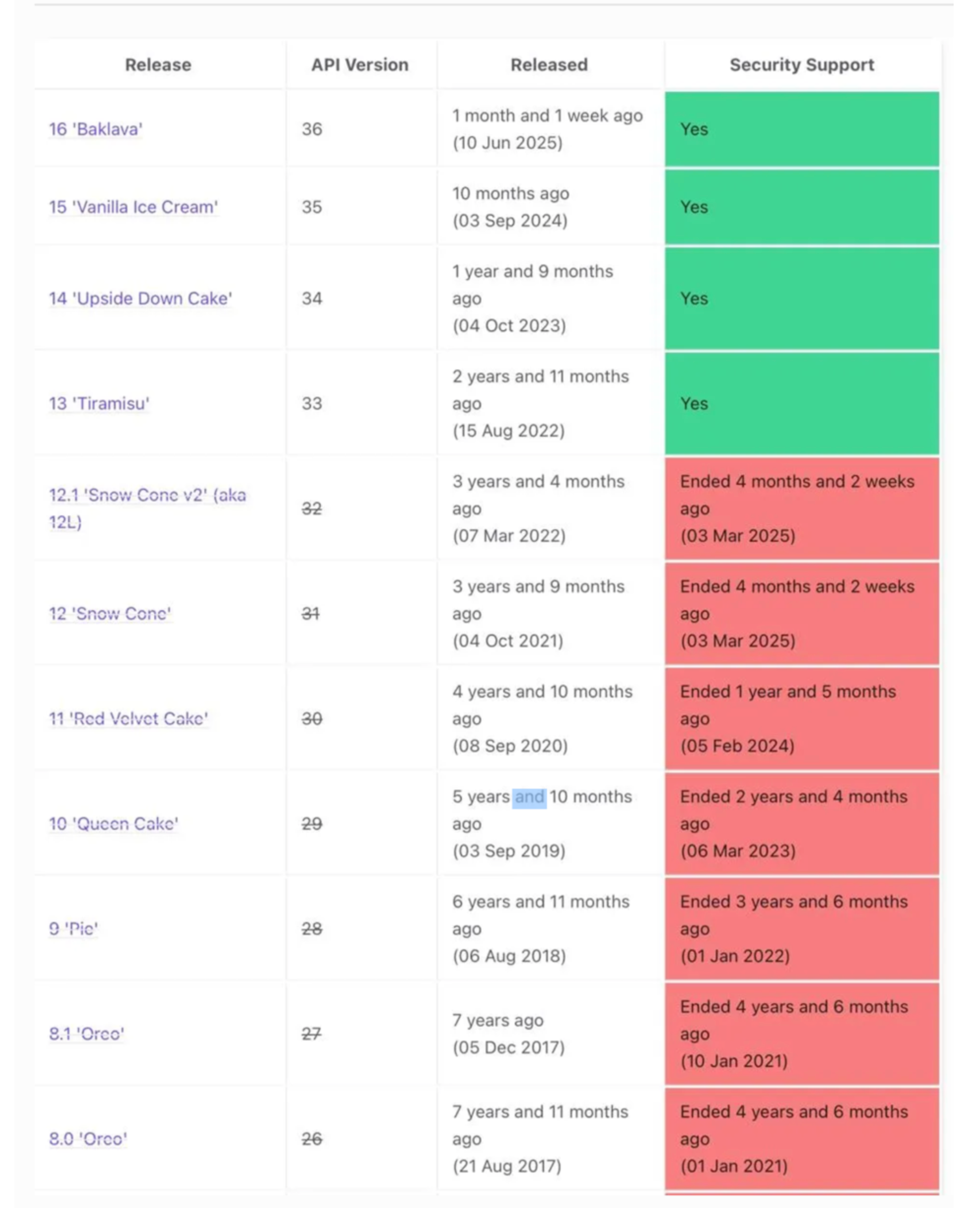

所有当前支持的 Android 版本(Android 13、14、15 和 16)。

这覆盖了全球超过 30 亿 Android 设备,其中约 10 亿设备尚未收到修复。

利用难度:中等(无需物理访问,但需网络接触)。

目前无公开 PoC(概念验证)代码,但安全研究者已确认其可被链式利用与其他漏洞结合。

CVE-2025-48581(高危级别:High,CVSS 分数预计 7.8/10):

描述:

这是一个逻辑错误漏洞,位于 apexd.cpp 文件中,可能阻止主线(mainline)安全更新的安装,导致设备无法应用补丁。

这间接放大其他漏洞的风险,尤其在 Android 16 上。

影响范围:

主要针对 Android 16 设备,但可能波及更早版本的更新机制。谷歌强调,这是一个高危问题,可能导致永久性未修补状态。

利用难度:低(本地触发),但结合远程漏洞可升级为系统级威胁。

这些漏洞的细节在公告中保持有限,以防止攻击者利用,但谷歌已提前一个月通知 OEM 厂商(如三星、谷歌 Pixel、Honor 等)。

修复状态与厂商响应

谷歌 Pixel 设备:

更新已于 2025 年 11 月 3 日推送,优先覆盖 Pixel 6 及以上机型。检查路径:设置 > 系统 > 系统更新。 Pixel 用户通常在公告当天即可获得 OTA 更新。

三星 Galaxy 系列:

三星的 11 月 One UI 更新更全面,修复了 CVE-2025-48593 以及额外 43 个高危漏洞(总计 45 个安全改进),包括 CVE-2025-54957 和 CVE-2025-48546 等。 这反映了安卓更新模式的转变:从每月小修转向季度综合包。受影响机型包括 Galaxy S23/S24 系列、Z Fold/Flip 系列及 A 系列中高端型号。低端或停产机型(如 Galaxy S20 以下)可能无支持。

检查工具:访问三星官方安全页面,输入您的设备型号查看兼容性。 更新推送时间因地区而异,通常在公告后 1-2 周内完成。

其他 OEM(如 Honor):Honor 已确认在其 MagicOS 11 月更新中应用了这些补丁。 其他厂商(如小米、OPPO)预计在本周内跟进,但需等待固件适配。

未修复风险与统计数据正如警报所述

对于超过 10 亿用户(尤其是运行 Android 12 或更早版本的设备),这些漏洞可能“永久不会修复”。

Zimperium 的 2025 年全球移动威胁报告(zLabs)证实:

25.3% 的设备因硬件老化无法升级。超过 50% 的移动设备运行过时 OS 版本,其中相当一部分(估计 20-30%)已感染恶意软件或被入侵。

这增加了成为僵尸主机设备的风险,即使该手机不经常使用,也可能成为攻击链的一部分。

黑鸟建议,最近使用的是国产安卓手机系统的可以经常性重启手机,防患于未然。

参考链接:

https://source.android.com/docs/security/bulletin/2025-11-01

166

166

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?