Intellexa Consortium(简称 Intellexa 联盟)是一个高度分散的国际公司网络,涉及多家实体,专注于开发、销售和运营商业间谍软件(如 Predator)。

主要由多家实体组成,包括核心的Intellexa S.A.(希腊,总部公司,负责Predator间谍软件的销售和支持)、Intellexa Limited(爱尔兰和英属维京群岛,控股公司,控制联盟资产)、Cytrox AD(北马其顿,Predator软件的核心开发者)、WS WiSpear Systems Limited(后更名为Passitora Ltd,以色列相关,专注于Wi-Fi拦截技术)、Senpai Technologies Ltd(以色列,提供开源情报分析工具),以及多家控股实体如Cytrox Holdings ZRT(匈牙利)、Cytrox EMEA Ltd(后更名为Balinese Ltd,以色列)和Cytrox Software Ltd(后更名为Peterbald Ltd,以色列)。

此外,该联盟还与Nexa Group合作,形成Intellexa Alliance,包括Nexa Technologies(法国,监视系统开发)和Trovicor FZ(阿联酋,拦截技术),这些公司共同构建了从开发到分销的间谍软件供应链。

核心公司Intellexa 主要从事商业间谍软件的开发、销售和运营,其创始人包括前以色列情报官员 Tal Dilian。

公司被视为以色列以外最大的进攻性网络公司之一,专注于向政府和执法机构提供监视工具,但其产品常被滥用于非法监视。

截至 2025 年,尽管面临制裁,Intellexa 仍保持活跃,并在全球范围内营销 Predator 等产品。

Intellexa 主要通过其旗舰产品 Predator 间谍软件从事活动。

该软件是一种零点击(zero-click)间谍工具,能通过 SMS、iMessage 或 WhatsApp 等渠道感染目标设备,窃取敏感信息,包括短信、照片、位置数据、麦克风和摄像头访问权。

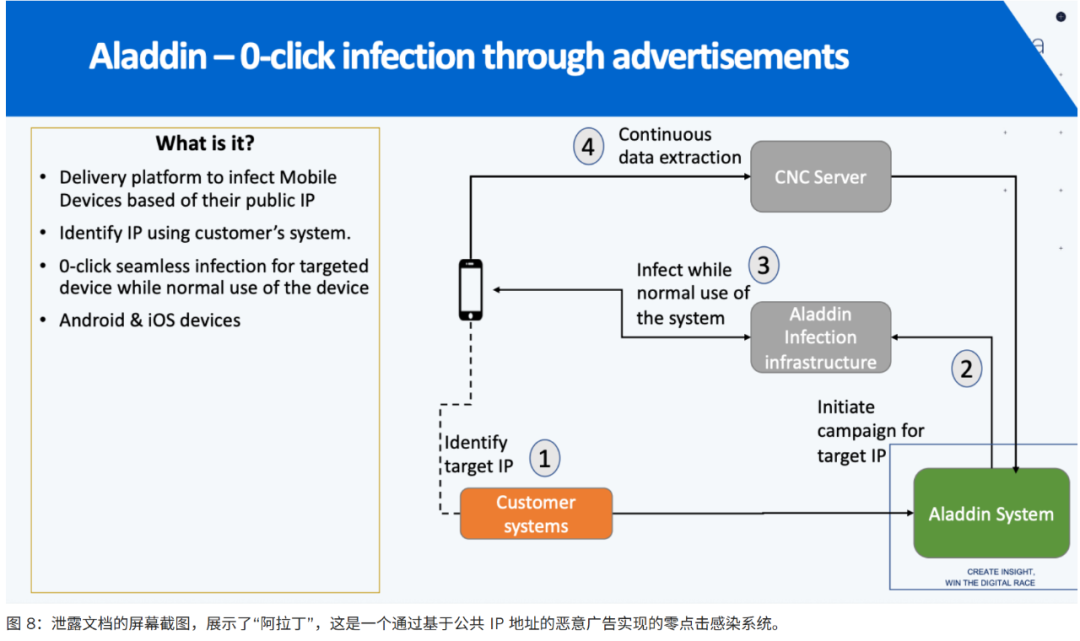

整体看下来,黑鸟觉得比较有趣的是一款名为阿拉丁的植入套件。

虽然技术上实现起来很复杂,但攻击本身的原理却很简单。Aladdin 系统通过强制目标手机显示攻击者创建的恶意广告来感染目标手机。这种恶意广告可以出现在任何显示广告的网站上,例如可信的新闻网站或移动应用,并且看起来与目标用户可能看到的任何其他广告并无二致。公司内部资料解释说,仅仅查看该广告就足以触发目标设备上的感染,而无需点击广告本身。

对于间谍软件客户或运营者而言,一项操作上的挑战在于需要唯一地识别应该向哪个目标设备展示恶意广告。可能的目标标识符或选择器包括已知的广告 ID、电子邮件地址、地理位置或 IP 地址。然后,该唯一标识符将用作创建恶意广告时的定向条件。攻击者可以使用的标识符在技术和操作上可能仅限于 Aladdin 系统中使用的广告网络或需求方平台 (DSP) 支持的标识符。

实际上,泄露的文档表明,Aladdin系统被设计成使用目标用户的公共IP地址作为唯一的目标标识符。当目标用户位于客户所在国家/地区的国内时,Predator运营商可以向该国的移动运营商请求目标用户的公共IP地址,从而实现恶意广告的精准投放,使其能够针对特定移动用户。

2025 年 12 月的最新泄露显示,Intellexa 继续运营 Predator,用于针对全球目标的非法监视,包括巴基斯坦的黑客事件中暴露的内部操作。

2024 年 3 月:美国财政部首次制裁 Intellexa Consortium 和 Cytrox,禁止其在美国开展业务,指控其开发和分发 Predator 间谍软件,用于全球性监视滥用。

2024 年 9 月:额外制裁 5 名个人和 1 个实体,包括 Tal Dilian 等关键人物,针对其在间谍软件生态中的角色。

这些制裁旨在切断其资金来源和国际合作,影响其全球运营,然而,貌似并没有太大影响。

2025年12月初,三家安全公司合作发布了三篇报告,目的是为了打击该公司活动情况,分别为

《“Predator武器:泄露文件” 揭露了Intellexa雇佣兵间谍软件的内部运作》

https://securitylab.amnesty.org/latest/2025/12/intellexa-leaks-predator-spyware-operations-exposed/

Predator的核心技术包括“1点击”感染(如诱导受害者打开恶意链接,利用Chrome或Safari浏览器漏洞安装负载)和零点击方法,武器如:

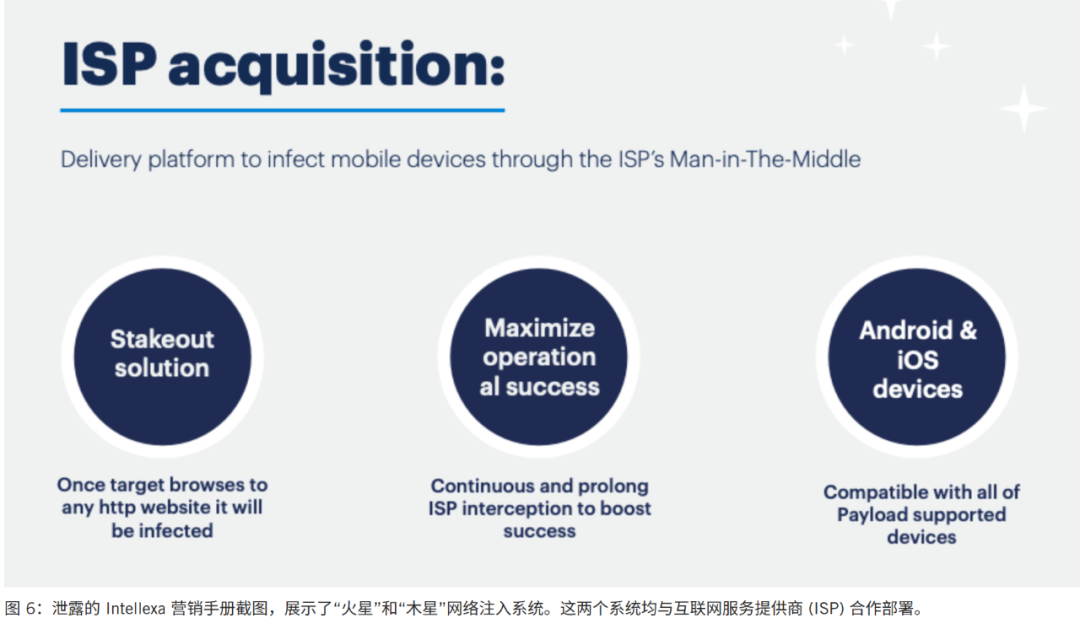

Triton(通过2G降级攻击三星Exynos基带芯片),Mars/Jupiter(与ISP合作注入HTTP/HTTPS链接)及Aladdin(利用广告生态系统投放恶意广告,按IP地址精准定位,2024-2025年活跃)。

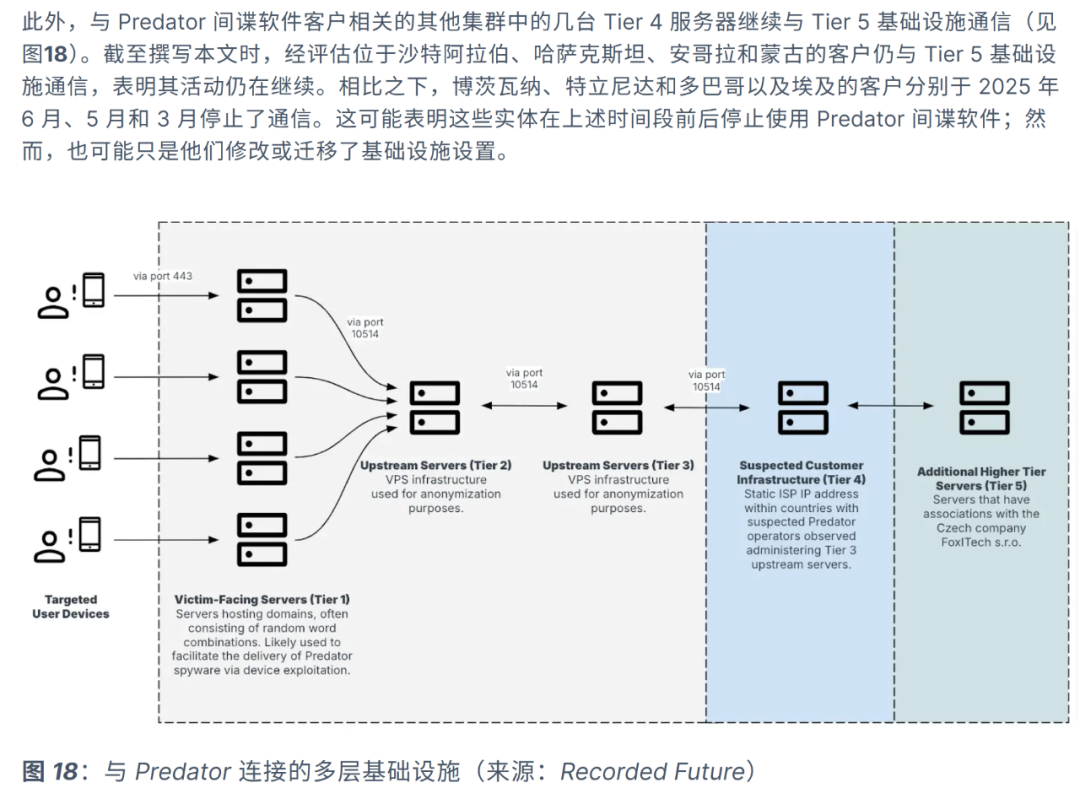

感染后,它窃取加密消息(如Signal、WhatsApp)、位置、音频、照片和密码,通过多层匿名网络(CNC Anonymization Network)传输至客户本地服务器,传输优先级根据设备电池、网络和充电状态调整,以避开检测。

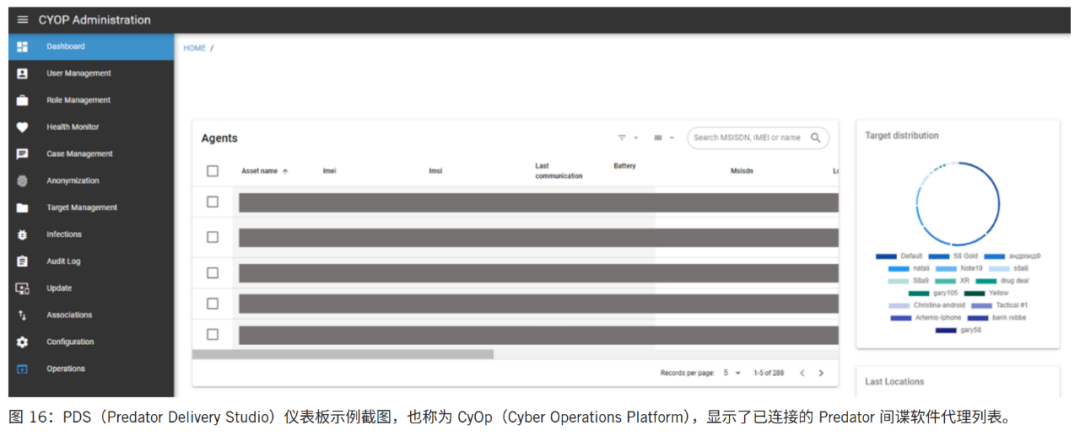

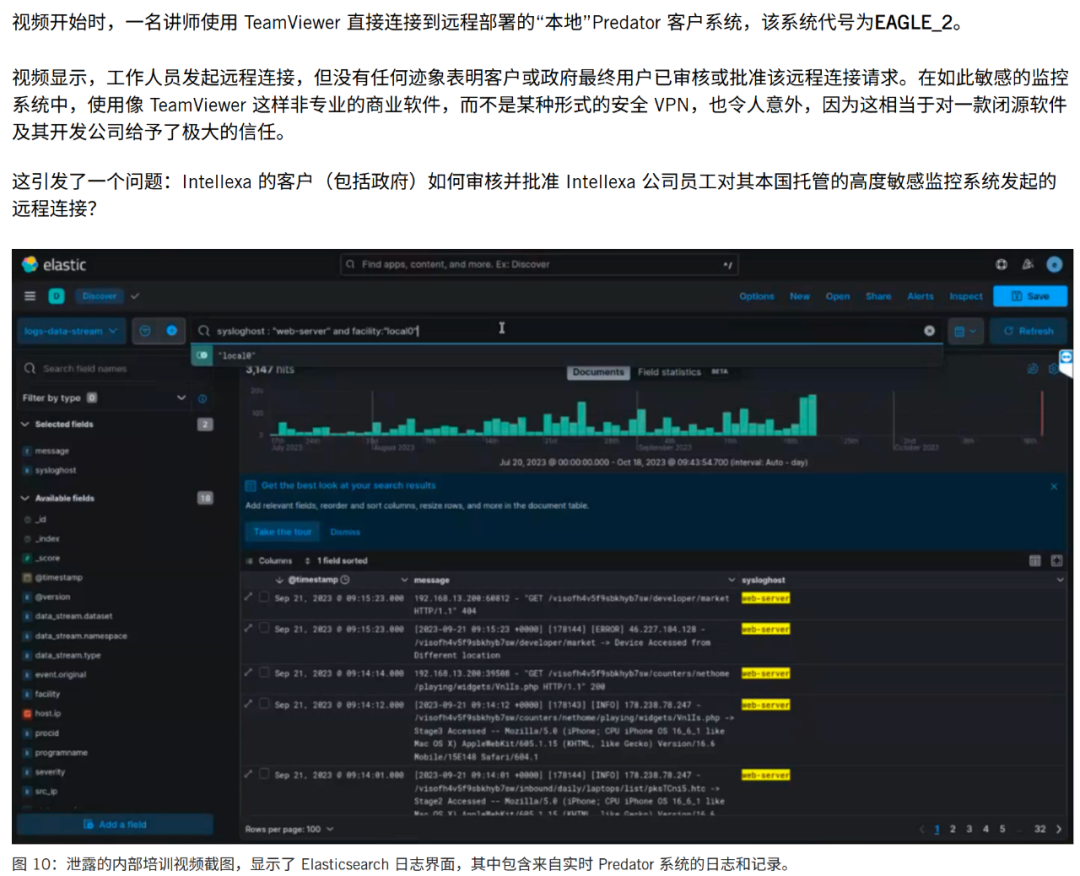

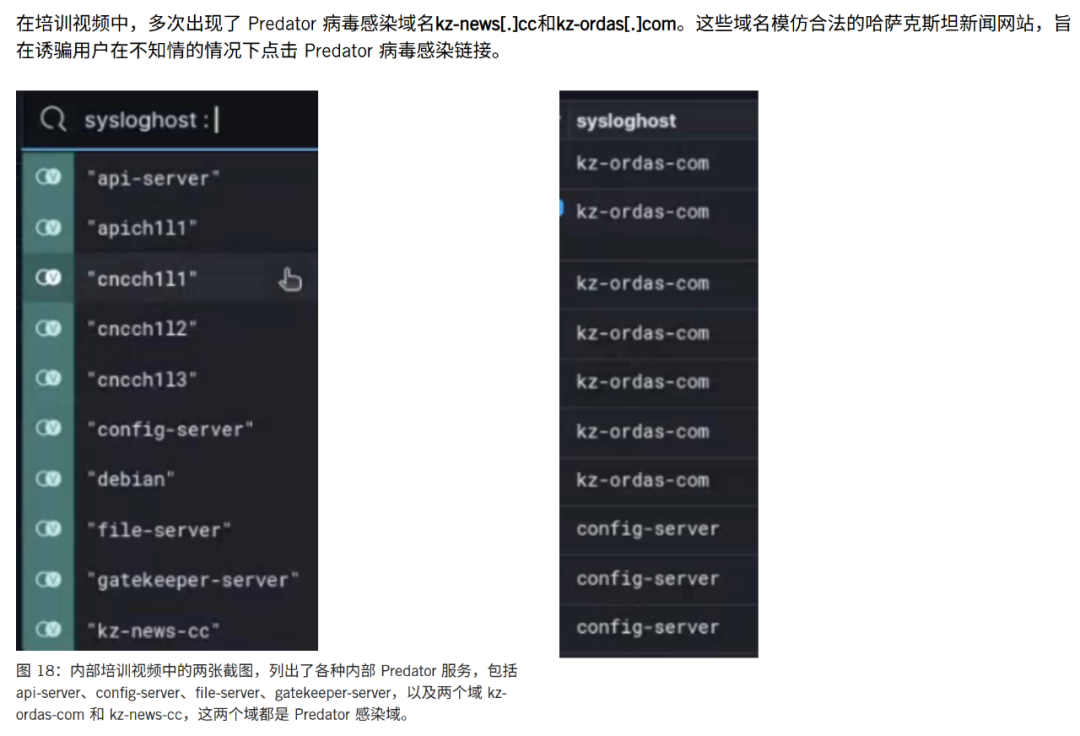

数据存储使用RSA加密密钥和sqlcipher数据库(fs.db),文件伪装成合法进程(如pred.so)。为规避追踪,Predator内置自毁机制(Guard模块)、证书固定和资源节流(如避免高数据消耗),并通过动态域名(如kz-news.cc)和客户专属边界消息隐藏踪迹。运营基础设施包括本地部署的感染服务器、C2服务器、仪表板(PDS/CyOP)和URL缩短器,Intellexa员工可远程监控目标客户的案例,如哈萨克斯坦目标。

《Intellexa的全球企业网站》

https://www.recordedfuture.com/research/intellexas-global-corporate-web

各国客户

《尽管受到制裁,Intellexa 仍在继续从事间谍活动:其频繁的0day漏洞利用仍在进行。》

https://cloud.google.com/blog/topics/threat-intelligence/intellexa-zero-day-exploits-continue

Intellexa及其Predator间谍软件在2025年仍活跃不减,通过采购或自研零日漏洞持续针对全球目标发起攻击。

自2021年以来,GTIG记录的约70个零日漏洞中,Intellexa负责15个,主要涉及远程代码执行(RCE)、沙箱逃逸(SBX)和本地权限提升(LPE),例如2025年6月针对沙特阿拉伯的CVE-2025-6554(Chrome V8类型混淆漏洞)和2023年的CVE-2025-48543(Android Use-After-Free漏洞)。

这些漏洞常形成完整链条:如iOS利用JSKit框架,先通过Safari RCE(CVE-2023-41993)入侵,再结合内核漏洞(CVE-2023-41991/41992)逃逸沙箱,最后部署PREYHUNTER模块(“helper”用于钩子注入如VOIP录音和键盘记录,“watcher”监控开发者模式或安全软件以自毁规避检测)。

Android和Chrome则依赖自定义V8框架,针对TheHole对象等弱点。感染途径多样,包括端到端加密消息中的一次性链接或第三方广告投放(2025年已关闭相关账户),影响平台涵盖iOS、Android、Chrome和ARM Mali GPU,目标地区扩展至埃及(2023年捕获完整链条)、沙特、巴基斯坦、哈萨克斯坦、安哥拉、乌兹别克斯坦和塔吉克斯坦,常瞄准记者、活动人士和异见者。

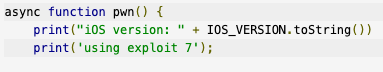

上图为测试和验证 shellcode 执行的示例

根据远程代码执行 (RCE) 漏洞利用程序入口点的调试字符串显示,Intellexa 使用的漏洞利用程序显然在内部被标记为“漏洞利用程序编号 7”。这表明,提供漏洞利用程序的外部实体可能拥有大量针对各种 iOS 版本的漏洞利用程序。

调试字符串(7)表明存在多个版本 iOS 漏洞利用程序

IOCs

Domains:

badinigroup[.]com

birura[.]com

gardalul[.]com

keep-badinigroups[.]com

IP Addresses:

5[.]253[.]43[.]92

38[.]180[.]54[.]77

45[.]86[.]231[.]8

89[.]150[.]57[.]85

样本

a590ecb6221e90afcb57dcdeca9ae682

150393c8c3d4c0c0f5da65721168df0d

样本下载

https://github.com/blackorbird/APT_REPORT/blob/master/Intellexa/Predator%20Files/sample(Intellexa).7z

规则

rule G_Hunting_PREYHUNTER_IOSStrings_1 { meta: author = "Google Threat Intelligence Group (GTIG)" strings:$ = "/Users/gitlab_ci_2/builds/jb"$ = "/roe/ios1"$ = "-production/libs/Exploit" ascii wide$ = "/private/var/tmp/l/voip_%lu_%u_PART.m4a" ascii wide$ = "/private/var/tmp/etherium.txt" ascii wide$ = "/private/var/tmp/kusama.txt" ascii wide$ = "_gadget_pacia" ascii wide$ = "ZN6Helper4Voip10setupHooksEvE3$_3" ascii wide$ = "Hook 1 triggered! location:" ascii wide$ = "KernelReaderI11CorelliumRWE" ascii wide$ = "NSTaskROP20WithoutDeveloperMode" ascii wide$ = "UMHookerI14RemoteTaskPort" ascii wide$ = "com.elanbenami.EnneaApp" ascii wide$ = "callFunc: building PAC cache for" ascii wide$ = "select tset FROM tsettings WHERE INSTR(tset, ?)" ascii wide$ = "select * from tsettings WHERE length(sha256) > ?" ascii wide$ = "isTrojanThreadERK" ascii wide$ = "getpid from victim returned:" ascii wide$ = "victim task kaddr:" ascii wide condition:1 of them}

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?