致其依然,防患未然!

近日,国家信息安全漏洞共享平台(CNVD)收录了由启明星辰公司提交的Apache struts2 devMode远程代码执行漏洞(CNVD-2016-04656)。该漏洞产生的原因是由于开启了devMode模式且Apache Struts 2官方以往修复措施未完善(溯及S2-008漏洞),远程攻击者利用该漏洞可执行任意命令,进而控制服务器主机。

一、漏洞情况分析

Struts2是第二代基于Model-View-Controller(MVC)模型的java企业级web应用框架,并成为当时国内外较为流行的容器软件中间件。为了便于开发人员调试程序,Struts2提供了devMode模式,可以方便查看程序错误以及日志等信息。

根据CNVD技术组成员单位——启明星辰公司提供的分析情况,在2.3.28及之前版本中,devMode开启时,DebuggingInterceptor类会检测提交的debug参数是否包含console、command、browser这三个MODE。通过分析代码发现,command、browser这两个MODE调用了stack.findValue方法,可构造特定数据作为ognl表达式执行,使得Apache Struts S2-008漏洞一直延续到2.3.28版本。Apache Struts官方对2.3.28以后的版本代码做了修改,加强了对OGNL链式表达式的过滤,启明星辰公司通过对其安全机制研究,发现新的绕过缺陷,并能执行远程指令完成HTTP回显。

CNVD对漏洞的综合评级均为“高危”。

二、漏洞影响范围

受漏洞影响的版本 Struts 2.1.0--2.5.1且开启devMode模式的用户。根据CNVD抽样测试结果,受影响的Apache Struts2 服务器比例约为3%-4%,目前一些民间漏洞报告平台已经有相关漏洞的案例报告。根据CNVD评估,目前已有专业人士知晓基本原理,有可能被快速利用(制造出攻击利用代码)发起大规模检测或攻击。

三、漏洞修复建议

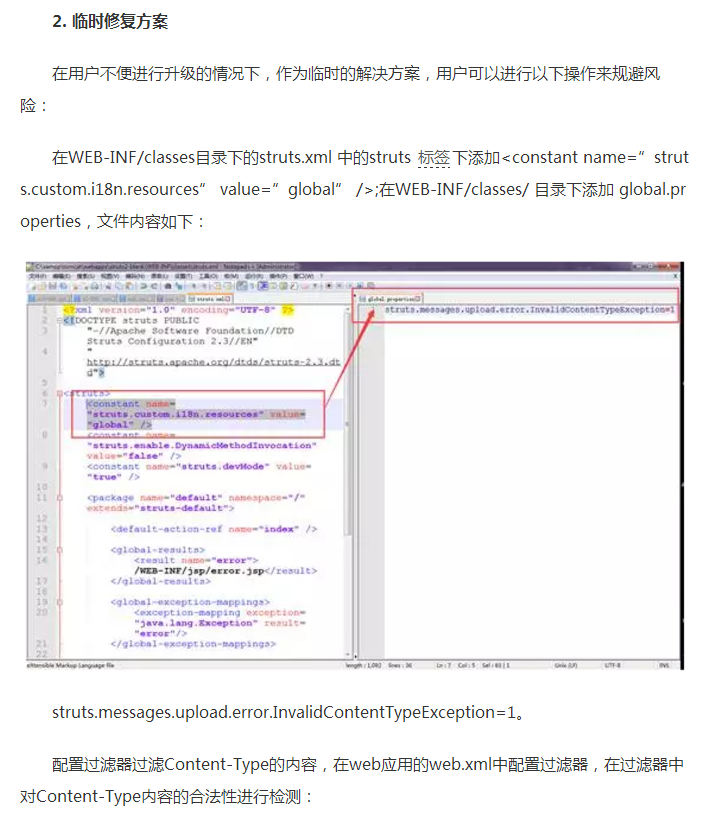

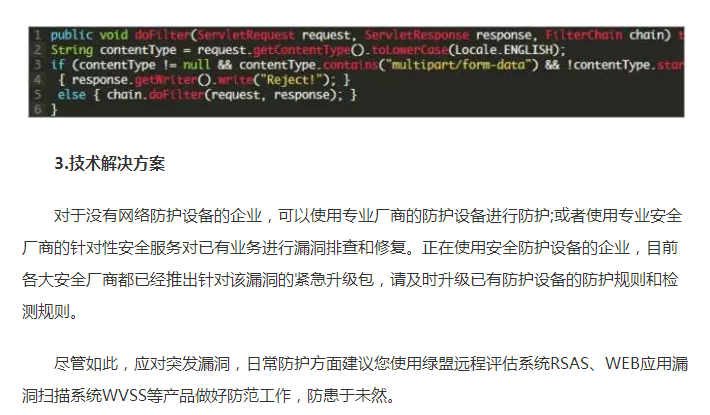

根据Apache Struts2官方反馈,对于该风险未给予新的安全公告编号,只建议用户关闭devMode模式(在配置文件中将devMode设置为false)。用户可参照如下进行修改:

将struts.properties中的devMode设置为false,或是在struts.xml中添加如下代码:

700

700

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?