这是我目前发现的一个最适合新手的ctf训练平台,下面是一部分web篇的做题记录==

0x00 header

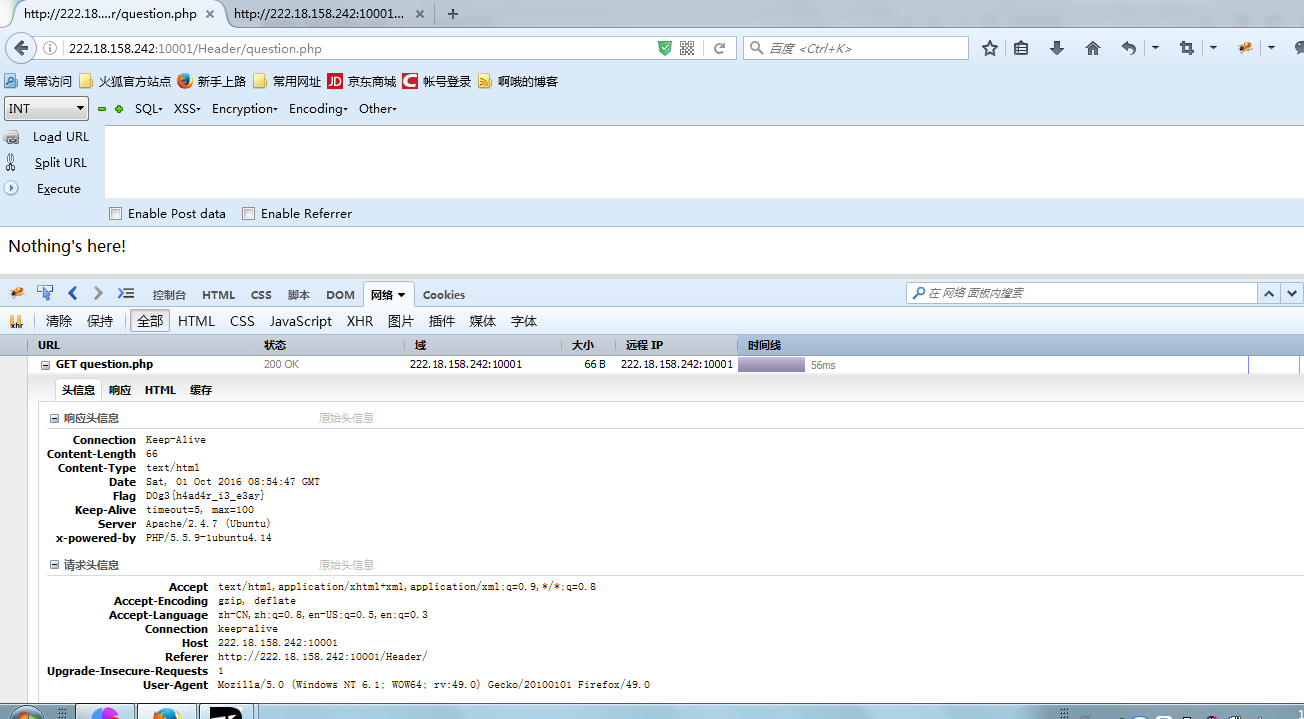

看到题目名字,就知道是在响应头信息里,打开firebug,查找net信息:

果然可以找到flag!这算是签到题吧==。

0x01 cookie是啥

题目链接

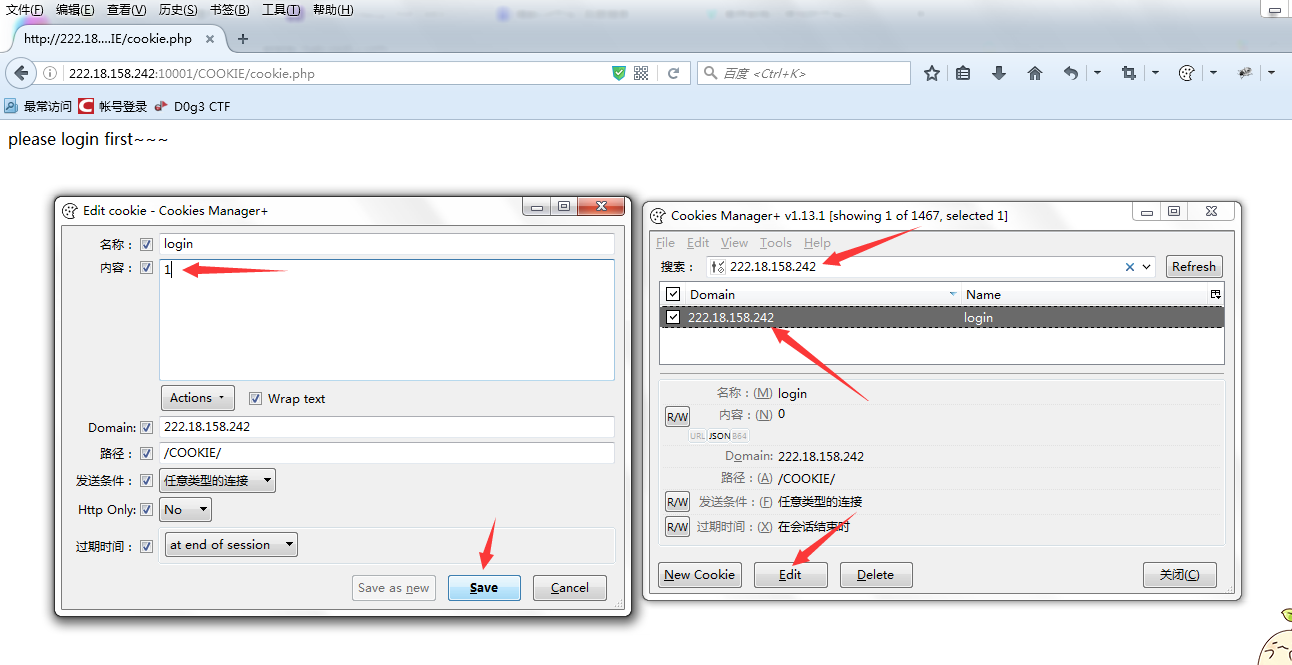

看到题目应该就知道是要抓包改包,首先看看响应头信息,发现cookie=0,题目问cookie是啥,根据提示:ps:0=not,就是需要把cookie改为1,这里推荐一款火狐超好用的插件:Cookies Manager+

修改cookie之后再发送出去再刷新即可login,最后得到flag!(这题有bug,题得到flag之后提交不了==。。)

0x02 一层一层地来看js吧

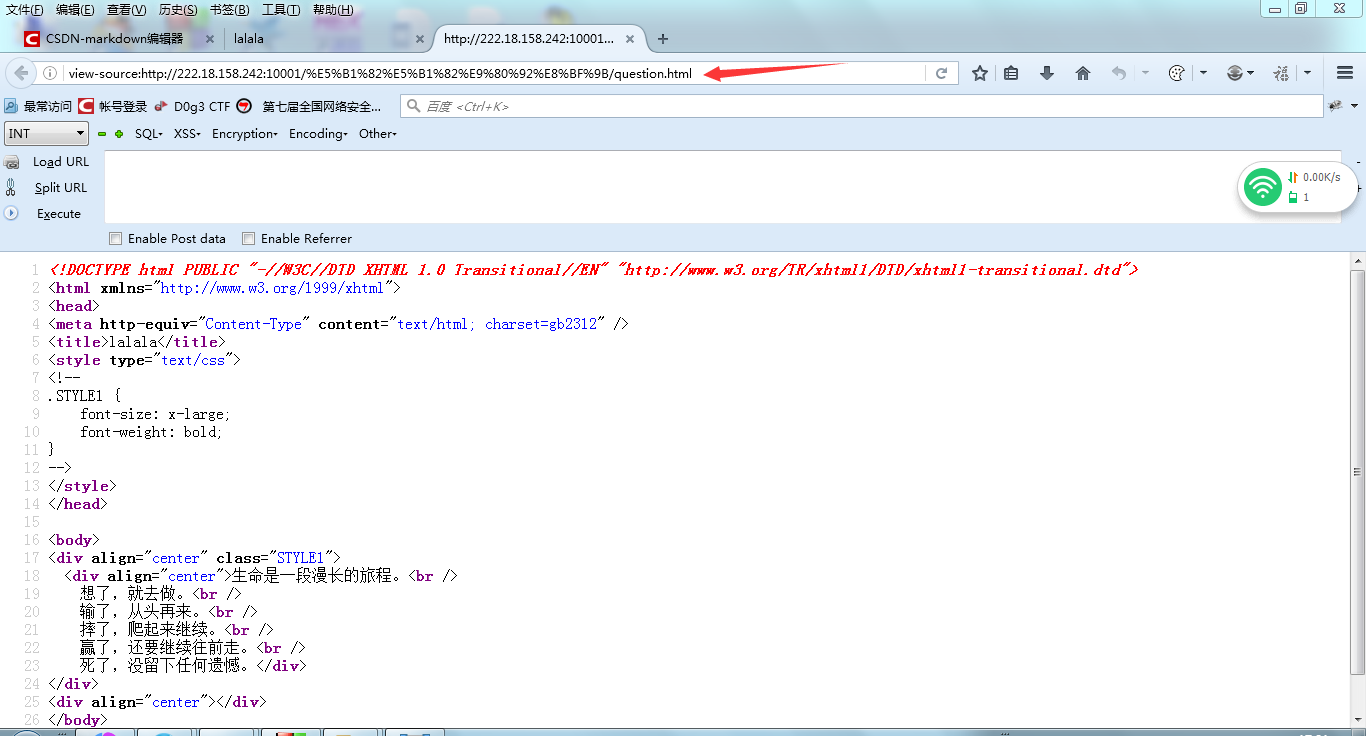

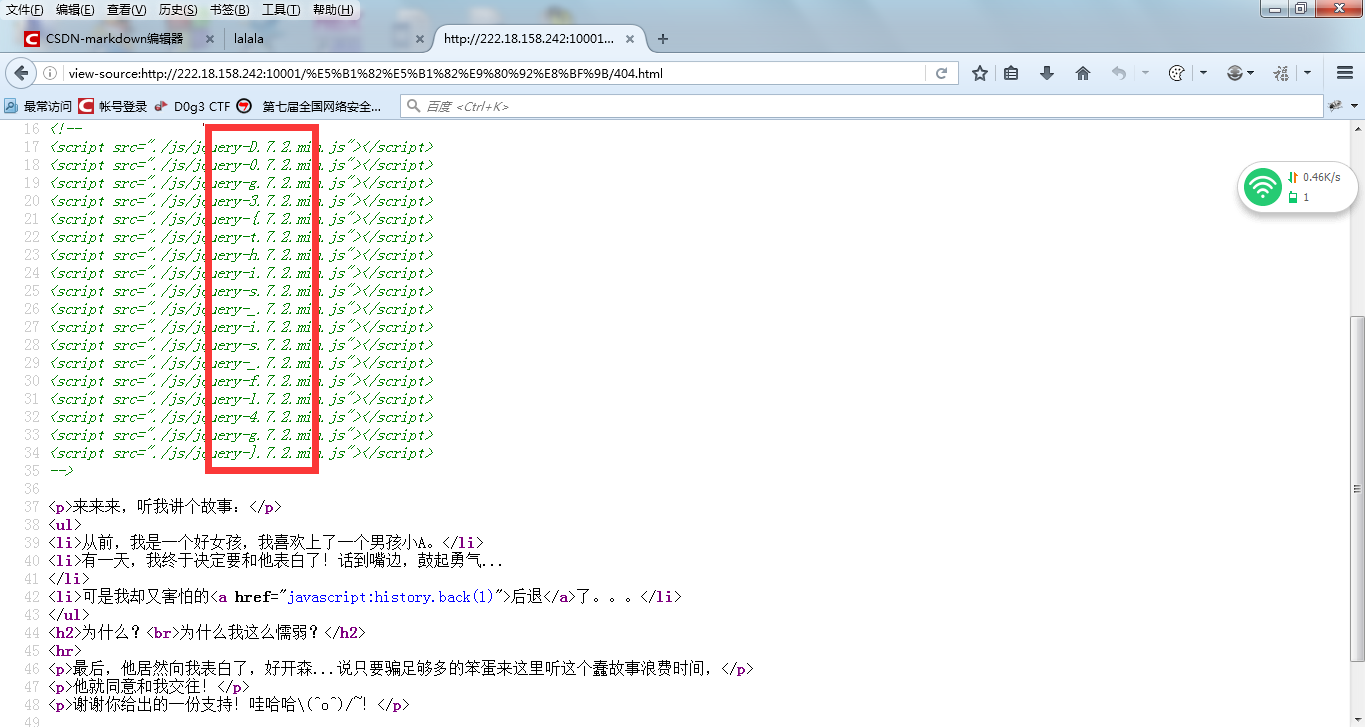

既然题目提到js,那就查看源代码,找找js,可是源代码什么有用信息都没,连js踪影都看不到,只有一个404跳转页面,然后任何头绪都没了==。想了很久,说好的js呢,哪儿去了,难道是故意隐藏,再联系404 not found,肯定出题人隐藏了关于js的网页,但是会在哪儿呢,再脑洞大开,看看下面这个页面的地址:

会不会我要找的是在同一个目录下呢,于是把question.html改成:404.html,再跳转,果然又出现另一个网页,终于看到js,不过很坑!!!(这题需要脑洞 (ˇˍˇ) ~)

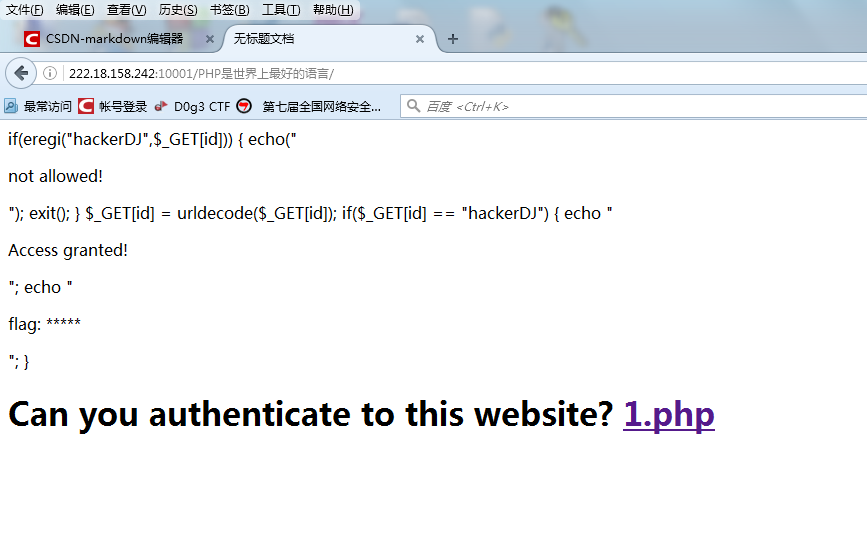

0x03 PHP是世界上最好的语言

查看源代码:

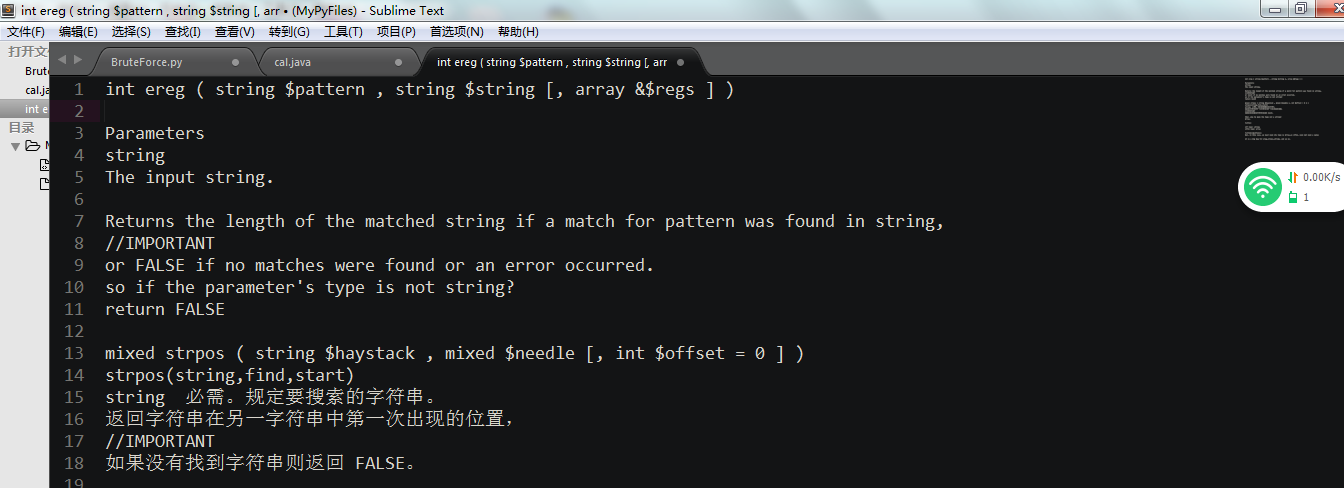

这里需要理解eregi函数的意思:(如下图)

所以此题的意思是get到id=hackerDJ就可以login,但是如果直接输入id=hackerDJ,则echo(“not allowed”),所以需要进行urldecode,但是前提是它会自动进行一次urldecode,所以我们还需要在urldecode的基础上再decode一次,就会得到flag

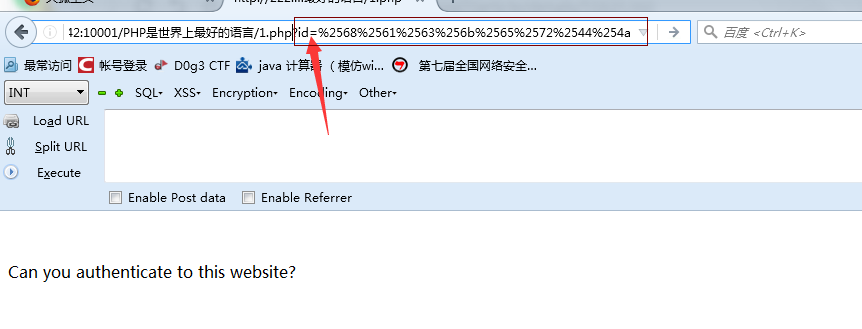

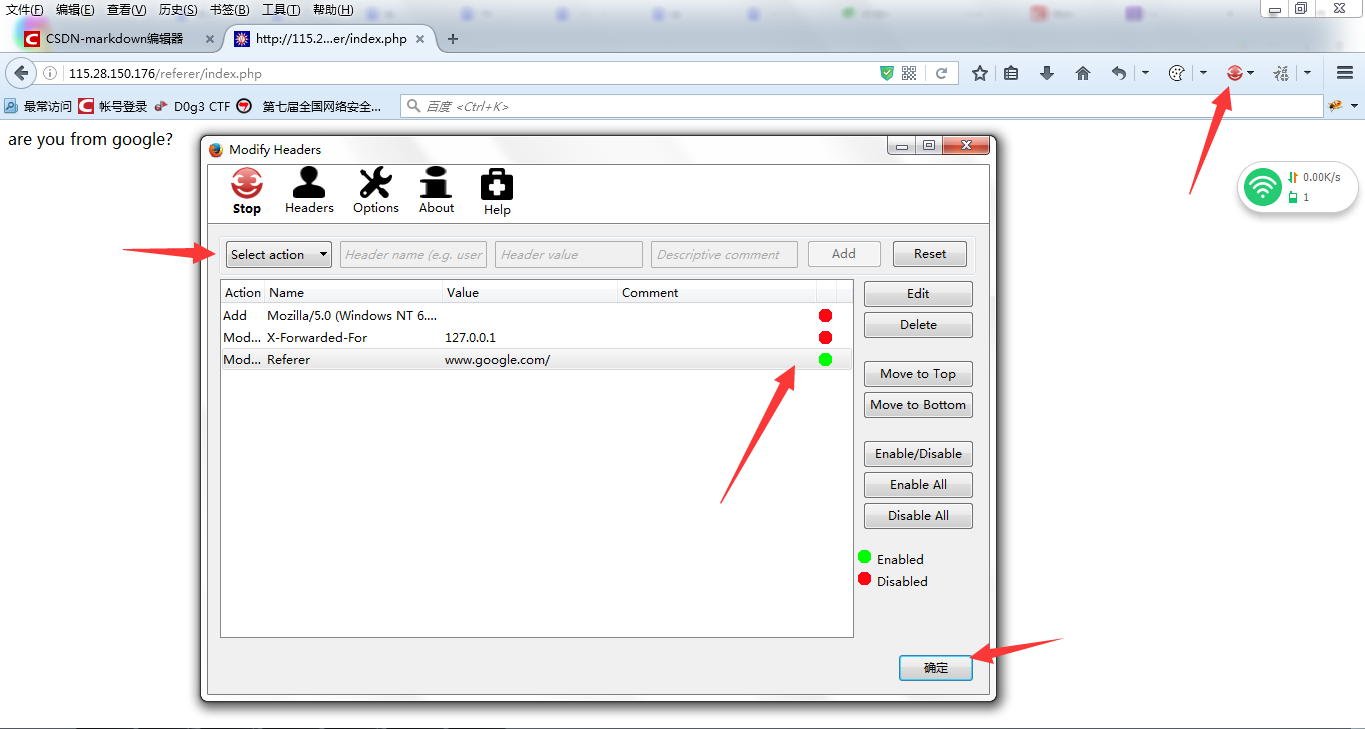

0x04 where are you from

这题的突破是看地址中的referer,很容易联想到是HTTP_REFERER,HTTP_Referer是header的一部分,当浏览器向web服务器发送请求的时候,一般会带上Referer,告诉服务器我是从哪个页面链接过来的,服务器藉此可以获得一些信息用于处理。

而且题目很明显暗示说来自谷歌,所以需要添加:Referer:google.com(推荐一款火狐插件:Modify Headers ^-^

修改了referer后再刷新就得到flag!

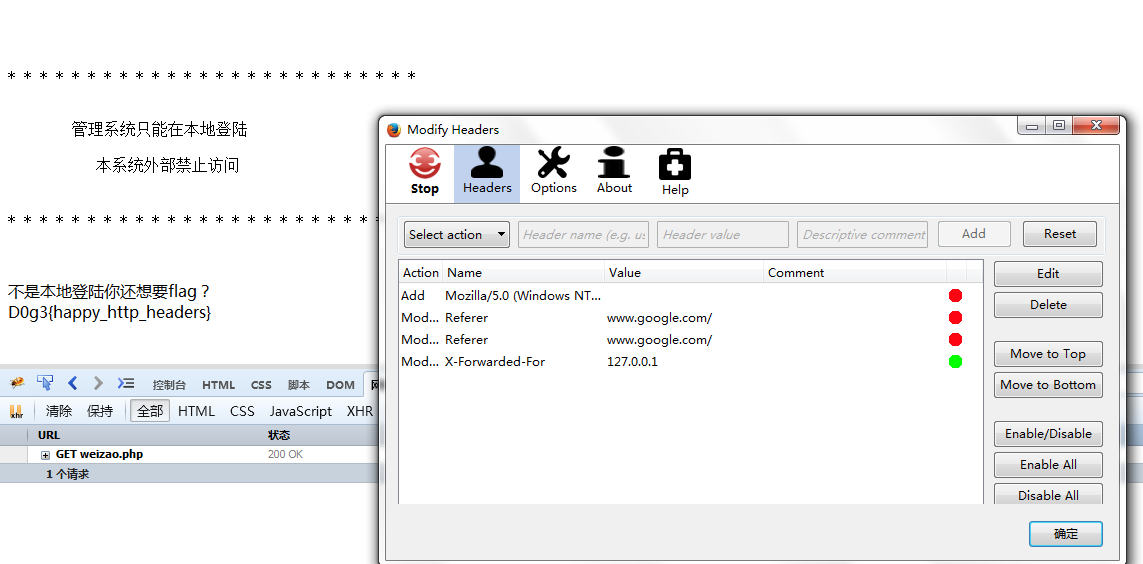

0x05 只允许本地登录

题目有提示:weizao,也就是伪造IP,之前做过类似的题型,伪造IP需要了解XFF头,和本地地址127.0.0.1;

X-Forwarded-For:简称XFF头,它代表客户端,也就是HTTP的请求端真实的IP,只有在通过了HTTP 代理或者负载均衡服务器时才会添加该项。它不是RFC中定义的标准请求头信息,在squid缓存代理服务器开发文档中可以找到该项的详细介绍。标准格式如下:X-Forwarded-For: client1, proxy1, proxy2,XFF的有效性依赖于代理服务器提供的连接原始IP地址的真实性,因此, XFF的有效使用应该保证代理服务器是可信的,而127.0.0.1是回送地址,指本地机,一般用来测试使用。回送地址(127.x.x.x)是本机回送地址(Loopback Address),即主机IP堆栈内部的IP地址,主要用于网络软件测试以及本地机进程间通信,无论什么程序,一旦使用回送地址发送数据,协议软件立即返回,不进行任何网络传输。

所以这道题的思路就是添加XFF头:

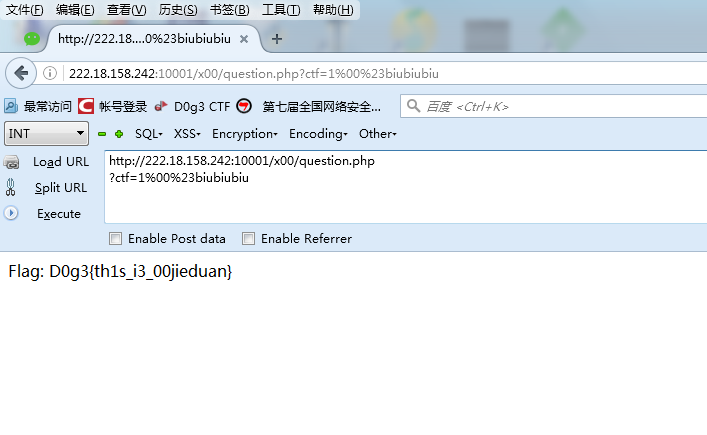

0x06 00截断

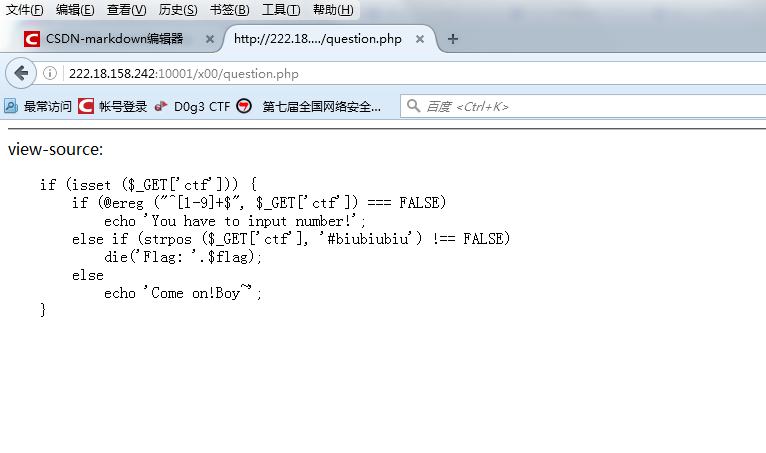

又是ereg函数,第一行意思是如果读取到ctf=?就ok,但是?处要填的只能是数字,后面一行又说ctf=#biubiubiu,百度一下00截断就知道在php中%00可以使其后面的字符串无效,所以此题只需要在地址中添加:?ctf=1%00#biubiubiu,但是还有个坑点,#还需要编码转换成16进制,因为#的歧义太多==。所以最终改成下图:?ctf=1%00%23biubiubiu

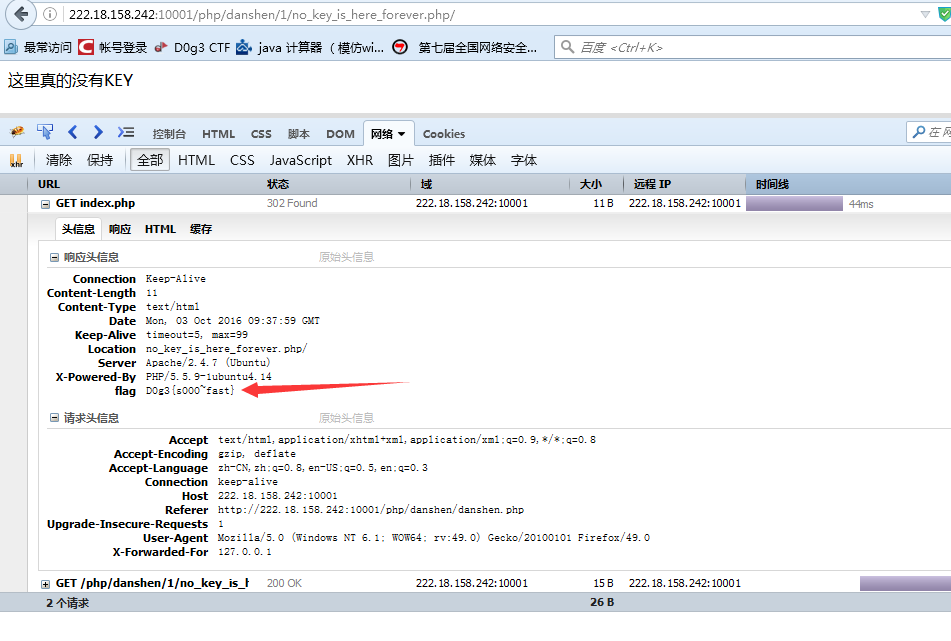

0x07 单身的你手速快吗

这题我感觉不需要手速好吧==。

第一感觉就是抓包,先看看响应头信息:果然!firebug真的好用,O(∩_∩)O~

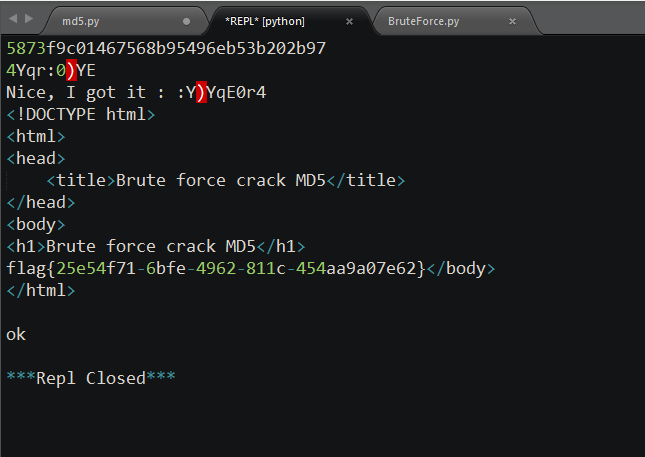

0x08 爆破MD5

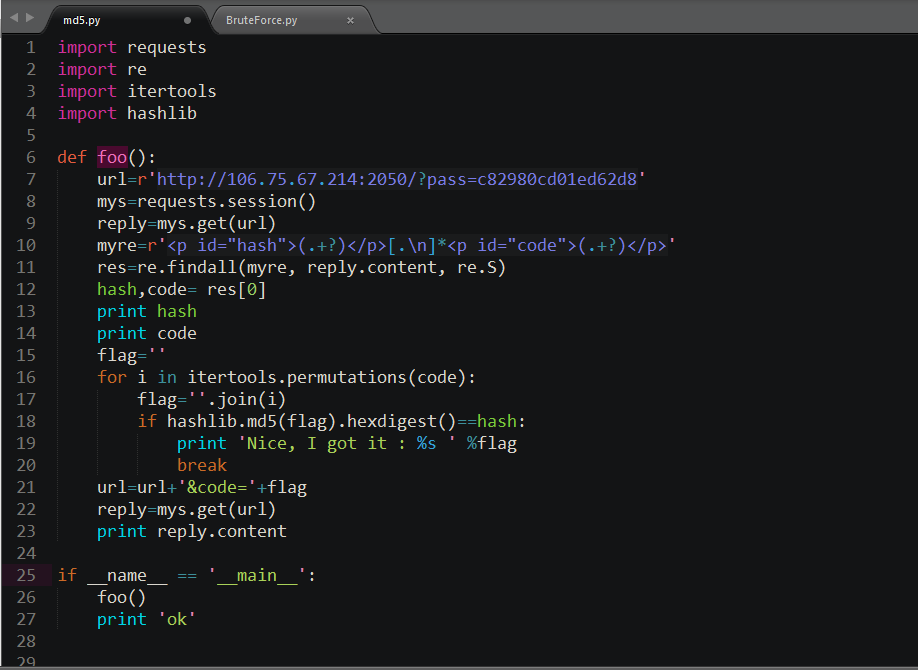

!!!这是一个内网的题,可是现在关闭了,访问不了。==。。

暴破MD5,没题目,不好描述,还是附上脚本吧:

运行结果:

暂时写到这儿,代码解释下次有空再写~~~(作业还没补完555555)

338

338

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?