各位漏洞猎人好!

在这篇文章中,我将告诉你我是如何在Edmodo(一个教育互动平台)发现XSS的。

这个漏洞是我一个月前发现的。Parth Shah写的一篇关于存储型XSS的文章启发了我。

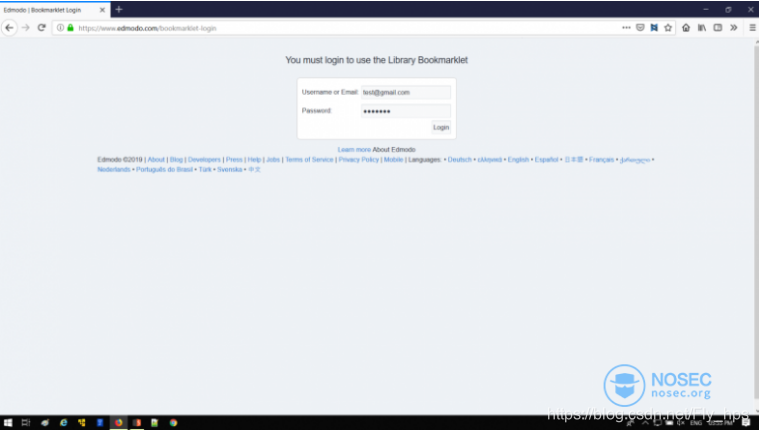

在我浏览edmodo.com网站时,发现了以前从未见过的URL,页面只有一个登录页面和一个简单且过时的布局。嗯,看样子可能存在漏洞。所以,让我们开始吧!

那个页面的URL如下:

目标URL:https://www.edmodo.com/bookmarklet-login

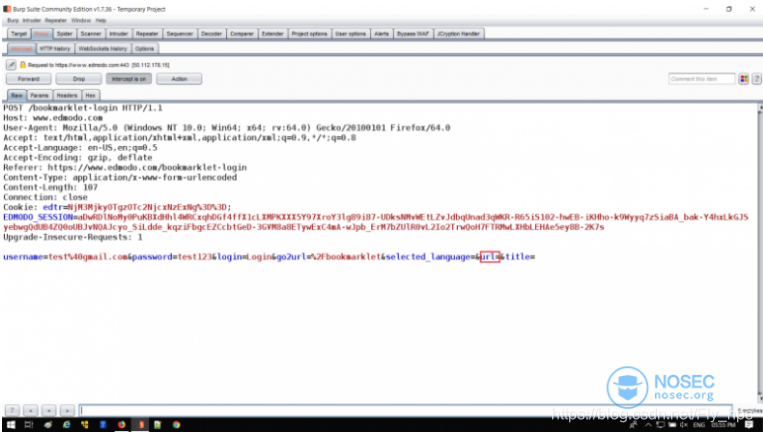

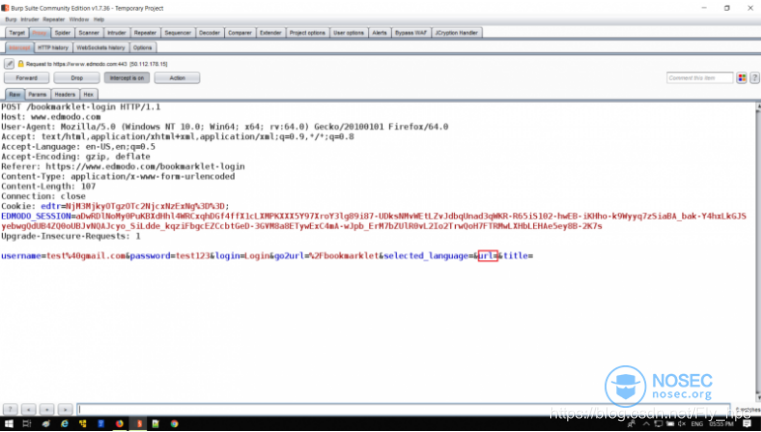

我打开这个网址,网页背景就是简单的天蓝色。然后我尝试了SQL,XSS,但没有任何结果。然后,我抓取登录使得HTTP请求,分析里面的每一个参数。

除了用户名、密码等正常存在的参数,我还发现了一个名为url的参数也在请求中。

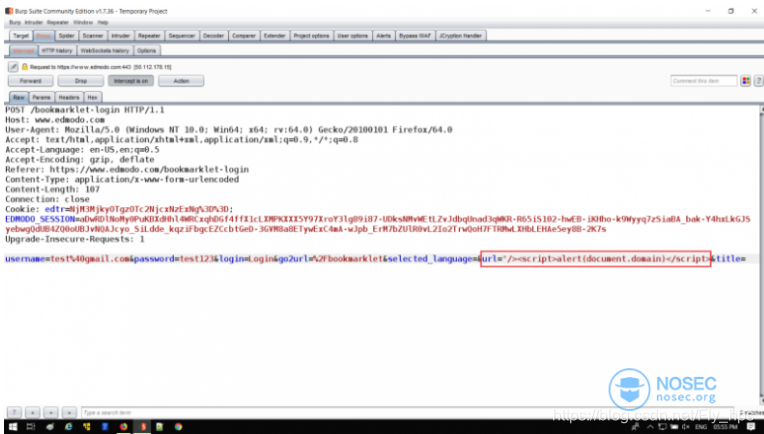

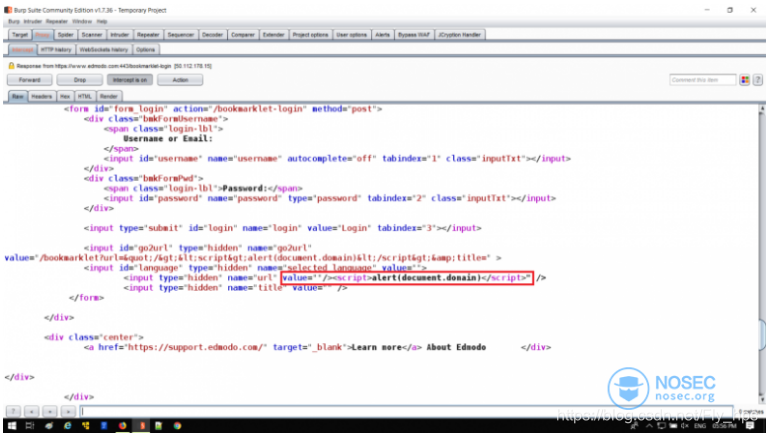

呃,这个参数有什么用呢?我尝试插入一些字符串,比如某些XSS的payload。然后看看网页的回应,也许这里并没有安全过滤。事实正如我所料。

利用步骤:

第1步:打开 https://www.edmodo.com/bookmarklet-login,输入用户名和密码。

第2步:拦截请求。

第3步:往参数url中输入常用的测试payload,alert函数。

第4步:放行修改后的请求,检查响应。找到插入的alert函数。

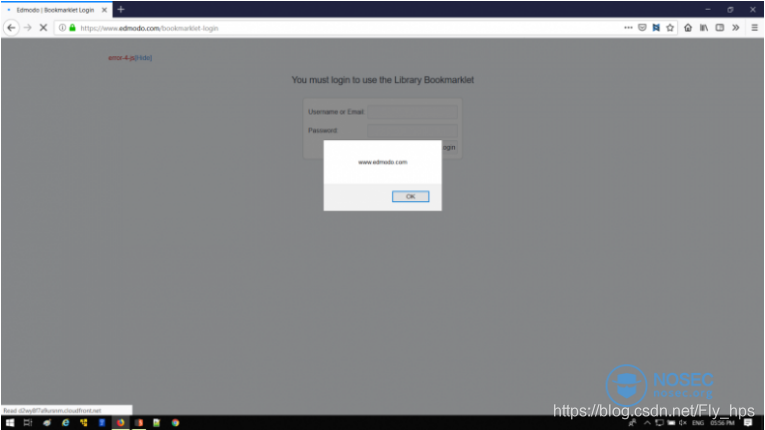

第5步:XSS成功执行whoooilaaaa…!

这是我找到的第一个有效的漏洞。我立即制作了一个PoC视频并发送给Edmodo的安全团队。他们的反应非常迅速。几周后,我收到了奖励。

时间线:

2019年1月9日:报告发送

2019年1月10日:验证漏洞

2019年1月10日:报告确认

2019年1月11日:奖励已发送

2019年1月20日:收到奖励

检查HTTP请求中的每一个参数。也许,幸运女神就会眷顾你。欢迎大家的阅读。

转自:https://nosec.org/home/detail/2315.html

来源:https://medium.com/@valakeyur/xss-in-edmodo-within-5-minute-my-first-bug-bounty-889e3da6167d

5023

5023

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?