写在最前

如果你是信息安全爱好者,如果你想考一些证书来提升自己的能力,那么欢迎大家来我的 Discord 频道 Northern Bay。邀请链接在这里:

https://discord.gg/9XvvuFq9Wb

我会提供备考过程中尽可能多的帮助,并分享学习和实践过程中的资源和心得,大家一起进步,一起 NB~

背景

在过去的两篇文章当中:

Active Directory 02 - Windows Kerberos Authentication(Kerberos 协议鉴权)

Active Directory 03 - Delegation(委派),MS-SFU 规范以及 Protocol Transition

我们已经讨论了整个 Kerberos 鉴权的过程,以及 Delegation 涉及的各种概念。

首先,我们稍微回顾一下 Active Directory 02 篇中讲到的 TGS 的内容以及 S4U2Proxy 协议的交互过程,然后展开今天的主题:Bronze Bit Attack (CVE-2020-17049)。

回顾

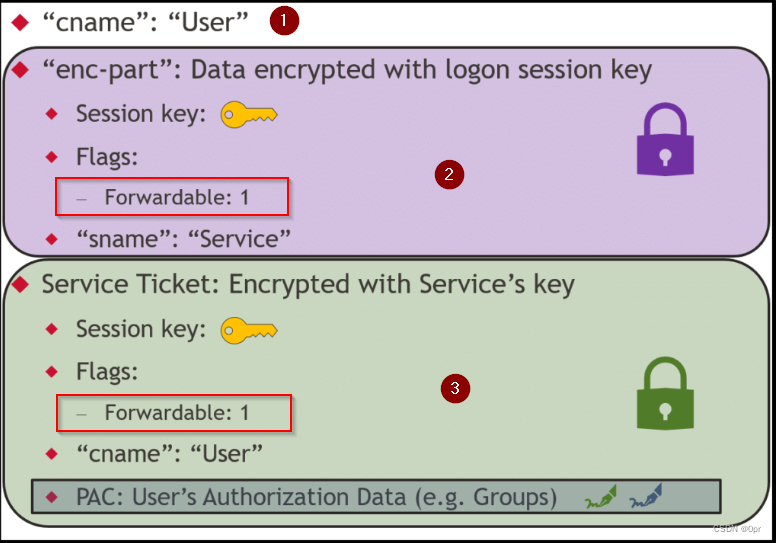

使用同样的示例图片,我们回顾一下当用户进行 TGS_REQ 请求之后,KDC 返回的 TGS 的特性,以及包含的内容。

TGS

- 用户名(这张 TGS 是给谁的);

- 用户可解密部分,使用 logon session key(紫色) 加密;

- 用户不可解密部分,使用 服务 Key(绿色) 加密;

重要信息

- Service Ticket 是用 服务 Key(绿色) 加密的;

- TGS 票据中 Forwardable 这个属性的值,是接下来需要关注的

S4U2Proxy 过程

回顾了 TGS_REQ 的过程,在前进到 Bronze Bit Attack 之前,还必须回顾一下一个服务使用 S4U2Proxy 协议的过程。

上图中,Service 1 被配置成 Constrained Delegation,目标是 Service 2,并且用户已经访

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

575

575

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?