0x00. 前言

基于第一篇文章WPA密码破解的反馈,有人提问说能否写一下关于WPA2的文章。笔者在这里回答一下,破解WPA2的流程和WPA是一样的,WPA2只是采用了更加复杂可靠的加密算法(利用CCMP替代了TKIP,AES替代了RC4),不过依然可以利用上一篇文章中提到的攻击原理来暴力破解PSK,所以笔者不会再写WPA2的内容。另外,由于某些缘故WEP密码破解可能不会写了,大家见谅,不过其他内容依然会陆续推出。

0x01. WPS简介

WPS是由Wi-Fi联盟组织实施的认证项目,主要致力于简化无线网络的安全加密设置。

功能:

通过PIN码来简化无线接入的操作,所以我们无需记住PSK.

不足:

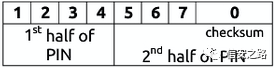

PIN码采用8位数字组合,但是前四位和后四位是分别验证的,并且第八位是校验位无需关注,所以攻击者就算是暴力破解PIN码也最多只需尝试11000次不同的组合,得到正确的PIN码之后便可以通过工具提取出PSK.

0x02. WPS破解实战

由于笔者环境限制,加上破解PIN码费时费力,所以不会在本地测试,以下部分截图来自国外某大牛亲测结果。

实战流程:

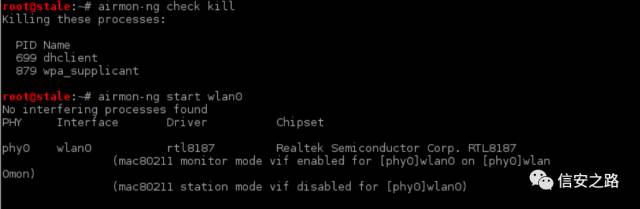

1.关闭会影响操作的进程,启动网卡置为monitor模式

2.侦听周围环境中开启WPS服务的设备,下列两种方法都能达到目的

(1)airodump wlan0mon --wps 开启WPS的设备会显示如下

(2)wash -i wlan0mon 采用wash命令只会显示开启WPS的设备,但是会显示设备是否已经被锁上,因为有时爆破PIN码时会导致路由器被锁住

3.侦听到开启WPS的设备之后我们就可以开始破解PIN码了,此时也有两种方法,一种是暴力破解,另一种是利用设备漏洞来破解PIN码

(1)利用reaver爆破密码,经过几个小时的爆破基本能猜出来

(2)利用设备漏洞破解PIN码,虽然此方法能在极短时间内完成破解,但是如果设备本身不存在漏洞依旧无法成功,下图可以看到尝试失败了

本文介绍了WPS(Wi-Fi Protected Setup)的简化安全设置及其存在的安全隐患。通过PIN码的11000次尝试攻击,展示了如何利用WPS的弱点进行密码破解。尽管存在漏洞,防御措施主要是禁用WPS功能,以防止WPA2密码被暴力破解。

本文介绍了WPS(Wi-Fi Protected Setup)的简化安全设置及其存在的安全隐患。通过PIN码的11000次尝试攻击,展示了如何利用WPS的弱点进行密码破解。尽管存在漏洞,防御措施主要是禁用WPS功能,以防止WPA2密码被暴力破解。

589

589

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?