原始链接:http://hi.baidu.com/tedasnow/blog/item/3a8b38d341b525003af3cfb6.html

要将hook注入winlogon进程需要特定权限,要在localsystem权限下运行。

NT/2000中交互式的登陆支持是由WinLogon调用GINA DLL实现的,GINA DLL提供了一个交互式的界面为用户登陆提供认证请求。在WinLogon初始化时,就向系统注册截获CTRL+ALT+DEL消息,所以其他程序就无法 得到CTRL+ALT+DEL的消息。

WinLogon会和GINA DLL进行交互,缺省是MSGINA.DLL(在System32目录下)。微软同时也为我们提供的接口,自己可以编GINA DLL来代替MSGINA.DLL。

WinLogon初始化时会创建3个桌面:

(1)、winlogon桌面:主要显示window 安全等界面,如你按下CTRL+ALT+DEL,登陆的界面等

(2)、应用程序桌面:我们平时见到的那个有我的电脑的界面

(3)、屏幕保护桌面:屏幕保护显示界面。

在用户登陆以后,按下CTRL+ALT+DEL键的时候,WinLogon回调用GINA DLL的输出函数:WlxLoggedOnSAS,

这时正处于winlogon桌面,我们只要直接将他转向应用程序桌面,系统就不会显示Windows安全那个界面,换一种说法

也就是用户按下CTRL+ALT+DEL后,不会起什么作用。当是我们在切换桌面的时候会出现屏幕闪动!

二、程序实现

GINA DLL要输出下列函数(winlogon会调用)

WlxActivateUserShell

WlxDisplayLockedNotice

WlxDisplaySASNotice

WlxDisplayStatusMessage

WlxGetStatusMessage

WlxInitialize

WlxIsLockOk

WlxIsLogoffOk

WlxLoggedOnSAS

WlxLoggedOutSAS

WlxLogoff

WlxNegotiate

WlxNetworkProviderLoad

WlxRemoveStatusMessage

WlxScreenSaverNotify

WlxShutdown

WlxStartApplication

WlxWkstaLockedSAS

为了简化编程,我们从MSGINA.DLL中动态获取上诉函数,在自定义的DLL中(以下称为NoReboot.DLL)中直接调用MSGINA.DLL

的函数即可。现在我们要处理的就是WlxLoggedOnSAS函数:

int WINAPI WlxLoggedOnSAS (

PVOID pWlxContext,

DWORD dwSasType,

PVOID pReserved)

{

HANDLE hMutex;

WriteInfo("WlxLoggedOnSAS /r/n"); //用于记录信息

if (dwSasType == WLX_SAS_TYPE_CTRL_ALT_DEL){ //屏蔽CTRL_ALT_DEL,也可以根据特定条件来决定是否要屏蔽

//我采用了Mutex来控制是否屏蔽,(注意:要用unicode)

hMutex = OpenMutex(MUTEX_ALL_ACCESS, FALSE, L"_ac952_z_cn_CTRL_ALT_DEL");

if (hMutex){

CloseHandle(hMutex);

WriteInfo("disble CTRL+ALT+DEL /r/n");

return WLX_SAS_ACTION_NONE; //将屏幕切换到应用程序桌面,屏蔽掉CTRL+ALT+DEL

}

else

WriteInfo("not disble CTRL+ALT+DEL /r/n");

}

return prcWlxLoggedOnSAS ( //这是我从MSGINA.DLL中获取的函数。

pWlxContext,

dwSasType,

pReserved);

}

我们要在自己的程序中调用hMutex = CreateMutex(NULL, FALSE, "_ac952_z_cn_CTRL_ALT_DEL");就可屏蔽CTRL+ALT+DEL。

三、安装和注意事项:

在编写GIAN DLL中要注意,GINA DLL使用的是unicode。

GINA DLL的安装:

键名 : /HKEY_LOCAL_MACHINE/Software/Microsoft/Windows NT/CurrentVersion/Winlogon

变量名 : GinaDLL

变量类型 : [REG_SZ]

内容 : "你的GINA DLL的名称" 如:"NoReboot.DLL:

将你的GINA DLL(NoReboot.dll)拷贝到系统目录下(system32),重启机器,你的GINA DLL(NoReboot.dll)就会运行。

如果出现进不了你的系统,那你进入DOS后,将msgina.dll拷贝成你的GINA DLL(NoReboot.dll)就可进入了,或者进入

安全模式,删除掉那个键值

“Winlogon通知包(Winlogon Notification Package)”就是处理winlogon在切换状态时发出的事件的DLL。你可以通过“Winlogon Notification Package”来监视winlogon事件的响应。你可以注册这些DLL,那么winlogon.exe会在启动时加载它们,并且会在系统状态切换时来 调用注册DLL的事件处理函数。当然这一点用来加载后门是在好不过了,因为加载的后门存在于winlogon.exe的进程中,而 winlogon.exe是系统进程,一般情况下是无法终止它的,况且杀死它会导致系统崩溃或重启,没人会这么做。用“Winlogon Notification Package”来加载后门的又一个好处是——你的后门将运行在system权限下而不用注册为系统服务。

为了注册你的“Winlogon Notification Package”,必须在“HKEY_LOCAL_MACHINE/Software/Microsoft/Windows NT/CurrentVersion/Winlogon/Notify”下创建你的“notification package”子键。在我的系统中,存在6个子键,分别 是:crypt32chain,cryptnet,cscdll,sclgntfy,SensLogn,termsrv。在“Notify”项下,可以根 据需要创建如下键值:

Asynchronous[REG_DWORD]:表明是否异步处理winlogon事件,如设为 1,winlogon将启动一个新线程来处理。

DllName[REG_EXPAND_SZ]:指定要加载的DLL名。

Impersonate[REG_DWORD]:表明是否以登陆用户的权限来处理事件。

Lock[REG_SZ]:锁定桌面事件。

Logoff[REG_SZ]:注销事件。

Logon[REG_SZ]:登陆事件。

Shutdown[REG_SZ]:关机事件。

StartScreenSaver[REG_SZ]:启动屏保事件。

StartShell[REG_SZ]:启动shell(一般指explorer.exe)事件。

Startup[REG_SZ]:系统开机事件。

StopScreenSaver[REG_SZ]:停止屏保事件。

Unlock[REG_SZ]:解除桌面锁定事件。

其中每个事件对应DLL中的一个导出函数,即每当有事件发生时,winlogon.exe便调用相应的函数。譬如:DllName的值为 “test.dll”,Logoff的值为“testlogoff”,那么系统注销时winlogon.exe将调用test.dll中导出的 “testlogon”函数。

关于DLL的实现非常地简单:只要导出处理事件是要调用的函数就行,其他和别的DLL无异。以下是代码的简单实现:

//----------------------------------Start of WNP.C-------------------------------------------

/*Create file exports.def with content:

EXPORTS

testlogoff

testlogon

*/

#include <windows.h>

#pragma comment(linker,"/export:test=_testlogoff@0")

#pragma comment(linker,"/export:test=_testlogon@0")

#pragma comment(linker,"/entry:DllEntry")

#pragma comment(linker,"/subsystem:windows")

#pragma comment(linker,"/align:4096")

#pragma comment(linker,"/dll")

#pragma comment(linker,"/base:1976369152")

__declspec(dllexport) void __stdcall testlogoff(DWORD unknow)

{

MessageBox(NULL,"系统正在注销!","Winlogon Notification Package",MB_OK);

}

__declspec(dllexport) void __stdcall testlogon(DWORD unknow)

{

MessageBox(NULL,"系统正在登陆!","Winlogon Notification Package",MB_OK);

}

BOOL __stdcall DllEntry(HANDLE hModule,DWORD ul_reason_for_call,LPVOID lpReserved)

{

switch (ul_reason_for_call)

{

case DLL_PROCESS_ATTACH:break;

case DLL_THREAD_ATTACH:break;

case DLL_THREAD_DETACH:break;

case DLL_PROCESS_DETACH:break;

}return TRUE;

}

//----------------------------------End of WNP.C---------------------------------------------

将编译好的test.dll复制到系统文件夹,修改注册表并重启后,发现C:/WINNT/system32/test.dll已经成功加载到winlogon.exe进程中。

原文链接: http://huaidan.org/archives/1598.html

文章作者:lovemfc

信息来源:邪恶八进制信息安全团队(www.eviloctal.com)

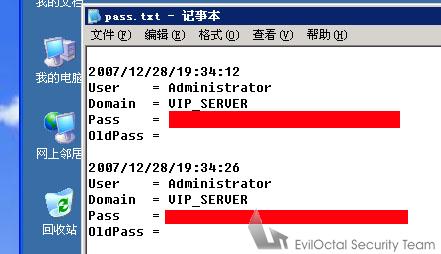

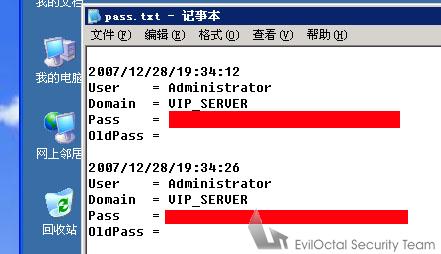

在得到system权限下,通常希望得到3389管理员密码,来进一步得到更多的信息,方便进一步的渗透。

gina木马比较不错,但是貌似win 2000少导出一个函数,用在win 2000下可能崩溃。

于是写了一个小工具,通过挂钩 msgina.dll WlxLoggedOutSAS 函数,记录登录帐户密码!

启动就用winlogon 通知包,当有3389,连上服务器时。新创建的 winlogon.exe 会在登录前加载,注册了 "Startup" 的dll,Hook 了函数,登录成功后,记录密码到 boot.dat 文件,并取消Hook。退出3389后,dll 文件即可删除。

详细代码及工具,见附件。

截图

理论上只要msgina.dll WlxLoggedOutSAS 前五个字节 为

mov edi,edi

push ebp

mov ebp,esp

就可以通过!

测试过 xp , 2003 。没有测试过 2000 。希望哪位朋友测试下,希望能做到服务器通杀!

有bug的Q我,343789385

WinlogonHack

一。执行install.bat 安装。

不用重启, 当有3389登上时,自动加载DLL,并且记录登录密码! 保存为boot.dat文件.

二。运行ReadLog.bat 移动密码文件到当前目录。查看吧~

三。执行Uninstall.bat,若 %systemroot%/system32/wminotify.dll 文件未能删除,那就重启再删了吧,润物细无声~~~

工具: WinlogonHack.rar (17 K)

代码: source.rar (11 K)

update:2008.1.17 2:39

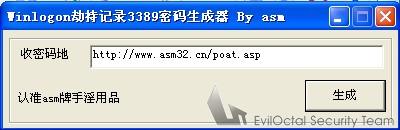

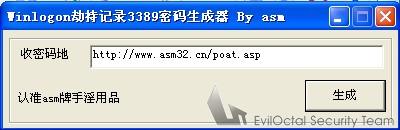

HookMsginaMaker.rar(26 K)

Hookmsgina.dll

Hookmsgina.dll.rar(15 K)

修改的代码

source.rar(12 K)

1366

1366

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?