据白帽汇安全团队分析,近日已发现不知名团体利用redis世界缺陷针对全球互联网的全网性入侵事件,如果您的linux服务器上运行的redis没有设置密码,很可能已经受到了此次安全事件影响,其最终结果将导致:redis数据丢失,服务器的ssh公钥被替换。

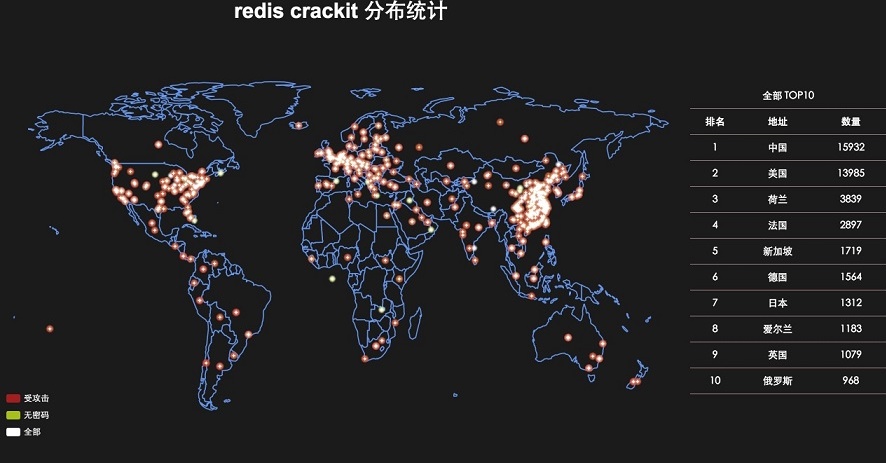

很多使用者都是把redis下载到服务器直接运行使用,无ACL,无密码,root权限直接运行,且绑定在0.0.0.0:6379,暴露在公网上,攻击者在未授权访问Redis的情况下通过redis的机制,可以将自己的公钥或者其他恶意程序写入目标服务器中,从而可以直接控制目标服务器,本次攻击事件已经影响至少万余家服务器,redis官网并未对此提供补丁,到目前为止看到的该入侵事件利用的漏洞是:基于redis提供的正常服务功能,而且这一问题早在去年九月就作为远程代码执行RCE的技术问题做了公开发布,但只得到小范围传播。

分析发现,容易遭受攻击的环境是用户自建且运行Redis服务的Linux主机,并在公网上开放了Redis的6379端口,当然预防措施还是有的:

- 以非 root 权限启动 Redis

- 增加 Redis 密码验证

- 禁止公网开放 Redis 端口, 例如可以在防火墙上禁用Redis的6379端口

- 检查 authorized_keys 是否非法

本文转载自:http://www.linuxprobe.com/redis-crackit-events-provide-thinking/

免费提供最新Linux技术教程书籍,为开源技术爱好者努力做得更多更好:http://www.linuxprobe.com/

88

88

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?