网络安全相关知识

- 防火墙

组织机构内部的网络与互联网相连时,为避免域内受到非法访问的威胁,往往会设置防火墙。

1.1 IDS(入侵检测系统)

数据包符合安全策略,防火墙才会让其通过。只要与策略相符,就无法判别当前访问是否为非法访问,所以全部允许通过。

IDS正是检查这种已经入侵内部网络进行非法访问的情况,并及时通知给网络管理员。

IDS有定期采集日志,长期监控,通知异常等功能。

1.2 反病毒/个人防火墙

运行的软件,用于监控计算机进出的包、数据’ 文件,也可以防止对计算机的一场操作和病毒入侵。

- 加密技术

两种方法:

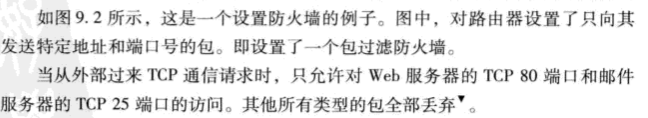

对称密码体质 ; 公钥密码体质

对称密码:加密和解密使用相同的密钥。

公钥加密:加密和解密过程使用不同的密钥。

对称加密方式包括:AES,DES,公钥加密包括:RSA,DH

2.2 身份认证技术

3. 安全协议

IPSEC 和VPN

VPN:虚拟专用网

而构建VPN时,最常被使用的是IPsec.它是指再UP首部的后面追加 封装安全有效载荷 和认证首部,从而对此后的数据进行加密,不被盗取者轻易解读。

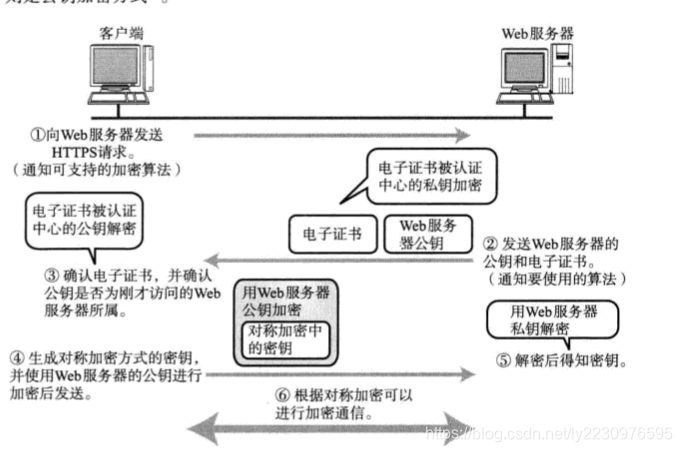

3.2 TLS/SSL与HTTPS

3.3 IEEE802

609

609

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?