最近忙着期末复习,先打了外网部分(要学的东西还很多),内网后面边学边玩.

一.环境部署

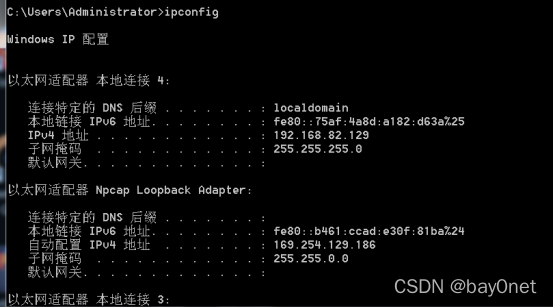

1.攻击机ip

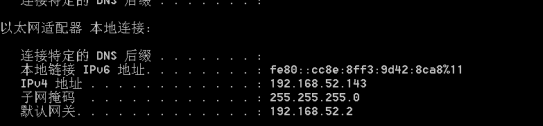

2.win7靶机ip

3.win2003靶机ip

4.win2008靶机ip

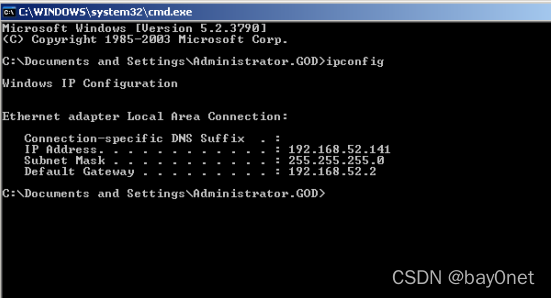

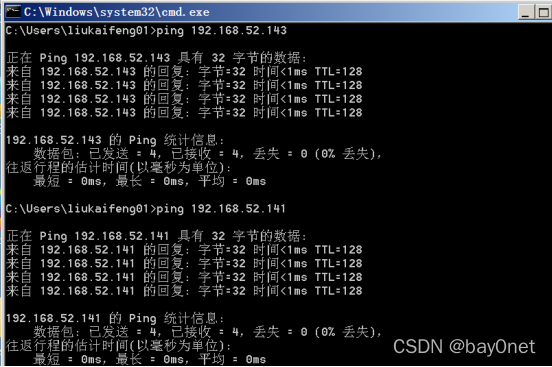

5.win7与win10攻击机及两台内网主机的连通性

这里我win10攻击机由于防火墙没关所以ping不通,应该是只需要攻击机单向ping通win7主机就行

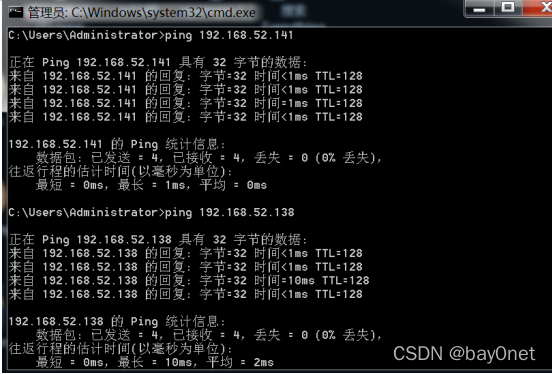

6.win2003与win7及win2008的连通性

7.win2008与win2003及win7的连通性

8.打开win7的phpstudy

二.信息收集

测试从现在就正式进入正题了

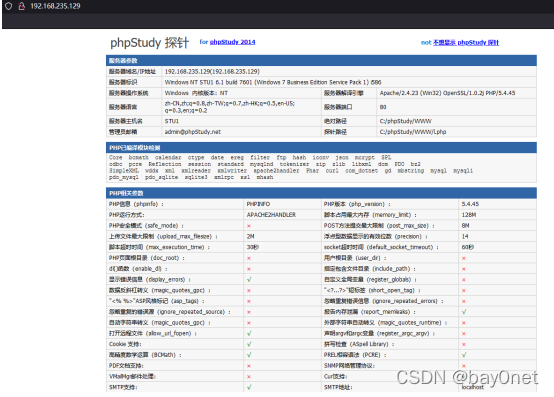

访问看到了phpstudy探针可以正常访问,先来一波端口扫描.

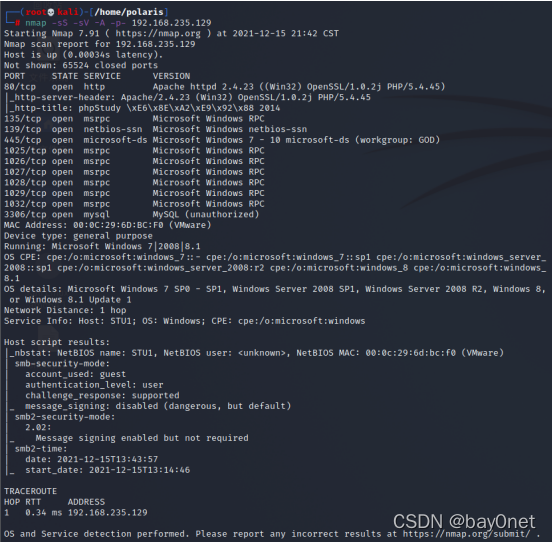

1.nmap端口扫描

这里发现开启了80端口,访问80端口

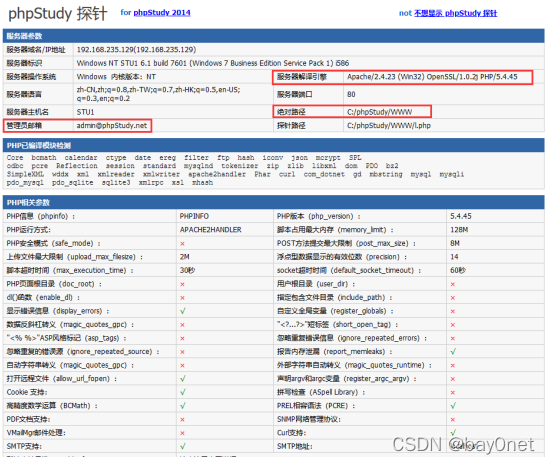

熟悉的探针页面,这里可以发现一些信息,管理员邮箱可以在社工攻击或者钓鱼攻击上加以利用,一些服务器版本信息等可以收集一波历史漏洞尝试利用,绝对路径可以尝试SQL注入写入一句话木马,探针页面暂时就这么多信息,下一步扫一下目录进一步收集信息.

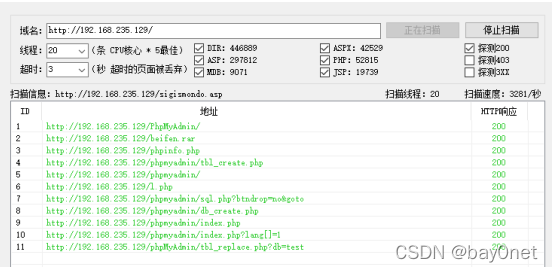

2.御剑目录扫描

存在phpmyadmin数据库登录页面,底下的压缩文件应该是某个备份文件,下载下来看看.

访问yxcms页面看看

一个CMS的建站模板,先翻翻看有没有有价值的信息

存在后台管理页面路径和管理员默认账户密码,登录接着往后看.

登录.

进了后台那不得冲一波,排好队一个个来

三.漏洞利用

1.XSS漏洞

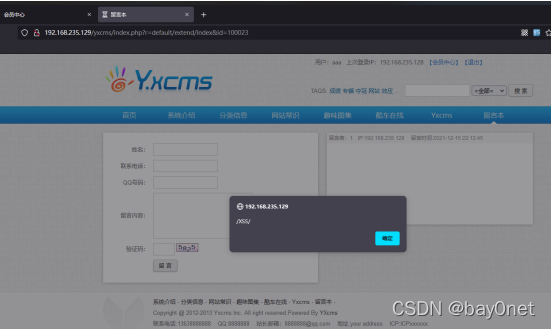

本着见框就插的原则,我们在留言板尝试一下XSS

留言成功后,访问

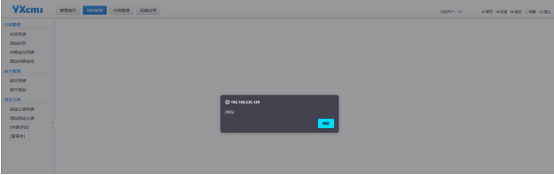

存在XSS,给它审核一下,看看其它用户访问留言是否会弹窗

注册个新用户

普通用户打开留言板也会弹窗,此XSS为存储型XSS.

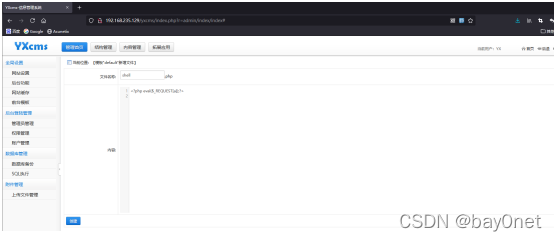

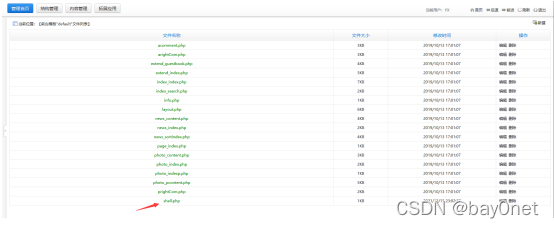

2.yxcms后台getshell

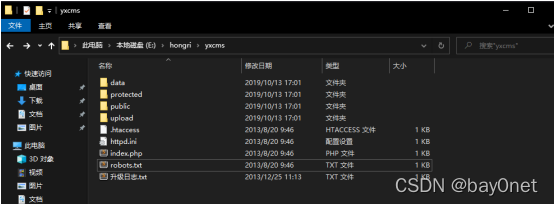

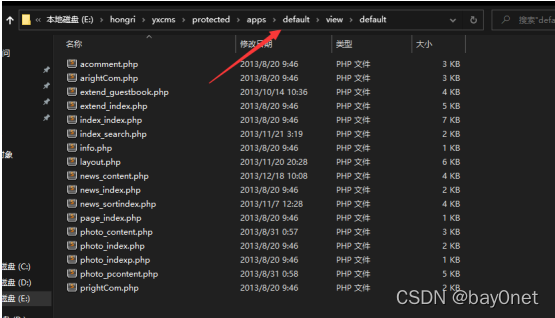

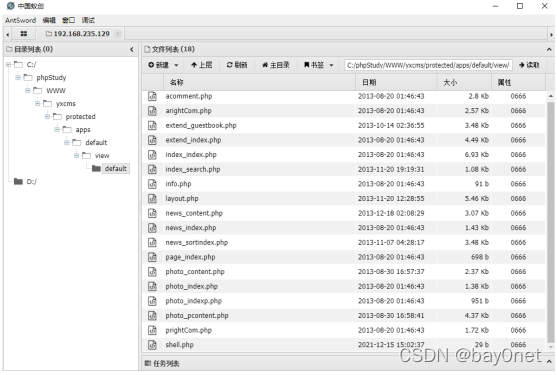

我们在新增模板这里写入php一句话木马,由于信息收集的时候我们拿到了备份文件回头去翻下备份文件中对应的文件路径,拿蚁剑连上

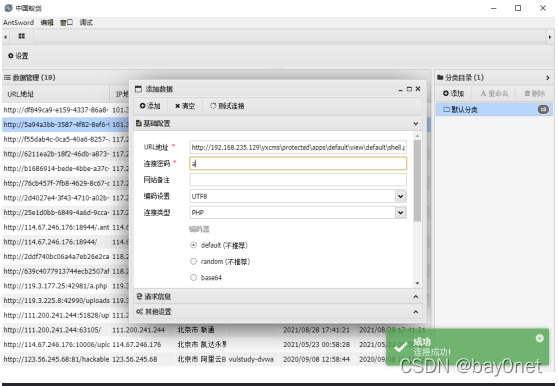

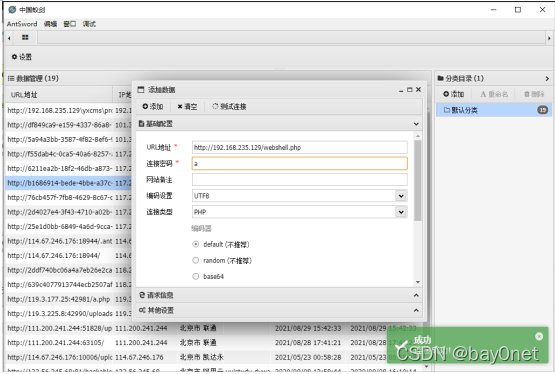

上蚁剑getshell

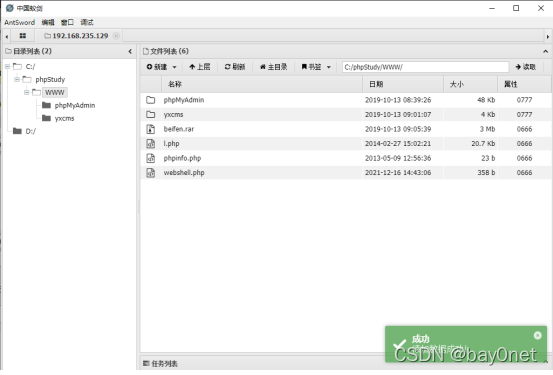

这里我们成功拿下了部署yxcms的服务器

这里找到了可以执行SQL语句的地方,按理来说可以进行写码getshell,回过头来试试,先去看看phpmyadmin那里

3.SQL语句写马getshell

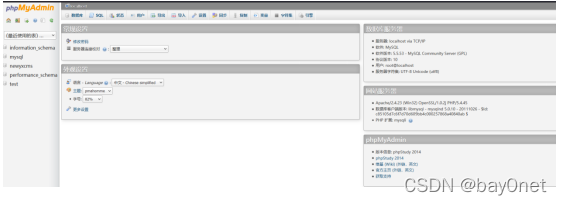

phpmyadmin页面,先尝试一下root和空密码以及root/root这些常见的

这里使用root/root成功进入

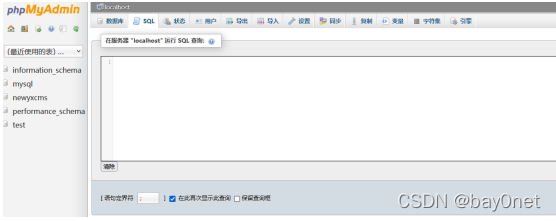

在这里我们进行绝对路径写入一句话从而getshell(SQL查询语句outfile写入一句话)

报错了

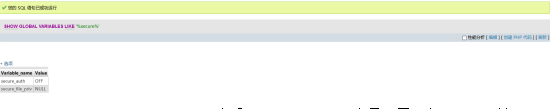

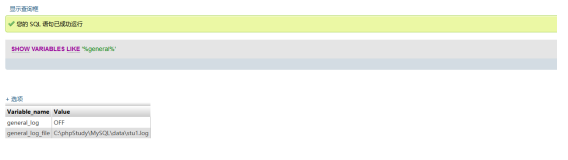

show global variables like ‘%secure%’;查看—secure-file-prive变量配置,为null不可读写,且变量只读不可编辑

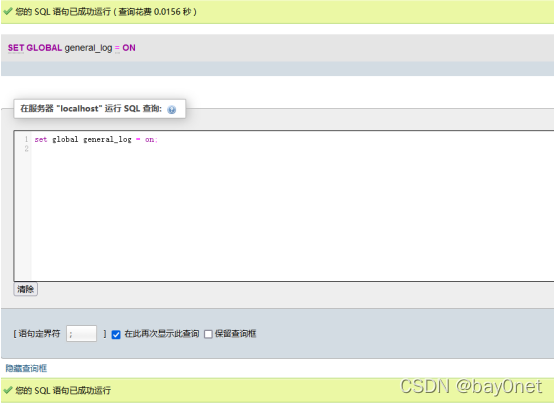

开启全局日志,并开启general_log

然后可以将之前的查询语句指定到指定文件中

在用查询语句写入一句话木马

执行成功,上蚁剑

成功getshell

缺少了SQL注入漏洞,这里盲注不是很熟悉,后面学学在试试,还得消化下SQL语句写马的姿势,先这样,拜拜。

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?