声明

本文章中所有内容仅供学习交流使用,不用于其他任何目的,不提供完整代码,抓包内容、敏感网址、数据接口等均已做脱敏处理,严禁用于商业用途和非法用途,否则由此产生的一切后果均与作者无关!

本文章未经许可禁止转载,禁止任何修改后二次传播,擅自使用本文技术而导致的任何意外,作者均不负责,若有侵权,请联系作者立即删除!!!

好长时间不更新了,本次对得物web端sign进行分析

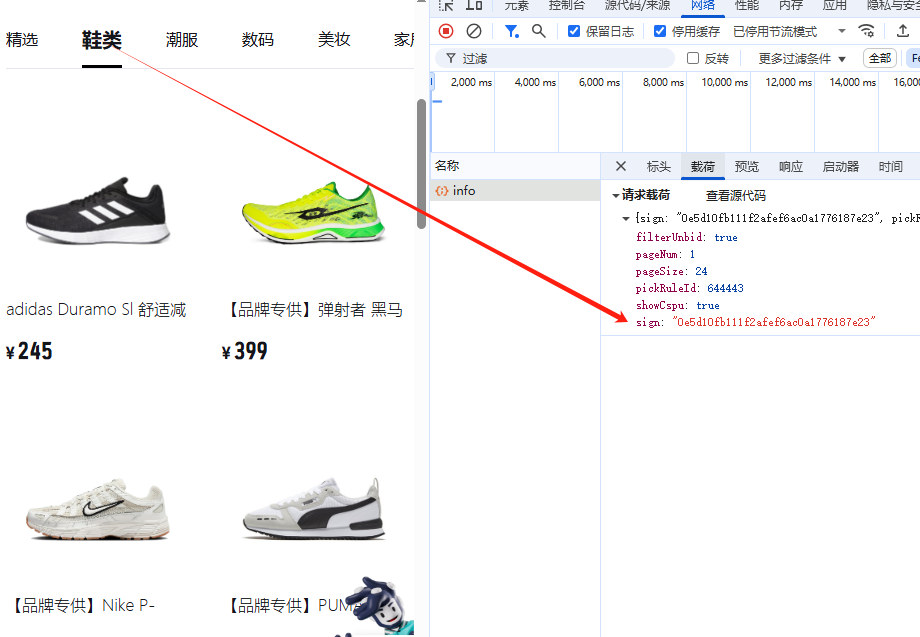

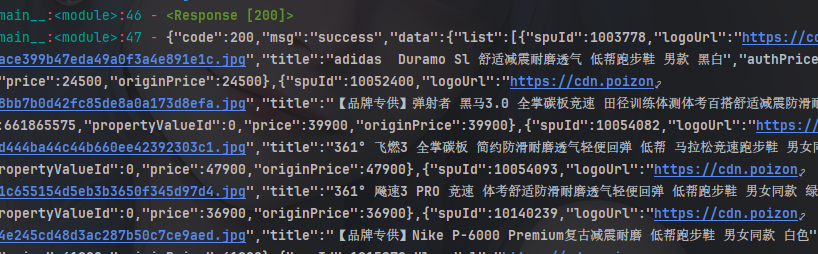

首先还是老样子,开始抓包 ,可以看到有一个sign值,32位,盲猜MD5,但是具体是不是呢,接下来就对这个值进行分析

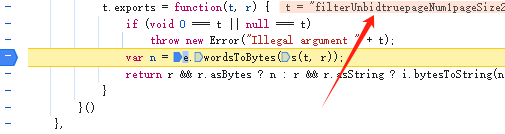

全局搜索参数,定位就可以了

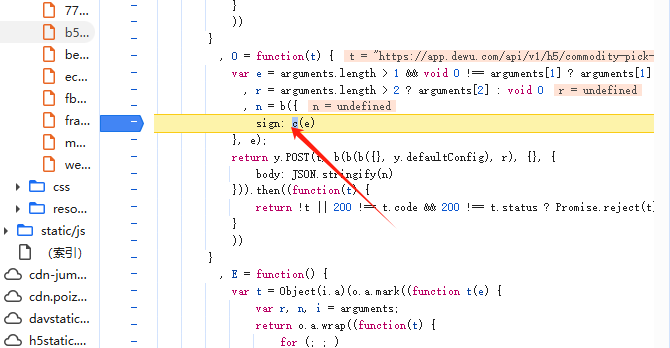

简单明了,c方法,直接进去看看怎么事

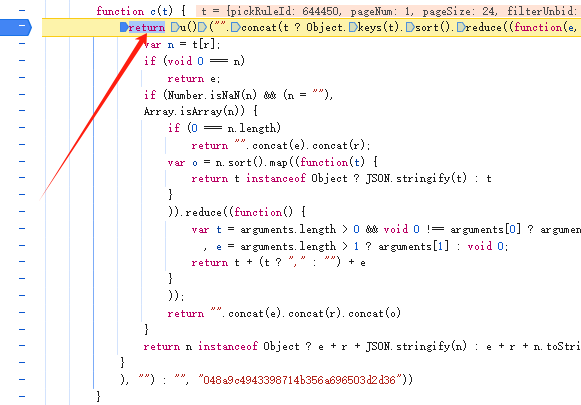

这个方法的主要功能就是将 t 转换为字符串然后加一个固定字符串后缀,然后将结果传给 u 函数,接下来进入 u 函数

![]()

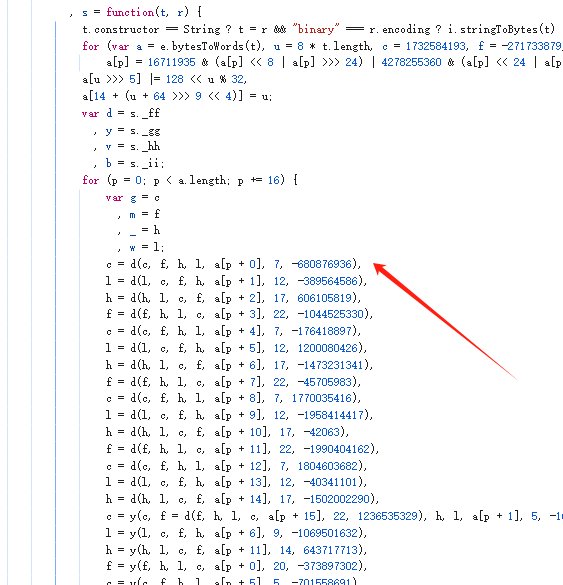

t 就是转换为的那个字符串,继续往函数里面跟,其实跟到最后可以发现通过 s 函数来完成的加密

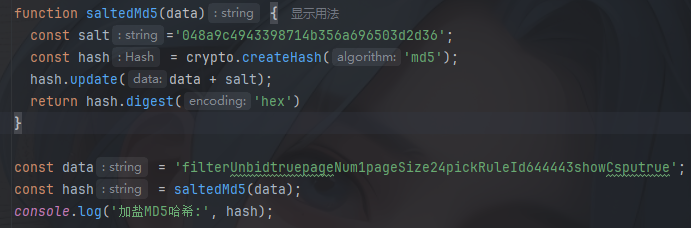

其实就是一个MD5,加盐的,那个固定字符串就是盐,当然了这是经过本人验证过的,当然你们也可以验证一下,不喜欢扣代码的就可以直接用node或者python实现了,具体就是下面这样子的了

都是经过本人测试过的,转为字符串那个地方你们就可以自己实现了,我就不实现了o.o.

如需源码请联系本人。本次案例较为简单,大佬勿喷!!!水了一篇o.o,下次再搞点有质量的,本次就先这样吧,又不懂得可以留言哈。

4411

4411