常见的高危端口是指那些容易被黑客利用,从而对计算机系统或网络造成安全威胁的端口。以下是一些常见的高危端口及其危险原因,以及关闭它们的必要性:

常见高危端口

- TCP 21 端口

:FTP(File Transfer Protocol)协议默认端口,用于文件传输。黑客可利用该端口的漏洞,如弱密码、未授权访问等,上传恶意文件或下载敏感数据,甚至获取服务器的控制权。

- TCP 23 端口

:Telnet 协议端口,用于远程登录服务器进行管理。它以明文形式传输数据,包括用户名和密码,易被黑客监听窃取,进而非法登录系统,执行恶意操作。

- TCP 25 端口

:SMTP(Simple Mail Transfer Protocol)协议端口,主要用于发送邮件。攻击者可能利用此端口进行邮件伪造、垃圾邮件发送,或通过漏洞入侵邮件服务器,获取邮件内容等敏感信息。

- TCP 80 端口

:HTTP(HyperText Transfer Protocol)协议默认端口,用于网页浏览。黑客可能通过该端口进行 SQL 注入、跨站脚本攻击(XSS)等,篡改网页内容、窃取用户登录信息或植入恶意软件。

- TCP 445 端口

:SMB(Server Message Block)协议端口,用于在局域网中共享文件和打印机等资源。永恒之蓝病毒就是利用 445 端口的漏洞,在网络中快速传播,导致大量计算机被感染,数据丢失或系统瘫痪。

- UDP 53 端口

:DNS(Domain Name System)协议端口,用于域名解析。黑客可能对 DNS 服务器进行缓存投毒攻击,篡改域名解析结果,将用户引导到恶意网站,从而骗取用户信息或进行其他恶意行为。

- TCP 3389 端口

:RDP(Remote Desktop Protocol)协议端口,用于远程桌面连接。若未正确配置访问限制和认证机制,黑客可暴力破解密码,远程控制用户计算机,窃取数据、安装恶意软件等。

关闭高危端口的原因

- 防止恶意攻击

:关闭高危端口能有效减少黑客的攻击面,降低系统被入侵的风险,保护系统和数据的安全。

- 增强系统稳定性

:一些端口若被非法利用,可能导致系统资源耗尽、网络拥塞等问题,影响系统的正常运行。关闭这些端口有助于维持系统的稳定性和可靠性。

- 符合安全规范

:在很多行业和组织中,遵循安全标准和规范是必要的。关闭高危端口是满足这些要求的重要措施,有助于避免因安全问题而面临的法律和合规风险。

怎么确认系统端口打开?

在 Windows 和 Linux 操作系统中,都可以使用netstat -an命令来检查哪些服务正在监听端口。以下是具体介绍:

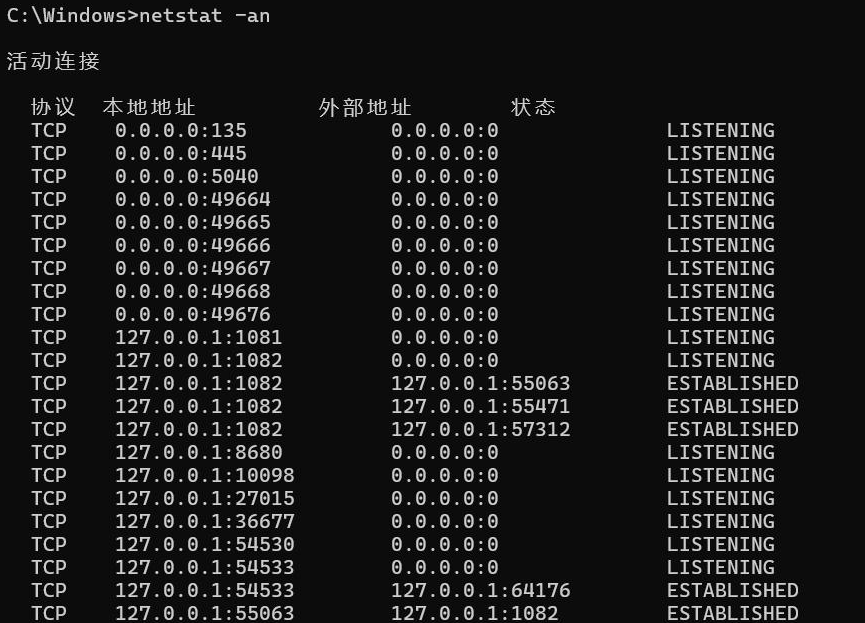

Windows 系统

- 命令功能

:在 Windows 系统中,

netstat -an命令用于显示所有活动的网络连接以及计算机正在监听的端口。它会以数字形式显示地址和端口号,不尝试解析名称,能够快速提供网络连接和监听端口的基本信息。

Proto:表示协议,这里显示了 TCP 和 UDP 两种常见的网络协议。

Local Address:本地地址,显示了本地计算机正在使用的 IP 地址和端口号。

0.0.0.0表示监听所有可用的网络接口。Foreign Address:远程地址,显示了连接的远程计算机的 IP 地址和端口号。在监听状态下,通常显示为

0.0.0.0:0或*:*,表示尚未有特定的远程连接。State:连接状态,

LISTENING表示正在监听传入的连接请求,ESTABLISHED表示连接已建立。

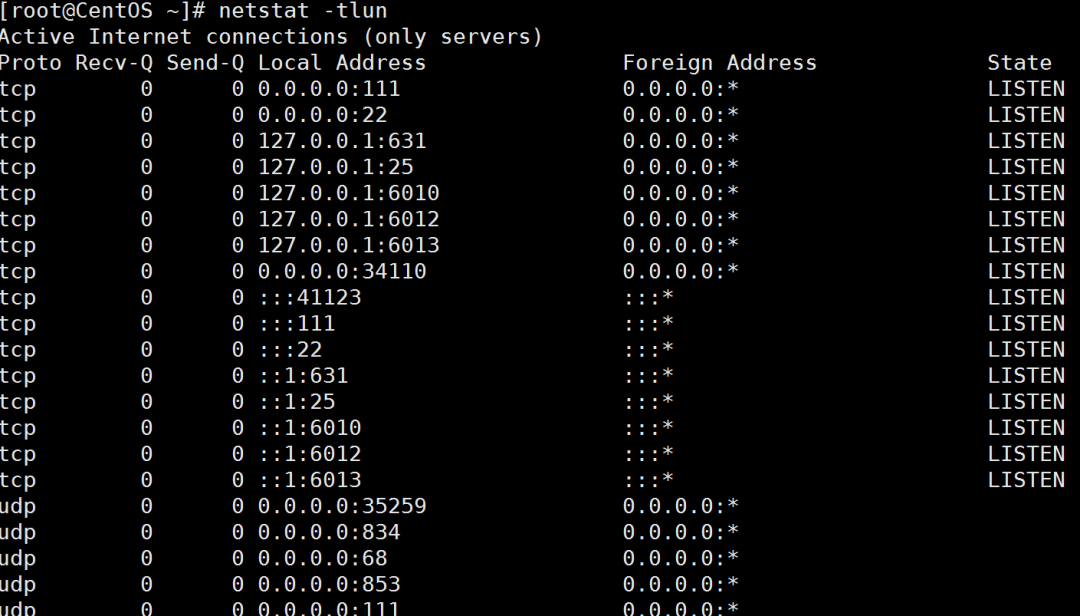

Linux 系统

- 命令功能

:在 Linux 系统中,

netstat -an的功能与 Windows 系统类似,用于显示网络连接、路由表和网络接口信息等。它可以帮助管理员查看系统上正在运行的网络服务以及它们所监听的端口,以便进行网络故障排查和安全审计。

Recv-Q和

Send-Q:分别表示接收队列和发送队列中的数据包数量。通常为 0 表示队列中没有等待处理的数据包。-

其他列的含义与 Windows 系统中的

netstat -an输出类似。

通过在 Windows 和 Linux 系统中使用netstat -an命令,用户可以快速了解系统中正在监听的端口以及相关的网络连接状态,有助于及时发现异常的网络活动和潜在的安全风险。

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?