一句话答案:别再让数据库密码、API密钥、服务器口令散落在聊天记录、配置文件和便签纸上——用SMS凭据管理系统,把“秘密”关进保险箱,谁要用,谁申请,全程留痕。

一、“我们以为藏得很好,其实全在明文里”

上个月,朋友小陈——某金融科技公司的运维主管——在深夜给我发消息:“兄弟,出事了。黑客通过一个测试环境的Jenkins,拿到了生产数据库密码,导走了用户交易记录。”

我问:“Jenkins怎么有生产密码?”

他说:“密码写在config.properties里,和代码一起提交到Git……我们以为只有内部人能看,结果仓库权限配错了,被爬虫扫到。”

这不是个例。

在绝大多数企业里,机密凭据(Secrets)——包括:

- 数据库账号密码(如

prod_db_user: MyP@ss123!) - 云平台Access Key(如AWS AK/SK)

- 第三方API Token(如支付、短信、OCR接口)

- 服务器SSH私钥

- 加密证书私钥

它们的真实存放位置往往是:

- Git代码库的

config.yaml - 运维共享的Excel表格

- 企业微信/钉钉聊天记录

- 开发者本地的

.env文件 - 甚至显示器背面的便利贴

讽刺的是:我们花大价钱买防火墙、做等保,却把“开门的钥匙”放在门口地毯下。

二、第一阶段:“能用就行”——凭据的野蛮生长

三年前,小陈的公司刚起步,凭据管理逻辑很简单:

“只要服务能连上数据库,就行。”

典型场景:

- 开发写死密码在代码里;

- 测试环境和生产用同一套账号;

- 新员工入职,老员工私发密码;

- 密码三年不换,“因为改了怕服务挂”。

风险早已埋下:

- 权限过大:一个实习生账号能删生产库;

- 无法追溯:数据被导出,不知道是谁干的;

- 离职难回收:员工走了,但密码还在各种脚本里;

- 泄露即崩盘:一个Git泄露,全公司凭据曝光。

这个阶段的核心逻辑是:“业务跑起来再说,安全以后补。”

结果:凭据成了企业安全体系里最脆弱的一环。

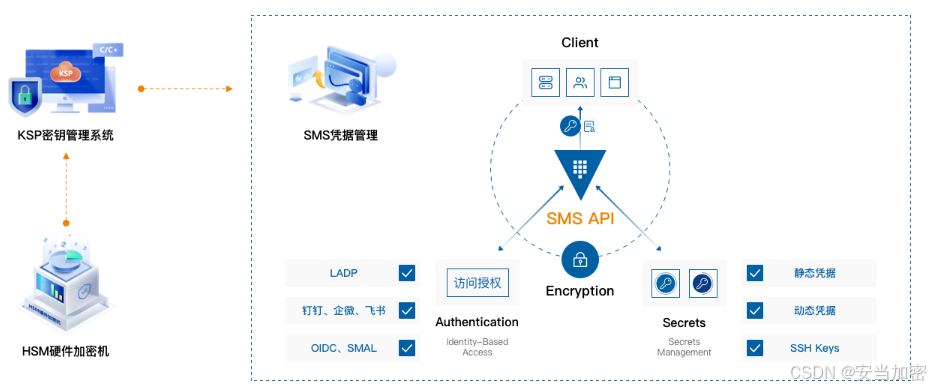

三、第二阶段:“集中存放”——引入SMS凭据管理系统

随着等保2.0、GDPR、数据安全法落地,企业意识到:凭据必须集中管理。

于是,SMS(Secrets Management System,凭据管理系统)开始登场。

它的核心思想就一句:

把所有密码、密钥、Token,从代码和文件里抽出来,存进一个加密保险箱,按需动态发放。

SMS怎么工作?

[应用/用户]

│

▼

【请求凭据】 ←─ “我要访问生产数据库”

│

▼

[SMS凭据管理系统] ←─ 验证身份 + 检查权限

│

▼

【返回临时凭据】 ←─ 有效期5分钟的动态密码

│

▼

[应用连接数据库] ←─ 用完即废,不留痕迹

关键能力升级:

1. 凭据不落地

- 应用启动时从SMS拉取凭据,内存中使用,绝不写入磁盘或日志;

- 即使服务器被控,攻击者也拿不到长期有效的密码。

2. 动态凭证

- 每次请求生成临时密码(如Vault的Database Secret Engine);

- 有效期可设(如5分钟),用完自动失效;

- 即使泄露,窗口极短。

3. 细粒度授权

- 规则示例:

- “前端服务”只能读

user_db的select权限; - “数据平台”可读写

analytics_db; - “实习生”无权访问任何生产凭据。

- “前端服务”只能读

4. 全链路审计

- 记录:谁、何时、申请了哪个凭据、用于哪个IP;

- 支持对接SIEM,异常行为实时告警(如非工作时间访问)。

这个阶段的目标是:“让凭据从‘静态资产’变成‘动态服务’”。

四、第三阶段:“自动轮换 + 零信任”——走向凭据治理

但问题还没完。

某电商公司曾遇到:

- 虽然用了SMS,但数据库账号本身没轮换;

- 黑客拿到一个历史凭据,发现它居然还能用;

- 原因:SMS只管发密码,不管数据库账号生命周期。

于是,领先的团队开始把SMS从“凭据仓库”升级为“凭据治理平台”。

治理能力1:自动轮换

- SMS不仅存储密码,还能自动修改目标系统密码;

- 例如:每24小时,SMS调用数据库API,将

prod_user密码更新,并同步给授权应用; - 效果:即使凭据泄露,24小时后自动失效。

治理能力2:与CI/CD深度集成

- 开发提交代码,CI流水线自动检测是否包含硬编码凭据;

- 若发现

password=,直接阻断构建; - 同时提示:“请改用SMS凭据引用”。

治理能力3:零信任访问

- 凭据申请不再只看“角色”,还要验证:

- 设备是否合规(如已安装EDR);

- 网络是否可信(如不在公共WiFi);

- 行为是否异常(如突然大量导出);

- 实现“永不信任,持续验证”。

五、真实挑战:企业落地SMS的三大坎

坎1:存量系统改造难

- 老系统(如VB6写的财务软件)根本不支持动态凭据;

- 解法:用“凭据代理”模式——部署一个Sidecar进程,负责从SMS取凭据,再通过本地端口/文件提供给老应用。

坎2:开发习惯难改

- 开发者觉得“改一行代码就能跑,为什么要接SMS?”

- 解法:

- 提供SDK,一行代码接入:

secret = sms.get("prod_db"); - 在IDE插件中高亮硬编码凭据;

- 安全左移:代码提交前自动扫描。

- 提供SDK,一行代码接入:

坎3:高可用与灾备

- SMS挂了,所有服务连不上数据库?

- 解法:

- 本地缓存凭据(加密存储,有效期短);

- 多活部署 + 自动故障切换;

- 应急模式:支持离线审批发放。

六、某省级银行实践:从“Excel管密码”到“凭据零泄露”

背景

- 200+应用系统,5000+数据库账号;

- 曾因运维误传含密码的Excel到公网,被监管通报;

- 等保三级测评多次因“凭据管理缺失”扣分。

他们的SMS落地路径:

阶段1(2021):集中存储

- 将所有凭据从Git/Excel迁移到开源Vault;

- 初步实现凭据集中管理。

阶段2(2022):动态发放

- 应用改造,通过API获取临时凭据;

- 设置凭据有效期≤10分钟。

阶段3(2024):自动轮换 + 治理

- 自研SMS平台(或采购成熟方案),实现:

- 数据库账号自动轮换;

- 与堡垒机、IAM系统联动;

- 全量审计日志接入SOC;

- 开发者自助申请凭据,审批流自动化。

成果

- 硬编码凭据归零;

- 凭据泄露事件下降100%;

- 等保测评“凭据管理”项满分;

- 一次拦截异常凭据申请(非工作时间+境外IP),避免潜在数据泄露。

小陈后来跟我说:“现在我不怕密码丢了,我怕没密码可用——因为系统太严了。”

七、自研还是采购?别让“保险箱”变成“纸箱子”

很多技术团队想:“不就是个加密存储?我们自己写一个。”

但现实很骨感:

- 密钥管理复杂(主密钥怎么存?HSM怎么接?);

- 高可用、灾备、审计日志要从零开发;

- 国密算法、等保认证需要专业资质;

- 一旦出漏洞,全公司凭据暴露。

建议:

- 如果是POC或小团队,可用HashiCorp Vault等开源方案;

- 如果是金融、政务、医疗等强监管行业——直接上成熟SMS平台。

企业级安当SMS凭据管理系统。它支持:

- 国密SM4加密存储;

- 与主流数据库、云平台、K8s无缝集成;

- 内置等保2.0、GDPR合规模板;

- 提供凭据自动轮换、动态授权、应急审批等治理能力;

- 已在银行、证券、能源、制造等行业落地。

不是所有“保险箱”都防得住锤子,尤其是你自己焊的。

八、未来:凭据治理,是零信任的基石

随着零信任架构普及,“永不信任,持续验证”成为安全新范式。

而SMS,正是零信任落地的关键一环:

- 每次访问资源,都需动态申请凭据;

- 凭据绑定身份、设备、环境;

- 用完即废,不留后门。

未来的SMS将不止于“管密码”,而是演进为:

- 统一身份与凭据中枢:整合账号、权限、密钥;

- 自动化风险响应:检测到异常,自动吊销凭据;

- 云原生原生支持:深度集成Service Mesh、Serverless。

而这一切的起点,是把凭据从“开发者的便利贴”变成“企业的受控资产”。

九、写在最后:安全不是藏得深,而是管得住

回到开头的问题:

“密码写在Excel里,直到被黑客打包下载”——为什么?

因为我们以为“没人知道”就是安全,其实“没人管”才是风险。

真正的凭据安全,不在于藏得多隐蔽,而在于:

- 是否集中?

- 是否动态?

- 是否可审计?

- 是否能自动回收?

如果这些没做到,那么“统一管理”,不过是把所有钥匙放进一个没上锁的抽屉。

而聪明的企业已经明白:

凭据的价值,不在“存”那一刻,而在“用”的每一秒。

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?