一、计算机犯罪与安全立法

1.1 计算机犯罪定义(不重要)

[美国]

在导致成功起诉的非法行为中,计算机技术与知识起了基本作用的非法行为。

[欧洲]

在自动数据处理过程中,任何非法的违反职业道德的,未经批准的行为,都是计算机犯罪

[瑞典]

任何侵犯私人隐私的行为,都是计算机犯罪

【澳大利亚】

与计算机有关的盗窃贪污诈骗破坏等行为。

【德国】

针对计算机或者把计算机作为工具的任何犯罪行为。

【中国】

与计算机相关的危害社会并应加以处罚行为。

计算机犯罪:借助计算机技术构成的犯罪

(三分技术,七分管理)

1.2 计算机犯罪分类

- 装入欺骗性数据

- 未经批准使用资源

- 窜改窃取信息

- 盗窃与诈骗电子财物

- 破坏计算机资产

1.3 计算机犯罪特点

- 收益高,时效快

- 风险低,无痕迹

- 高技术

- 内部人员多,青少年多

- 无国界地界

- 危害大

1.4 计算机犯罪的历史

- 20世纪60年代末开始出现;

- 20世纪70年代发案率迅速上升:

- 1973年第一届计算机安全与犯罪会议;

- 20世纪80年代以来成为各国日益严重的社会问题

1.5 计算机及电子商务安全相关法律法规

- 中华人民共和国计算机信息系统安全保护条例

- 中华人民共和国保守国家秘密法

- 计算机软件保护条例

- 中华人民共和国计算机网络国际互联网管理暂行规定及实施办法

- 中国公众媒体通信管理办法

- 计算机病毒控制条例

- 中华人民共和国计算机信息系统安全检查办法

- 中华人民共和国计算机信息系统安全申报注册管理办法

二、计算机安全行政管理

- 人员的教育与培训

- 健全机构、岗位设置和规章制度

岗位责任制一系统管理员、终端操作员、系统设计员、专职安全管理、安全审计人员、保安人员;

运行管理维护制度一设备、软件、用户、密钥

计算机处理控制管理制度—软件、数据

文档资料管理制度

三、安全评估标准(重点)

- 美国国防部1983年(TCSEC,可信计算机系统评价准则橙皮书)

- 欧洲TSEC,英、法、荷、德四国20世纪90年代提出欧洲白皮书

- 加拿大CTCPEC评价标准(1993)

- 美国联邦准则FC(1993)

- 评估依据:

安全策略:必须有一个明确的、确定的由系统实施的安全策略:

识别:必须惟一而可靠地识别每个主题,以便检查主体/客体的访问请求;

标记:给每个客体一个标号,并指明该客体的安全级别:

可检查性:系统对影响安全的活动必须维持完全而安全的记录:

保障措施:系统含实施安全性的机制并能评价其有效性:

连续的保护:实现安全性的机制必须受到保护以防止未经批准的改变。

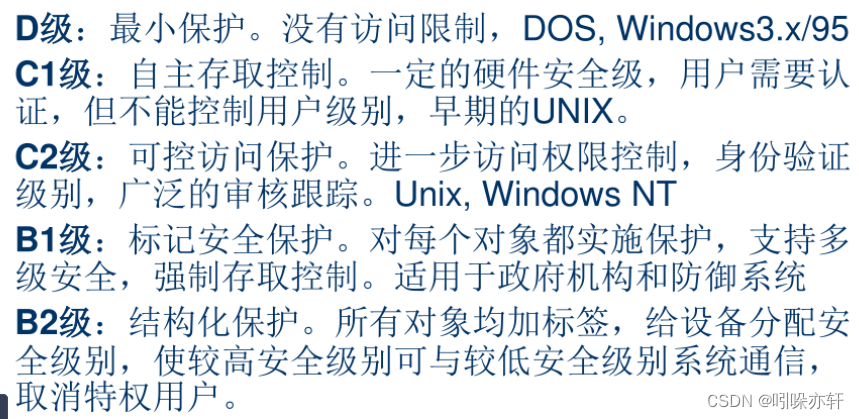

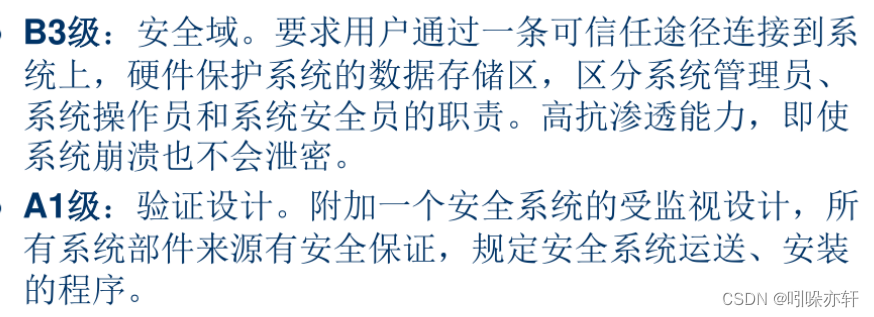

D1级不具备最低安全限度的等级;

C1和C2是具备最低安全限度的等级(常见的)

B1和B2级是具有中等安全保护能力的等级,一般重要应用

B3和A1属于最高安全等级,但成本增加很多,极重要应用

我国

1994年,由国务院发布了《中华人民共和国计算机信息系统安全保护条例》规定计算机实行女全等级保护;

1995年,《信息处理系统开放互联基本参考模型第2部分安全体系结构》,《信息处理数据加密实体鉴别机制第I部分:一般模型》,《信息技术设备的安全》

1999年,公安部制定《计算机信息系统安全保护等级划分准则》,2001年1月1日实施

四、准则

5个计算机安全保护级别:

·用户自主保护级

系统审计保护级

安全标记保护级

结构化保护级

访问验证保护级

五、ISO/OSI网络安全体系结构

国际标准化组织ISO7498-2中描述开放互连OSI安全体系结构的5种安全服务项目

- 鉴别

- 访问控制

- 数据保密

- 数据完整

- -抗否认

8种安全机制

- 加密机制

- 数字签名机制

- 访问控制机制

- 数据完整性机制

- 鉴别交换机制

- 通信业务填充机制

- 路由控制机制

- 公证机制

思考问题:

计算机犯罪和普通犯罪的区别有哪些?

制定计算机安全评估标准的意义是什么?

本文探讨了计算机犯罪的定义、分类、特点及其历史发展,列举各国的法律法规,强调了计算机安全行政管理和安全评估标准的重要性,如美国的TCSEC和中国的等级保护制度。同时,对比了计算机犯罪与普通犯罪的区别,并讨论了制定安全评估标准的意义。

本文探讨了计算机犯罪的定义、分类、特点及其历史发展,列举各国的法律法规,强调了计算机安全行政管理和安全评估标准的重要性,如美国的TCSEC和中国的等级保护制度。同时,对比了计算机犯罪与普通犯罪的区别,并讨论了制定安全评估标准的意义。

2265

2265

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?