Part1 前言

大家好,我是ABC_123。这是ABC_123连载"三角测量"系列的第4篇文章。这两天ABC_123满怀热情围绕美国 NSA 主导的苹果手机 "三角测量(Triangulation)"行动展开了系列研究,对其攻击过程极其复杂的攻击链以及超过认知的苹果设备底层漏洞利用反复研读,已经连续更新了多篇技术文章。"三角测量"是俄罗斯卡巴斯基杀毒软件厂商在2023年在全球首次发现,依靠其清晰的研判思路及精湛的分析技术还原了完整的攻击链。时间已经过去两年,而卡巴斯基对其的研究过程还在继续。今天ABC_123着重给大家讲解一下,卡巴斯基安全团队是如何发现"三角测量"攻击行动的(文末有技术交流群的加群方式)。

《第135篇:美国APT的苹果手机"三角测量"行动是如何被溯源发现的》

《第136篇:美国NSA的苹果手机"三角测量"后门的窃密模块分析 | 机器学习引擎识别照片信息》

《第137篇:揭秘美国NSA的苹果手机"三角测量"后门的隐匿手段》

Part2 异常行为的发现

可疑的域名访问

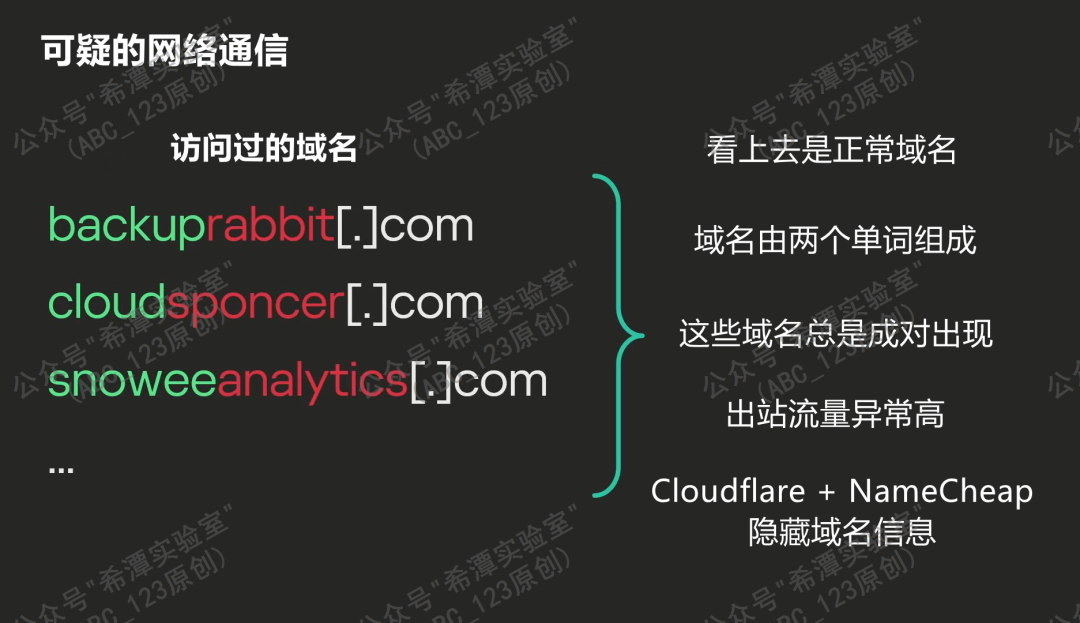

安全团队在使用 CM 解决方案对本地 Wi-Fi 网段流量进行监控分析时,发现了一些可疑的域名访问记录。经汇总与比对,最终整理出一份可疑的域名清单。与以往那些随机生成的域名不同,这些域名具有相似的命名规则:均由两个单词拼接组成,并以固定模式重复出现。

进一步分析表明,其中第1个域名常在利用过程中被作为首阶段通信使用(例如 backuprabbit.com),而第2个域名则承担命令与控制(C2)功能,而且这些域名出站流量很高。追踪注册信息时发现,相关域名注册在价格较低的NameCheap注册商,难以查到真实的注册信息,这些域名还使用 Cloudflare 等服务做二层保护,进一步掩盖了域名的原始来源与基础设施。

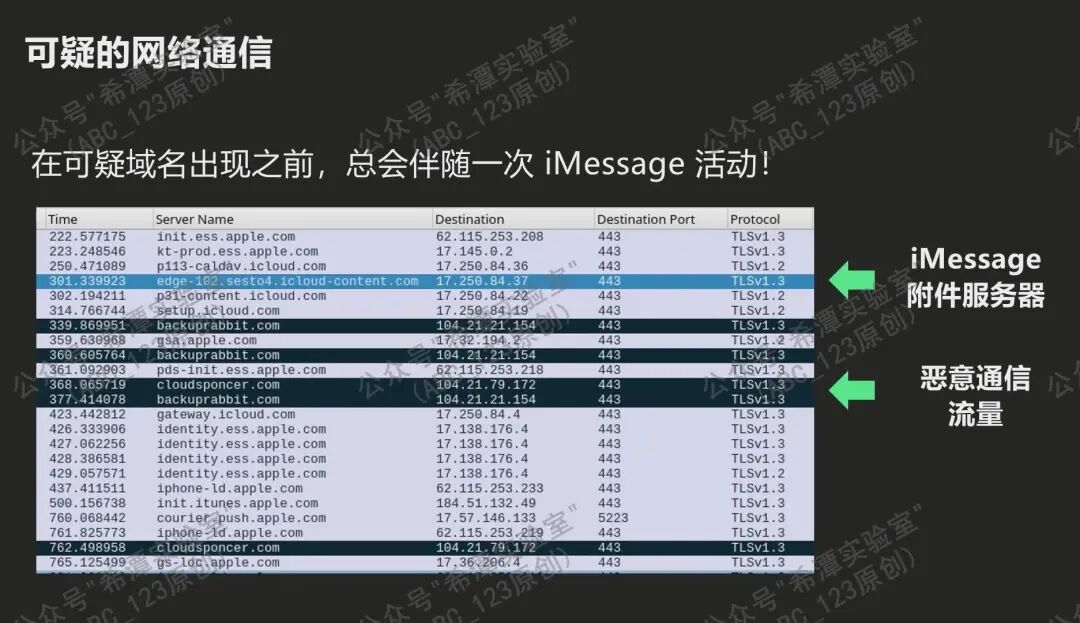

可疑iMessage流量活动

安全团队开始使用Wireshark进行抓包,由于通信是SSL类型的,无法直接解密,但还是可以看到一些对域名访问的异常行为。这些iPhone在发起大量可疑通信流量之前,总会有一些iMessage的访问活动,连接到负责接收消息和下载附件的 iMessage 服务器。于是安全公司开始对这些可疑的iPhone苹果手机设备进行取证分析。

弃用进程的异常网络通信

在使用 MVT 工具对受感染 iPhone 进行分析时,发现系统中出现了名为 BackupAgent 的进程产生异常网络外联。虽然 BackupAgent 确实是 iOS 的原生系统组件,但该组件自 iOS 4 起已被弃用,在当前系统环境中不应被调用,更不应产生任何网络流量。因此,BackupAgent 的持续外联行为可被视为明确的异常迹象(IOC),提示该进程极有可能已被攻击者劫持或被用于隐蔽的命令与控制通信。

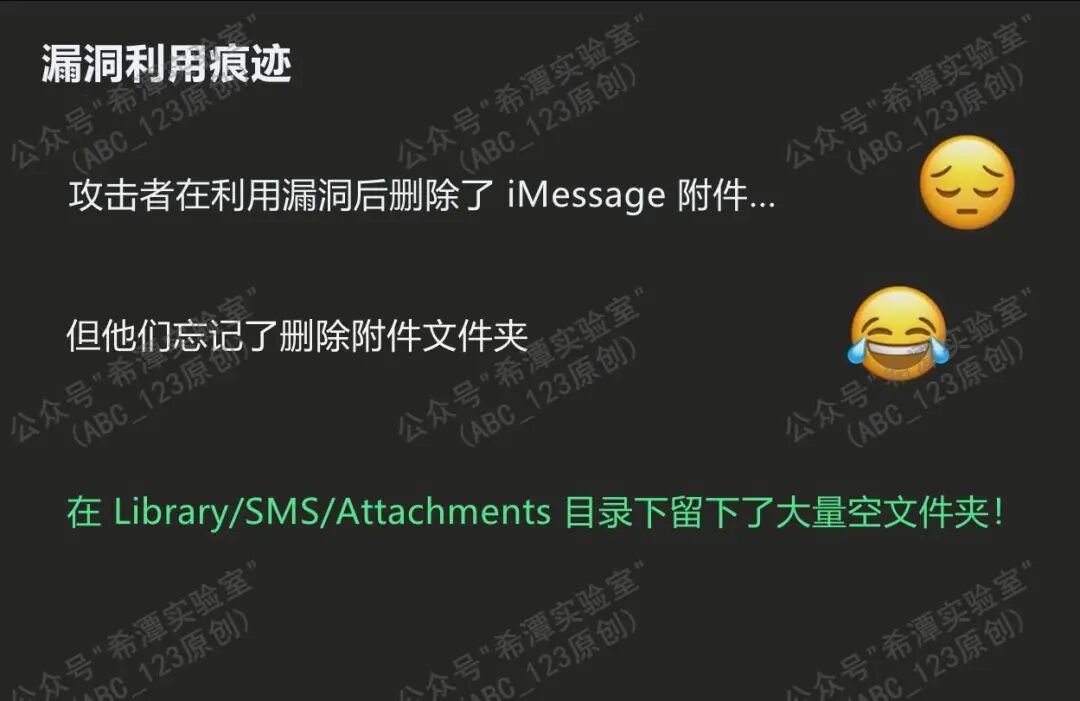

可疑的iMessage附件删除痕迹

在对受影响 iPhone 设备进行本地备份取证分析时,我们进一步发现了多处可疑痕迹。首先,在备份数据中存在已被删除的 iMessage 附件的残留记录;存储 iMessage 媒体内容的SMS 附件文件夹有被修改,但文件夹内容为空。这种"路径存在但内容清空"的情况通常表明攻击者曾在设备本地成功执行载荷并在事后进行清理,以减少取证可见性。

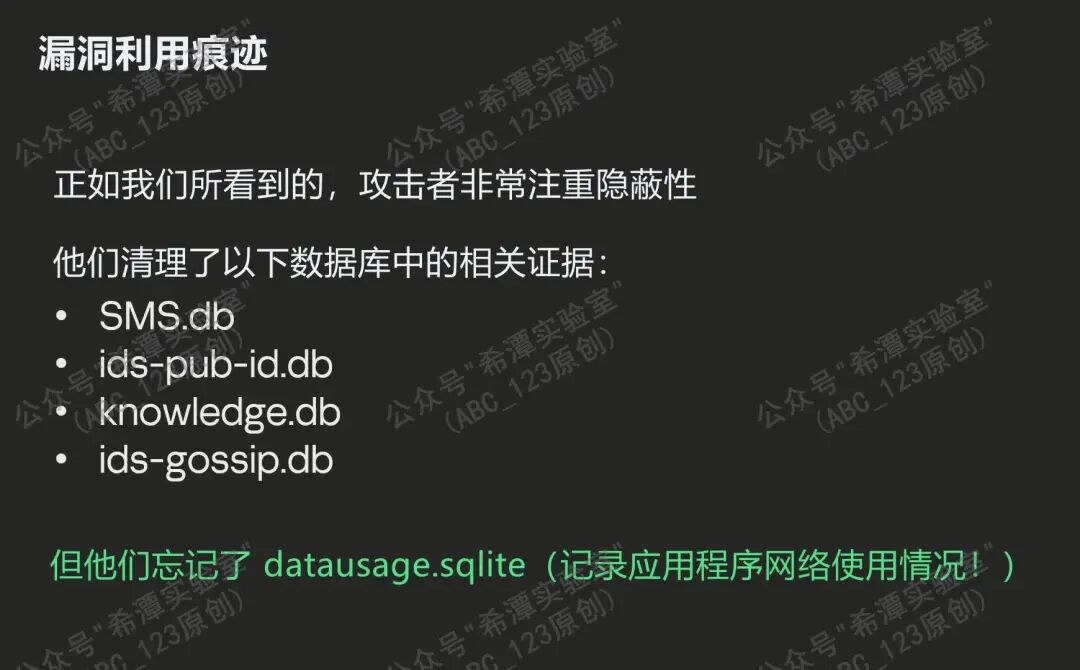

忘记删除datausage.sqlite数据库文件

在对设备备份与本地数据库进行审查时,发现攻击者在多个数据库(如 SMS.db、ids-pub-id.db、knowledge.db、ids-gossip.db等)中删除了大量记录以掩盖痕迹,但攻击者却忘记清理最重要的数据库文件datausage.sqlite,这是三角测量行动的一个重大失误。datausage.sqlite 文件记录了按苹果应用程序/接口的网络使用情况,因而成为恢复攻击活动与流量关联的关键凭证。

Wireshark抓包的初步分析

接下来对 Wifi 区的流量继续分析。首先,第1条访问记录是苹果手机连接到iCloud服务器去下载iMessage附件,然后发起了几次请求并建立连接;此时攻击发起的第1个恶意域名大多数情况下是backuprabbit[.]com,在不到一分钟的时间内与其交换数据,下载了几千字节可能是附件的数据后,然后停止访问。

接下来与第2级命令和控制服务器建立了连接,苹果手机会连接到以下服务器之一,并进行较长时间的会话。而且,一旦苹果设备重启后,所有可疑活动都会停止,说明样本是藏在内存中进行的。

cloudsponcer[.]com

snoweeanalytics[.]com

topographyupdates[.]com

unlimitedteacup[.]com

virtuallaughing[.]com

未完待续,下一篇文章重点讲解卡巴斯基如何捕捉并分离出后门样本,以及如何捕捉到苹果设备0day漏洞的。

Part3 总结

1. 下一篇文章会花大篇幅着重讲解卡巴斯基安全公司是如何捕捉到"三角测量"后门的,技术细节会非常详尽,敬请期待。

2. 为了便于技术交流,现已建立微信群"希水涵-信安技术交流群",欢迎您的加入。

公众号专注于网络安全技术分享,包括APT事件分析、红队攻防、蓝队分析、渗透测试、代码审计等,每周一篇,99%原创,敬请关注。

Contact me: 0day123abc#gmail.com

OR 2332887682#qq.com

(replace # with @)

4144

4144

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?