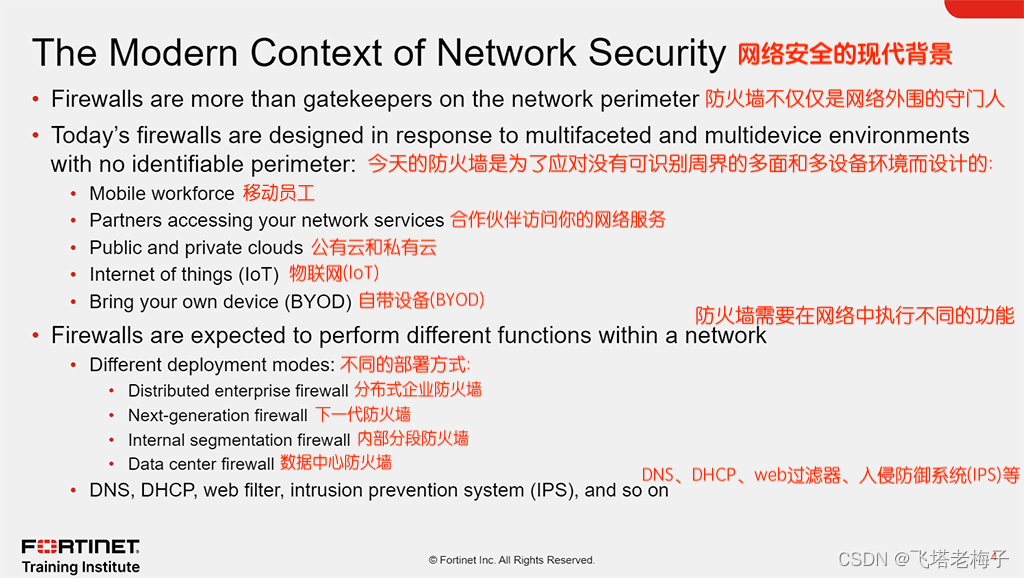

现在,恶意软件可以很容易地绕过任何入口防火墙进入网络。这可能通过受感染的u盘或连接到公司网络的员工受感染的个人设备发生。此外,由于攻击可能来自网络内部,网络管理员不能再固有地信任内部用户和设备。

更重要的是,今天的网络是高度复杂的环境,其边界不断变化。网络垂直地从LAN到internet,水平地从物理网络到私有虚拟网络和到云。移动和多样化的工作人员(员工、合作伙伴和客户)访问网络资源、公共和私有云、loT和BYOD程序,这些都共同增加了针对网络的攻击向量的数量。

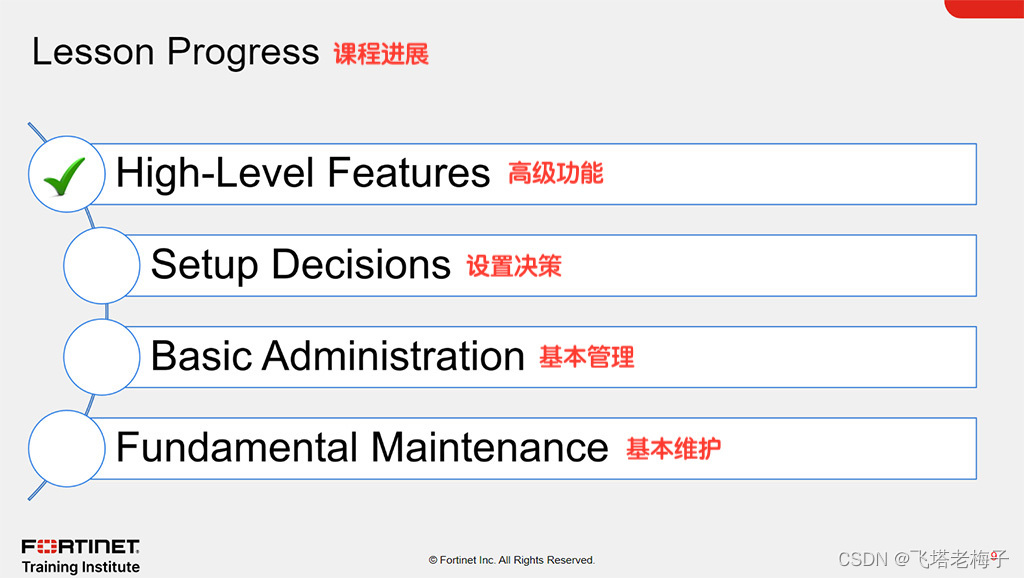

为了应对这种高度复杂的环境,防火墙已经成为强大的多功能设备,可以对抗对网络的一系列威胁。因此,FortiGate可以以不同的模式或角色来处理不同的需求。例如,可以将FortiGate部署为数据中心防火墙,其功能是监视到服务器的入站请求,并在不增加请求者延迟的情况下保护这些请求。或者,FortiGate可以部署为内部分割防火墙,作为遏制网络入侵的一种手段。

同时还可以作为DNS服务器、DHCP服务器,配置web过滤、反病毒、IPS等功能。

● 重复添加设备。有时候,奉献并不意味着效率。如果它过载,一个设备可以从其他9个设备借用空闲内存吗?要在10个不同的设备上配置策略、日志记录和路由吗?10倍的复制能给你带来10倍的收益吗,还是说这是个麻烦?对于中小型企业或企业分支机构,与单独的专用设备相比,统一威胁管理(UTM)通常是更好的解决方案。

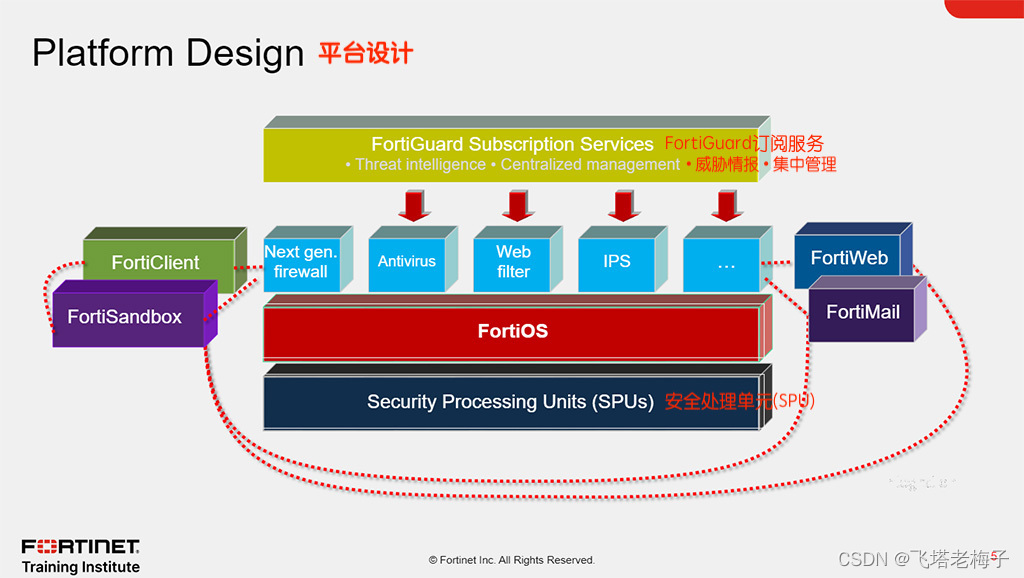

● FortiGate的硬件不是现成的。它是电信等级。大多数FortiGate型号都有一个或多个由Fortinet设计的专用电路,称为ASIC。例如,CP或NP芯片可以更有效地处理加密和包转发。与只有一个CPU的单用途设备相比,FortiGate可以有更好的性能。这对于吞吐量对业务至关重要的数据中心和运营商尤其重要。

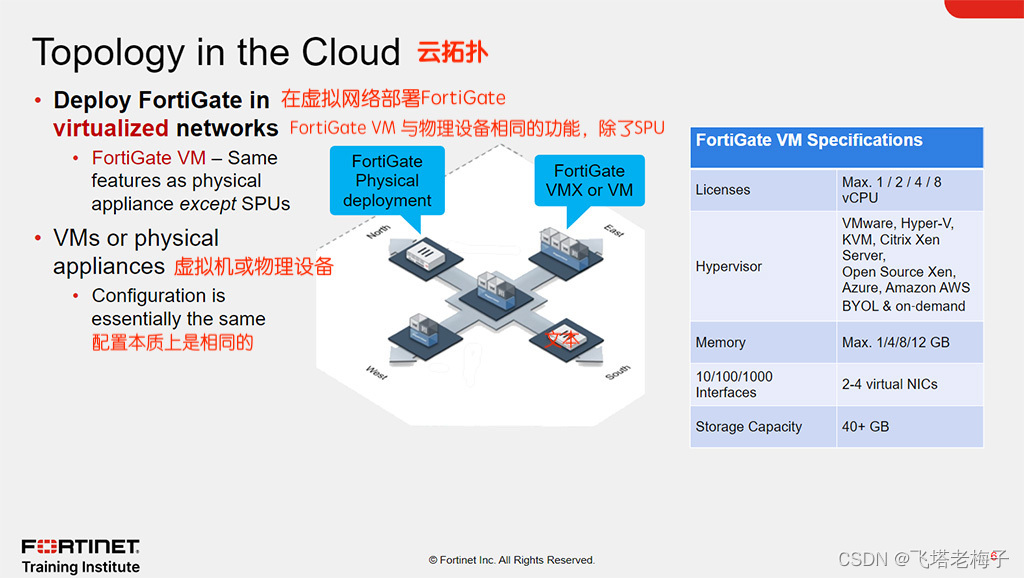

(有例外吗?虚拟化平台—vmware、Citrix Xen、Microsoft或Oracle Virtual box,都有通用的vCPU。但是,虚拟化可能是值得的,因为它还有其他好处,比如分布式计算和基于云的安全。)

● FortiGate是灵活的。如果你所需要的只是快速防火墙和反病毒,FortiGate将不需要你在其他功能上浪费CPU、RAM和电力。在每个防火墙策略中,都可以启用或禁用UTM和下一代防火墙模块。而且,以后添加VPN席位许可证也不用花更多的钱。

● FortiGate合作。对开放标准而不是专有协议的偏好意味着更少的供应商锁定和更多的系统集成商选择。而且,随着网络的增长,FortiGate可以利用其他Fortinet产品(如FortiSandbox和FortiWeb)分布式处理以获得更深层次的安全性和最优性能——一种全面的安全结构方法。

如果在同等硬件上的性能更低,你可能想知道为什么有人会使用FortiGate VM。在快速变化且可能有许多租户的大规模网络中,使用大量更便宜的通用硬件可以实现同等的处理能力和分布。此外,用一些性能换取其他好处可能是值得的。你可以从更快的网络和设备部署和拆卸中获益。

无论是VM还是物理设备(低端或高端型号),安全实例的配置基本相同,使用相同的FortiOS版本和FortiGuard实时威胁情报。

现在,你将了解如何设置FortiGate。

将计算机网线连接到port1或internal交换端口(在入门级型号上)。对于中高端机型,请连接MGMT接口。在大多数入门级型号中,该接口上有一个DHCP服务器,因此,如果你的计算机的网络设置启用了DHCP,你的计算机应该自动获得一个IP,然后可以开始设置。

如果需要进入FortiGate或FortiWiFi界面,请打开浏览器,访问https://192.168.1.99。

默认登录信息为公共信息。不要让默认密码为空。你的网络安全程度取决于你的FortiGate admin帐户。使用默认登录详细信息登录后,你将看到一条消息,要求更改admin用户密码的默认空白密码。在将FortiGate连接到网络之前,你应该设置一个复杂的密码。你还将被要求应用其他配置,例如主机名、仪表板设置、注册FortiCare等。

所有FortiGate型号都有一个console端口和USB管理端口。提供无网络的CLI访问功能。你可以使用GUl上的CLI控制台小部件,或者从终端模拟器(如PuTTY或Tera Term)访问CLI。

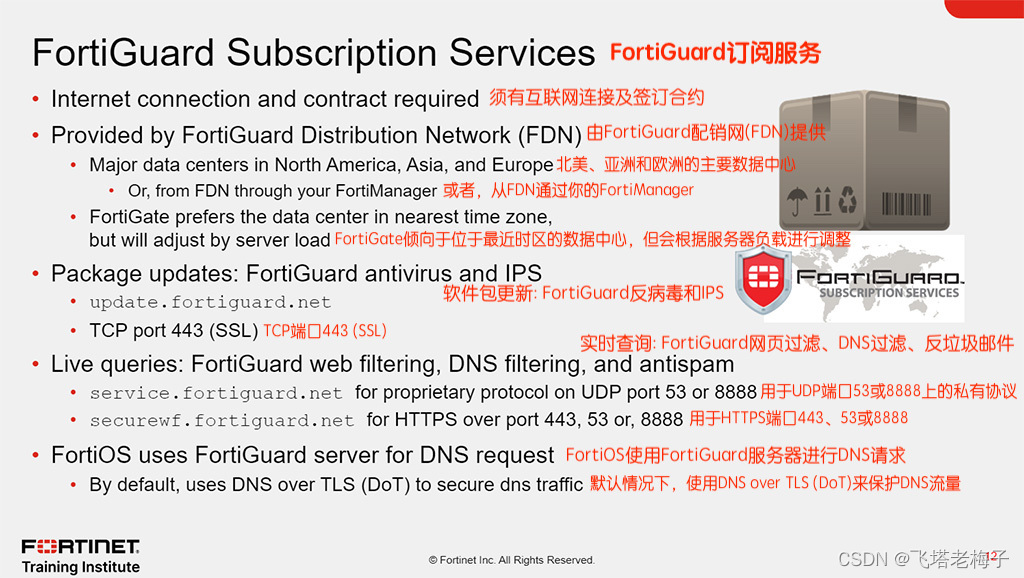

● 定期请求包含新引擎和签名的数据包

● 根据单个URL或主机名查询FDN

默认情况下,FortiGuard服务器位置设置为FortiGate根据服务器负载选择服务器的任何地方,来自世界的任何部分。但是,你可以选择将FortiGuard服务器位置更改为美国。在这种情况下,FortiGate选择一个美国的FortiGuard服务器。

查询是实时的;也就是说,FortiGate每次扫描垃圾邮件或过滤网站时都会询问FDN。FortiGate查询,而不是下载数据库,因为数据库发生的更改的大小和频率。此外,你可以选择查询使用UDP或HTTP传输;这些协议不是为容错而设计的,而是为了提高速度。因此,查询要求你的FortiGate设备有可靠的互联网连接。

像反病毒和IPS这样的软件包更小,也不经常更改,所以它们(在很多情况下)每天只下载一次。它们使用TCP下载,以实现可靠的传输。下载数据库后,即使FortiGate没有可靠的互联网连接,其相关的FortiGate功能也会继续发挥作用。但是,你仍然应该尽量避免在下载过程中受到干扰——如果你的FortiGate设备必须反复尝试下载更新,则它无法在此期间检测到新的威胁。

当使用FortiGuard服务器进行DNS时,FortiOS默认使用DNS over TLS (DoT)来保护DNS流量。已添加新的FortiGuard DNS服务器作为主、备服务器。

每个FortiGuard服务的域名为该服务证书中的通用名称。证书由第三方中间CA签署。FortiGuard服务器采用在线证书状态协议(OCSP)装订技术,保证了FortiGuard服务器证书的有效性。FortiGate将完成TLS握手仅与FortiGuard服务器提供证书的良好OCSP状态。任何其他状态都会导致SSL连接失败。

FortiGuard服务器每隔4小时查询CA的OCSP响应器,并更新CA的OCSP状态。如果FortiGuard无法到达OCSP响应器,它将保持最后一个已知的OCSP状态7天。

在以下情况下,FortiGate会中止与FortiGuard服务器的连接:

● 服务器证书中的CN与DNS解析的域名不匹配。

● OCSP状态不好。

● 发行者CA被根CA吊销。

FortiGuard访问模式anycast设置强制评级进程使用协议HTTPS和端口443。上图的表格显示了一些FortiGuard服务器及其域名和IP。

随着你越来越熟悉FortiGate,特别是如果你想对其配置编写脚本,那么除了使用GUI之外,你可能还想使用CLI。可以通过名为CLI Console的GUl上的JavaScript小部件访问CLI,也可以通过终端模拟器,如Tera Term或PuTTY访问CLI。你的终端模拟器可以通过网络(SSH或telnet)或本地控制台端口连接。

还支持SNMP和其他一些管理协议,但它们是只读的。你不能用它们来做基本的设置。

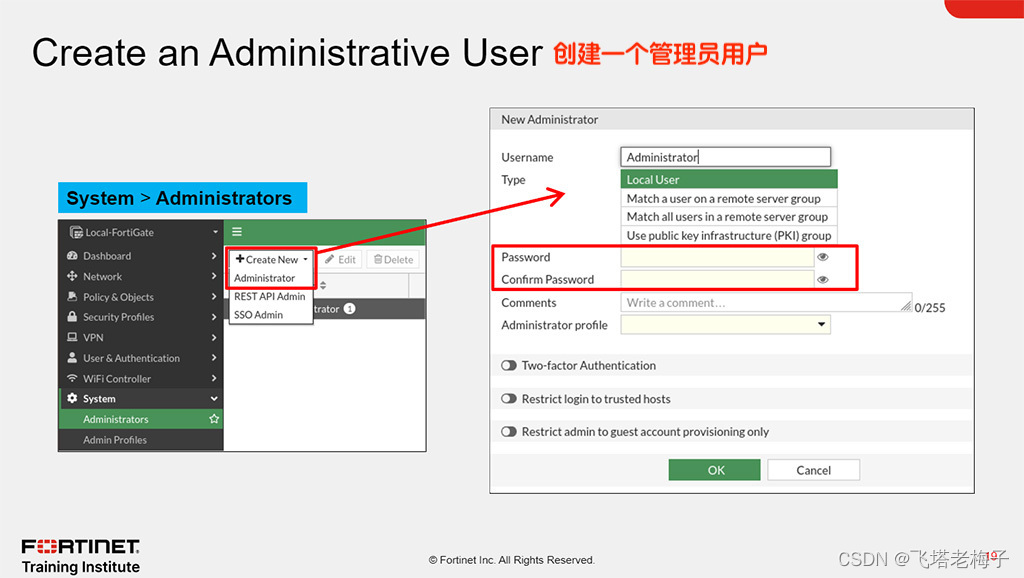

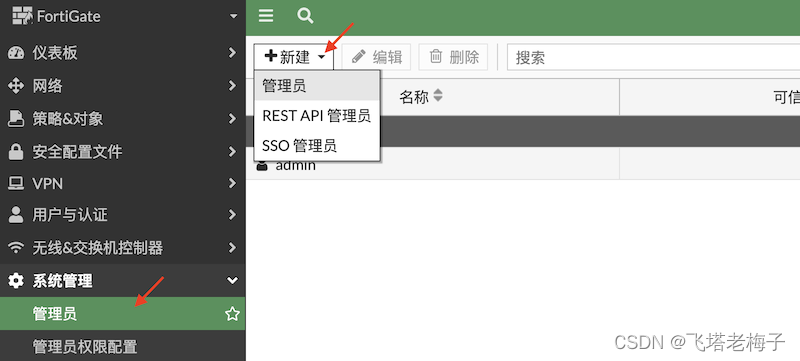

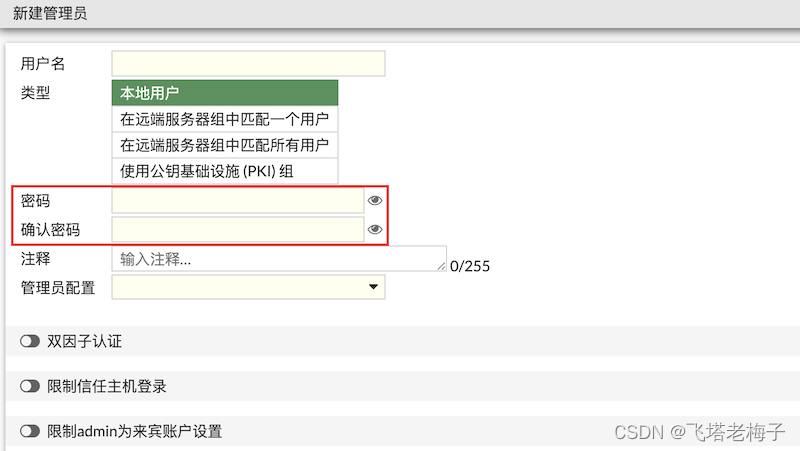

在新建下拉列表中,可以选择管理员或REST API管理员。通常,你将选择管理员,然后分配管理员配置文件,该配置文件指定该用户的管理权限。你可以选择REST API管理员来添加一个管理用户,该用户将使用自定义应用程序通过REST API访问FortiGate。该应用程序将允许你登录到FortiGate并执行你分配的管理员配置文件允许的任何任务。

此处未显示的其他选项包括:

● 你可以将FortiGate配置为查询远程身份验证服务器,而不是在FortiGate本身上创建帐户。

● 你的管理员可以使用内部证书颁发机构服务器颁发的数字证书来代替密码进行身份验证。

如果你使用密码,请确保它们是强大和复杂的。例如,你可以使用多个大小写不同的交错单词,并随机插入数字和标点符号。不要使用短密码或包含任何字典中存在的名称、日期或单词的密码。这些很容易受到暴力攻击。要审计密码的强度,可以使用Lophtcrack或John the Ripper等工具。如果将管理网口连接到internet,将增加被暴力破解的风险。

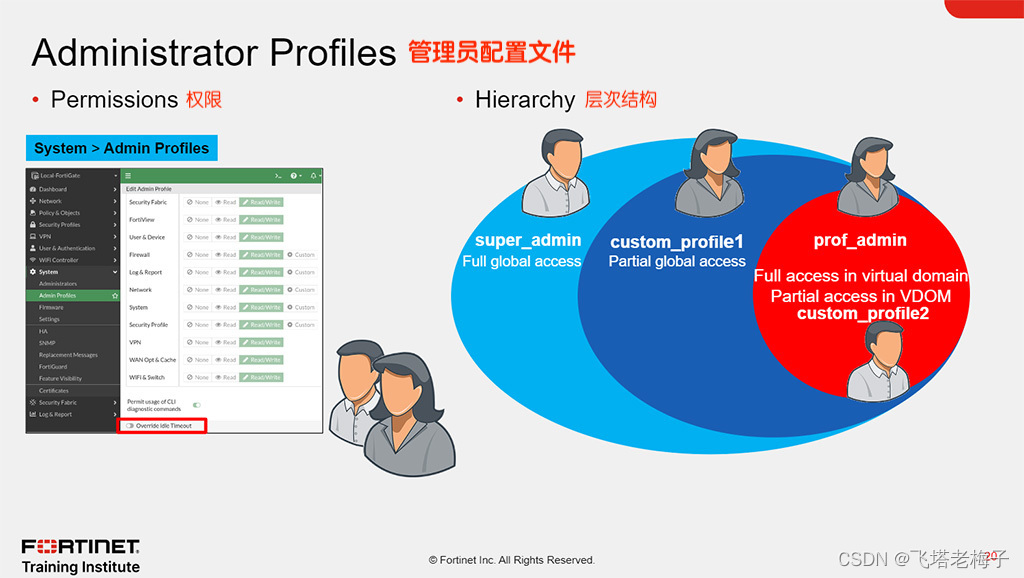

为了限制对特定功能的访问,你可以分配权限。

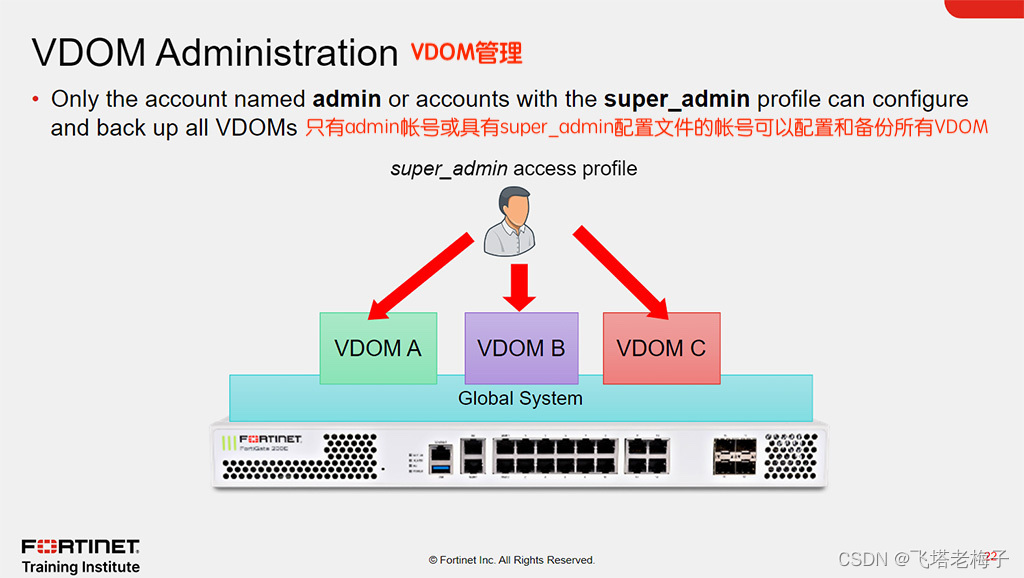

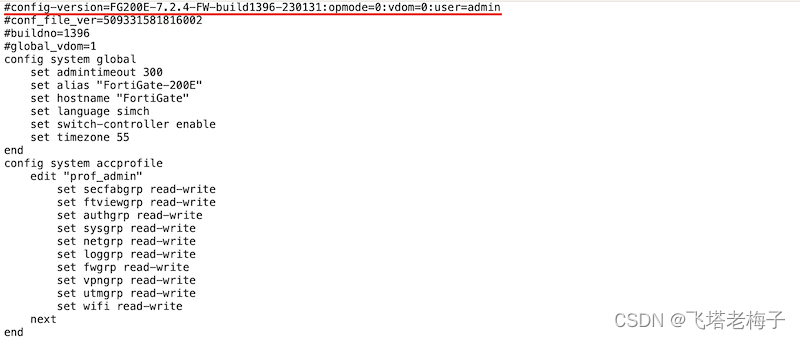

缺省情况下,有一个名为super_admin的特殊配置文件,由名为admin的帐户使用。你不能改变它。它提供了对所有内容的完全访问,使管理帐户类似于根超级用户帐户。prof_admin是另一个默认配置文件。它也提供完全访问权限,但与super_admin不同的是,它只适用于其虚拟域——而不是FortiGate的全局设置。此外,你还可以更改其权限。

你不需要使用默认配置文件。例如,你可以创建一个具有只读权限的名为auditor_access的配置文件。将一个人的权限限制在他或她的工作所必需的权限是一种最佳实践,因为即使该帐户被泄露,对你的FortiGate设备(或网络)的泄露也不是完全的。为此,创建管理员配置文件,然后在配置帐户时选择适当的配置文件。

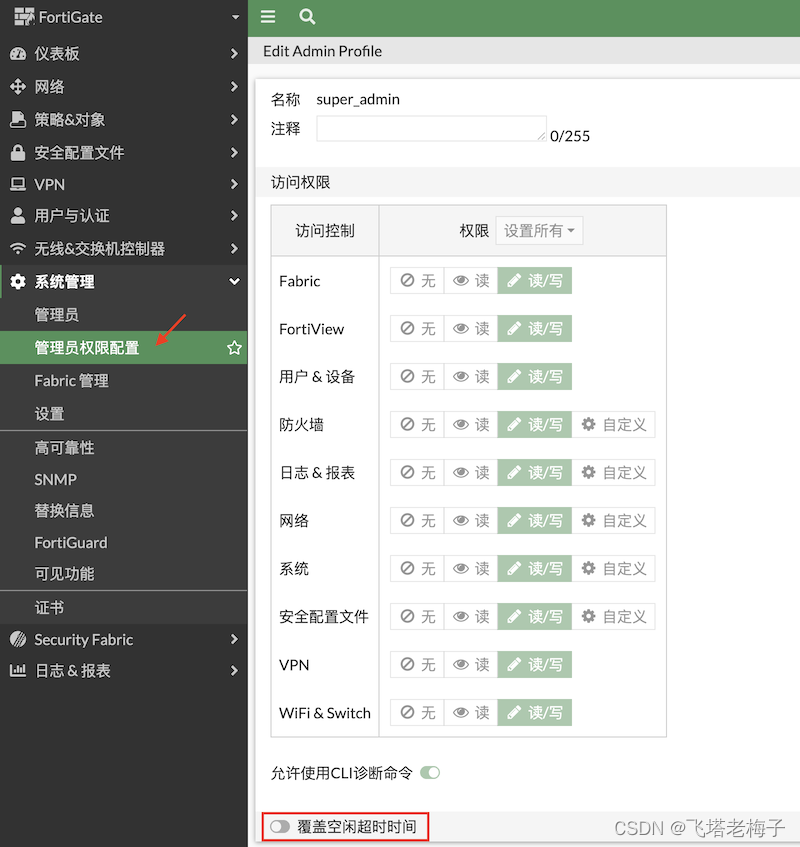

覆盖空闲超时时间功能允许在config system accprofile下的admintimeout值在每个访问配置文件中被覆盖。你可以配置管理员配置文件,以增加不活动超时时间,并方便使用GUl进行集中监控。请注意,你可以在每个配置文件的基础上执行此操作,以防止该选项被无意地全局设置。那么,管理员配置文件的影响是什么呢?

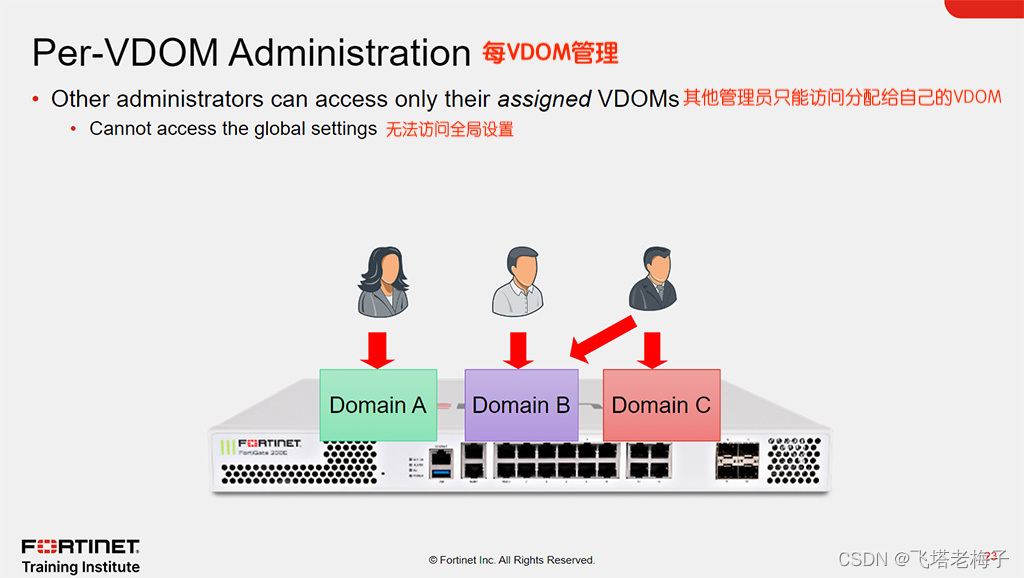

它实际上不仅仅是读写权限。根据你分配的管理员配置文件类型,管理员可能无法访问整个FortiGate设备。例如,你可以配置一个只能查看日志消息的帐户。管理员也可能无法在分配的虚拟域之外访问全局设置。虚拟域(VDOM)是一种在单个FortiGate上细分资源和配置的方法。权限范围较小的管理员不能创建,甚至不能查看权限更大的帐户。

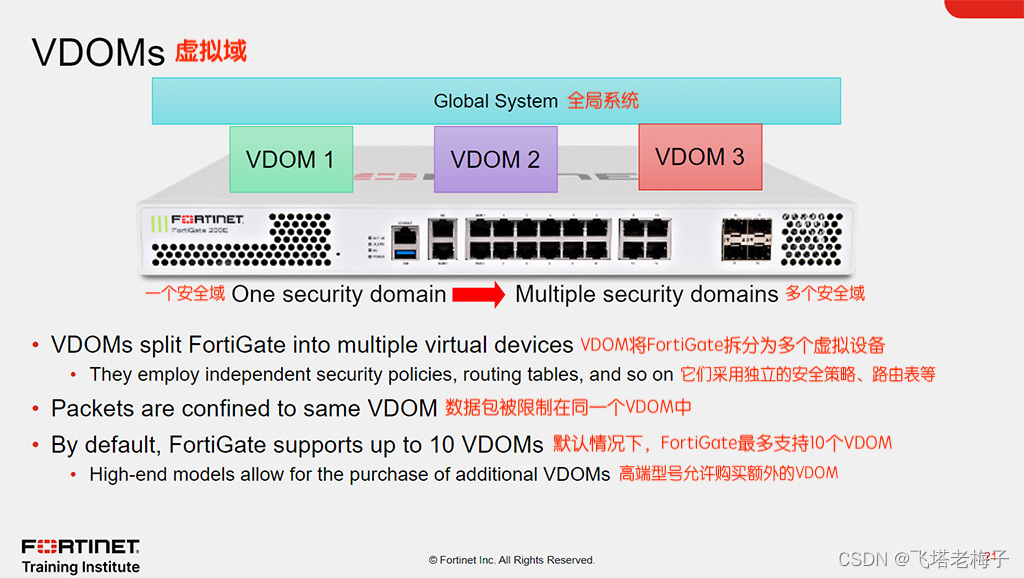

在这种情况下,你可以启用FortiGate VDOM,它将你的FortiGate拆分为多个逻辑设备。每个VDOM都有独立的安全策略和路由表。此外,在默认情况下,来自一个VDOM的流量不能转到另一个VDOM。这意味着不同VDOM中的两个接口可以共享相同的IP地址,而不会出现子网重叠的问题。

当使用VDOM时,单个FortiGate设备将成为网络安全、UTM检测和安全通信设备的虚拟数据中心。

反之亦然。如果需要,可以为多个VDOM分配管理员。

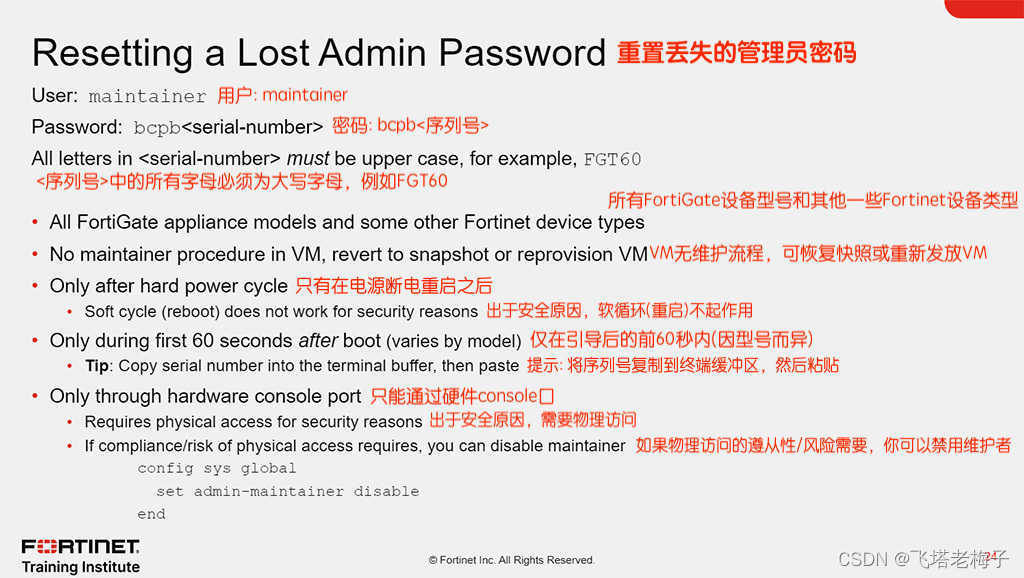

这种恢复方法可用于所有FortiGate设备,甚至一些非FortiGate设备,如FortiMail。虚拟机无维护过程。管理员必须恢复到快照或重新发放虚拟机,并恢复配置。这是一个临时帐户,只能通过本地控制台端口使用,并且只有在硬重启即通过拔插或关闭电源,然后恢复电源才能通过。必须物理关闭FortiGate,然后再打开,不能通过命令行重新启动。

重新启动完成后,maintainer登录只能在大约60秒内登录(在旧型号上时间更短)。

如果无法保证物理安全,或者有法规遵从性要求,可以禁用maintainer帐户。如果禁用maintainer,然后丢失管理员密码,请谨慎使用,因为你无法恢复对FortiGate设备的访问。在这种情况下,为了重新获得访问权限,你需要重新加载设备。这将重置到设备的出厂默认设置。

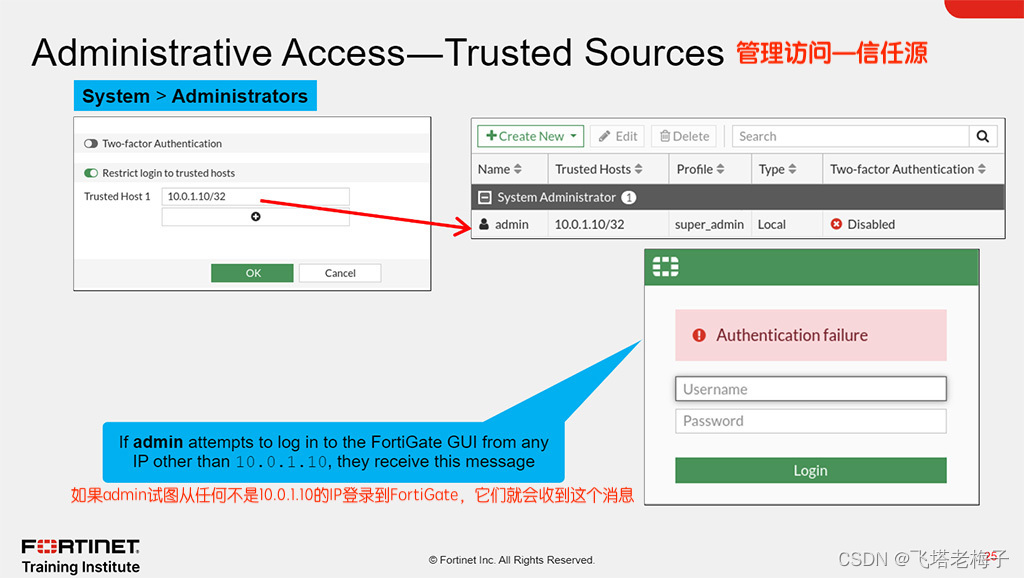

在本例中,我们将10.0.1.10配置为admin登录的唯一可信IP。如果admin试图从任何其他IP的机器登录,他们将收到身份验证失败消息。

注意,如果在所有管理员上配置了信任主机,并且管理员试图从一个没有在任何管理员的信任主机上设置的IP地址登录,那么管理员将不会得到登录页面,而是会收到消息:“无法联系服务器”。

如果你将任何IPv4地址保留为0.0.0.0/0,这意味着将允许来自任何源IP的连接。默认情况下,0.0.0.0/0是管理员的配置,尽管你可能希望更改此配置。

注意,每个帐户可以以不同的方式定义其管理主机或子网。如果你在FortiGate上设置VDOM,这尤其有用,因为VDOM管理员甚至可能不属于同一个组织。注意发生在所需设备和FortiGate之间的任何NAT。你可以很容易地阻止管理员从所需的IP地址登录,如果该IP地址后来在到达FortiGate之前被NAT到另一个地址,这样就违背了信任主机的目的。

你可以选择是否允许并发会话。你可以使用并发会话来避免意外覆盖设置,如果你通常保持多个浏览器选项卡打开,或者意外地让CLl会话打开而不保存设置,然后开始GUI会话并意外地以不同的方式编辑相同的设置。

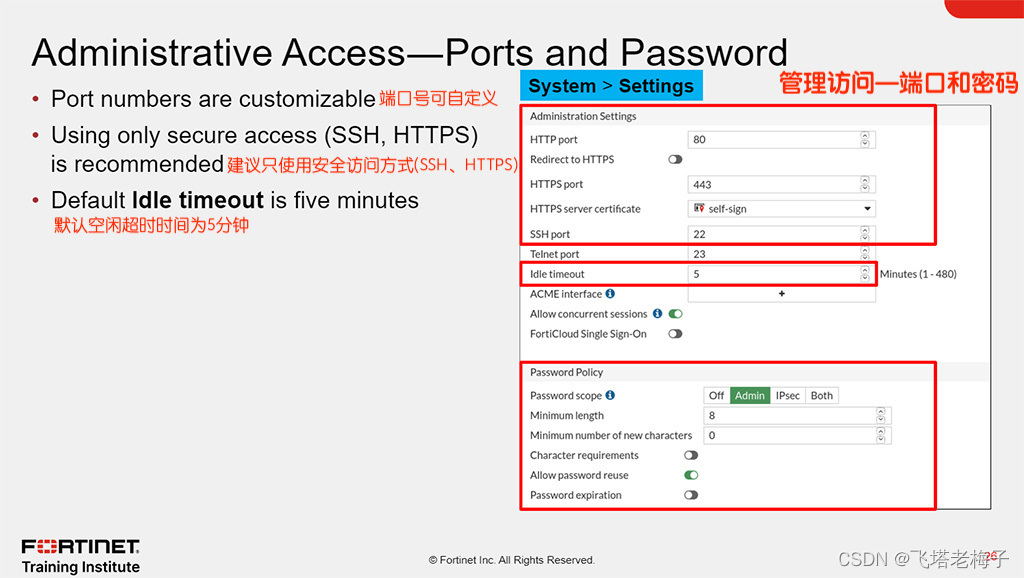

为了获得更好的安全性,请只使用安全协议,并强制执行密码复杂度和更改。

空闲时间超时设置指定非活动管理员会话超时前的分钟数(默认为5分钟)。更短的空闲超时更安全,但是增加计时器可以帮助减少管理员在测试更改时被注销的机会。

你可以使用覆盖空闲超时设置覆盖每个管理员配置文件的空闲超时设置。

你可以配置管理员配置文件来增加不活动超时时间,并方便使用GUl进行集中监控。覆盖空闲超时设置允许在config system accprofile下的admintimeout值覆盖每个访问配置文件。

请注意,你可以在每个配置文件的基础上执行此操作,以避免该选项被无意地全局设置。

这是特定于每个接口的。例如,如果你的管理员仅从port3连接到FortiGate,那么你应该禁用所有其他端口上的管理访问。这可以防止暴力尝试和不安全访问。管理协议包括HTTPS、HTTP、PING和SSH。缺省情况下,HTTP和TELNET选项在GUI上不可见。

考虑接口在网络中的位置。在内部接口上启用PING对故障排除很有用。然而,如果它是一个外部接口(换句话说,暴露在互联网上),那么PING协议可能会使FortiGate遭受DoS攻击。你应该禁用不加密数据流的协议,如HTTP和TELNET。IPv4和IPv6协议是分开的。接口上可以同时拥有IPv4和IPv6地址,但只响应IPv6上的ping。

安全Fabric连接包括CAPWAP和FortiTelemetry。像FortiTelemetry这样的协议不是用于管理访问,但是,像GUl和CLI访问一样,它们是数据包以FortiGate作为目的IP的协议。使用FortiTelemetry协议专门用于管理FortiClient和安全Fabric。当FortiAP、FortiSwitch和FortiExtender由FortiGate管理时,使用CAPWAP协议。当服务器管理多个FortiGate设备时,使用FMG-Access协议与FortiManager进行通信。当FortiGate需要监听和处理RADIUS计费报文进行单点登录认证时,请使用RADIUS计费协议。FTM或FortiToken移动推送,支持来自FortiToken移动应用程序的双因子身份验证请求。

● 手动

● 自动,通过DHCP或PPPoE方式(可通过CLI方式)

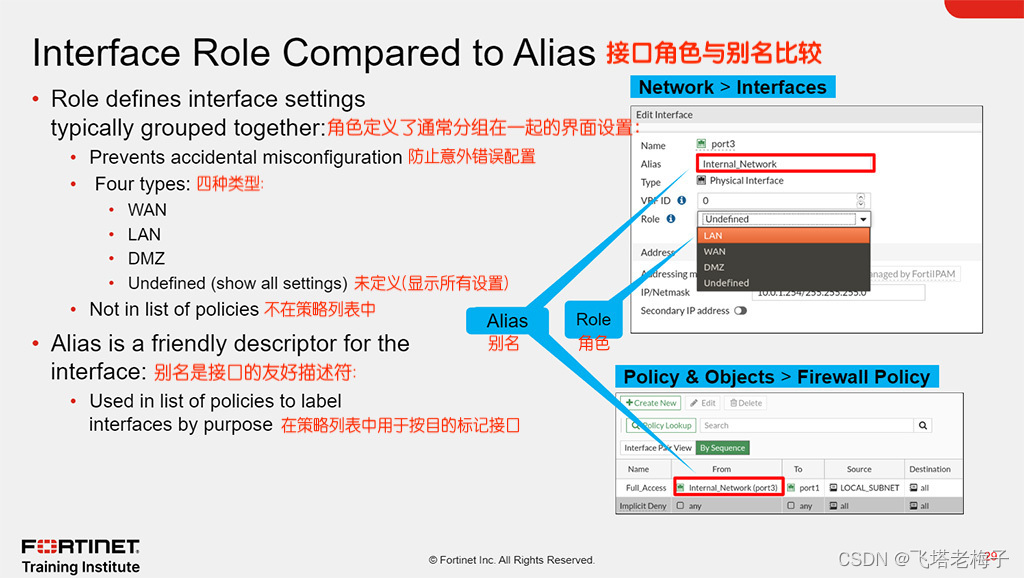

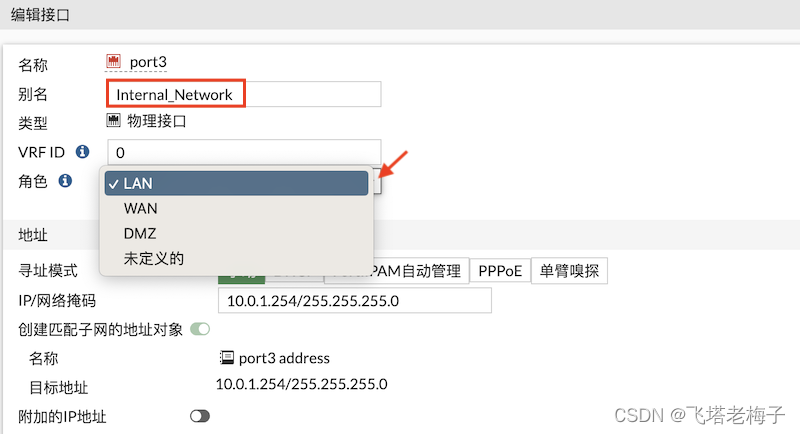

你可以配置接口角色。GUl上显示的角色是拓扑该部分的通常接口设置。不适用于当前角色的设置隐藏在GUl上。(无论角色如何,CLI上的所有设置始终可用。) 这可以防止意外配置错误。

例如,角色配置为WAN时,没有DHCP服务器和设备检测配置。设备检测通常用于检测LAN内部的设备。

如果存在不寻常的情况,并且需要使用当前角色隐藏的选项,则始终可以将角色切换为未定义的。这将显示所有选项。

为了帮助你记住每个接口的用法,你可以为它们指定别名。例如,你可以叫port3 internal_network。这有助于使你的策略列表更容易理解。

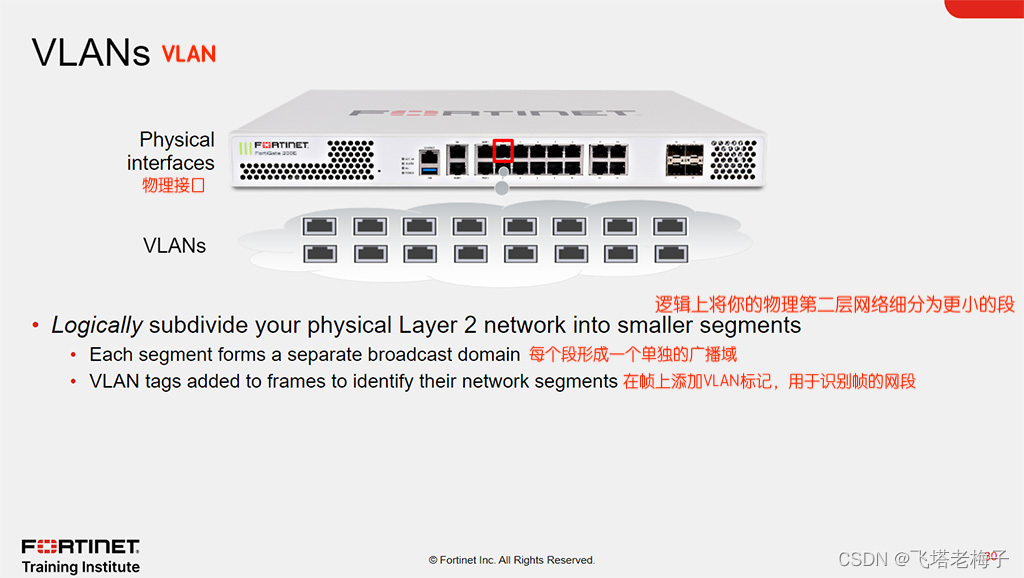

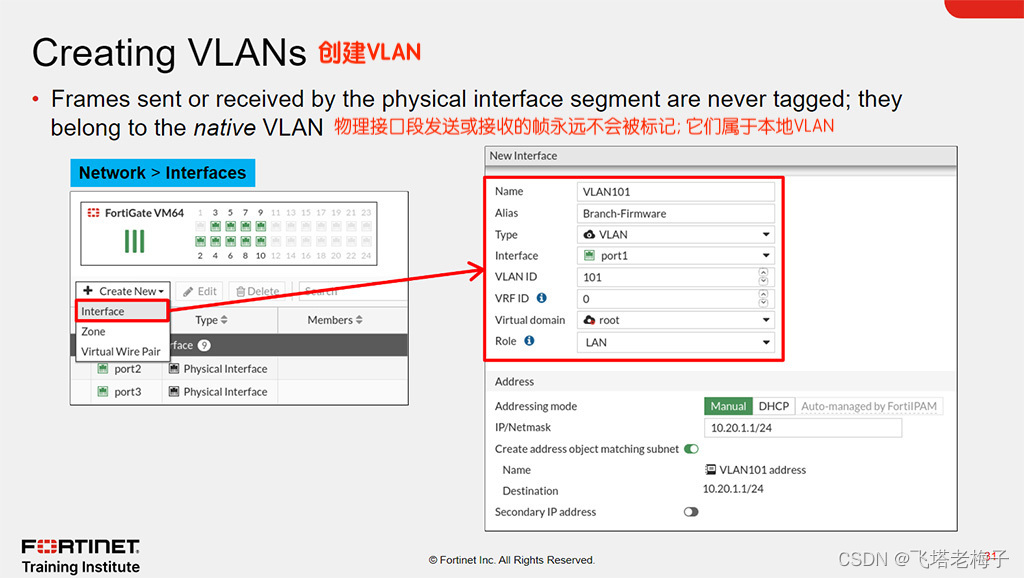

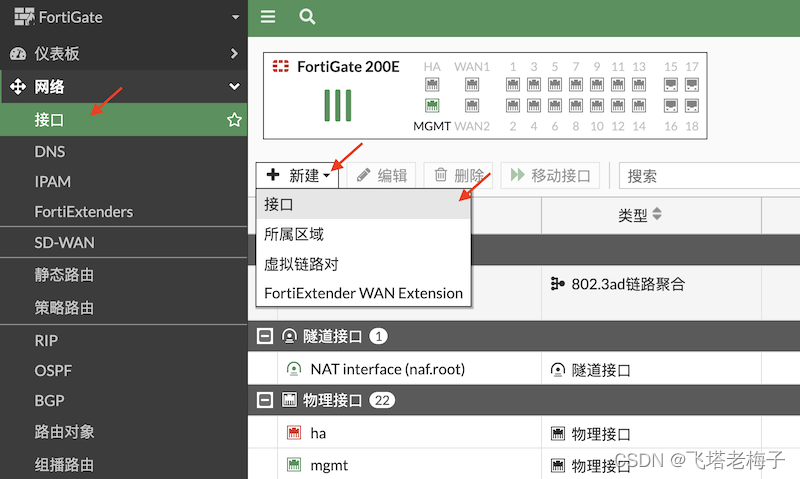

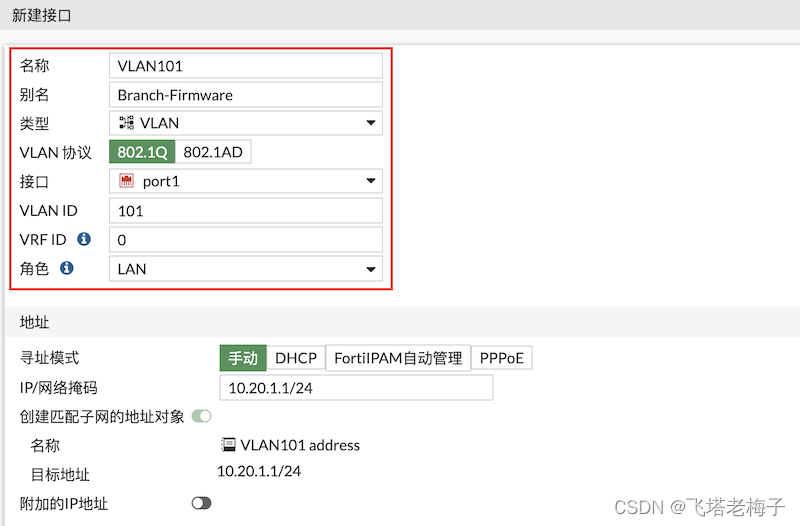

单击新建,选择接口,在类型下拉框中选择VLAN。

指定VLAN ID和VLAN绑定的物理接口。属于该类型接口的帧总是被标记。另一方面,物理接口段发送或接收的帧永远不会被标记。它们属于所谓的原生VLAN (VLAN ID0)。

注意,在多VDOM环境中,物理接口和VLAN子接口可以是分开的。

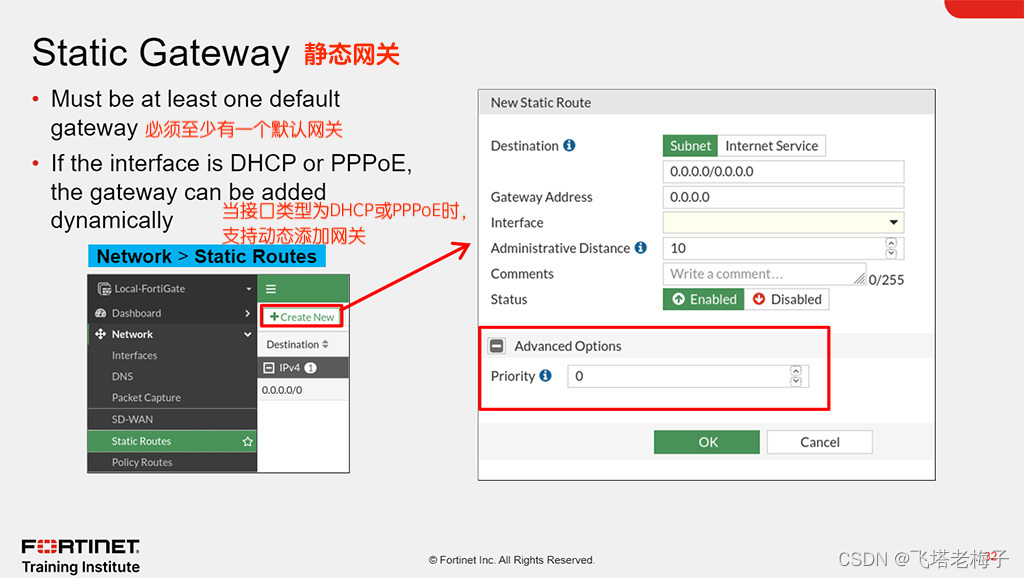

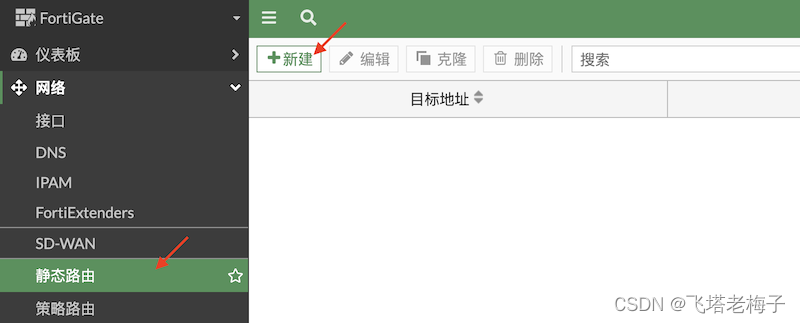

如果FortiGate通过动态方法(如DHCP或PPPoE)获得其IP地址,那么它也应该检索默认网关。

否则,必须配置静态路由。如果没有这一点,FortiGate将无法响应直接连接到自己接口的子网外的数据包。它也可能无法连接到FortiGuard进行更新,并且可能无法正确路由流量。

10.0.1.254 你应该确保FortiGate有一个与所有数据包匹配的路由(目的地是0.0.0.0/0),即默认路由,并通过连接到internet的网络接口将它们转发到下一个路由器的IP地址。

路由完成配置防火墙策略之前所需的基本网络设置。

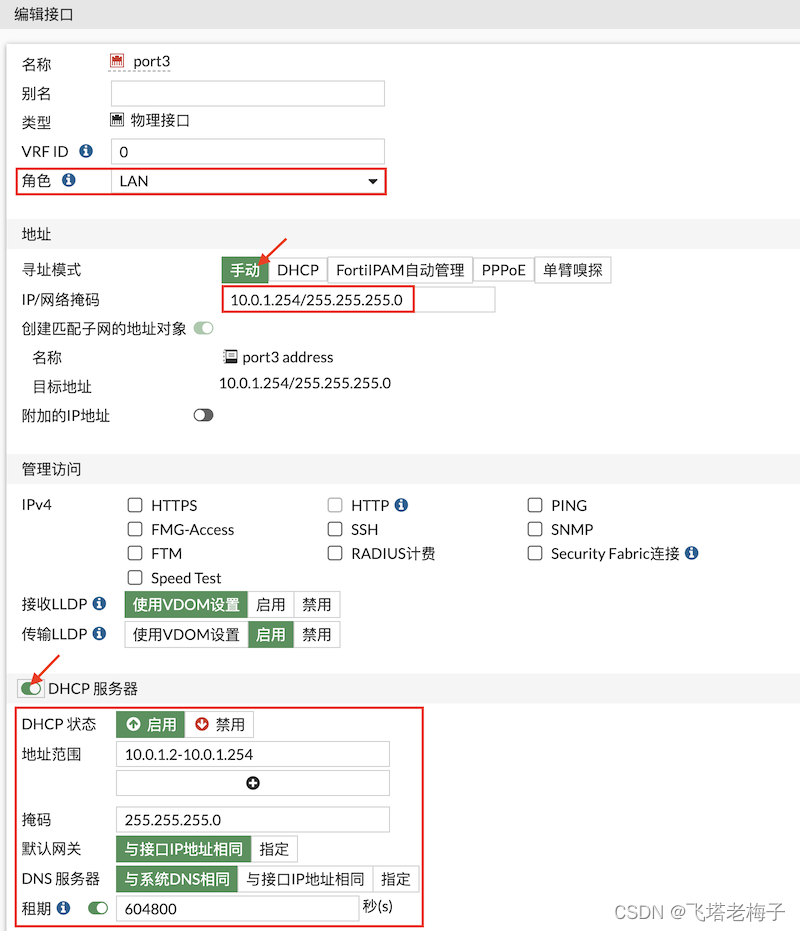

对于接口(如port3),选择手动选项,输入静态IP,然后启用DHCP服务器选项。显示内置DHCP服务器的选项,包括DHCP选项和IP地址分配规则等配置功能。你还可以阻止特定MAC地址接收IP。

请注意,上图中的截图显示,你可以在IP地址分配规则部分中创建IP地址分配规则。通过使用IP分配规则,你可以为主机分配、阻断或保留IP地址。它还允许你为未知的MAC地址选择操作。默认动作为分配IP;但是,你可以将默认动作类型更改为分配IP或阻止。

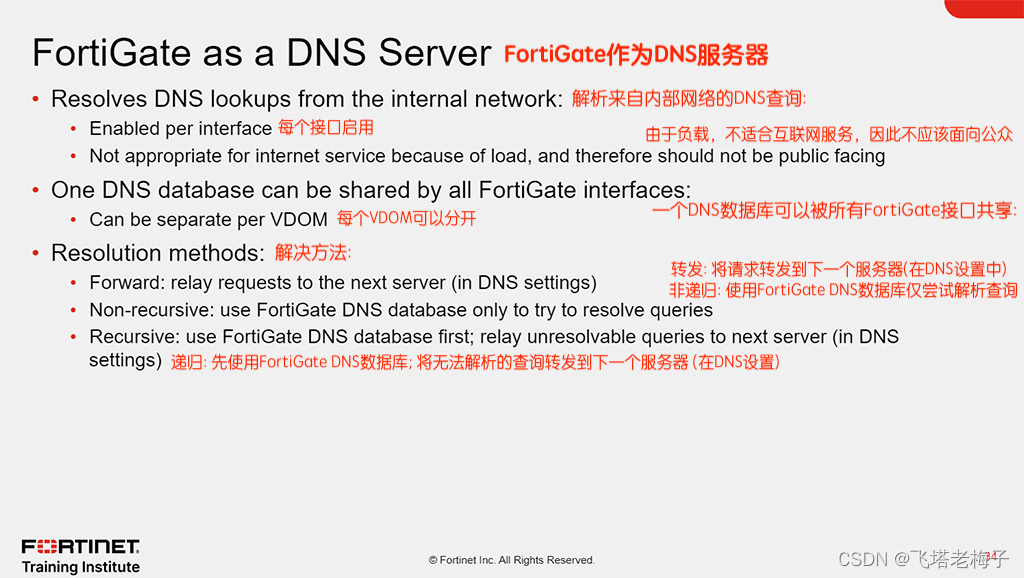

本地DNS服务器可以提高FortiMail设备或频繁使用DNS查询的其他设备的性能。如果你的FortiGate设备向本地网络提供DHCP,则可以使用DHCP配置这些主机,使它们同时使用FortiGate作为网关和DNS服务器。

FortiGate可以通过以下三种方式之一回答DNS查询:

● 转发: 将所有查询转发到单独的DNS服务器 (你已在网络 > DNS中配置的DNS服务器); 即充当DNS中继,而不是DNS服务器。

● 非递归: 回复FortiGate DNS数据库中条目的查询,不转发无法解析的查询。

● 递归: 回复FortiGate DNS数据库中条目的查询,并将所有其他查询转发到单独的DNS服务器进行解析。

你可以通过GUI和CLI两种方式对所有模式进行配置。

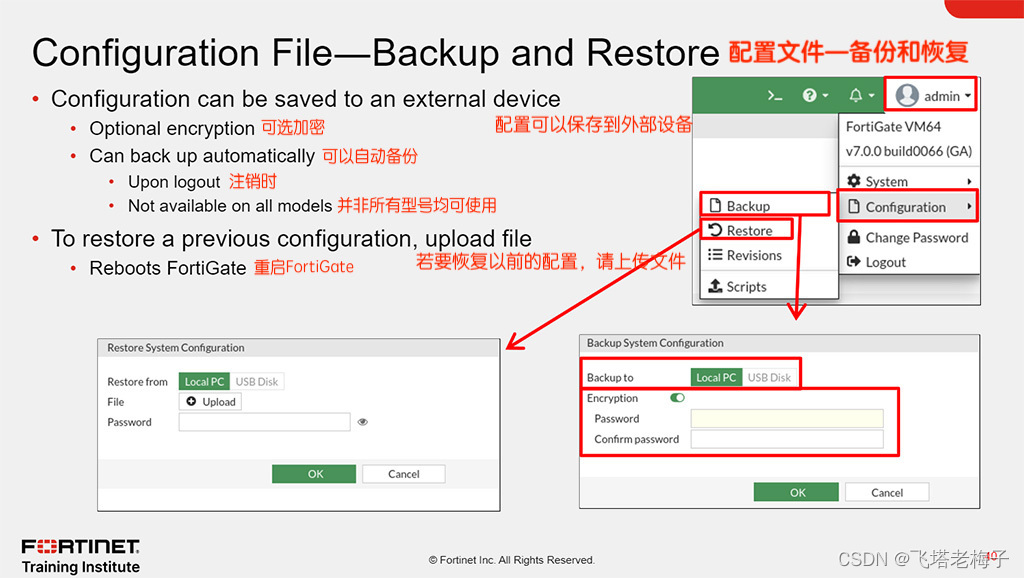

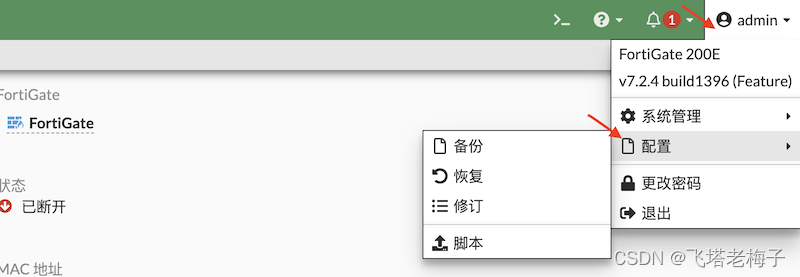

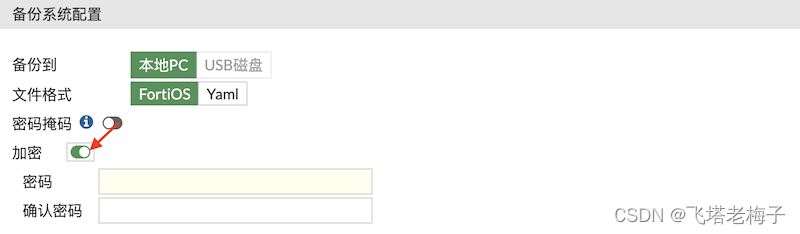

除了选择备份文件的目的地外,你还可以选择加密或不加密备份文件。即使你选择不加密文件(这是默认情况),存储在文件中的密码也会被散列,因此会混淆。存储在配置文件中的密码将包括管理用户和本地用户的密码,以及IPSec VPN的预共享密钥。它还可能包括FSSO和LDAP服务器的密码。

另一种方法是使用密码加密配置文件。除了保护配置的隐私外,它还会产生一些你意想不到的效果。配置文件加密后,如果没有密码和同型号、同固件的FortiGate,将无法解密。这意味着,如果你将加密的配置文件发送给Fortinet技术支持,即使你给了他们密码,他们也无法加载你的配置,直到他们能够访问相同型号的FortiGate。这可能会在解决ticket问题时造成不必要的延误。

如果启用虚拟域(VDOM),细分FortiGate设备的资源和配置,每个VDOM管理员都可以备份和恢复自己的配置。你不必备份整个FortiGate配置,但是,仍然建议这样做。

需要备份来帮助加速恢复到生产状态,以防发生破坏FortiGate的不可预见的灾难。从头开始重新创建数百个策略和对象需要花费大量时间,而在新设备上加载配置文件所需的时间要少得多。

恢复配置文件与备份配置文件非常相似,并重新启动FortiGate。

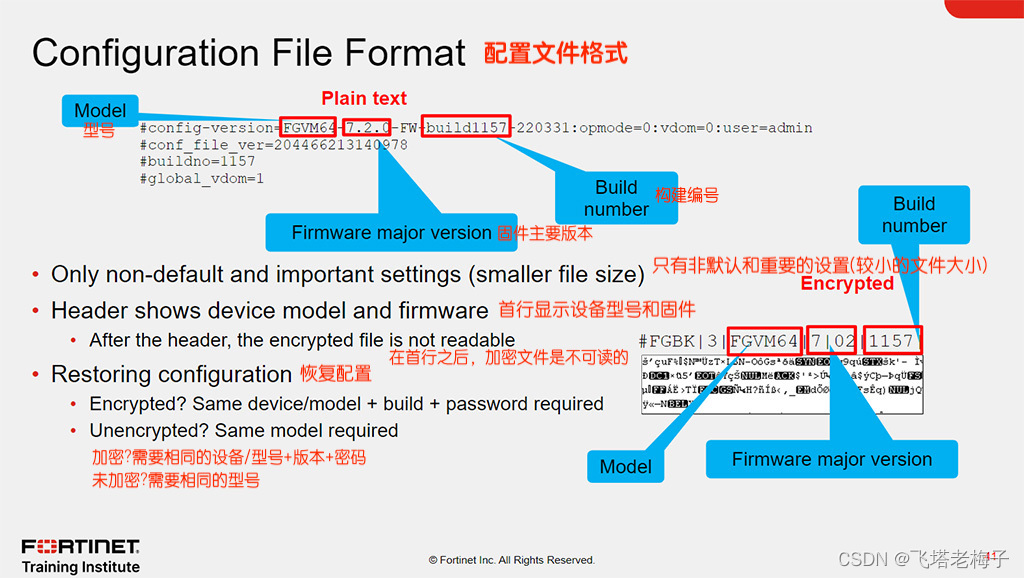

如果要恢复未加密的配置文件,只需要匹配FortiGate型号。如果固件不同,FortiGate将尝试升级配置。这与升级固件时在现有配置上使用升级脚本类似。但是,仍然建议将FortiGate上的固件与配置文件中列出的固件进行匹配。

通常,配置文件只包含非默认设置,以及一些默认的(但很重要的)设置。这将最小化备份的大小,否则备份的大小可能是几兆字节。

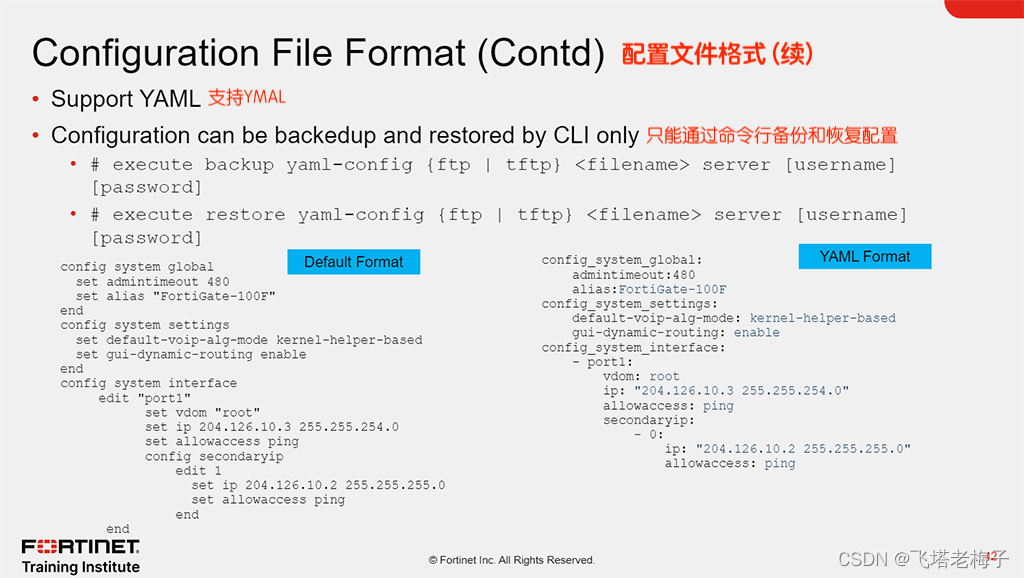

上图显示了示例配置,以了解默认文件格式和YAML 格式。

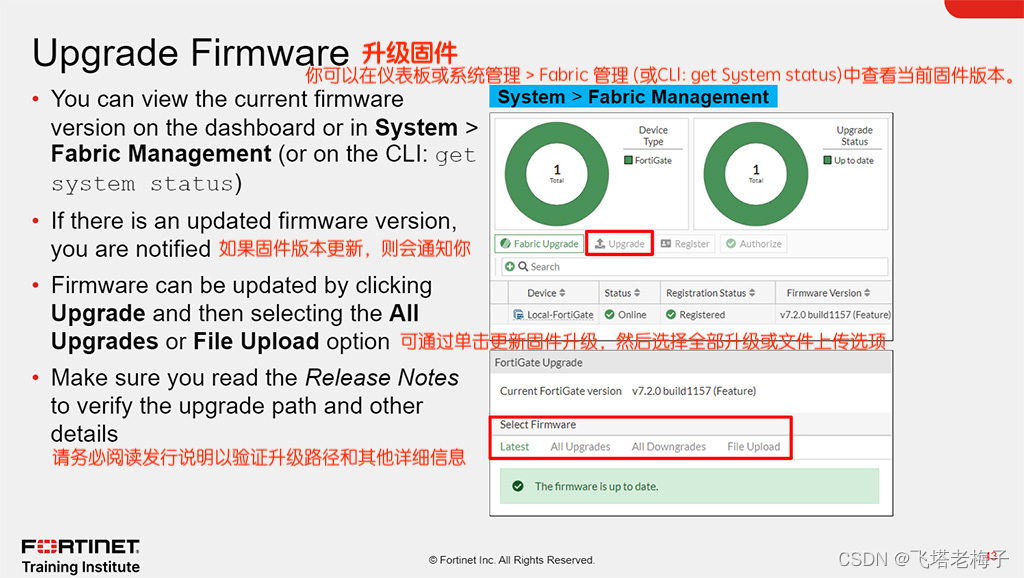

如果固件的新版本可用,你将在仪表板和Fabric 管理页面上收到通知。通过Fabric 管理界面,管理员可以管理安全Fabric中运行在每个FortiGate、FortiAP和FortiSwitch上的固件,并对这些Fabric进行授权和注册。

你还可以使用Register选项将选定的设备注册到FortiCare,并使用Authorize选项授权选定的设备在安全Fabric中使用。

请记住阅读发行说明,以确保你了解所支持的升级路径。发行说明还提供了可能影响升级的相关信息。

148

148

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?