在本课中,你将详细了解成员、区域和性能SLA。

在本课中,你将详细了解成员、区域和性能SLA。

在本课中,你将了解上图显示的主题。

在本课中,你将了解上图显示的主题。

通过了解SD-WAN成员和区域,你应该能够选择和组织底层和叠加链路,以便有效地使用广域网。

通过了解SD-WAN成员和区域,你应该能够选择和组织底层和叠加链路,以便有效地使用广域网。

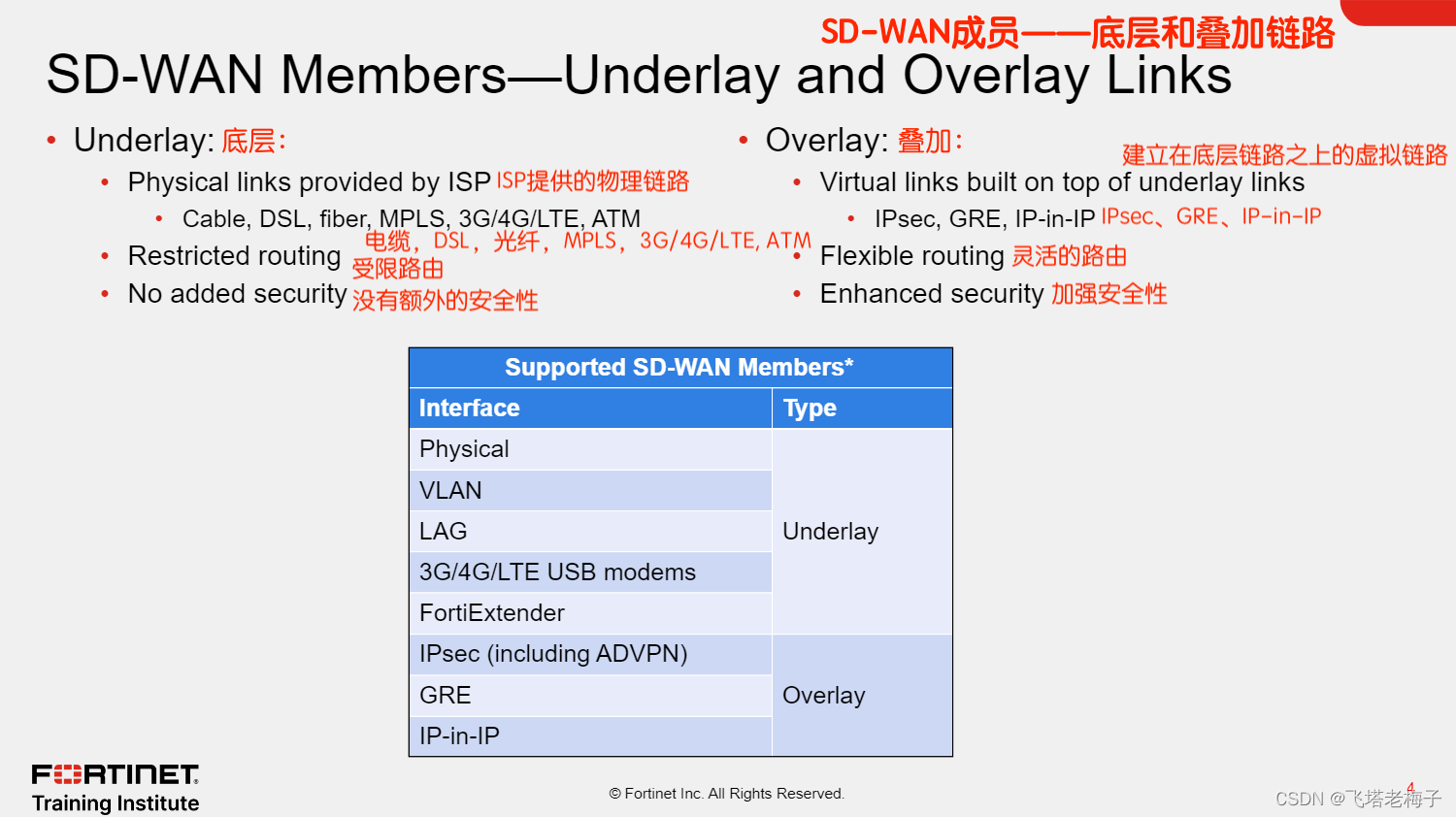

术语底层和叠加用于描述SD-WAN成员的链路类型。

术语底层和叠加用于描述SD-WAN成员的链路类型。

底层是指你可以从ISP租用或购买的物理链路,如电缆、DSL、光纤、MPLS、3G/4G/LTE和ATM链路。这些链路是ISP物理基础设施的一部分,负责跨网络传输数据包。通过底层传输的流量仅限于ISP部署的路由策略,因此,数据包源和目标IP地址必须在ISP网络中路由。此限制使你定义网络寻址计划的选项有限。此外,通过底层传输的流量通常不会被ISP网络加密,这意味着如果数据没有被发件人加密,未经授权的各方可以访问敏感数据。

叠加是你在底层之上构建的虚拟链路。叠加的常见例子是IPsec隧道。由于原始数据包通常封装在ESP数据包中,因此通过IPsec隧道通信的网络不再局限于ISP的路由策略。此外,IPsec提供的隐私和身份验证功能可以保护你的流量免受未经授权的访问。

上图显示了FortiGate作为SD-WAN成员支持的不同底层和叠加链路。

![]() 当你使用FortiManager上的设备管理器或SD-WAN配置模板配置SD-WAN成员时,你可以配置以下设置:

当你使用FortiManager上的设备管理器或SD-WAN配置模板配置SD-WAN成员时,你可以配置以下设置:

● 序列号:设置成员的配置索引号。它由FortiManager按顺序自动分配,但可以由管理员更改。

● 接口成员:在设备上键入要用作SD-WAN成员的接口名称或元数据变量。

● SD-WAN区域:选择要放置成员的区域。一个成员只能被分配到一个区域。

● 网关IP:指示成员要使用的IPv4网关地址。如果接口是DHCP、PPPoE或IPsec,则将地址设置为0.0.0.0。这指示FortiGate自动使用ISP分配的网关。然后,网关用于静态路由和健康检查探针。请注意,每个成员只能分配一个网关。

● 成本:设置会员的成本。成本是SD-WAN规则中的决胜局,使用最低成本作为策略。

● 状态:启用或禁用成员。禁用时,该成员不会在SD-WAN中使用。

● 优先级:分配SD-WAN创建的静态路由的优先级。优先级设置对于将一条ECMP路由优先于其他ECMP路由很有用。默认优先级为1(在以前的版本中是0)。

● 源:指示健康检查探针的成员源IP地址。如果设置为0.0.0.0,FortiGate使用成员接口的主要IP地址作为源。此设置对于未分配IP地址的IPsec接口非常有用。

如上图所示,网关、优先级和源设置具有IPv6的等效设置。

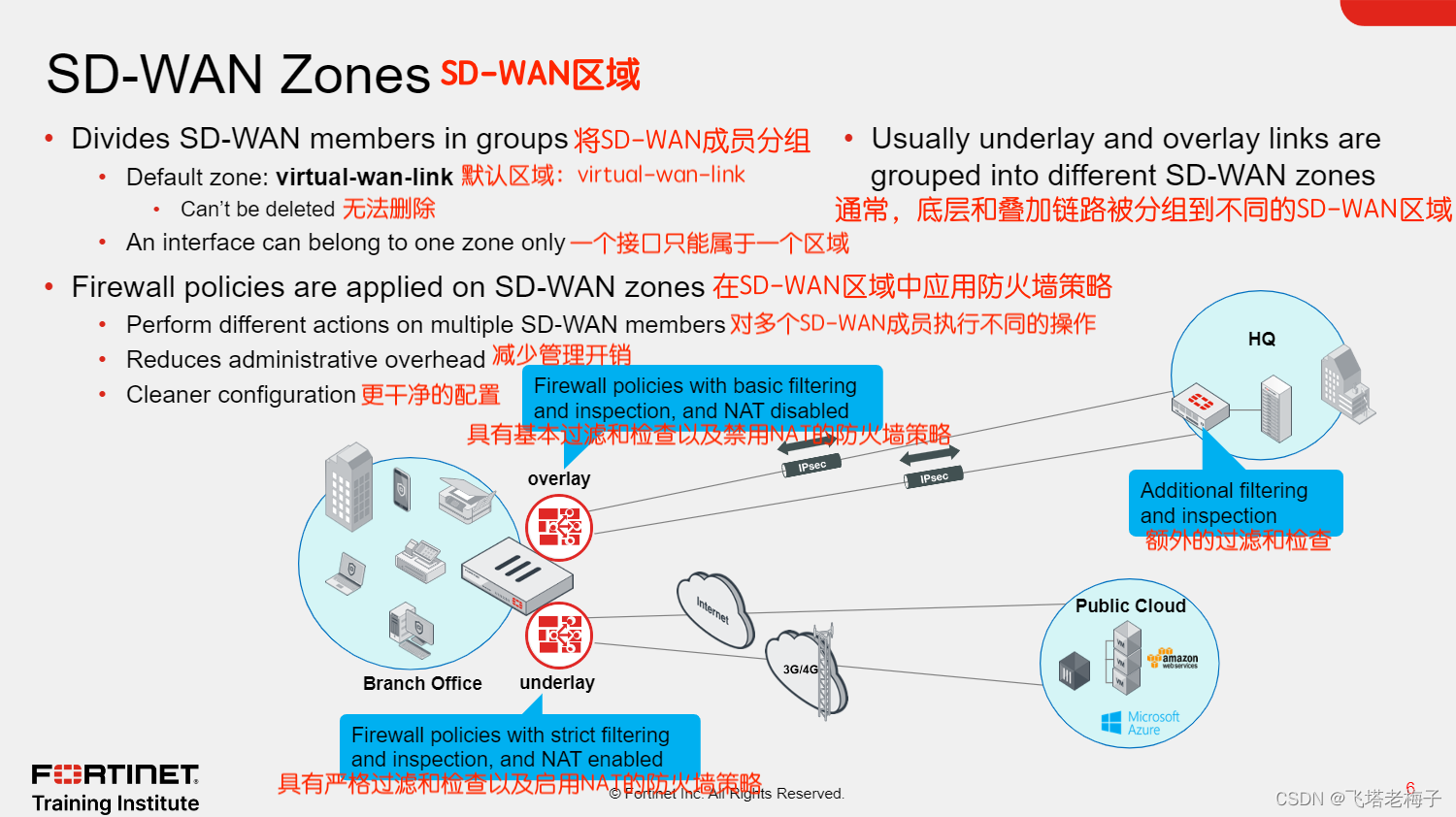

通常,你应该根据SD-WAN成员的链路类型应用一组不同的策略。例如,你可能希望启用NAT,并对通过底层链路发送的互联网流量应用严格的安全策略,因为流量直接离开站点边界。相反,你可能希望禁用NAT,并对通过叠加链路发送的流量进行基本过滤和检查,因为远程站点是完全可路由的,并对流量进行额外的过滤和检查。

通常,你应该根据SD-WAN成员的链路类型应用一组不同的策略。例如,你可能希望启用NAT,并对通过底层链路发送的互联网流量应用严格的安全策略,因为流量直接离开站点边界。相反,你可能希望禁用NAT,并对通过叠加链路发送的流量进行基本过滤和检查,因为远程站点是完全可路由的,并对流量进行额外的过滤和检查。

SD-WAN区域允许管理员将需要一组类似防火墙策略的成员组合在一起。通常,这意味着将底层和叠加分组到不同的SD-WAN区域。

virutal-wan-link SD-WAN区域是默认创建的,无法删除。它包含任何未明确分配给用户定义的SD-WAN区域的SD-WAN成员。为你的SD-WAN流量定义的防火墙策略,必须引用SD-WAN区域,不能引用单个SD-WAN成员。

上图显示的拓扑显示了一个分支办公室,配置了两个SD-WAN区域:叠加和底层。叠加的SD-WAN区域由IPsec隧道组成,底层SD-WAN区域由互联网链路和3G/4G链路组成。分公司使用叠加访问总部网络,使用底层访问公共云中的服务。通过将SD-WAN成员划分为区域,你可以将相同的防火墙策略集应用于区域,而不必将其应用于其单个成员,从而减少管理开销并构建更干净的配置。

当你使用设备管理器或FortiManager上的SD-WAN配置模板配置SD-WAN区域时,你可以配置以下设置:

当你使用设备管理器或FortiManager上的SD-WAN配置模板配置SD-WAN区域时,你可以配置以下设置:

● 名称:输入区域的名称。

● 接口成员:选择要包含在区域中的一个或多个成员。

● service-sla-tie-break:这适用于除最大化带宽(SLA)以外的所有SD-WAN规则策略。

● cfg-order指示FortiGate使用成员配置顺序作为所选成员的决胜局。也就是说,首先配置的成员具有更高的优先级。

● fib-best-match使用最具体的路线作为决胜局。也就是说,拥有前往目的地最具体路线的成员成为所选成员。

● input-device用于叠加粘性。在可能的情况下,在一个叠加上接收的流量应该在同一叠加上出口。它指示FortiGate通过接收传入流的叠加链路发送回复,前提是它符合SLA标准。

请注意,当你使用FortiManager SD-WAN模板创建区域时,FortiManager会自动创建相应的标准化接口。

你将在另一节课中了解有关SD-WAN规则和可用策略的更多信息。

上图显示了之前幻灯片上在FortiManager上创建的SD-WAN成员和区域的等效CLI配置。虽然本课程侧重于FortiManager的SD-WAN部署,但如果你想使用FortiManager CLI模板和脚本应用配置,了解相应的SD-WAN FortiGate CLI设置非常有用。

上图显示了之前幻灯片上在FortiManager上创建的SD-WAN成员和区域的等效CLI配置。虽然本课程侧重于FortiManager的SD-WAN部署,但如果你想使用FortiManager CLI模板和脚本应用配置,了解相应的SD-WAN FortiGate CLI设置非常有用。

请注意,如果接口设置为IPsec接口,则网关和网关6设置不可用。这是因为FortiOS自动使用隧道ID作为IPsec接口的网关。从FortiOS 7.0开始,FortiGate使用隧道ID来确定IPsec流量的下一跳。隧道ID可以在diagnose vpn tunnel list的输出中找到。通常,FortiOS使用第1阶段设置中配置为remote-gw的IP地址作为隧道ID。

还请注意,上图显示的输出已被修改,以包含默认值和非默认值的设置组合。在FortiGate命令行中可以执行show full-configuration system sdwan命令显示SD-WAN的默认设置。

上图展示了更复杂的成员和区域配置及其相应的Fortios CLI配置。请注意,默认情况下,CLI配置仅显示具有非默认值的设置。

上图展示了更复杂的成员和区域配置及其相应的Fortios CLI配置。请注意,默认情况下,CLI配置仅显示具有非默认值的设置。

除了检查SD-WAN的FortiOS CLI配置外,你还可以运行上图显示的命令来验证已到位的SD-WAN设置。

除了检查SD-WAN的FortiOS CLI配置外,你还可以运行上图显示的命令来验证已到位的SD-WAN设置。

diagnose sys sdwan member显示每个成员的当前设置。输出中突出的一些设置是配置索引号、网关和权重。config member应与config system sdwan中配置成员下的成员索引匹配。

如果成员配置了自动网关检测(即网关设置为0.0.0.0),或者如果成员是IPsec接口,则输出将显示FortiGate检测到的网关。如果成员是IPsec接口,FortiGate将其隧道ID用作网关。隧道ID可以在diagnose vpn tunnel list的输出中找到。通常,FortiOS使用第1阶段设置中配置为remote-gw的IP地址作为隧道ID。

权重设置仅适用于基于体积的负载均衡算法,该算法可以为隐式SD-WAN规则进行配置。在另一节课中,你将了解更多关于适用于与隐式SD-WAN规则匹配的流量的负载均衡算法。

diagnose sys sdwan zone显示已配置的区域及其成员。需要注意的是,显示的是成员的内核接口索引号,应该与diagnostic netlink interface list显示的索引相匹配。

通过了解性能SLA,你应该能够为你的SD-WAN成员配置适当的健康检查和性能监控。成员健康检查和性能是有效SD-WAN部署的关键组成部分。

通过了解性能SLA,你应该能够为你的SD-WAN成员配置适当的健康检查和性能监控。成员健康检查和性能是有效SD-WAN部署的关键组成部分。

你可以使用性能SLA来监控成员的健康和性能。虽然配置性能SLA是可选的,但你应该配置它们以确保成员满足转向流量的健康和性能要求,这对使用SD-WAN的有效广域网至关重要。

你可以使用性能SLA来监控成员的健康和性能。虽然配置性能SLA是可选的,但你应该配置它们以确保成员满足转向流量的健康和性能要求,这对使用SD-WAN的有效广域网至关重要。

当你配置性能SLA时,你可以配置运行状况检查和SLA目标。运行状况检查确定成员(活的还是死的)的状态,并在数据包丢失、延迟和抖动方面监控他们的性能。你还可以决定将这三个标准结合起来,并确定所谓的平均意见评分或MOS。SLA目标定义了成员有资格转向交通的最低性能要求。然后,SD-WAN使用此信息根据配置的SDWAN规则做出交通转向决策。例如,你可以指示FortiGate将互联网流量引导到延迟不超过给定阈值的活成员。

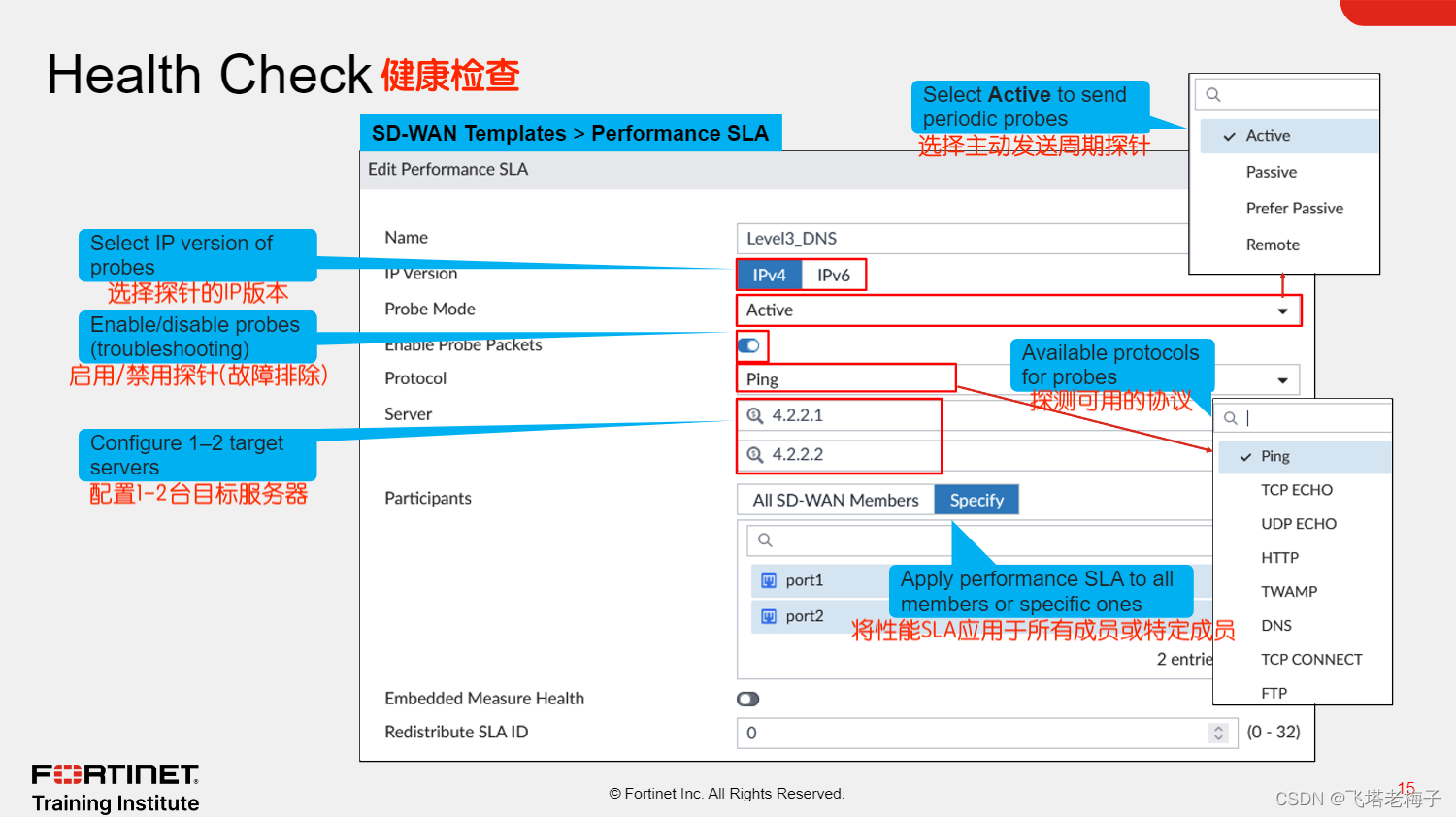

默认情况下,有几个性能SLA创建,可用于设置。默认性能SLA根据FortiGuard、Google Search和Amazon AWS等知名互联网服务来衡量会员的健康状况。或者,你可以创建自己的条目,并选择是主动还是被动地监控成员。在主动监控中,通过定期将探针从成员发送到一两台充当信标的服务器来检查成员的健康状况。在被动监控中,成员的健康状况取决于通过成员的流量。

上图的示例显示了一个名为Level3_DNS的用户定义性能SLA,它通过向众所周知的4.2.2.1和4.2.2.2 DNS服务器发送ping来监视成员的运行状况和性能。

FortiManager性能SLA配置页面可以分为以下部分:

FortiManager性能SLA配置页面可以分为以下部分:

● 运行状况检查:分为两部分,你可以在其中配置如何执行成员运行状况检查,它适用于哪些成员,以及活成员和死成员的标准。

● SLA目标:定义活着的成员的性能要求,以便他们有资格获得交通转向。SLA目标被一些SD-WAN规则策略使用,如最低成本或最大化带宽。

● 成员状态更改操作:当成员(活或死)的状态发生变化时,你可以指示FortiGate更新与成员使用的网关匹配的静态路由。你还可以指示FortiGate根据所有成员的状态关闭或启动一个或多个警报接口。

● 高级选项:你可以在这里配置其他性能SLA设置。

上图显示了与上一张幻灯片上显示的FortiManager示例配置等效的FortiOS CLI配置。请注意,性能SLA在CLl配置上称为health-check。

上图显示了与上一张幻灯片上显示的FortiManager示例配置等效的FortiOS CLI配置。请注意,性能SLA在CLl配置上称为health-check。

还要注意,成员是使用它们的配置索引号而不是它们的名称来引用的。对于大多数SD-WAN设置和诊断也是如此。出于这个原因,确定成员的配置索引号对于故障排除非常有用。

![]() 运行健康检查配置的第一部分提供了以下设置:

运行健康检查配置的第一部分提供了以下设置:

● IP版本:选择用于探针的IP版本。支持IPv4和IPv6。

● 探针模式:FortiGate可以主动、被动地监控成员,使用两者的混合(更喜欢被动)或使用从远程设备收到的信息。在主动模式下,FortiGate通过成员发送定期探针,以监控其健康和性能。在被动模式下,FortiGate监控流经成员的实际网络流量,以确定其性能。在首选被动模式中,FortiGate首先使用被动模式,如果成员闲置了三分钟,则切换到主动模式。在远程模式下,FortiGate使用从远程设备收到的SLA信息。在本课中,你将了解有关检测模式的更多信息。

● 协议:选择用于探针的协议。支持多种协议。虽然经常使用ping,但在某些情况下,使用不同的协议更方便。

● 服务器:如果使用主动或首选被动模式,最多配置两个服务器发送探针。最佳实践是配置两个服务器,以防止由于服务器故障而不是链路故障而导致的误报。

● 参与者:选择是否要使用健康检查来监控所有SD-WAN成员或特定成员。

● 启用探针数据包:如果使用主动或首选被动模式,请禁用或启用探针的使用。当你禁用探针时,FortiGate继续使用成员的最后已知测量指标处理SD-WAN流量,但停止监控它们,这意味着FortiGate不会检测到链接质量的新变化。因此,你应该仅出于故障排除目的禁用探针。

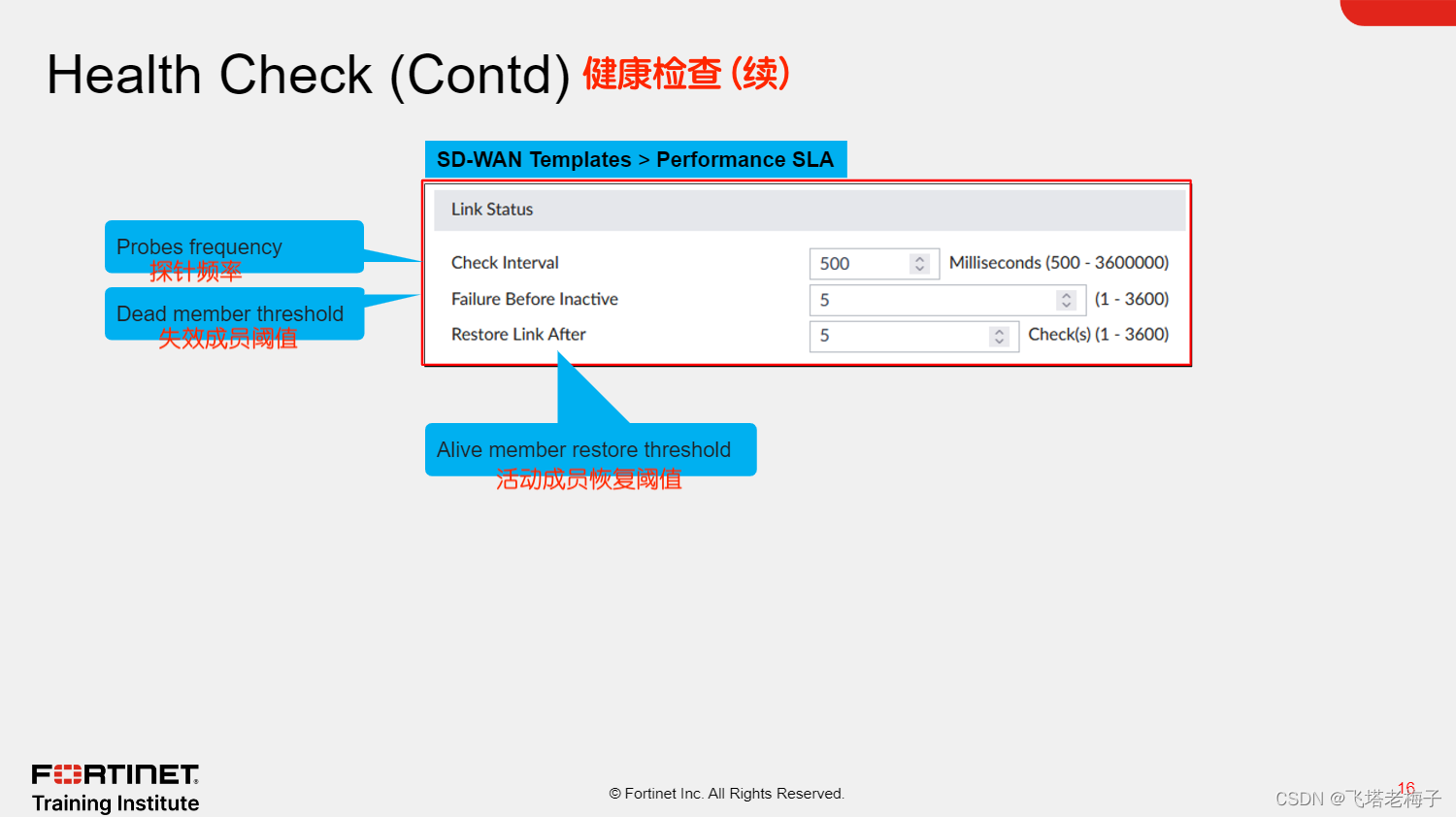

健康检查配置的第二部分提供了以下设置:

健康检查配置的第二部分提供了以下设置:

● 间隔:定义探针发送到已配置的目标服务器的频率。默认情况下,探针每500毫秒发送一次。

● 非活动前失败:定义在成员确定死亡之前要检测的连续失败探针的数量。默认情况下,一个成员在连续五个失败的探针后被视为死亡。

● 恢复链路后:定义成员从死状态变为活状态之前要检测的连续成功探针的数量。最初,所有成员都被认为是活着的。如果成员后来被检测到死亡,默认情况下,它在连续五个成功探测后再次活着。

当你将性能SLA配置为使用主动监控时,FortiGate会发送探针来确定成员的状态(它是活的还是死的)以及它在延迟、数据包和抖动方面的性能。

当你将性能SLA配置为使用主动监控时,FortiGate会发送探针来确定成员的状态(它是活的还是死的)以及它在延迟、数据包和抖动方面的性能。

探针支持的协议可以分为两组:通用和特定应用。前一组中的协议可用于衡量链路的质量,无论目标服务器正在运行哪种类型的应用程序。特定于应用程序的协议使你能够为应用程序和服务获得更准确的性能结果。例如,你可能希望更喜欢HTTP而不是ping来衡量用于引导网络流量的成员的性能。在这种情况下,HTTP探针将提供更准确的结果,而不是ping,ping可能会沿路径被阻止或速率限制。

对于IPv4探针,FortiGate支持此上图列出的协议。对于IPv6探针,FortiGate支持与IPv4相同的协议,但TCP echo、HTTP和双向主动测量协议(TWAMP)除外。在本课中,你将了解有关这些协议的更多信息。

最初,所有配置的成员都被分配到活动状态,然后FortiGate开始以配置的间隔发送探针,默认为500毫秒。之后,如果连续失败的探针数量达到故障阈值,FortiGate会将成员标记为死亡,默认为五个探针。如果连续成功探测的数量达到恢复阈值,则死亡成员再次被确定为活着,默认情况下也是五个探针。

探针还用于测量成员的性能。FortiGate根据为探针发送和接收的请求和回复来测量数据包丢失、延迟和抖动。然后,测量的性能可以在SD-WAN规则中使用,以识别满足应用程序和服务所需性能的成员。

上图描述了SD-WAN在使用主动监控时支持的通用协议。

上图描述了SD-WAN在使用主动监控时支持的通用协议。

Ping是最常用的网络监控协议,因为它几乎被所有网络设备支持。当你使用ping时,FortiGate将ICMP回声请求发送到已配置的目标服务器,并等待相应的ICMP回声回复。由于一些ISP和内容提供商阻止或限制其网络上的ICMP流量,你可能希望切换到TCP回声、UDP回声或TWAMP。

当你使用TCP回声和UDP回声时,FortiGate会定期向配置的目标服务器发送数据包,这些服务器正在监听TCP和UDP端口7上的连接。收到数据包后,服务器会发回从FortiGate收到的数据的相同副本。

上图展示了使用ping、TCP回声和UDP回声协议的性能SLA的FortiOS CLI配置示例。请注意,你可以为TCP回声和UDP回声配置自定义端口,以防你不想使用默认端口(端口7)。

TWAMP(RFC 5357)是五种协议中最准确的。SD-WAN使用TWAMP的客户端实现。TWAMP中有两个会话:控制和测试。前者用于验证端点,后者用于交换用于衡量性能的数据包。请注意,如果身份验证被禁用(默认情况下被禁用)FortiGate仅生成测试会话。SD-WAN使用端口862作为控制和测试会话的默认端口,但你可以配置不同的端口,如上图所示。

TWAMP(RFC 5357)是五种协议中最准确的。SD-WAN使用TWAMP的客户端实现。TWAMP中有两个会话:控制和测试。前者用于验证端点,后者用于交换用于衡量性能的数据包。请注意,如果身份验证被禁用(默认情况下被禁用)FortiGate仅生成测试会话。SD-WAN使用端口862作为控制和测试会话的默认端口,但你可以配置不同的端口,如上图所示。

TCP连接的工作原理是使用自定义端口启动与目标服务器的TCP连接。TCP连接使你能够通过监控为TCP连接设置和拆解交换的数据包来测试在目标服务器上运行的任何TCP应用程序的连接性。也就是说,当你将quality-measured-method设置为half-open时,FortiGate根据其发送的TCP SYN和接收的TCP SYN-ACK之间的往返时间(RTT)确定延迟。如果你将quality-measured-method设置为half-close,FortiGate将根据其发送的TCP FIN和TCP FINACK之间的RTT确定延迟。

你还可以将FortiGate配置为网络中的TWAMP服务器。然后可以配置使用TWAMP的性能SLA指向充当TWAMP服务器的FortiGate设备。

你还可以将FortiGate配置为网络中的TWAMP服务器。然后可以配置使用TWAMP的性能SLA指向充当TWAMP服务器的FortiGate设备。

上图显示了启用了身份验证的FortiGate TWAMP服务器的CLI配置示例。要在FortiGate上配置TWAMP服务器,请配置探针响应服务。请注意,与性能SLA中使用的客户端实现不同,服务器端实现对TWAMP端口8008使用不同的默认端口。

此外,请确保在监听TWAMP请求的接口上启用probe-response访问。

SD-WAN还支持HTTP、DNS和FTP作为探测协议。这些协议使你能够使用Web、DNS和FTP服务器作为目标服务器来监控成员的健康和性能。

SD-WAN还支持HTTP、DNS和FTP作为探测协议。这些协议使你能够使用Web、DNS和FTP服务器作为目标服务器来监控成员的健康和性能。

当你将HTTP配置为协议时,FortiGate会定期向目标服务器发送HTTP GET请求,然后等待响应。或者,你可以配置FortiGate来检查响应是否包含HTML内容中的特定字符串。

上图显示了HTTP探测到captive.portal.com的CLI配置示例,以及由Wireshark解码的HTTP流,用于包含由此产生的FortiGate HTTP GET和服务器响应数据包的数据包捕获。请注意,FortiGate对从服务器收到的HTML内容中设置为http-match的字符串进行区分大小写的搜索。另请注意,你在http-get设置中指示目标URL的路径部分,而不是在server设置中。

为了匹配字符串,你应该配置一个字符串,当服务可用且正常工作时,该字符串包含在web服务器的HTTP响应中。

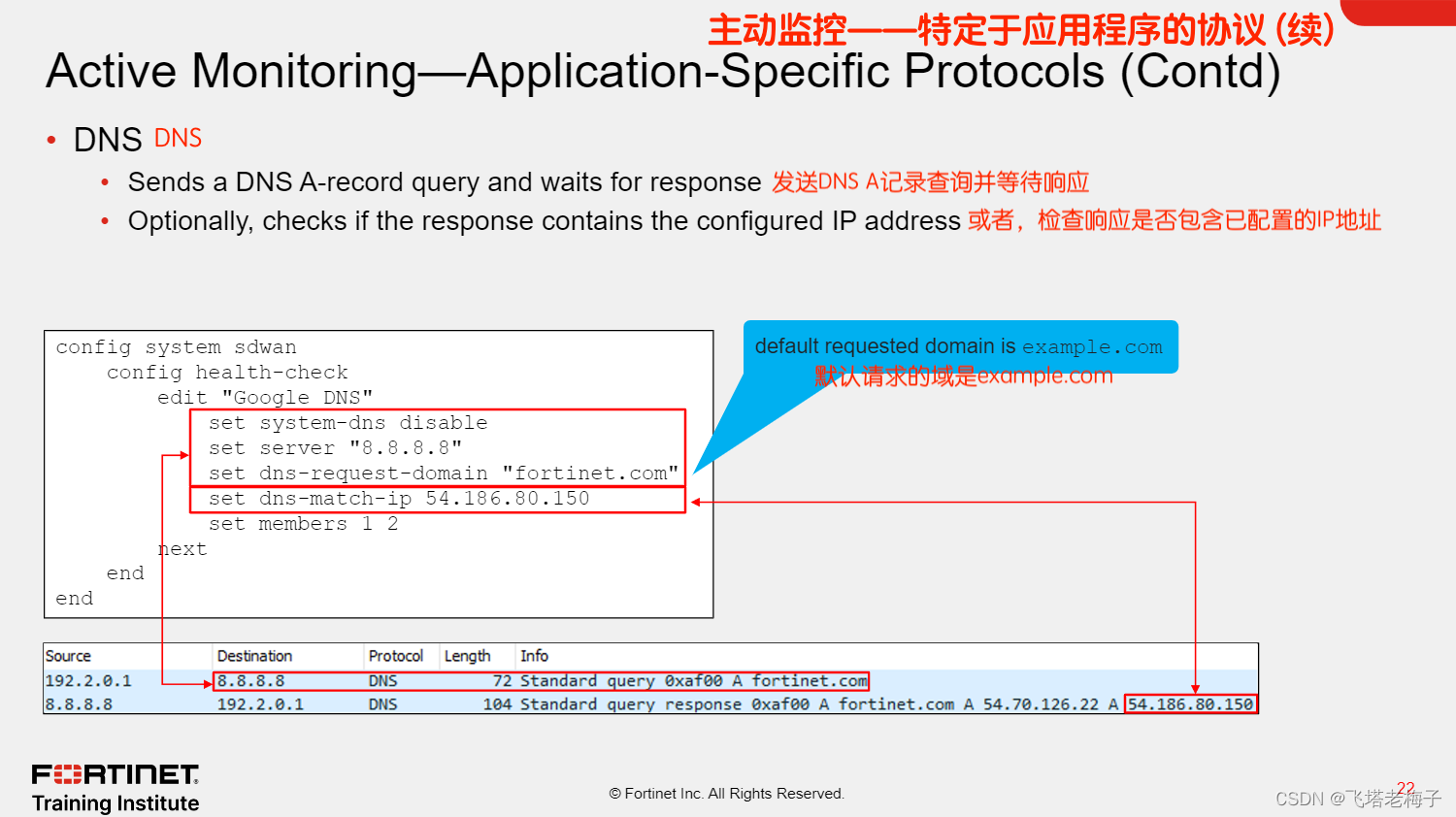

当你将DNS配置为探针协议时,FortiGate会定期向配置的DNS服务器发送DNS A记录查询。如果没有配置域名,FortiGate会查询example.com。你还可以通过启用system-dns选项将查询发送到FortiGate使用的系统DNS服务器,而不是配置目标DNS服务器。

当你将DNS配置为探针协议时,FortiGate会定期向配置的DNS服务器发送DNS A记录查询。如果没有配置域名,FortiGate会查询example.com。你还可以通过启用system-dns选项将查询发送到FortiGate使用的系统DNS服务器,而不是配置目标DNS服务器。

发送DNS查询后,FortiGate等待DNS响应,并可选择检查设置为dns-match-ip的IP地址是否包含在已解析的IP地址列表中。

上图显示了DNS探针的CLI配置示例,该探针针对谷歌的DNS服务器8.8.8.8查询Fortinet.com。FortiGate还检查DNS响应是否在IP列表中包含54.186.80.150。

当你将FTP配置为探针协议时,FortiGate会定期连接到已配置的FTP服务器,使用配置的凭据登录,并可选择使用被动或主动数据连接下载文件。

当你将FTP配置为探针协议时,FortiGate会定期连接到已配置的FTP服务器,使用配置的凭据登录,并可选择使用被动或主动数据连接下载文件。

如果你没有配置用户名,FortiGate使用anonymous。此外,如果指定要下载的文件,则默认情况下使用被动连接检索该文件。如果希望使用FTP活动连接下载文件,则将ftp-mode设置为port。

上图展示了一个FTP被动配置的示例。FortiGate使用用户名测试和密码Fortinet登录FTP服务器,然后使用被动数据连接下载文件test.txt。上图还显示了由Wireshark解码的FTP流,用于捕获由此产生的FortiGate FTP连接的数据包。

主动监控要求你为每个探针配置目标服务器和协议,这有时可能会导致复杂的SD-WAN配置。此外,你配置的动态检查和成员越多,网络中生成的监控流量就越多。

主动监控要求你为每个探针配置目标服务器和协议,这有时可能会导致复杂的SD-WAN配置。此外,你配置的动态检查和成员越多,网络中生成的监控流量就越多。

被动监控通过使用无探针的方法来测量成员的性能,从而简化了配置并减少了网络流量。FortiGate根据通过成员发送和接收的TCP流量来测量数据包丢失、延迟和抖动。被动监控是一种比主动监控更准确的方法,因为你可以根据通过成员的实际流量来衡量成员性能,而不是根据可能与你想要使用SD-WAN有效引导的应用程序无关的探针来测量它。例如,配置ping探针来监控用于引导网络流量的成员的健康状况不会提供比监控网络流量本身获得的更准确的性能指标。

在被动监控中,延迟是根据TCP连接设置和拆解的RTT计算的,而抖动和数据包丢失是根据TCP头信息计算的。

请注意,被动监控不会检测到死亡的成员。也就是说,成员总是活着的。另外,请注意,在受被动监控的流量上禁用硬件加速。

上图展示了被动监控的CLI配置示例。注意,除了在被动模式下配置健康检查(set detect-mode passive)外,还必须在接受监控成员流量的防火墙策略上启用passive-wan-health-measurement。在策略上启用passive-wan-health-measurement时,将自动禁用auto-asic-offload。

![]() 当你使用被动监控时,你将获得更准确的成员指标,因为指标是根据通过成员的实际流量计算的。然而,如果多个应用程序使用相同的成员,那么成员指标是测量多个应用程序(包括不相关的应用程序)的流量的结果。这种缺乏粒度可能会影响FortiGate为特定应用程序配置的SD-WAN规则的转向决策。

当你使用被动监控时,你将获得更准确的成员指标,因为指标是根据通过成员的实际流量计算的。然而,如果多个应用程序使用相同的成员,那么成员指标是测量多个应用程序(包括不相关的应用程序)的流量的结果。这种缺乏粒度可能会影响FortiGate为特定应用程序配置的SD-WAN规则的转向决策。

每个应用程序的被动监控指示FortiGate根据SD-WAN规则中选择的应用程序的性能来测量成员质量。对于SD-WAN规则,你可以通过选择相应的互联网服务或应用程序名称来选择应用程序。然后,FortiGate区分并收集每个互联网服务和应用程序的指标。如果你在规则中定义多个应用程序,则FortiGate通过平均规则中所有配置的互联网服务和应用程序的指标来确定成员质量。

每个应用程序被动监控所需的配置与常规被动监控相同,只是你必须在一个或多个SD-WAN规则中启用passive-measurement,这些规则与基于检测到的应用程序的流量相匹配。这些类型的规则使你能够执行应用程序指导,你将在另一节课中了解更多信息。

上图展示了每个应用程序被动监控的CLI配置示例。该配置指示FortiGate通过平均通过成员3和4的GoToMeeting和Salesforce流量的测量指标来被动地测量成员3和4的质量。

主动和被动监控的替代方案是更喜欢被动监控。

主动和被动监控的替代方案是更喜欢被动监控。

在首选被动监控中,如果通过成员有TCP流量,FortiGate使用被动监控。如果三分钟内没有检测到TCP流量,那么FortiGate将开始使用配置的探针来主动监控成员的状态和性能。如果FortiGate后来通过成员检测到TCP流量,它会立即切换回被动监控。请注意,只有当FortiGate进行主动监控时,才会检测到成员状态的变化。另请注意,3分钟的TCP流量空闲计时器是硬编码的,无法更改。

上图显示了首选被动监控的CLI配置示例。只有在三分钟内没有通过成员看到TCP流量后,FortiGate才会开始ping10.1.0.7。与被动监控一样,你必须在接受监控成员流量的防火墙策略上启用passive-wan-health-measurement。因此,这也导致在各自的策略上自动禁用auto-asic-offload自动卸载。

上图显示了用于配置被动性能SLA监控的GUl菜单。

上图显示了用于配置被动性能SLA监控的GUl菜单。

在为性能SLA选择Passive或Prefer Passive后,你必须为至少一个以SD-WAN区域作为源或目标接口的策略激活passive-wan-health-measurement。此选项将自动禁用策略的auto-asic-offload。

如果你想指定用于被动测量的服务,你必须在相应的SD-WAN规则上激活passive-measurement。

当你配置性能SLA时,你可以选择配置SLA目标。SLA目标定义了活着的成员必须满足的性能要求,才有资格进行流量转向。使用最低成本(SLA)和最大化带宽(SLA)作为策略的SD-WAN规则要求SLA目标。除了验证成员是否还活着外,这些策略还检查了成员的质量。

当你配置性能SLA时,你可以选择配置SLA目标。SLA目标定义了活着的成员必须满足的性能要求,才有资格进行流量转向。使用最低成本(SLA)和最大化带宽(SLA)作为策略的SD-WAN规则要求SLA目标。除了验证成员是否还活着外,这些策略还检查了成员的质量。

使用SLA目标使你能够为特定应用程序微调SD-WAN规则。例如,你可能希望配置一个SD-WAN规则,通过延迟和抖动分别不超过300毫秒和30毫秒的成员引导语音流量。否则,通话期间的语音质量可能会很差。

你可以为每个性能SLA配置一个或多个SLA目标。这使你能够对相同的监控模式有不同的性能要求,然后配置SD-WAN规则,以使用最适合给定应用程序的SLA目标。例如,你可以使用特定的主动模式、被动或首选被动模式来监控成员的性能,然后定义两个SLA目标,其中一个比另一个具有更严格的性能要求。然后,你可以配置一个SD-WAN规则,引导敏感流量使用更严格的SLA目标,以及另一个SD-WAN规则,引导非敏感流量使用更宽松的SLA目标。

上图展示了在FortiManager上使用SD-WAN模板的配置示例,以及在FortiGate上相应的CLI设置。

感知的语音质量对多个因素、延迟、抖动和数据包丢失以及它们之间的交互是合理的。MOS是一种使用一个公式来测量链路质量的方法,该公式考虑了延迟、抖动、数据包丢失和编解码器,以产生从零到五(0-5)的分数。你可以使用此分数将语音引导到最合适的链路,以获得感知的语音质量。

感知的语音质量对多个因素、延迟、抖动和数据包丢失以及它们之间的交互是合理的。MOS是一种使用一个公式来测量链路质量的方法,该公式考虑了延迟、抖动、数据包丢失和编解码器,以产生从零到五(0-5)的分数。你可以使用此分数将语音引导到最合适的链路,以获得感知的语音质量。

可用的编解码器是G.711、G.729和G.722(默认为G.711)

如上图所示,你可以使用CLI命令使用MOS标准定义性能SLA。当服务是最低成本(SLA)时,你可以使用MOS,它不支持服务模式优先级。

MOS阈值表示SLA通过的最低MOS分数。它被定义为1.0和5.0之间的一位数字十进制值,默认为3.6。

你可以使用FortiManager和FortiGate GUl来查看成员的状态和性能。

你可以使用FortiManager和FortiGate GUl来查看成员的状态和性能。

FortiManager和FortiGate GUl都指示该成员是活着还是死了。在FortiManager中,活着的成员显示一个绿色图标,错过至少一个SLA目标的成员显示一个红色图标。

当你将鼠标悬停在成员上方时,你可以查看活着的成员的测量表现。如果您配置SLA目标,FortiManager和FortiGate都会突出显示不符合已配置SLA目标的成员。

在上图显示的示例中,VPN_PING性能SLA报告T_INET_1不符合配置的延迟标准的SLA目标。请注意,上图没有显示SLA目标配置。

从地图视图中,你可以进行筛选,只查看健康或不健康的设备。

FortiGate GUl显示了成员的状态和表现,并提供了一些额外的细节。

FortiGate GUl显示了成员的状态和表现,并提供了一些额外的细节。

正如你在FortiManager上所做的那样,你将很快看到活着和死去的成员。FortiGate GUl显示带有绿色向上箭头图标的活成员,以及带有红色向下箭头图标的死成员。对于错过的SLA目标,FortiGate以红色突出显示受影响的指标。

FortiOS为每个监控成员存储最后10分钟的SLA指标。FortiGate GUl显示所选性能SLA和标准的图表。

在上图显示的示例中,选择了Level3_DNS性能SLA,并报告端口2已活,端口1已死。该图显示了过去10分钟内两个受监控接口的延迟。

你还可以在FortiGate CLl上显示成员的状态和性能,这通常对故障排除来说更方便。

你还可以在FortiGate CLl上显示成员的状态和性能,这通常对故障排除来说更方便。

diagnose sys sdwan health-check status命令根据性能SLA显示成员状态信息。产出包括成员状态和衡量的绩效。

性能SLA依赖于FortiOS链接监控流程(Inkmt)来监控成员的状态和性能。因此,你可以运行diagnose sys link-monitor interface命令,以显示类似于diagnose sys sdwan health-check status命令显示的成员状态信息。

在被动或喜欢被动模式下,链路监控被动过程(lnkmt_passive)负责收集数据并准备链路监控进程用于计算数据包丢失、延迟和抖动的报告。因此,你可以运行diagnose sys link-monitor-passive admin list命令来显示收集的被动数据。

上图显示了三个命令的示例输出。请注意,Level3_DNS性能SLA主动监控端口1和端口2,而HQ被动监控T_INET_0。另请注意,端口2已死。

完成本节后,你应该能够实现上图显示的目标。

完成本节后,你应该能够实现上图显示的目标。

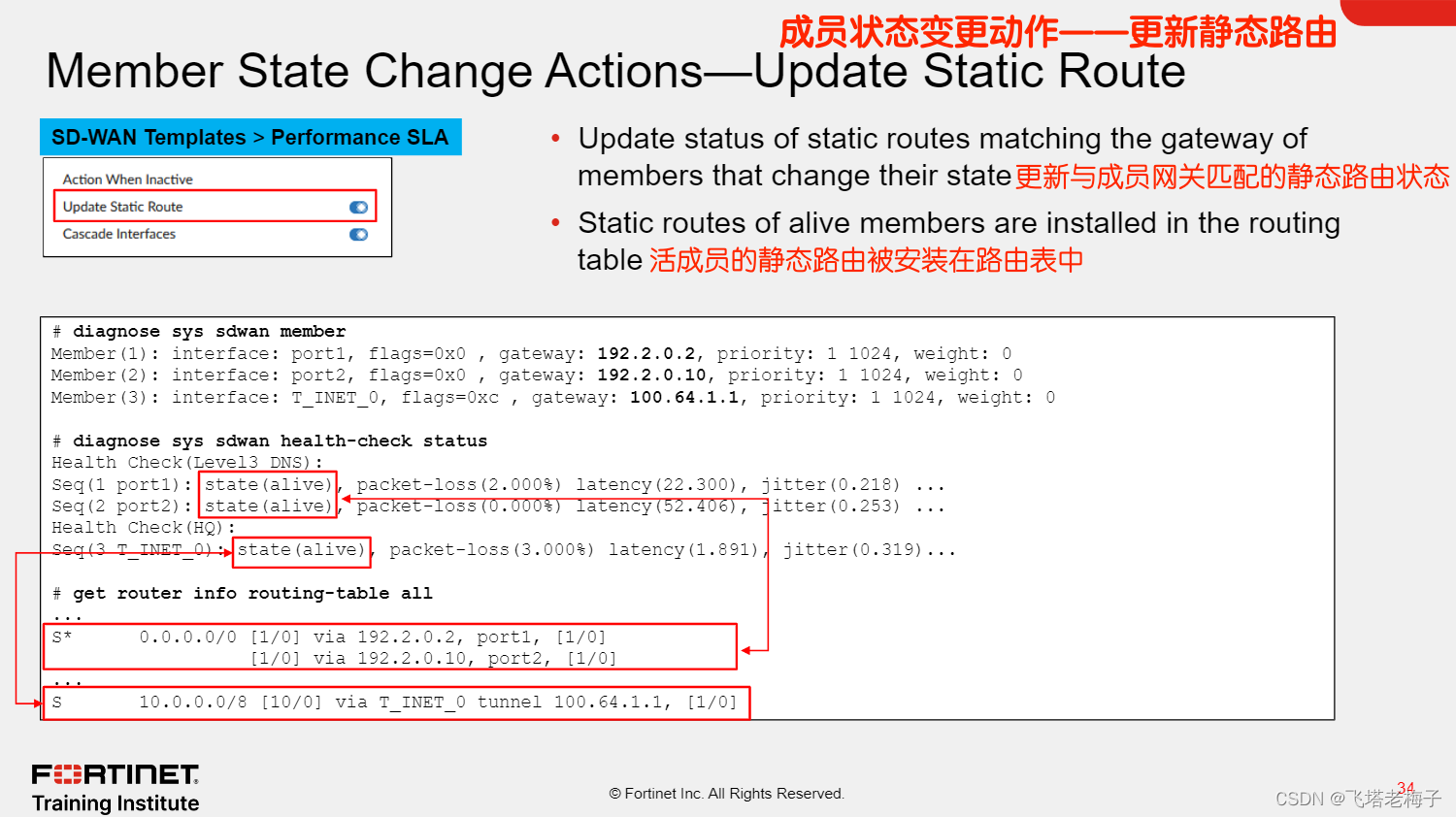

当启用更新静态路由(默认设置)时,FortiGate会更新与成员使用的网关匹配的静态路由状态,该成员将其状态从活到死,反之亦然。目标是防止流量通过死亡成员。

当启用更新静态路由(默认设置)时,FortiGate会更新与成员使用的网关匹配的静态路由状态,该成员将其状态从活到死,反之亦然。目标是防止流量通过死亡成员。

当成员活着时,静态路由变得活跃,因此,如果确定了通往目的地的最佳路由,则会安装在路由表中。请注意,配置了自动网关检测的成员的静态路由也由FortiGate自动识别。

上图的示例显示了三个成员的状态:port1、port2和T_INET_o。这三个成员是活的,因此,与成员网关匹配的静态路由被分配了活动状态。结果是静态路由安装在路由表中。

![]() 如果成员被确定为死亡,则与成员网关匹配的静态路由将处于非活动状态。结果是路由没有安装在路由表中。

如果成员被确定为死亡,则与成员网关匹配的静态路由将处于非活动状态。结果是路由没有安装在路由表中。

上图显示的示例显示端口2和T_INET_o为死。因此,与port2和T_INET_0使用的网关匹配的静态路由变得不活跃。因此,你只能在路由表数据库中查看受影响的静态路由。

当你启用Cascade interfaces并配置一个或多个警报接口时,将发生以下事件之一:

当你启用Cascade interfaces并配置一个或多个警报接口时,将发生以下事件之一:

● 如果所有成员都已死亡,FortiGate会关闭警报接口。

● 如果至少有一个成员还活着,FortiGate会启动警报接口。

如果所有SD-WAN成员都死亡,级联接口可用于强制警报接口后面的网络流量通过其他设备路由,这可能意味着FortiGate无法将流量转发到WAN。

请注意,你必须手动配置一个或多个警报接口。你应该为关键接口配置警报接口,例如你的局域网接口,该接口为用户提供对广域网的访问,如果所有SD-WAN成员都已死亡,你希望通过其他设备路由广域网流量。例如,如果你在局域网接口上使用动态路由或虚拟路由器冗余协议(VRRP),那么关闭接口可能会触发路由故障转移到备份网关。

上图显示了在FortiManager上启用的级联接口选项的示例,端口5使用FortiGate CLI配置为警报接口。

上图显示了基于上一张幻灯片中显示的配置的级联接口的效果。如果至少有一个活成员(示例中的端口1)则警报接口(端口5)已启动。然而,如果所有成员都死了,端口5就会被关闭。

上图显示了基于上一张幻灯片中显示的配置的级联接口的效果。如果至少有一个活成员(示例中的端口1)则警报接口(端口5)已启动。然而,如果所有成员都死了,端口5就会被关闭。

在星型设计中,如果中心不知道辐条决策过程,它可能会通过与首选辐条不同的链路路由流量。这可能会导致不对称的流量和选择性能不佳的链路。为了避免这种情况,辐条SD-WAN设备可以将SLA信息传递给集线器,并将SLA信息嵌入ICMP探针中。

在星型设计中,如果中心不知道辐条决策过程,它可能会通过与首选辐条不同的链路路由流量。这可能会导致不对称的流量和选择性能不佳的链路。为了避免这种情况,辐条SD-WAN设备可以将SLA信息传递给集线器,并将SLA信息嵌入ICMP探针中。

通过ICMP探针中嵌入的SD-WAN SLA信息,辐条通过ICMP探针直接将每个叠加的SLA状态传达给中心。中心可以使用收到的SLA状态信息将优先级应用于IKE路由,使SLA内的路由叠加的优先级值低于SLA外部的路由叠加。

这种方法与静态路由结合使用特别有用。对于BGP路由,你可以使用此方法或具有参数route-map-out-preferable的BGP特定方法。我们将在另一节课中讨论这个问题。

请注意,你需要使用活动探针和协议ping来通知远程设备SLA状态。

上图显示了CLI配置示例。

上图显示了CLI配置示例。

在辐条上,你使用命令set embed-measured-health enable在ICMP探针中激活SLA信息的传输。在中心上,你可以使用命令set detect-mode remote指示设备从收到的SLA探针中获取SLA信息。

你可以将嵌入式SLA机制与静态路由或每个叠加拓扑的BGP一起使用。但是,请注意,要将嵌入式SLA与BGP一起使用,你需要为隧道使用静态IP寻址。它与IKE选项mode-cfg不兼容。

上图显示了你可能想要为性能SLA配置的一些高级设置:

上图显示了你可能想要为性能SLA配置的一些高级设置:

● 探针超时:定义在响应被视为丢失之前等待探针响应的时间,以毫秒为单位。默认值是500。

● 探针计数:定义用于计算延迟和抖动的最新探针数量。默认情况下,FortiGate使用最后30个探针。请注意,此设置不适用于数据包丢失计算。数据包丢失计算总是使用最后100个探针。

● diffservcode:为探针设置6位差异化服务代码点(DSCP)标记。当成员连接到使用DSCP标记对流量进行分类和优先排序的链接时,这很有用。例如,一些MPLS链接优先考虑为语音服务分配了DSCP标记的数据包。在这种情况下,设置DSCP探针可以让你获得更准确的语音流量成员性能结果。默认值为000000,这意味着不使用标记。

● 阈值警告和阈值警报设置:这些设置仅由FortiGate GUl使用。它们定义了数据包丢失、延迟和抖动的警告和警报阈值。如果指标超过其配置的阈值,FortiGate GUl将显示可视化通知。在上图显示的示例中,端口1的测量数据包丢失已达到5%,并报告为警告。端口2的测量延迟超过了其配置的警报阈值(150毫秒),这就是为什么FortiGate GUI上显示关键通知的原因。默认值为0,这意味着不使用阈值。除了警告和警报阈值显示外,当一个值超过其SLA阈值时,它还会以红色和粗体突出显示。

对于多VRF网络上的SD-WAN,你可以决定根据VRF进行健康检查。当传输到多VRF隧道时,原始辐条可以用正确的VRF标记健康检查探头。然后,中心会将探针转发到指定VRF中的正确健康检查服务器。

对于多VRF网络上的SD-WAN,你可以决定根据VRF进行健康检查。当传输到多VRF隧道时,原始辐条可以用正确的VRF标记健康检查探头。然后,中心会将探针转发到指定VRF中的正确健康检查服务器。

你可以使用高级性能SLA选项来定义VRF ID和用于将健康检查数据包转发到服务器的源IP。

通过掌握本课所涵盖的目标,你了解了SD-WAN支持的接口,将成员放置在区域的好处,以及可用于监控成员状态和性能的选项。

通过掌握本课所涵盖的目标,你了解了SD-WAN支持的接口,将成员放置在区域的好处,以及可用于监控成员状态和性能的选项。

1316

1316

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?