在本课中,你将学习如何使用FortiGate来保护你的网络免受恶意软件的侵害。

在本课中,你将学习如何使用FortiGate来保护你的网络免受恶意软件的侵害。

在这节课中,你将学习上图显示的主题。

在这节课中,你将学习上图显示的主题。

完成本部分后,你应该能够实现上图显示的目标。

完成本部分后,你应该能够实现上图显示的目标。

通过展示反病毒基础知识的能力,你将能够在FortGate上理解和应用反病毒。

反病毒扫描的主要功能是检测并阻止可能对你的系统造成伤害或损害你连接设备的安全性的病毒。它可以安装在单个端点(FortiClient)上,也可以作为反病毒引擎运行,在下一代防火墙(NGFW)内执行流量检查。FortiGate反病毒引擎通过利用签名数据库中存储的信息来运行,这些信息由FortiGuard反病毒服务实时更新。这些签名数据库本质上是庞大的存储库,其中包含已知和以前未知的病毒的详细配置文件。

反病毒扫描的主要功能是检测并阻止可能对你的系统造成伤害或损害你连接设备的安全性的病毒。它可以安装在单个端点(FortiClient)上,也可以作为反病毒引擎运行,在下一代防火墙(NGFW)内执行流量检查。FortiGate反病毒引擎通过利用签名数据库中存储的信息来运行,这些信息由FortiGuard反病毒服务实时更新。这些签名数据库本质上是庞大的存储库,其中包含已知和以前未知的病毒的详细配置文件。

FortiGate使用多种技术来检测病毒。这些检测技术包括:

● 反病毒扫描:此扫描是检测恶意软件的第一个、最快、最简单的方法。它检测与反病毒数据库中的签名完全匹配的病毒。

● 灰色软件扫描:此扫描检测未经用户知情或未经同意而安装的未经请求的程序,称为灰色软件。通常,灰色软件可以通过简单的FortiGuard灰色软件签名来检测。

● 人工智能(Al)扫描:基于Al的扫描引擎与常规的反病毒扫描集成,以检测Windows便携式可执行文件(PE)中的零日恶意软件。零日恶意软件是新的、未知的恶意软件,它们没有经过反恶意软件供应商的调查,因此没有现有的相关签名可以检测它们。FortiGuard实验室使用许多恶意软件样本来训练Al扫描,以识别包含零日恶意软件的文件功能。Al扫描检测到的文件用W32/Al.Pallas.Suspicious病毒签名来识别。

如果启用了所有反病毒功能,FortiGate会应用以下扫描顺序:反病毒扫描,然后是灰色软件扫描,然后是AI扫描。

FortiGate使用各种行业标准技术进行反病毒保护。你可以在GUI和CLI上配置这些技术。

FortiGate使用各种行业标准技术进行反病毒保护。你可以在GUI和CLI上配置这些技术。

最常见的技术是:

● 基于签名的检测:反病毒扫描对恶意文件进行检测,并与病毒签名库进行比对。FortiGuard反病毒服务使用内容模式识别语言(CPRL),它比传统的基于签名的检测方法更高效、更准确。

● 病毒爆发防御:FortiGuard病毒爆发保护服务(VOS)允许FortiGate反病毒数据库由FortiGuard策划的第三方恶意软件哈希签名进行补贴。哈希签名来自FortiGuard的全球威胁情报数据库。反病毒数据库使用扫描文件的哈希来查询FortiGuard。如果FortiGuard返回匹配,扫描的文件将被视为恶意文件。你不必启用反病毒引擎扫描即可使用此功能。

● 外部恶意软件阻止列表:FortiGate可以通过将动态外部恶意软件阻止列表链接到FortiGate来增强反病毒数据库。这些列表托管在网络服务器上,并通过HTTP/HTTPS URL获得。要使用此功能,你必须在安全结构下创建一个新的恶意软件哈希外部连接。然后,你必须在反病毒安全配置文件中选择外部连接器。这些网络服务器上托管的哈希列表可以是MD5、SHA1和SHA256哈希,并写入纯文本文件中的单独行。

● EMS威胁源:FortiGate从FortiClient EMS接收恶意软件源,FortiClient EMS本身从FortiClients收集检测到的恶意软件哈希。如果在反病毒配置文件中也启用了外部恶意软件阻止列表和FortiGuard爆发防御数据库,则检查顺序为:反病毒本地数据库、EMS威胁源、外部恶意软件阻止列表和FortiGuard爆发防御数据库。如果EMS威胁源和外部恶意软件阻止列表包含相同的哈希值,那么如果两者都被阻止,将报告EMS感染。

接上一页:

接上一页:

● CDR允许FortiGate通过从文件中删除活动内容,如超链接、嵌入式媒体、JavaScript、宏等,对Microsoft Office文档和PDF文件(包括ZIP存档中的文件)进行消毒,而不会影响文本内容的完整性。当客户端尝试下载文件时,FortiGate会实时删除所有可利用的内容,并将解除武装的文件发送给客户端。HTTP、SMTP、POP3和IMAP支持CDR。CDR 不支持基于流的检查模式。

● 基于行为的检测:将可疑的恶意文件提交到FortiSandbox进行检查。

● CIFS扫描:支持对CIFS流量进行文件过滤和反病毒扫描。

● 人工智能/机器学习、行为和人类分析:这些类型的分析可以帮助你识别、分类和响应威胁。反病毒引擎Al恶意软件检测模型集成到常规的反病毒扫描中,帮助检测潜在的恶意文件,例如恶意的Windows PE或可执行和可链接格式(ELF)文件,以减轻零日攻击。以前,这种类型的检测是通过分析文件行为的启发式方法来处理的。反病毒引擎Al包可通过FortiGuard由FortiOS在已激活反病毒订阅的设备上下载。默认情况下,在每个VDOM级别启用ML检测设置。反病毒引擎Al检测到的文件用W32/Al.Pallas.Suspicious病毒签名来识别。

FortiGate使用不同的检查模式来提高性能和粒度。

FortiGate使用不同的检查模式来提高性能和粒度。

反病毒可以在基于流或基于代理的检查模式下运行。

基于流的检查对内容数据包进行快照,并使用模式匹配来识别内容中的安全威胁。基于代理的检查重建通过FortiGate的内容,并检查内容的安全威胁。

虽然这两种模式都提供了显著的安全性,但基于代理的模式提供了更多的功能配置选项,而基于流的模式旨在优化性能。

无论你使用哪种模式,两者都使用完整的反病毒数据库(扩展或极端取决于CLI命令use-extreme-db和FortiGate型号),扫描技术提供类似的检测率。如何选择使用哪种检查模式?

如果安全是你的首要任务,那么基于代理的检查模式(禁用客户端舒适性)更合适。如果性能是你的首要任务,那么基于流的检查模式更合适。根据FortiGate型号,基于流的模式匹配可以卸载到CP8或CP9处理器,支持Nturbo的FortiGate型号可以加速反病毒处理以提高性能。NTurbo创建了一个特殊的数据路径,将流量从流入接口重定向到IPS引擎,以及从IPS引擎重定向到流出接口。这种加速不适用于基于代理的检查。

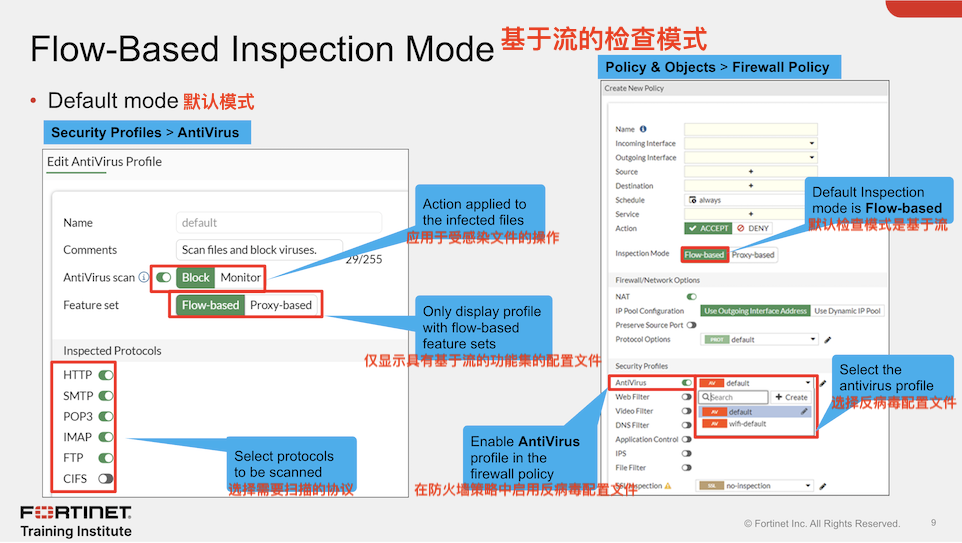

基于流的检查是所有新反病毒配置文件的默认检查模式。

基于流的检查是所有新反病毒配置文件的默认检查模式。

基于流的检查模式使用两种扫描模式的混合模式:默认扫描模式和传统扫描模式。扫描方法由基于扫描文件类型的入侵防御系统(IPS)引擎算法决定。默认的反病毒扫描会自动在流模式下对HTML和JavaScript文件使用基于流的扫描。它触发对不受支持的配置和文件类型的遗留扫描。

上图显示,客户端发送请求并立即开始接收数据包,但FortiGate也会同时缓存这些数据包。当最后一个数据包到达时,FortiGate会缓存它并将其搁置。然后,IPS引擎提取最后一个数据包的有效负载,组装整个文件,并将其发送到反病毒引擎进行扫描。如果反病毒扫描没有检测到任何病毒,并且结果是干净的,则将重新生成最后一个缓存的数据包并交付给客户端。然而,如果引擎确实发现了病毒,FortiGate会重置连接,并且不会发送文件的最后一部分。尽管接收器获取了大部分文件内容,但文件被截断,因此无法打开。IPS引擎还会缓存受感染文件的URL,因此如果第二次尝试传输文件,IPS引擎会向客户端发送阻断替换消息,而不是再次扫描文件。

由于文件是同时传输的,基于流的模式比基于代理的模式消耗更多的CPU周期。然而,根据FortiGate型号,一些操作可以卸载到安全处理单元(SPU)以提高性能。

其配置由两个步骤组成:

● 创建一个反病毒配置文件,其中包括被检查的协议和FortiGate在检测到病毒感染文件时将采取的行动。

● 将基于流的反病毒配置文件应用于防火墙策略。

FortiGate对默认反病毒扫描不支持的所有文件类型使用旧版反病毒扫描。当启用以下任何反病毒扫描功能或配置时,也会自动使用旧版反病毒扫描:

● 基于机器学习的恶意软件检测(set machine-learning-detection)(默认启用)

● 极端反病毒数据库(set use-extreme-db)

● 反病毒潜在不需要的程序(PUP)和潜在不需要的应用程序(PUA)灰色软件检查

● 移动恶意软件数据库(set mobile-malware-db)

● EMS威胁源

● FortiGuard爆发防御

● DLP

● 文件过滤器

1. 客户端向服务器发送请求,例如文件下载。

2. FortiGate接收数据包并识别它以进行代理检查。然后,连接分为两部分,客户端到FortiGate和FortiGate到服务器。

3. FortiGate从服务器接收并缓冲数据,并在整个文件缓冲后启动反病毒扫描。FortiGate反病毒引擎使用其签名数据库扫描文件中的恶意软件。

4. 如果引擎没有检测到威胁,文件将转发给客户端。如果引擎发现病毒,则不会向终端客户端发送任何数据包,并且代理会向终端客户端发送替换阻断消息。

你可以从config firwall profile-protocol-options命令树中为HTTP和FTP配置客户端。这允许代理缓慢传输数据,直到它能够完成缓冲并完成扫描。这可以防止连接或会话超时。第一次尝试时没有出现阻止替换消息,因为FortiGate正在将数据包传输到终端客户端。

当将功能集设置为基于代理时,将应用基于代理的检查模式。

当将功能集设置为基于代理时,将应用基于代理的检查模式。

与基于流的检查模式不同,基于代理的检查模式允许配置文件检查MAPI和SSH协议流量,并使用CDR功能对微软文档和PDF文件进行检测。

FortiNDR可以在代理检查模式下与反病毒配置文件一起使用(目前不支持流模式)。FortiNDR检查高风险文件,并根据文件功能与恶意软件的接近程度向防火墙发出判决。

为了提高性能和优化内存使用,FortiOS不再支持具有2 GB或更少RAM的FortiGate型号的代理相关功能。在从支持代理相关功能的固件版本升级到不再支持FortiGate 2 GB RAM型号上代理相关功能的FortiOS 7.4.4或更高版本之前,请务必仔细查看升级方案。

下一步是将基于代理的反病毒配置文件应用于防火墙策略。你必须将检查模式设置为基于代理,才能查看基于代理的安全配置文件。

下一步是将基于代理的反病毒配置文件应用于防火墙策略。你必须将检查模式设置为基于代理,才能查看基于代理的安全配置文件。

你还可以在基于代理的策略规则中查看和选择基于流的安全配置文件。这是因为在同一策略规则上配置的其他安全功能可能需要代理,即使反病毒不需要。

使用代理检查杀毒软件允许你使用基于流的扫描,该扫描默认启用。基于流的扫描通过解压缩文件,然后同时扫描和提取它们来扫描大型存档文件。这个过程优化了内存使用,以节省FortiGate上的资源。即使病毒位于这些大文件的中间或接近尾部,也会检测到病毒。

使用代理检查杀毒软件允许你使用基于流的扫描,该扫描默认启用。基于流的扫描通过解压缩文件,然后同时扫描和提取它们来扫描大型存档文件。这个过程优化了内存使用,以节省FortiGate上的资源。即使病毒位于这些大文件的中间或接近尾部,也会检测到病毒。

基于流的扫描支持ZIP、GZIP、BZIP2、TAR和ISO(ISO 9660)存档文件类型以及HTTP(S)、FTP(S)和SCP/SFTP协议。它不支持HTTP POST。

如果启用了以下功能,则不支持基于流的扫描:

● DLP

● 隔离

● FortiGuard爆发防御、外部阻止列表和EMS威胁源

● 内容解除

对于基于代理的检查模式下的反病毒扫描(客户端禁用),检测到病毒后会立即弹出阻止替换页面。

对于基于代理的检查模式下的反病毒扫描(客户端禁用),检测到病毒后会立即弹出阻止替换页面。

对于基于流的检查模式扫描,如果在流开始时检测到病毒,则在第一次尝试时会显示阻止替换页面。如果在传输几个数据包后检测到病毒,则不会显示阻止替换页面。然而,FortiGate会缓存URL,并在第二次尝试时立即显示替换页面。

请注意,如果启用了深度检查,所有基于HTTPS的应用程序也会显示阻止替换消息。

阻止页面包括以下内容:

● 文件名

● 病毒名

● 网站主机及网址

● 用户名和组(如果启用了身份验证)

● 链接到FortiGuard百科全书,它提供分析、建议操作(如果有的话)和检测可用性

你可以直接访问FortiGuard网站查看有关其他恶意软件的信息,并使用可疑恶意软件样本进行扫描、提交或两者兼而有之。

协议选项比反病毒配置文件提供更精细的控制。你可以配置协议端口映射、通用选项、网络选项和电子邮件选项,仅举几例。一些选项仅应用基于代理的检查,如协议端口映射。

协议选项比反病毒配置文件提供更精细的控制。你可以配置协议端口映射、通用选项、网络选项和电子邮件选项,仅举几例。一些选项仅应用基于代理的检查,如协议端口映射。

用户舒适为使用HTTP和FTP进行下载缓冲的文件提供了视觉状态。用户可以观察正在绘制的网页或文件下载的进度。缓慢的传输速率将持续到反病毒扫描完成。一旦文件扫描成功并且不包含任何病毒,传输将全速进行。如果禁用,用户没有迹象表明FortiGate单元正在缓冲下载,他们可能会认为传输失败而取消传输。

协议选项被反病毒和其他安全配置文件使用,例如网络过滤、DNS过滤和数据丢失防护(DLP),仅举几例。

一旦配置了协议选项,它们应该应用在防火墙策略中。

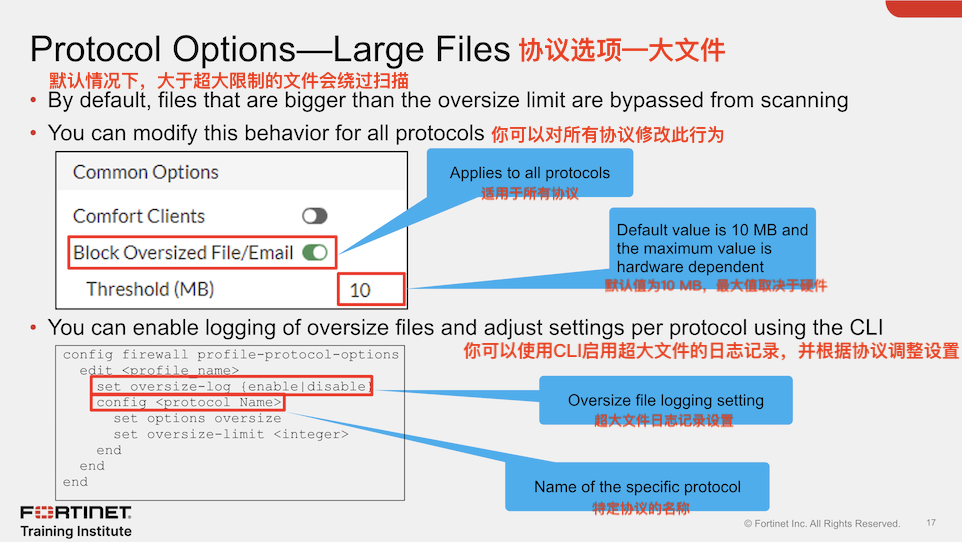

那么,协议选项提供的额外粒度包括什么?它允许你阻止大文件。你还可以调整阈值,以获得网络中的最佳性能。缓冲区限制因型号而异。较小的缓冲区可以最大限度地减少代理延迟(两种扫描模式)和RAM使用,但这可能会允许病毒在未被检测到的情况下通过。当缓冲区过大时,客户端可能会注意到传输超时。你必须平衡两者。

那么,协议选项提供的额外粒度包括什么?它允许你阻止大文件。你还可以调整阈值,以获得网络中的最佳性能。缓冲区限制因型号而异。较小的缓冲区可以最大限度地减少代理延迟(两种扫描模式)和RAM使用,但这可能会允许病毒在未被检测到的情况下通过。当缓冲区过大时,客户端可能会注意到传输超时。你必须平衡两者。

你还可以从config firewall profile-protocol-options命令树中禁用oversize选项,并调整每个协议的oversize-limit。

如果你不确定要设置oversized-limit的值,你可以暂时启用oversized-log,看看FortiGate是否经常扫描大文件。然后,你可以相应地调整值。

大文件经常被压缩。当压缩文件经过扫描时,压缩就像加密一样:签名不会匹配。因此,FortiGate必须解压缩文件才能扫描它。

大文件经常被压缩。当压缩文件经过扫描时,压缩就像加密一样:签名不会匹配。因此,FortiGate必须解压缩文件才能扫描它。

在解压缩文件之前,FortiGate必须先识别压缩算法。仅使用标题就可以正确识别一些存档类型。此外,FortiGate必须检查文件是否受密码保护。如果存档受密码保护,FortiGate无法解压缩它,因此无法扫描它。

FortiGate将文件解压缩到RAM中。与其他大文件一样,RAM缓冲区具有最大大小。增加此限制可能会降低性能,但它允许你扫描更大的压缩文件。

如果存档是嵌套的,例如,如果攻击者试图通过将ZIP文件放在ZIP文件中来规避你的扫描,FortiGate将尝试撤销所有层的压缩。默认情况下,FortiGate将尝试解压缩并扫描多达12层,但你可以将其配置为扫描到设备支持的最大数量(通常为100)。不建议增加此设置,因为它会增加RAM的使用量。

通过展示对常见反病毒问题进行故障排除的能力,你将能够配置和维护有效的反病毒解决方案。

当反病毒扫描检测到病毒时,默认情况下,它会创建一个关于检测到的病毒的日志,以及操作、策略ID、反病毒配置文件名称和检测类型。它还提供了FortiGuard网站上更多信息的链接。

当你启用超大文件日志记录时,也会创建一个日志条目,其中包含包含消息“超过大小限制”的详细信息。

你还可以在转发流量页面上查看日志详细信息,防火墙策略在其中记录流量活动。

你还可以在转发流量页面上查看日志详细信息,防火墙策略在其中记录流量活动。

你可以在相应的安全详细信息中找到FortiGate应用反病毒操作的流量摘要。

你还可以使用安全仪表板查看有关网络威胁的相关信息。安全仪表板将信息组织到源和目标,并允许你深入查看会话日志详细信息。

你还可以使用安全仪表板查看有关网络威胁的相关信息。安全仪表板将信息组织到源和目标,并允许你深入查看会话日志详细信息。

你可以将高级威胁保护统计小部件添加到仪表板中,以进行监控。

病毒在不断发展,你必须拥有最新的反病毒定义版本,以确保正确的保护。有了有效的许可证,FortiGate会定期检查更新。如果至少一个防火墙策略上应用了反病毒配置文件,你还可以使用CLI命令execute update-av强制更新反病毒定义数据库。

病毒在不断发展,你必须拥有最新的反病毒定义版本,以确保正确的保护。有了有效的许可证,FortiGate会定期检查更新。如果至少一个防火墙策略上应用了反病毒配置文件,你还可以使用CLI命令execute update-av强制更新反病毒定义数据库。

如果你在使用反病毒许可证或FortiGuard更新时遇到问题,请开始使用基本连接测试进行故障排除。大多数时候,与更新相关的问题是由FortiGuard服务器的连接问题引起的。你可以按照以下操作来处理常见的反病毒问题:

● 确保FortiGate有稳定的互联网连接,并且可以解析DNS(update.fortinet.net)。

● 如果FortiGate和互联网之间有另一个防火墙,请确保TCP端口443是开放的,并且允许往返FortiGate的流量。

● 如果你继续看到更新的问题,请运行实时调试命令来识别问题。

如果你有有效的合同和更新的数据库,但你仍然在捕捉病毒时遇到问题怎么办?开始对基本配置错误进行故障诊断。大多数时候,问题是由设备上的配置错误引起的。你可以按照以下操作进行验证:

如果你有有效的合同和更新的数据库,但你仍然在捕捉病毒时遇到问题怎么办?开始对基本配置错误进行故障诊断。大多数时候,问题是由设备上的配置错误引起的。你可以按照以下操作进行验证:

● 确保在正确的防火墙策略上应用了正确的反病毒配置文件。

● 使用基于代理的检查模式时,确保配置了正确的协议端口。

● 确保你在所有防火墙策略上使用正确的反病毒配置文件和SSL/SSH检查。

为了进一步解决常见的反病毒问题,你可以查看以下命令提供的信息:

为了进一步解决常见的反病毒问题,你可以查看以下命令提供的信息:

● get system performance status:显示最近一分钟的统计信息。

● diagnostic antivirus database-info:显示当前反病毒数据库信息。

● diagnose autoupdate versions:显示当前反病毒引擎和签名的版本。

● diagnose antivirus test "get scantime":显示受感染文件的扫描次数。

答案:A

答案:A

答案:A

答案:A

现在,你将回顾本课所涉及的目标。

通过掌握本课中涵盖的目标,你学习了如何使用FortiGate的特性和功能来保护你的网络免受病毒的侵害。

1193

1193

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?