前言

由于工作常需要用到kali,但是公网服务器并没有安装kali镜像,本地只安装了kali虚拟机,而msf渗透时常常需要反弹shell到kali中,但内网中的kali并没有公网IP地址,因而可以通过frp工具将 内网中的服务 映射到 公网IP地址的端口中

从前的日色变得慢,车,马,邮件都慢。

Frp简介

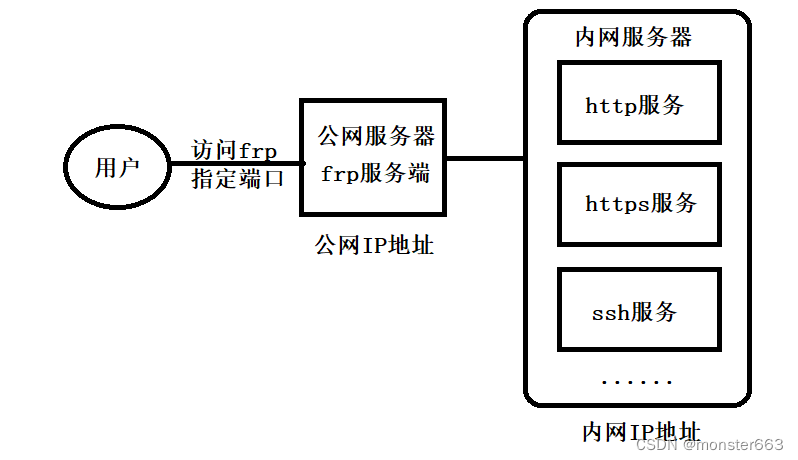

frp 是一个高性能的反向代理应用,采用C/S架构(客户端/服务端),通过简单的配置能够将客户端中的tcp, udp, http, https 等协议隐射到服务端相应端口上,通过访问服务端对应的端口即能够访问到客户端对应的服务。

frp实现效果大致如下,通过访问公网服务器的某个端口即可访问到内网服务器中的某个服务

准备工具

为了完成frp内外穿透,你需要准备好如下资源/工具

- 公网服务器,这里我用的是CentOS7.6

- frp服务端/客户端工具,github下载

- 内网服务器或本机,这里我用的是kali2020虚拟机

frp下载github链接

frp说明github链接

这里也提供amd64架构的网盘资源

链接:https://pan.baidu.com/s/1cLO2hI4t9wiJ4aAl0axUsw

提取码:qwer

frp工具服务端和客户端不需要分开下载,部署时选择服务端或客户端部署即可

实现内网穿透

frp服务端配置

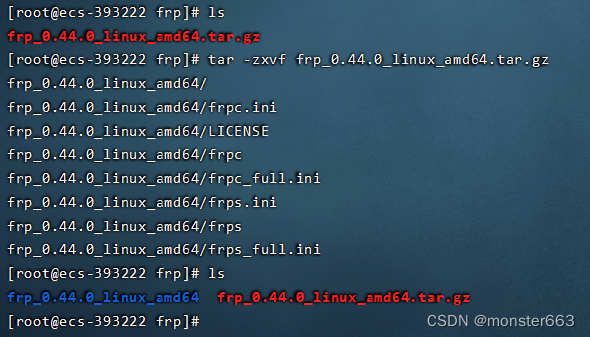

首先将下载好的frp工具上传到服务器【这里我用的FinalShell可以直接上传文件】,如果不方便的话也可以用wget下载,tar命令解压如下:

修改frps.ini配置文件,我这里是将80端口的http服务、22端口的ssh服务和9002端口的tcp服务,用于kali反弹shell的监听端口 ,都分别进行映射,具体可以根据需要进行配置:

[common]

# 一、服务器的基本配置部分

# 7000 是FRP服务端口,可以改

bind_port = 7000

# dashboard_user和dashboard_pwd是FRP网页版管理员用户名密码,可以改。

dashboard_user = admin

dashboar 使用frp实现内网穿透:配置与服务测试

使用frp实现内网穿透:配置与服务测试

本文介绍了如何使用frp进行内网穿透,详细讲解了frp服务端和客户端的配置步骤,并通过HTTP服务、SSH服务及反弹shell测试验证了配置的正确性。强调了frp在内网穿透中的作用,以及注意的安全问题。

本文介绍了如何使用frp进行内网穿透,详细讲解了frp服务端和客户端的配置步骤,并通过HTTP服务、SSH服务及反弹shell测试验证了配置的正确性。强调了frp在内网穿透中的作用,以及注意的安全问题。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

3947

3947

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?