依旧手痒,知攻善防实验室原创靶机

https://mp.weixin.qq.com/s/UHkPwopo0HZ330UKTJyXuw

下载并解压后导入虚拟机,账号密码Administrator/Zgsf@qq.com

注意:可能会因为兼容性问题无法直接开机,右键’靶机’管理–更改硬件兼容性–选择比当前版本低的就行(我一般选16.x)–然后应用在当前虚拟机上就行(克隆一个新的浪费内存:)有条件来个快照,方便回味

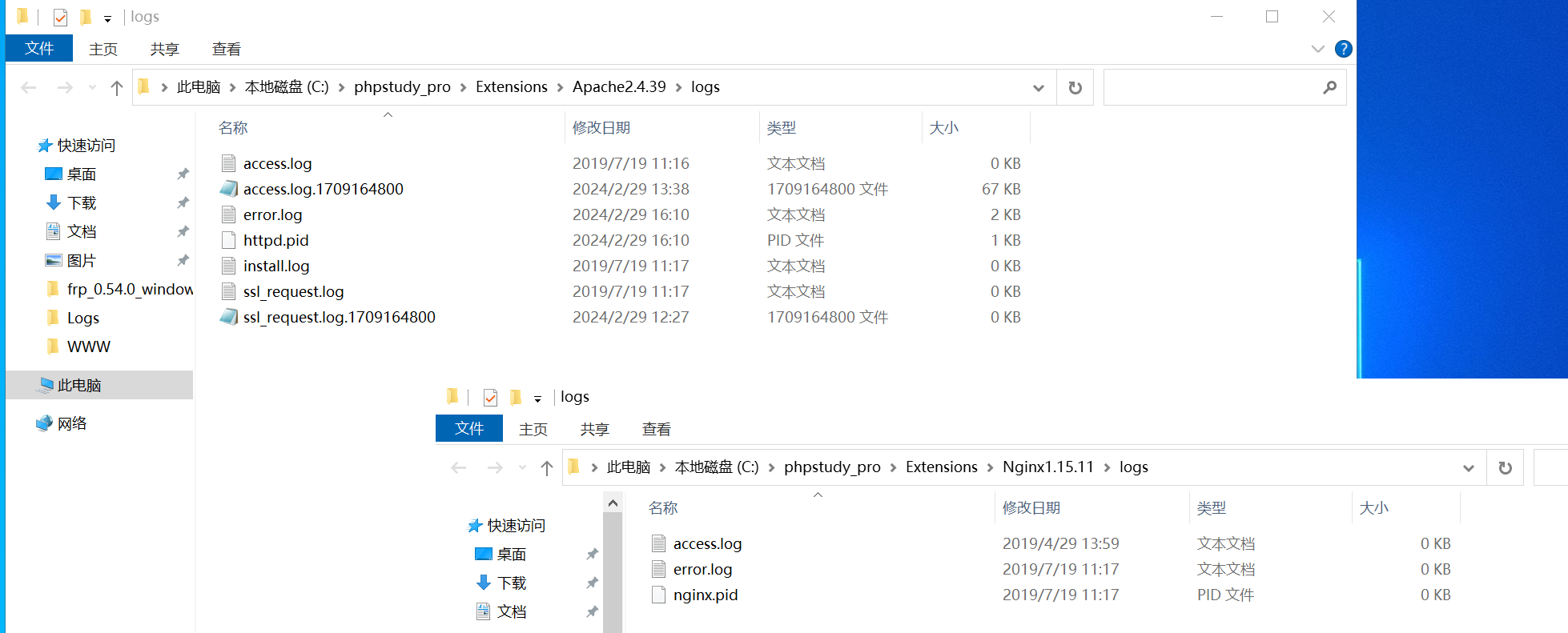

刚进来就见有phpstudy在桌面,OK话不多说,开始找日志看(无论是靶机练习还是现实事件,应急响应的步骤中都少不了查看日志这一步)

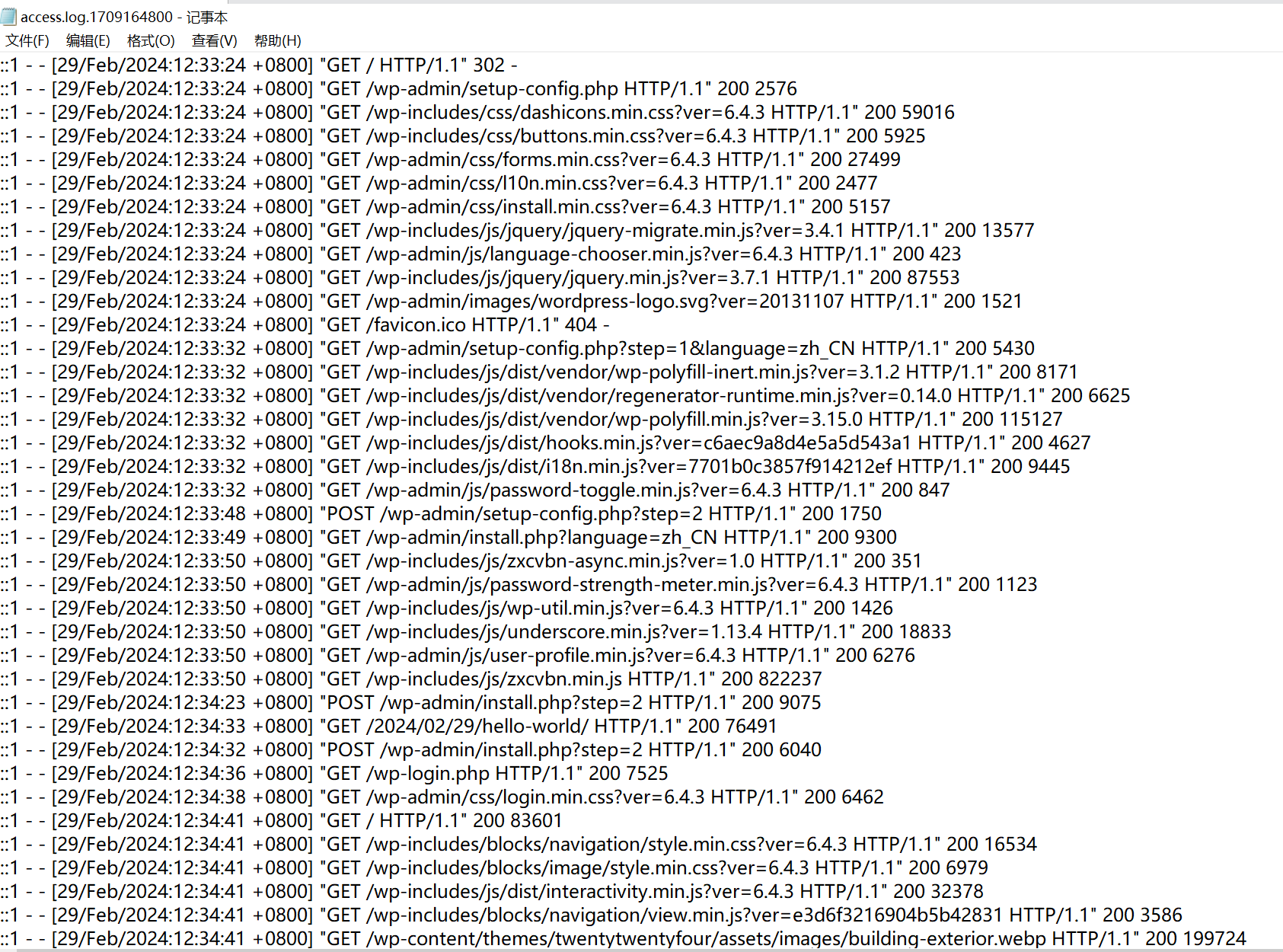

日志开头可以看出,攻击者使用了目录扫描工具

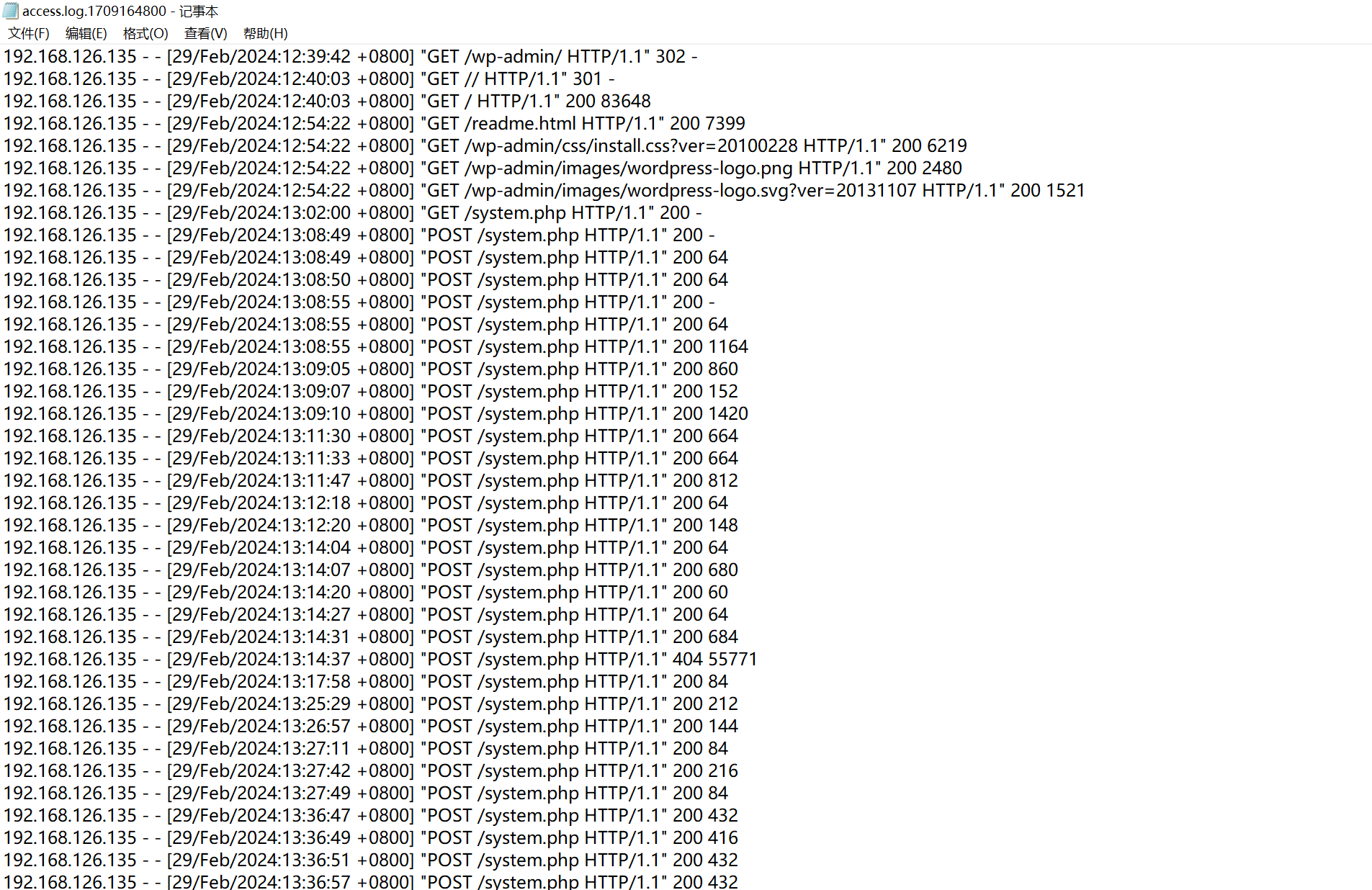

日志往下一点观察到攻击者直接通过POST请求访问到了后门文件,但这里却没有文件上传的记录(主要是没见successfully字眼),应该不是从web进来的

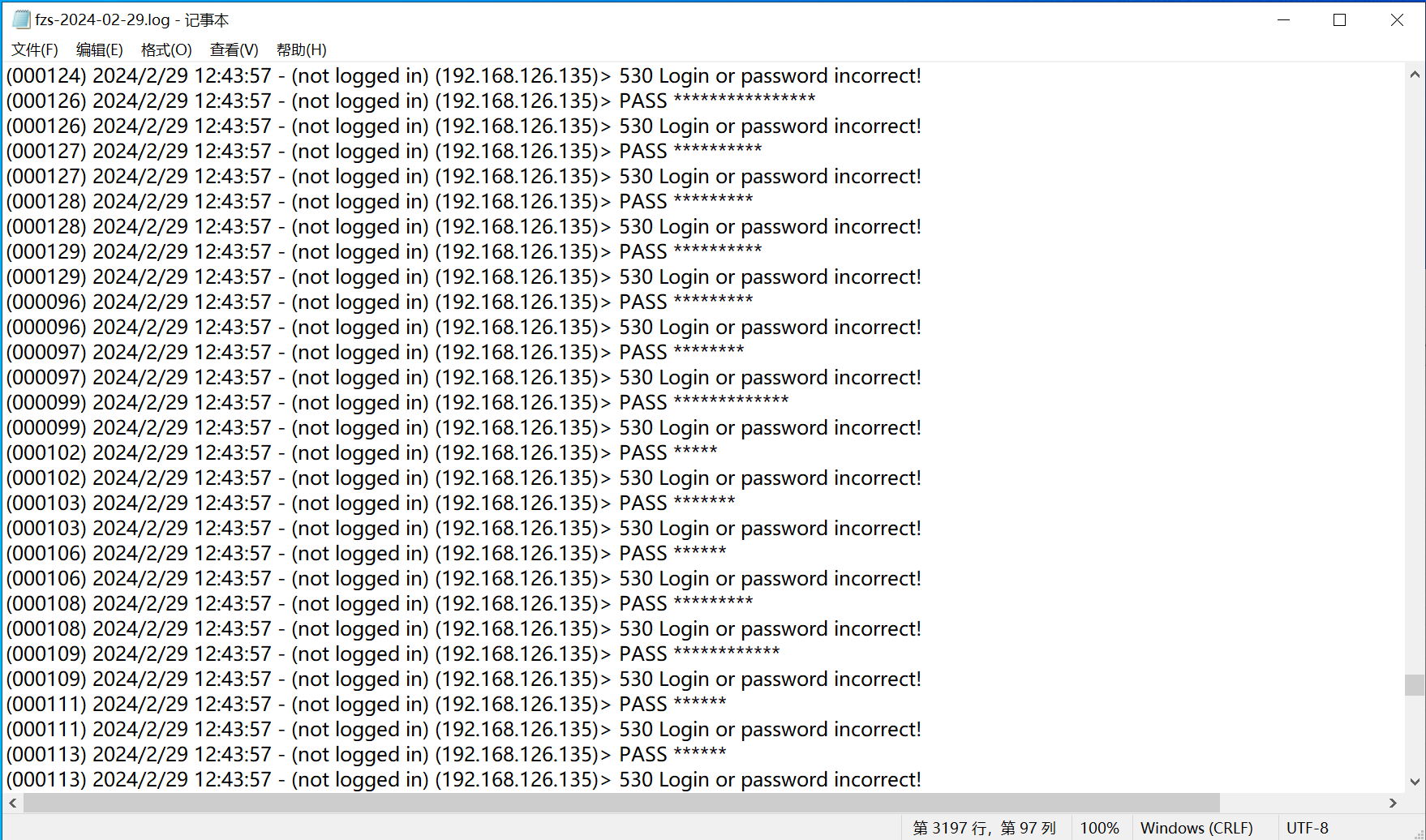

ftp日志,刚点开就看见一堆登录失败日志,很明显是在做弱口令爆破,攻击者IP也是一样的

通过搜索关键字可以发现,system.php就是通过ftp服务上传的,说明攻击者成功爆破了ftp服务的账户密码,然后上传了后门文件

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?