上一篇我们选用了SLF4j和logback,那我们就来学习一下SLF4j的使用

如何在系统中使用SLF4j

日志记录方法的调用,不应该来直接调用日志的实现类,而是调用日志抽象层里面的方法

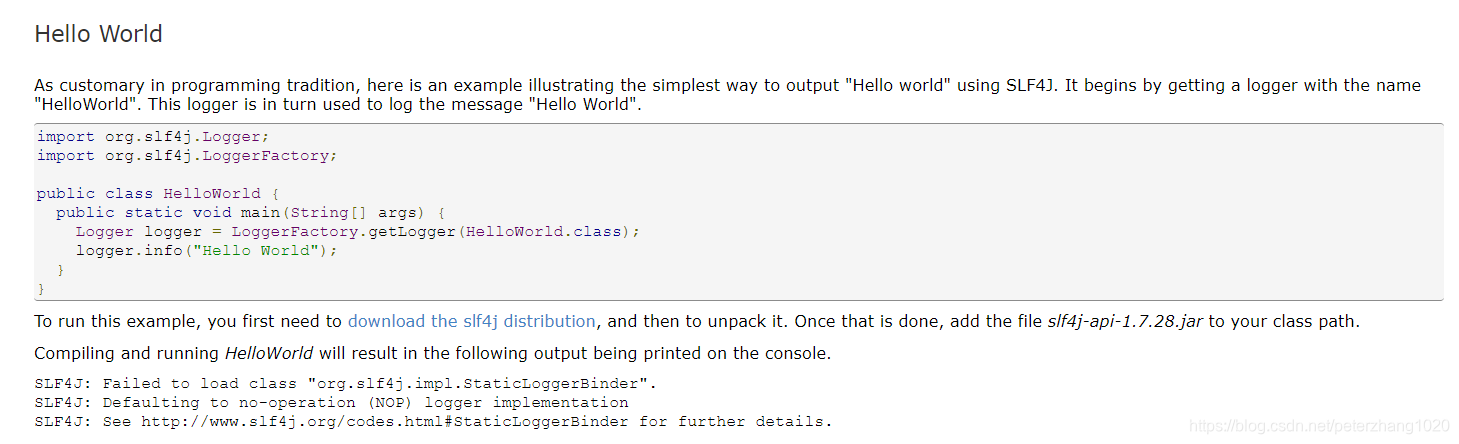

我们先看一下SLF4j的官方文档,有一个用户使用手册

里面有个示例

里面有个示例

import org.slf4j.Logger;

import org.slf4j.LoggerFactory;

public class HelloWorld {

public static void main(String[] args) {

Logger logger = LoggerFactory.getLogger(HelloWorld.class);

logger.info("Hello World");

}

}

给系统里面导入slf4j的jar和logback的实现的jar即可

如果想用其他的实现方式,也可以实现

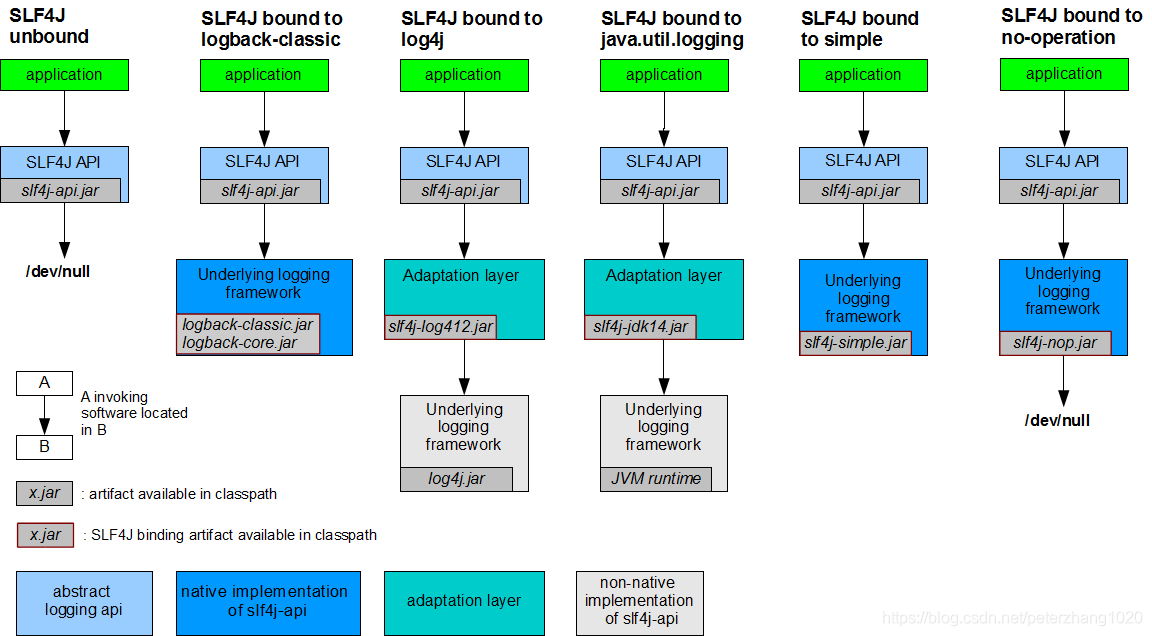

在文档里面有一张图

使用logback的话直接导入logback的jar即可,若使用其他的实现,需要导入一个用来适配其他实现的jar和真正实现的jar

使用logback的话直接导入logback的jar即可,若使用其他的实现,需要导入一个用来适配其他实现的jar和真正实现的jar

每一个日志的实现框架都有自己的配置文件,使用slf4j以后,配置文件还是做成日志实现框架自己本身的配置文件

真正使用的时候会遇到问题,我们来看一下有可能遇到的问题

遗留问题

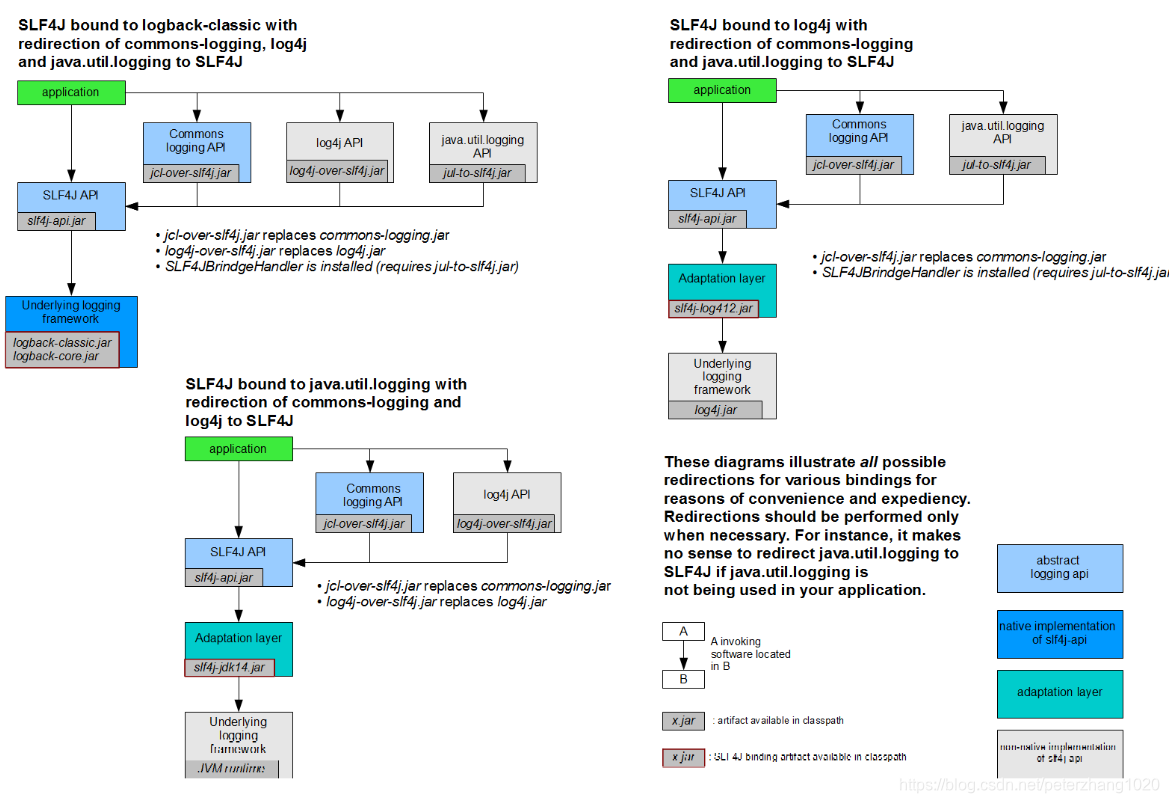

假如我们开发了一个系统,用到了Spring框架(使用commons-logging实现),Hibernate(使用jboss-logging实现)、MyBatis等,然而这个系统我们想用slf4j+logback来做日志记录,这是该怎么做呢?

这时我们需要统一日志记录,即便是别的框架和能够一起统一使用slf4j进行输出

来到官方文档,有一个legacy APIs

我们需要把其他框架里的日志包给删掉,这时框架的底层文件被删除,运行会报错。这时我们需要加一个包装层,这个包装层中含有框架的日志包里的东西了,所以框架运行不会再报错。同时,包装层会调到slf4j,从而实现转化

如果想要使用其他的日志实现,同上边一样,删除框架里的日志包,然后加入合适的包装层jar包即可

总结一下:

- 将系统中的其他日志框架先排除出去

- 用中间包来替换原有的日志框架

- 我们导入slf4j其他的实现

本文介绍了如何在SpringBoot项目中使用SLF4j,并解决遗留问题,统一不同框架的日志输出。通过引入SLF4j和logback实现日志记录,当与其他使用不同日志框架(如Spring的commons-logging,Hibernate的jboss-logging,MyBatis)集成时,需要删除这些框架的日志包,添加适配SLF4j的包装层,以实现日志记录的统一。

本文介绍了如何在SpringBoot项目中使用SLF4j,并解决遗留问题,统一不同框架的日志输出。通过引入SLF4j和logback实现日志记录,当与其他使用不同日志框架(如Spring的commons-logging,Hibernate的jboss-logging,MyBatis)集成时,需要删除这些框架的日志包,添加适配SLF4j的包装层,以实现日志记录的统一。

3125

3125

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?