作为互联网从业者,在各大应用商店上传APP时会遇到被要求上传「安全评估报告」或「安全评估报告副本」,其实这里的「安全评估报告」指的是在「全国互联网安全管理服务平台」需要提交的「信息安全报告」。

2018年根据国家网信办发布的《具有舆论属性或社会动员能力的互联网信息服务安全评估规定》,各大应用市场响应号召需要开发者提供「安全评估报告」,没有提供该项材料的开发者可能面临着应用被下架或者限制外显等惩罚。

那么「安全评估报告」是怎么一回事?怎么申请?怎么填写呢?下面我奉上一份攻略,作为参考~

--------------------------这是一条分割线-----------------------------

一、《安全评估报告》

「安全评估报告」针对的现象是具有舆论属性或社会动员能力的互联网信息服务的主体。也就是说只要符合前面这个现象的网站、APP、小程序、公众号、博客等都需要提交「安全评估报告」。

这点特别注意,要评估自家互联网产品是否需要「安全评估报告」,不然白折腾 ?!

二、申请平台

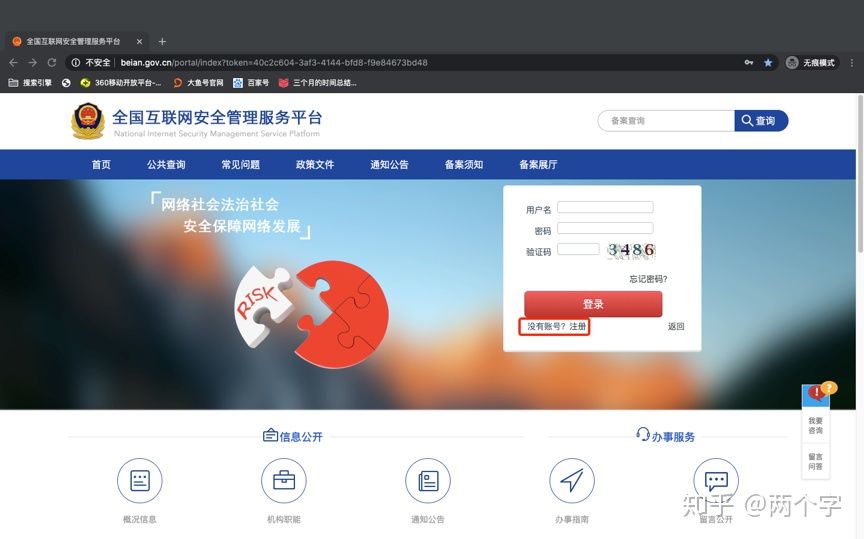

全国互联网安全管理服务平台:http://www.beian.gov.cn

三、注册登录

无论是已注册还是未注册进入平台后,都是点击‘ 评估报告登录 ’进入。

【未注册】

登录页点击注册按钮,进入系统注册信息页面,页面展示输入项均为必填项;根据页面提示需填写用户名、密码、邮箱、手机号、验证码、手机验证码,信息填写完成后点击“注册”按钮,账户注册成功。

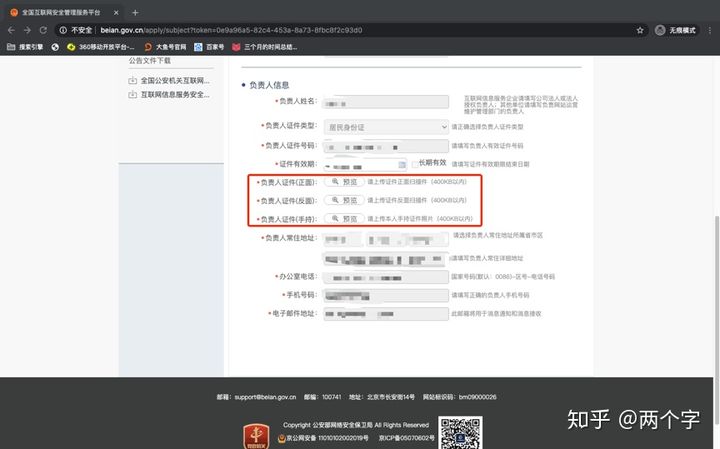

注册成功后,新用户需要根据要求,先完善「主体信息」,主体资质审核很快,大概5-10分钟就可以通过了,通过后会发系统通知,然后就可以接着进行了。

这里想多说一句的就是负责人证件这块,上传的时候除了符合它要求的400KB以内的大小,还得是.jpg格式,但是上传别的格式不提示这个格式不可以,就是无法上传,因为我当时传的是.png格式的一直上传不成功,把格式一改就行了。

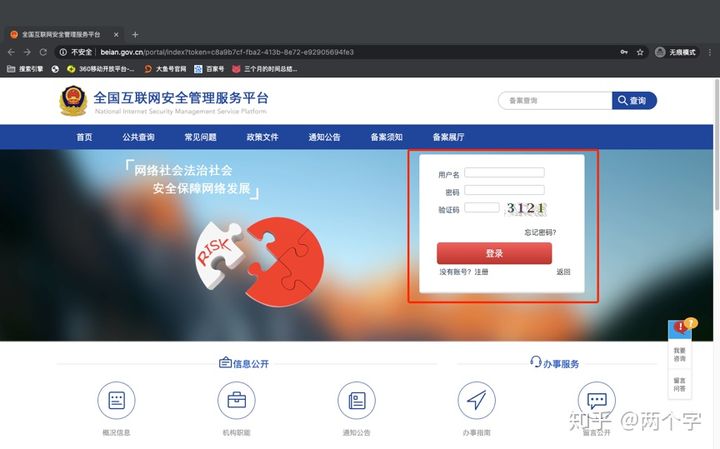

【已注册】

已经注册的账号的在首页点击‘ 评估报告登录 ’按钮,进入登录注册页面点击登录进入“评估报告登录”专用登录页。

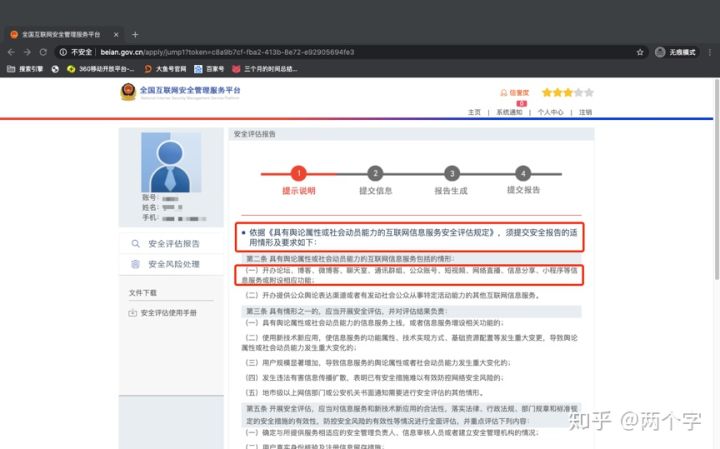

安全评估报告

注册好账号后登录平台系统,点击‘ 安全评估报告 ’按钮,再点击‘ 提交安全报告 ’按钮,进入提交报告流程,步骤如下:

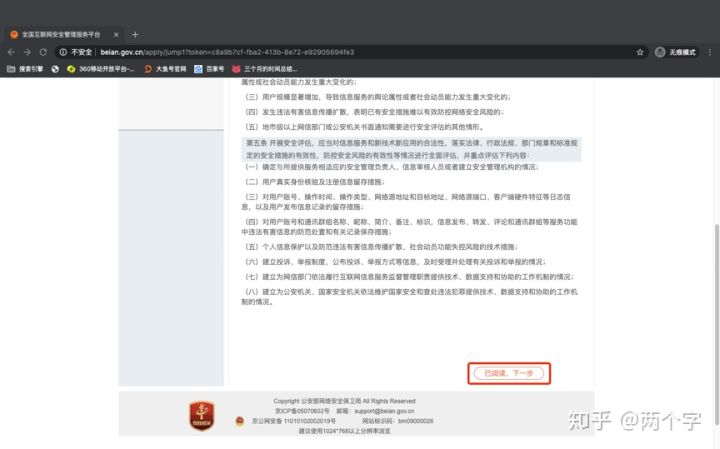

1、 提示说明

查看提示说明信息,点击‘ 已阅,下一步 ’按钮,进入提交信息页面。

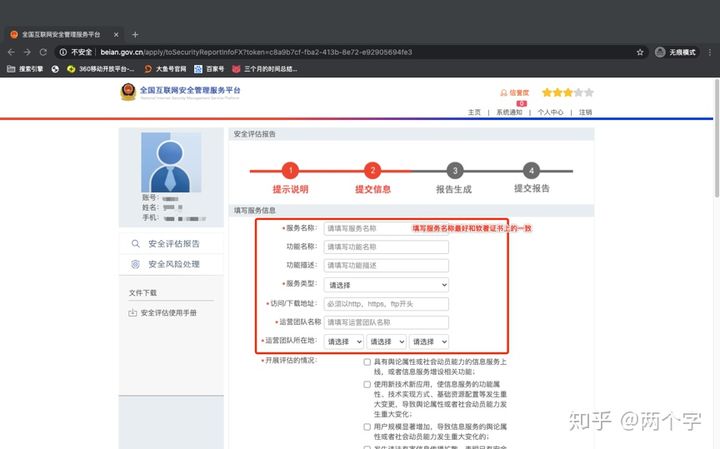

2、提交信息

在提交信息页面根据提示输入相关信息,红色星号为必填信息,信息填写完成后点击‘ 下一步 ’按钮,进入「报告生成」页面。

这里「提交信息」要填写的东西多一些,我放一些注意事项给大家参考:

· 服务名称最好和软著上的一致

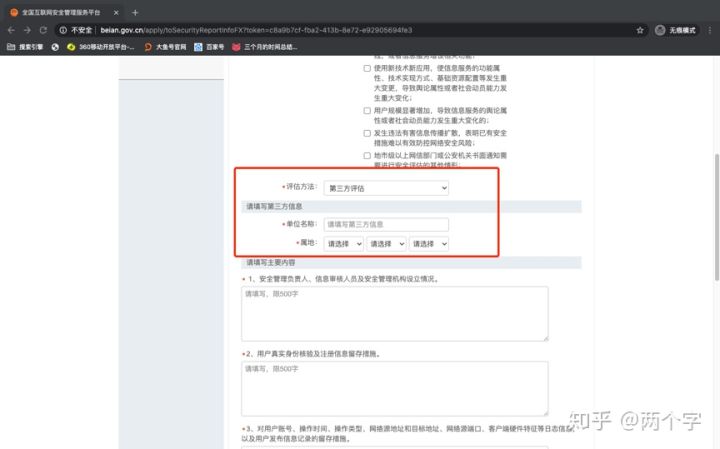

· 评估方法一般选择自评估,如果是第三方评估,还需要填写第三方信息(单位名称和属地)

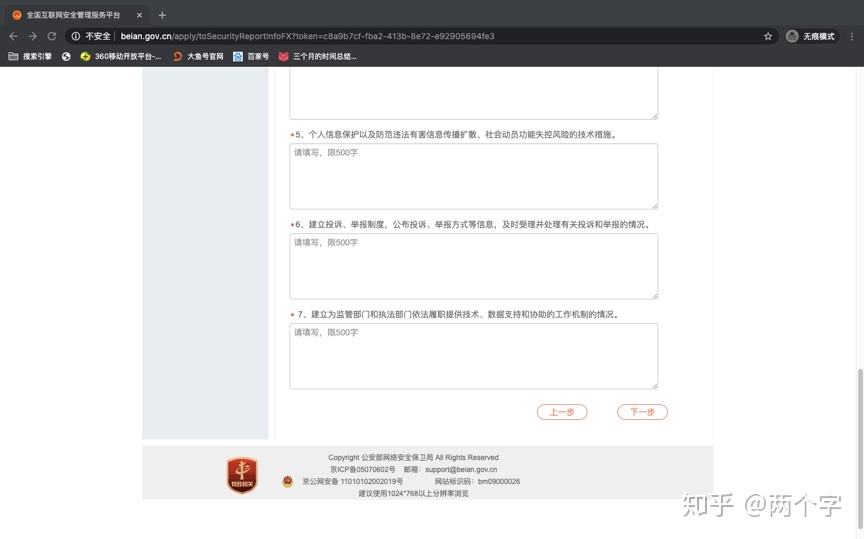

· 为大家提供7个问题的回答模板,仅供参考!!!仅供参考!!!仅供参考!!!重要的事说三遍!!!

(1)安全管理负责人、信息审核人员及安全管理机构设立情况。

公司设有编辑审核部门、运营管理部门、运维管理部门;编辑审核部门将对每日的新闻内容进行审核;运营部门对用户的帖子内容进行审核;运维管理部门负责日志留存记录、内容拦截等工作。

(2)用户真实身份核验及注册信息留存措施。

在用户注册时需要使用手机号注册,我们可以根据手机号对其身份信息进行核验,同时通过日志留存设备检查将该用户身份信息、终端IP地址、终端型号、MAC地址和上网所用账号进行有效绑定,并对应至相应数据表。

(3)对用户账号、操作时间、操作类型、网络源地址和目标地址、网络源端口、客户端硬件特征等日志信息,以及用户发布信息记录的留存措施。

通过日志留存设备记录用户账号、操作时间、操作类型、网络源地址和目标地址、网络源端口、客户端硬件特征等日志信息;同时日志留存设备提供基于时间、应用服务类型、IP地址、端口、账号为查询条件的查询功能;可以通过日志留存设备的查询模块,查找所对应的终端以及其使用人。

(4)对用户账号和通讯群组名称、昵称、简介、备注、标识,信息发布、转发、评论和通讯群组等服务功能中违法有害信息的防范处置和有关记录保存措施。

日志留存设备将对系统管理员日志备份数据的修改及删除操作进行记录,同时记录所有对重要服务器的访问记录;

1.提供黑名单功能,能够设置关键词、链接等;

2.提供拦截通知功能,对特定的网址和帖子进行拦截、邮件告知等;

3.能够记录所使用终端的相关信息和上网行为有关信息。

(5)个人信息保护以及防范违法有害信息传播扩散、社会动员功能失控风险的技术措施。

1.提供黑名单功能,能够设置关键词、链接等;

2.提供拦截通知功能,对特定的网址和帖子进行拦截、邮件告知等;

3.能够记录所使用终端的相关信息和上网行为有关信息

4.对个人信息进行3D加密存储,存储数据库以及服务器,每隔一个月进行密码更换。

(6)建立投诉、举报制度,公布投诉、举报方式等信息,及时受理并处理有关投诉和举报的情况。

提供网址和帖子举报机制,举报后将推送消息给运营人员;运营人员会及时受理并排查举报内容是否合法合规;

(7)建立为监管部门和执法部门依法履职提供技术、数据支持和协助的工作机制的情况。

1.日志留存设备将提供应用会话记录和系统会话记录180天的记录;

2.能够根据用户账号、终端设备、IP地址追溯用户真实身份信息;

3.能够及时通过运营后台对所要拦截的内容进行拦截或者删除操作;

3、报告生成

进入报告生成页面,点击‘ 下载 ’按钮,下载报告文件,文件是PDF文件,下载完打印出来签名扫描成PDF文件,点击‘ 下一步 ’进入提交报告页面上传就好了。

下载好的PDF表格命名是「安全评估信息」,包含两部分「主体信息」和「安全评估的基本情况」,文件最后一页的‘开办主体负责人’和‘评估负责人’最好都是由法人代表签字。

4、 提交报告

点击‘ 选择文件 ’找到刚刚扫描好的签名文件,选择好后再点击‘ 上传 ’按钮,页面正上方会有上传成功的小窗口出来,就表示上传成功了(我操作的时候这步忘记截图了)点击‘ 完成 ’按钮,提交报告流程就完成了。

* 最好使用IE浏览器进行报告提交。我是mac电脑使用谷歌浏览器一直没提交成功,我一度怀疑我是不是哪里操作不当,后来换到windows用IE浏览器就提交成功了。用我血淋淋的经验告诉你们,看了我的这份攻略,少走弯路!!!

提交完成后

报告提交完成后,就一直是‘待现场检查’状态,这时候不清楚状况的话会有点着急,这个‘待现场检查’怎么操作?怎么进行?

其实到这一步的话,只有等待,等网警会打电话或短信告诉你去哪里进行现场检查,并且会告诉你一定要携带什么。

我等了10天左右,接到了网警打来的电话。

去弄完现场检查之后,一般一周左右会出结果。

说在最后的话,希望申请安全评估报告的互联网人一切顺利!

898

898

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?