本文已调整优化,具体参考原文

0x00 前言

2016年7月8日,为期两天的2016乌云白帽大会在北京国际会议中心盛大举行。当天原定9点开始的企业场,牛小编在8点左右到会场的时候,签到区已经排起了长长的队伍,二楼展区也已经挤满了兴致盎然的白帽们,“扫荡”展位的同时,焦急地等待着进场。

企业场(主会场),有从乌云的生态理念解读,到阿里的入侵对抗体系和互联网溯源能力的建设,再到滴滴共享经济的风控实践等共计9个企业安全相关议题。小编特意占领了第一排的座位,为大家带来乌云白帽大会第一天的精彩技术干货分享。

2016年乌云白帽大会7月8日上午

0x01 乌云漏洞报告平台负责人

“生态”是最近两年非常热的一个词,不同于都是“志同道合之人”社区,生态里的成员必然是多样的。那么,一直作为漏洞“搬运工”乌云为什么要打造生态?以及想要打造怎样的生态?对于这两个问题,作为首位分享嘉宾出场的乌云漏洞报告平台负责人疯狗给出他的解读。

安全从一开始就是在“跟着”业务走。随着社交网络的兴起,在2008年这个特殊的时间点,中国的网民数量(当年约2.5亿)第一次一跃成为成为全球第一,并在2011年手机网民首次超越计算机网民,进入移动互联网时代;网络已经成为人们生活的不可分割的一部分。而企业业务的发展,也随着云计算、大数据技术的兴起,越来越多的需要用户的数据,而且无论是数据的总量还是数据的种类,都在不断的增加。

获取数据的可能是企业,也有可能是黑产。所以乌云的存在,就是要找到这些潜在的安全攻击手段,并把它们以一定的形式曝光出来。

由用户对数据的“安全需求”而出现的乌云白帽社区,在运营了一段时间后,为了解决信息不对称的问题,实现了和企业的部分对接,小型生态的雏形初现,但仍只是漏洞通报和提交,还是略显单薄。

基于此,乌云在尝试建设同时兼顾“白帽”(技术沉淀&创业支持)、“企业/技术从业者”(安全需求)、“安全公司/第三方机构”(解决企业对白帽的“信任”问题)和“互联网用户”(安全情报)四方,且更具深度、立体并更加开放的安全生态。并期望通过这四方的联动,为企业真正地解决安全问题。

图1.1 乌云生态树

除此以外,乌云还将开发商(例如企业内部的OA系统开放商)纳入漏洞通报对象,实现补丁的主动推送,并将漏洞细节向第三方合作伙伴披露。

乌云有个核心理念,那就是共赢、共生和持续发展,我们不太介意漏洞细节最终会给到谁,但是我们一定要保证结果的可控,并切实解决‘用户’这一群体的安全问题。

0x02 乌云知识库负责人

瞌睡龙介绍了两个威胁情报类产品,分别是数据安全类的ThreatKey(基于Docker的高交互蜜网监控系统)以及业务安全类的互联网风控基础数据中心(基于“羊毛党手机号”、“被钓鱼银行卡号”、“恶意IP地址”等信息的黑名单),期望将威胁情报的安全能力更有效的输出并将企业的安全成本降到最低。

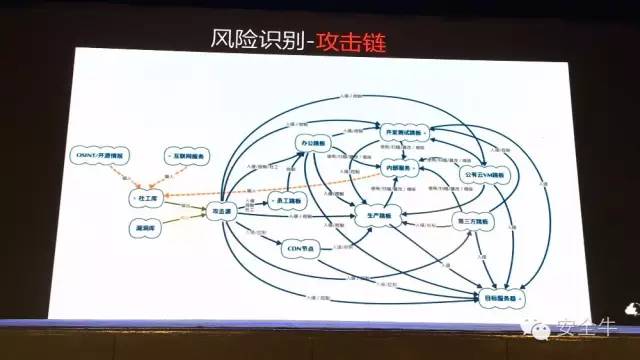

0x03 阿里巴巴高级安全专家

江虎带来的入侵对抗体系建设漫谈,其层负责的安全体系架构建设,并专注于入侵检测体系和取证的分析研究。

在江虎看来,入侵对抗体系建设主要包括三个部分,分别是“风险识别”、“数据化对抗”以及“能力建设”。

风险识别部分,主要实现途径包括“外部安全事件的实战检验”、“内部蓝军的渗透测试”以及通过对攻击链、攻击面和攻击向量的识别,从而达到“资产分析”的目的。

图31 风险识别-攻击链

图 3.2 风险识别-攻击面

3.3 风险识别-攻击向量

首先明确可能的攻击链路都有哪些,再反推安全体系建设部门要做的工作。

而在工程化项目方面,要兼具“用户体验”(风险规避、稳定运行和资源消耗小)和“场景覆盖”(数据、链路和行为)的平衡;而在项目运作方面,则要综合考量“收益”(必要性论证和安全能力贡献度)和“风险”(业务系统新增风险和风险规避方案),并在攻击面和攻击向量两方面实现从系统内核到业务逻辑层的“纵深防御”,从而实现技术、项目、和产品三方面的运营能力建设。

在数据化对抗方面,则建议“知其然(攻击手法),知其所以然(攻击背景)”和快准全的风险数据运营(资产分析+威胁情报=风险大图),而不要陷入“黑客炫技”的怪圈。

而在数据化的安全能力建设阶段,则建议将数据的分析运营(事件数据、测试数据和规则模型)融入每个建设和能力迭代阶段。

图 3.4 优化迭代-事件复盘-改进计划

图3.5 入侵检测成熟度模型

0x04 公安部第一研究所研究员

胡光俊研究员带来的针对“大型行业专网”的纵深防御和态势评估。

据研究员介绍,在信息化和互联网+的大趋势下,以及各地大数据平台的建设,使得数据大量集中,这既是信息广泛共享和应用深度拓展的前提,同时黑客在进入专网后,大数据平台也成为了黑客的“百宝箱”,这也就要求安全防护和平台建设的同步进行。

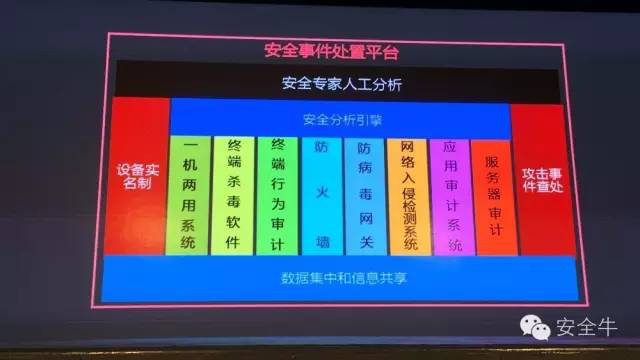

在纵深防御方面,提倡“点”(服务器、终端和应用系统的防护)、“线”(用户访问应用系统及网络Session)、“边”(专网与互联网等不同安全域边界)、“网”(网络全流量审计)和“面”(安全事件管理和安全态势评估)的结合,目标是:抵御一般黑客的攻击,为发现国家级黑客攻击赢得时间并将安全成果曝光出来并对黑客形成一种威慑。

图 4.1 完整大型专网防护体系

图4.2 具体工作流程

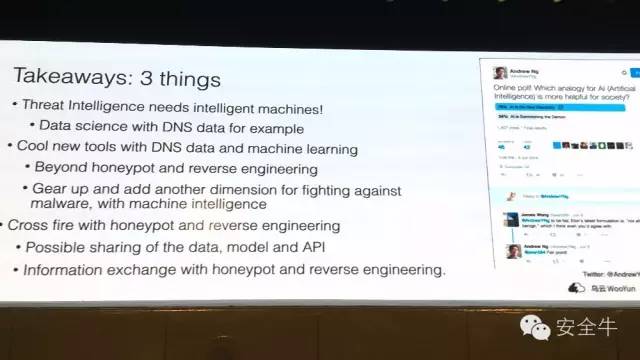

0x05 DNA的公司nominum的数据高级数据科学家

科学家Phunter,讲解了如何利用高维度空间(DNS数据、域名,域名间的关联、IP)实现“降维打击”,通过异常检测、历史数据搜集、关联检测实现全自动地侦查威胁。

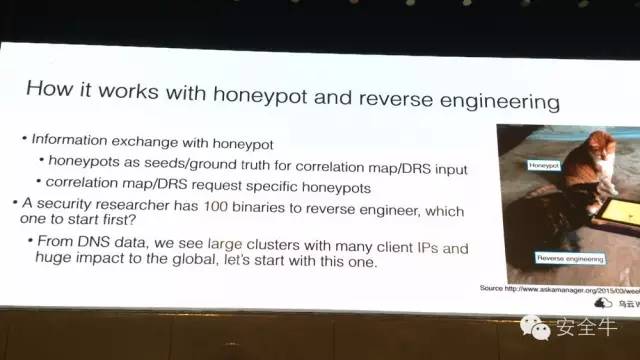

“蜜罐的可视范围很小,可以利用我们的DRS域名声望系统(动态图模型+缓存层)实现域名扩展,并通过机器学习的结果和蜜罐的数据进行交互,告诉蜜罐要寻找哪些恶意软件。”

图5.1 如何和蜜罐系统和逆向工程联动

图5.2 三点总结

2016年乌云白帽大会7月8日下午

0x06 阿里的安全威胁情报中心安全专家

专家instruder介绍互联网(基于公开信息而不是企业内部数据)溯源能力建设。阿里现在的溯源能力建设主要是在线上防控(事发前的预防和事中的阻止)和线下打击(联合公安,实人打击和震慑)这两方面。

攻击溯源的核心,是攻击者从发起攻击的环境起点到攻击中所使用的各种手段、资源、链路以及最后到达攻击目标后的“完整链路数据掌握和获取能力”,这方面除了企业内部数据可以利用外,还有很大一部分是来自互联网的数据,可以帮助实现“信息探测”、“信息拓展”、“身份鉴定”和“互联网活动资源收集”。

在定向信息探测(主要是要转换到IP,做身份关联)方面,有一下几种:

·QQ账户(大部分黑产在qq平台上达成交易,5位的qq号有很大一部分是做黑产的)

·强身份信息(钓鱼网站)

·社交账号信息(网站维护者)

·QQ空间(无忧统计)

·手机号(运营商收费接口提供数据服务)

·VPN真实IP(WEBRTC,支持谷歌和火狐浏览器)

在信息拓展方面,则包括:

·社工库(带IP信息的社工库才是有价值的)

·同人QQ(QQ资料信息丰富;黑产25元查询一次,不过是手机号->qq)

·阿里旺旺和手机号关联(诈骗卖家)

在身份鉴定方面,包括:

·注册站点(用手机号或email是否注册某一领域相关站点以判断是否从事某一特定行业;网上公开的简历信息)

·高发地域(icloud诈骗->湖南娄底、跨境诈骗->深圳、信息泄露与钓鱼黑产->福建龙岩、机票改签与虚假中奖->海南瞻洲)

目标的互联网活动,如下图6.1:

图6.1 人-内容

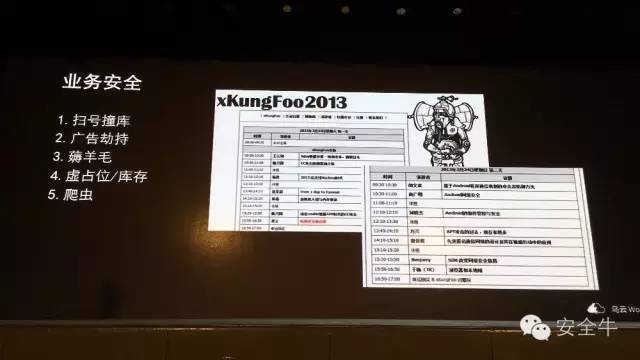

0x07 滴滴出行安全部门业务安全团队负责人

马宁带来的针对“刷单和反欺诈”的风控实践分享。

滴滴的风控日常工作,包括“事前预防”、“事中监控拦截”、“事后分析与追回”、“效果评估与策略迭代”以及“外部情报搜集”这五部分,并且这五部分在不断地持续优化。

就像打篮球,关键的卡位可以有效阻止对手的进攻,对于滴滴来说,卡住用户的注册入口和提现出口,非常重要。

究其原因,马宁表示,因为滴滴账户注册时只需手机号,对用户的身份识别很弱,会出现有人批量注册、刷单、抢优惠券以及对司机骚扰的情况,这里会拦截一些只有短信功能的手机号和过期号。而在提现出口,因为转账只校验卡号和姓名,所以同名证件的问题还是存在,需要设置一定的校验条件。

风控对数据的可靠性依赖严重,在APP安全方面,滴滴也是非常的重视,认为“准确的数据+合适的算法=良好的风控效果”,并通过静态防护、运行时防护、接口加密加签以及本地的安全存储来保证数据可靠。

除了持续提升滴滴自身的安全能力外,马宁还表示,滴滴还会通过与政府部门、业内伙伴合作,以及外部数据和现成方案的采购,来补齐短板。

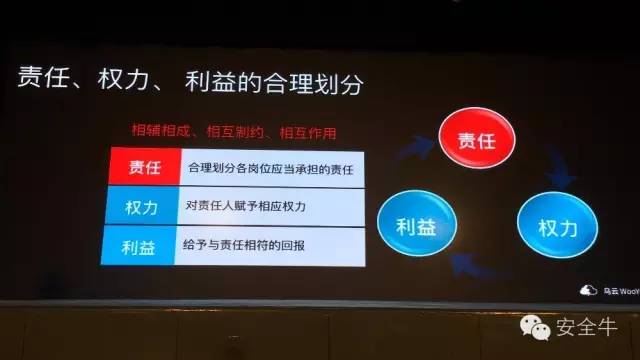

除此以外,关于业务部门KPI和安全部门目标建的冲突,滴滴则更倾向于通过责任、权利和利益的合理划分来解决。安全部门不能承担全部责任成为“背锅侠”,而且也要从高层成立安全委员会。而对于用户的惩罚,目前滴滴是安全部门负责找,业务部门负责制定具体的惩罚策略。

图7.1 责任、权力和利益的合理划分

那么滴滴做风控的点是否仅局限在反刷单?

马宁表示,对于滴滴这个平台来讲,存在的价值就在于用滴滴的司机可以赚到更多的钱;那么他就可能会去想通过平台的“补贴”挣到更多的钱,也可能会使用抢单软件,可能刷假单。这又是两方面,可能把自己刷成5星,也可能骚扰周边司机恶意刷低他们的订单评价,以保证自己在平台的优势。同时,竞品也会对业务接口进行攻击,恶意消耗平台的运力。还有协助业务部门做服务管控,这都需要风控部门的支持。

企业就像一辆飞驰的汽车,业务部门在踩油门,安全部门在踩刹车;只踩油门的话,开出道路只是时间问题,而一味地踩刹车的话,却又只能默默地看着别人超过我们;所以两个部门需要默契配合,才能达到一个好效果。

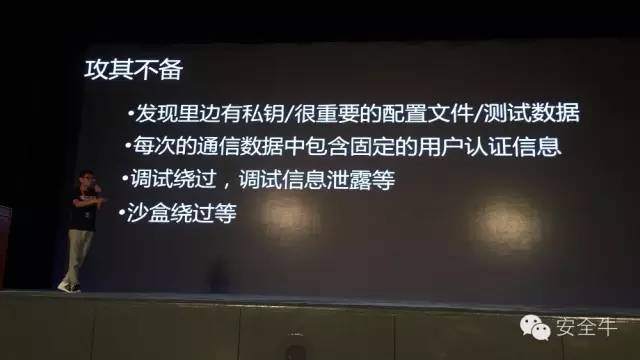

0x08 平安科技银河实验室的信息安全研究员

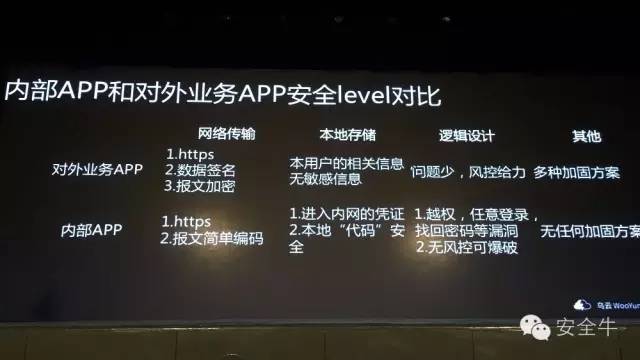

高小厨针对“内部APP安全现状”带来的关于企业安全防御边界的分享

图8.1 内部app和对外业务app在安全level上的对比

图8.2 内网app的安全问题所在

0x09 携程安全负责人

凌云带来的关于“如何做好一个安全团队”的心路历程

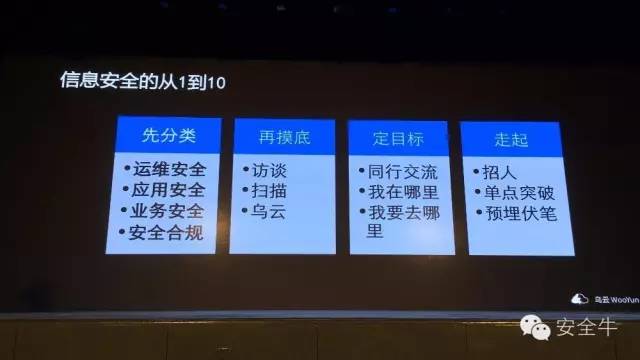

图9.1 信息安全从1到10

图9.2 应用安全(安全开发生命周期)

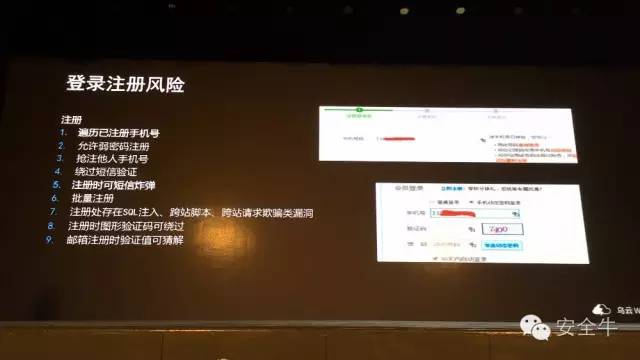

图9.3 注册风险

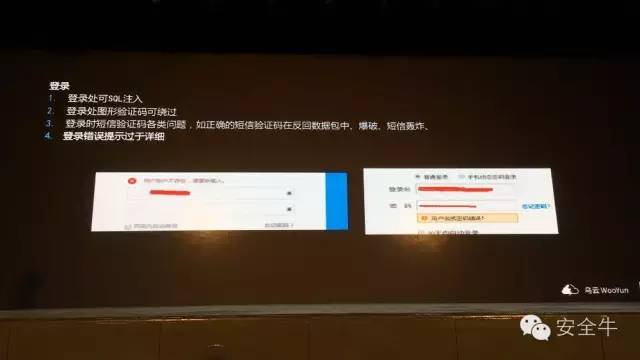

图9.4 登录风险

图9.5 业务安全

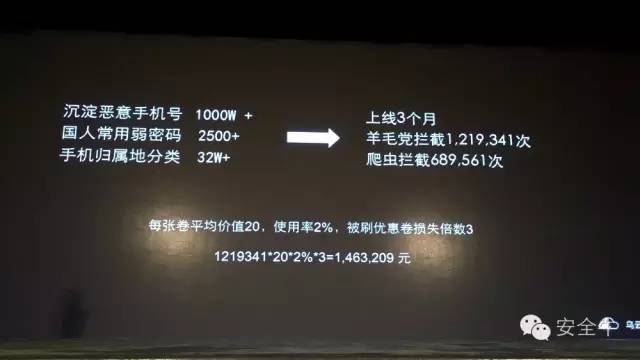

图9.6 携程的风控成果

0x10 圆桌论坛

由安全牛主编李少鹏主持。邀请法律、电子取证、公安、厂商、白帽代表等专家,就“世纪佳缘事件”,从多方角度做了讨论和解读,并对国内外现有的漏洞披露机制,也做了深入的探讨和交流。

参与讨论的嘉宾包括(下图左起):

中国电子学会计算机取证专委会主任委员公安部三局特聘专家丁丽萍

江苏省公安厅网安总队科长童瀛

腾讯玄武实验室负责人于旸(TK)

乌云漏洞平台创始人方小顿

IT与知识产权律师、中国互联网协会信用评价中心法律顾问赵占领

某互联网公司CSO陈洋

安全牛主编李少鹏

乌云核心白帽子only_guest

本文已调整,原文请见安全牛

http://www.aqniu.com/industry/17542.html

347

347

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?