1. Command Injection简介

(1)命令执行概念

命令执行漏洞是指可以随意执行系统命令,属于高危漏洞之一,也属于代码执行范围内;PHP命令注入攻击漏洞是PHP应用程序中常见的脚本漏洞之一;就好比说一句话木马<?php @eval($_POST['cmd']);?>

(2)分类

- 代码过滤不严或无过滤;

- 系统漏洞造成的命令执行,bash破壳漏洞,该漏洞可以构造环境变量的值来执行具有攻击力的脚本代码,会影响到bash交互的多种应用,例如:http,ssh,dhcp;

- 调用第三方组件,例如:php(system(),shell_exec(),exec(),eval()),Java(struts2),thinkphp(老牌的PHP框架);

(3) && 和 & 和 |

&&:command1 && command2

第一个命令执行成功后才会执行第二个命令,否则不执行;

& :command1 & command2

不管前面的命令是否执行成功,后面的命令都会执行;

| : command1 | command2

只执行后面的命令,不执行前面的命令,而且是前面的命令执行成功后才会去执行后面的命令;

2. Command Injection(命令行注入)

实验环境

(1)Windows服务器:Windows Server 2003,IP地址:192.168.37.128;

(2) 测试机:Windows7物理机(开启代理,代理服务器为burpsuit)

实验过程

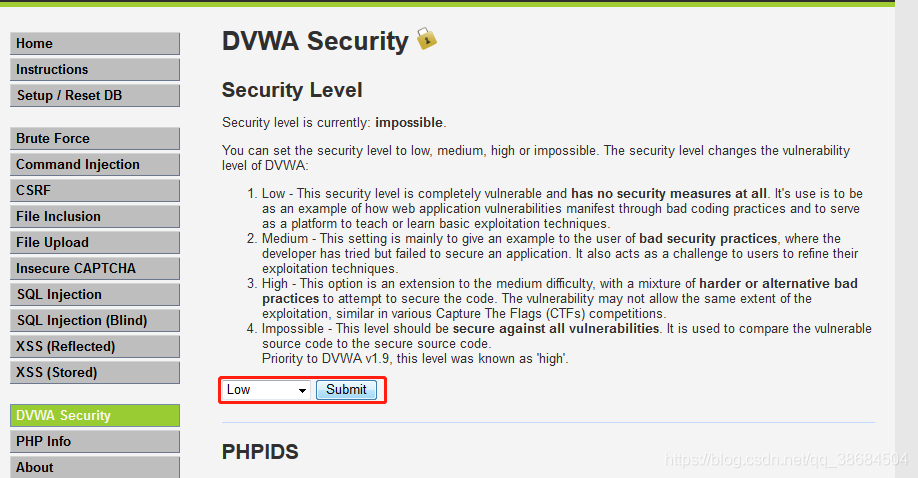

安全级别:Low

(1)设置安全级别

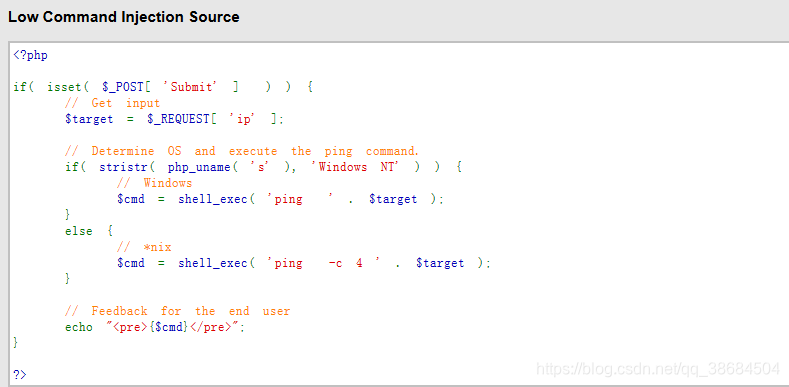

(2)查看源码

(3)源码分析

本文详细介绍了DVWA中的Command Injection漏洞,包括命令执行的概念、分类,以及在不同安全级别下利用Burpsuite进行注入的实验过程和绕过方法。通过实验展示了如何在Low、Medium、High和Impossible安全级别下进行注入攻击。

本文详细介绍了DVWA中的Command Injection漏洞,包括命令执行的概念、分类,以及在不同安全级别下利用Burpsuite进行注入的实验过程和绕过方法。通过实验展示了如何在Low、Medium、High和Impossible安全级别下进行注入攻击。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

1120

1120

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?