1实验目的

通过本实验,能够熟悉电子邮件在系统工作原理的基础上,结合社会工程学攻击手段,学习电子邮件攻击的基本原理和方法。攻击者利用发送吸引人的邮件信息篡改邮件指向信息,让目标接收到信息后打开篡改后的网页,最终成功获取攻击者的社交平台账号密码获取隐私。

2实验清单及硬件要求

| 类型 | 序号 | 软硬件要求 | 规格 |

|

攻击机 | 1 | 电脑 | 1台 |

| 2 | 操作系统版本 | Kali Linux | |

| 3 | 操作软件 | VMware Workstation Pro 版本号15.5.2 | |

| 4 | 电子邮箱 | 1个 | |

|

靶机 | 1 | 电子邮箱 | 1 |

| 2 | 操作系统版本 | Win10、Win11、WinXP |

二、 攻击过程

1布置环境

ps.其实windows等系统也可以使用,无非就是使用软件的方法不同,从打开网页开始都是通用的

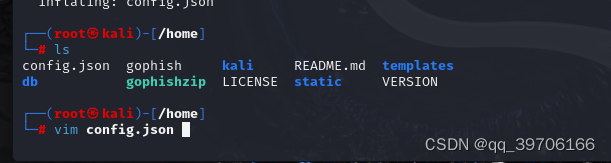

1.1解压gophishzip到指定文件夹

1.2修改配置文件的IP地址

1.3将URL的IP地址修改为0.0.0.0

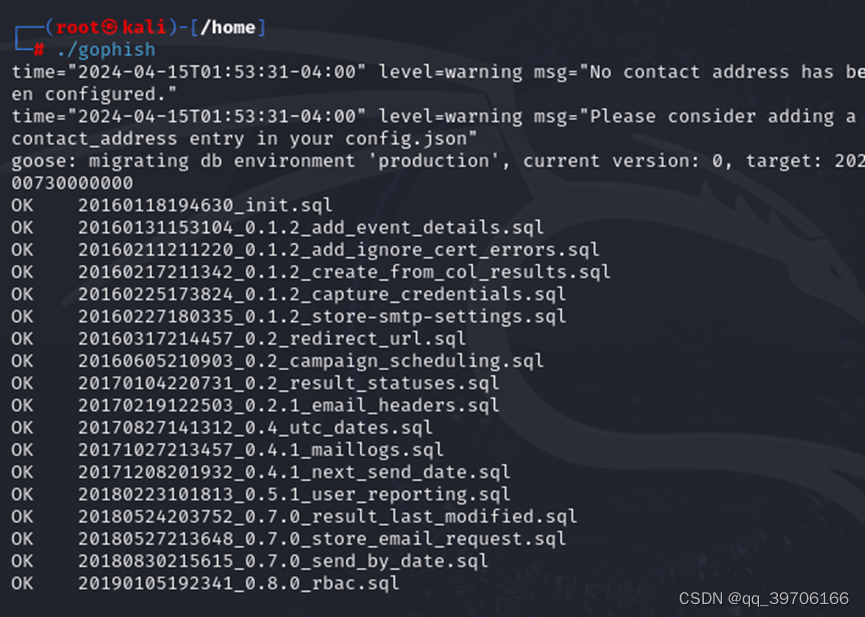

1.4输入./gophish执行软件

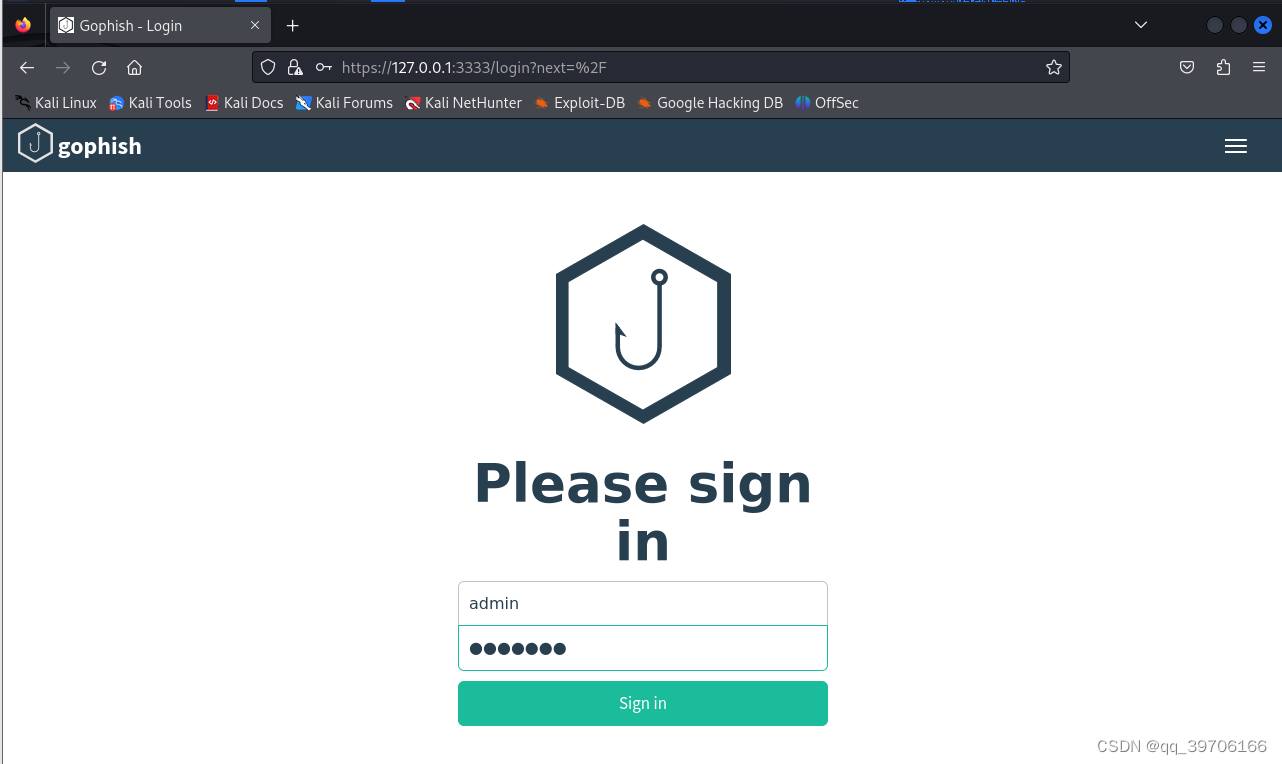

1.5在浏览器输入https://127.0.0.1:3333进入钓鱼邮件控制台界面

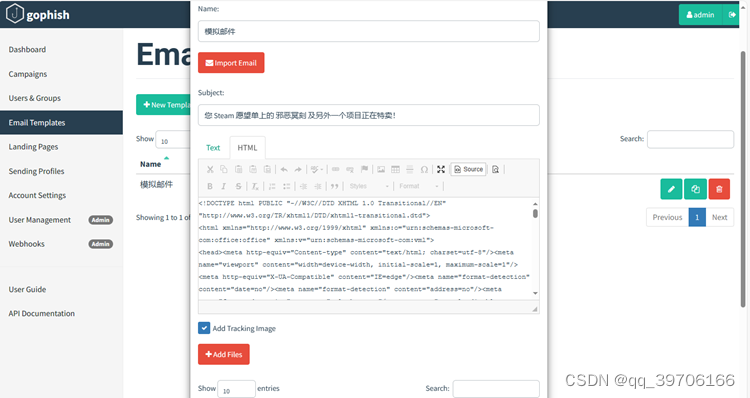

2配置钓鱼邮件模板

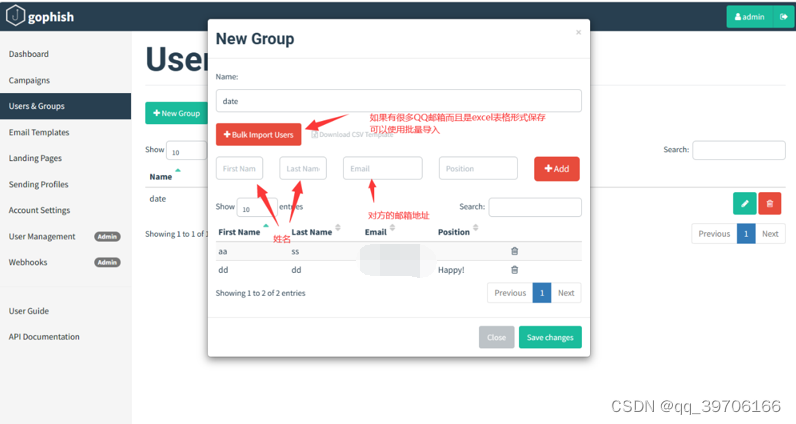

2.1在User&Groups中填写对方姓和名以及邮箱后点击Add添加进去

2.2获取一个eml格式的邮件模板

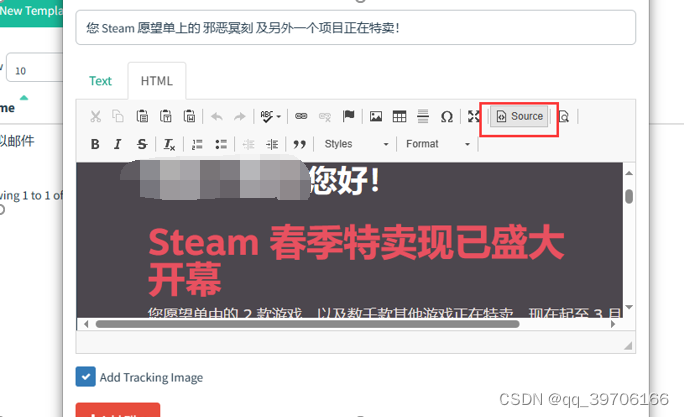

2.3在Email Templates中设置钓鱼邮件的样式诱导用户进入跳转页面

2.4查看模板是否乱码

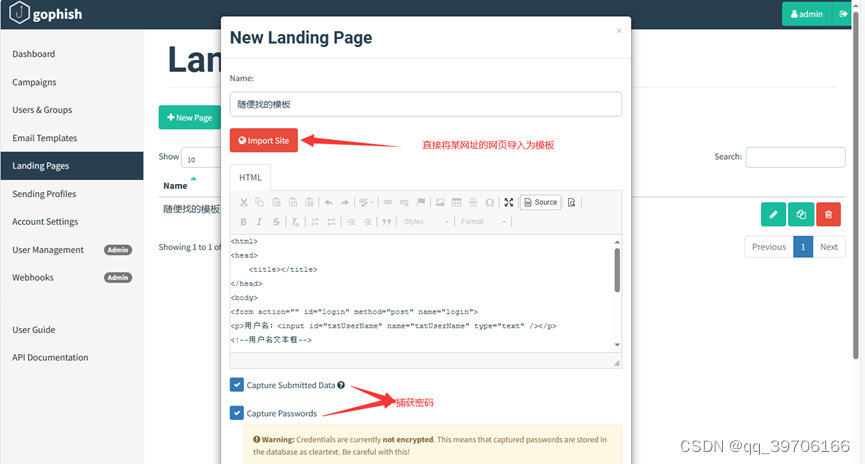

3设置钓鱼网页

(因为自己做一个相似度很高的网页就算可以直接扒源代码太麻烦了,所以直接写了一个很简陋的网页使用)

网页代码:

<html><head>

<title></title>

</head>

<body>

<form action="" id="login" method="post" name="login">

<p>用户名:<input id="txtUserName" name="txtUserName" type="text"/></p>

<!--用户名文本框-->

<p>密 码:<input id="txtPWD" name="txtPWD" type="text"/></p>

<!--密码文本框-->

<p><input id="subLogin" name="subLogin" type="submit" value="提交"/></p>

<!--提交按钮--></form></body></html>

网页要求:

【捕获不到提交的数据】导入的前端源码,必须存在严格存在<form method="post" ···><input name="aaa" ··· /> ··· <input type="submit" ··· />结构,即表单(POST方式)— Input标签(具有name属性)Input标签(submit类型)— 表单闭合的结构,如果不满足则无法捕获到提交的数据 。

【捕获不到提交的数据】在满足第2点的结构的情况下,还需要求<form method="post" ···>在浏览器解析渲染后(即预览情况下)不能包含action属性,或者action属性的值为空。

否则将会把表单数据提交给action指定的页面,而导致无法被捕获到 。

【捕获数据不齐全】对于需要被捕获的表单数据,除了input标签需要被包含在中,还需满足该存在name属性。例如,否则会因为没有字段名而导致value被忽略 。

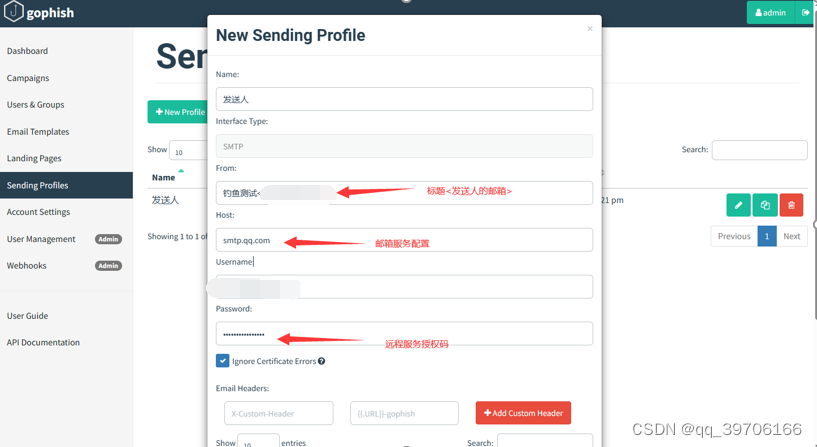

4在Sending Profiles中设置邮箱发送

4.1在邮箱中开启远程服务

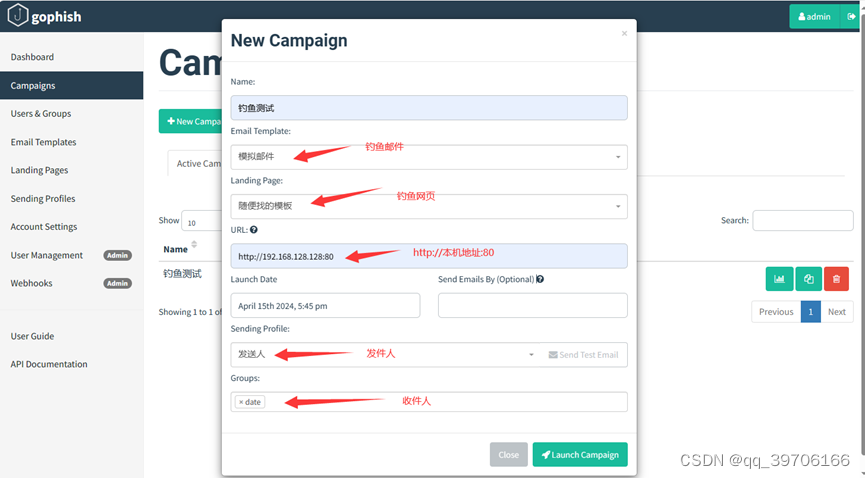

4.2配置钓鱼活动

5开启钓鱼测试

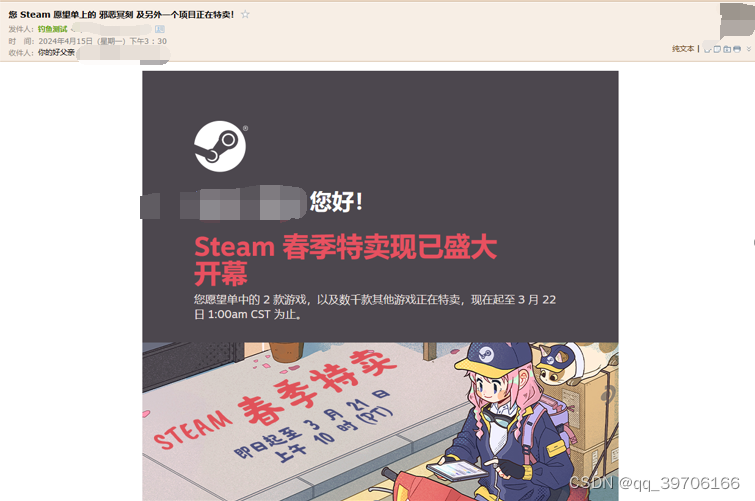

5.1收件人邮箱

此时邮件的指向网页已经被替换为了钓鱼网站

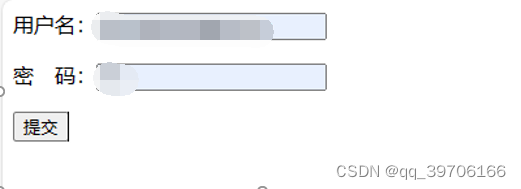

5.2诱使收件人输入账号密码

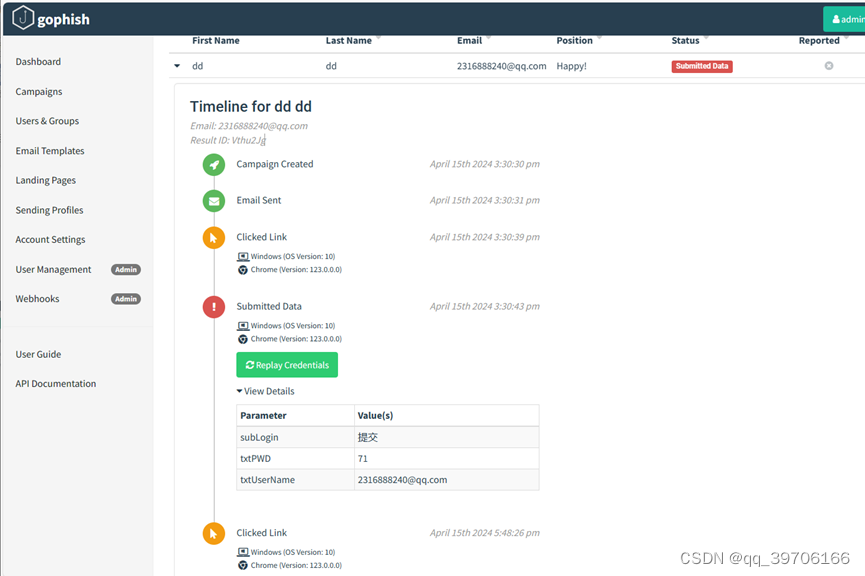

当收件人输入账号密码并且提交后就会通过之前的设置将密码传送Gophish平台

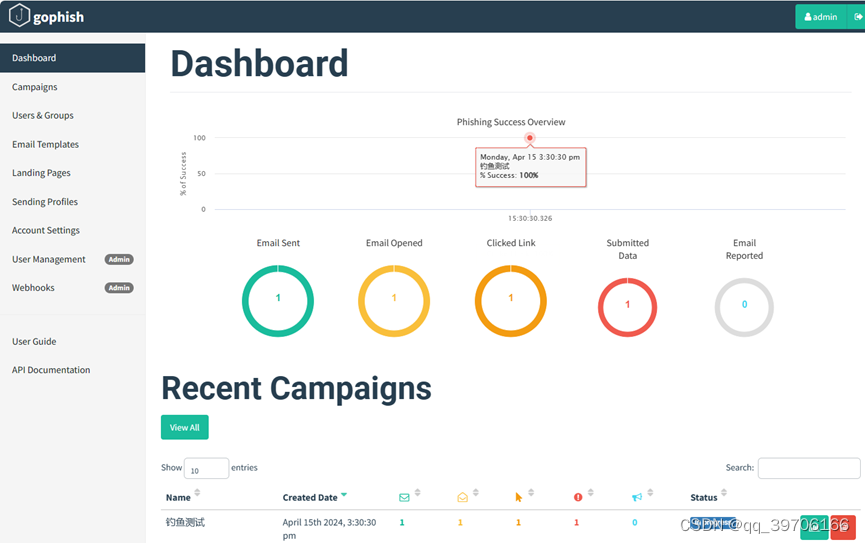

5.3查验结果

三、预防措施

在做了这次钓鱼测试实验之后,我意识到了防范意识的重要性。我做的只是学号密码的盗取,而真正的钓鱼邮件是指利用伪装的电子邮件,欺骗受骗人将账号、口令等信息回复给指定的接收者,做一些以假乱真的网站迷惑人,会引导受骗人信以为真,输入银行卡或者银行卡号码、账号名称等,造成财产的损失。

技术层面,部署专业邮件安全网关,实时识别和拦截骗术套话、恶意链接、病毒附件,结合威胁情报,将攻击IP、恶意邮箱加入黑名单。边界技术防护是企业的第一道防线。

管理层面,加强安全意识培训,多开展内部演练,提升员工对钓鱼邮件的甄别和防范能力:不要将企业邮箱用于第三方平台注册,减少暴露面;不要轻信邮件内容,提供敏感信息时要先电话确认;不要点击可疑链接,不要去扫邮件中的二维码;不要轻易打开运行附件,电脑要安装杀毒软件等。

1611

1611

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?