转载请注明出处:信安科研人

please subscribe my official wechat :信安科研人

获取更多安全资讯

参考文献:

A Stealth Program Injection Attack against S7-300 PLCs

A Control Injection Attack against S7 PLCs -Manipulating the Decompiled Code.

Patch Now and Attack Later - Exploiting S7 PLCs by Time-Of-Day Block

按照时间顺序自上至下排序的三个工作全是来自🇩🇪

IHP – Leibniz-Institut für innovative Mikroelektronik, Frankfurt (Oder), Germany Brandenburg University of Technology Cottbus-Senftenberg, Cottbus, Germany

的Wael Alsabbagh以及 Peter Langendörfer所做,该团队从PLC的应用层出发,主要针对西门子s7系列的PLC,到目前为止,设计了三种攻击方式。

方式一 一种针对S7-300度隐蔽的程序注入攻击

一 研究背景

背景一 PLC通信协议

-

PLC一般通过TCP/IP与工作站通信

-

西门子的TIA和PLC一般通过S7通信

背景二 PLC遭受的威胁较大

二 研究思路

首先损害plc的安全性,并更改运行的控制逻辑程序。

第二,从控制中心的工程软件中隐藏受感染的逻辑,该软件可以从PLC远程获取逻辑并揭示控制逻辑的感染。(怎么从远程感染不是本文的重点)

三 研究内容

实验架构

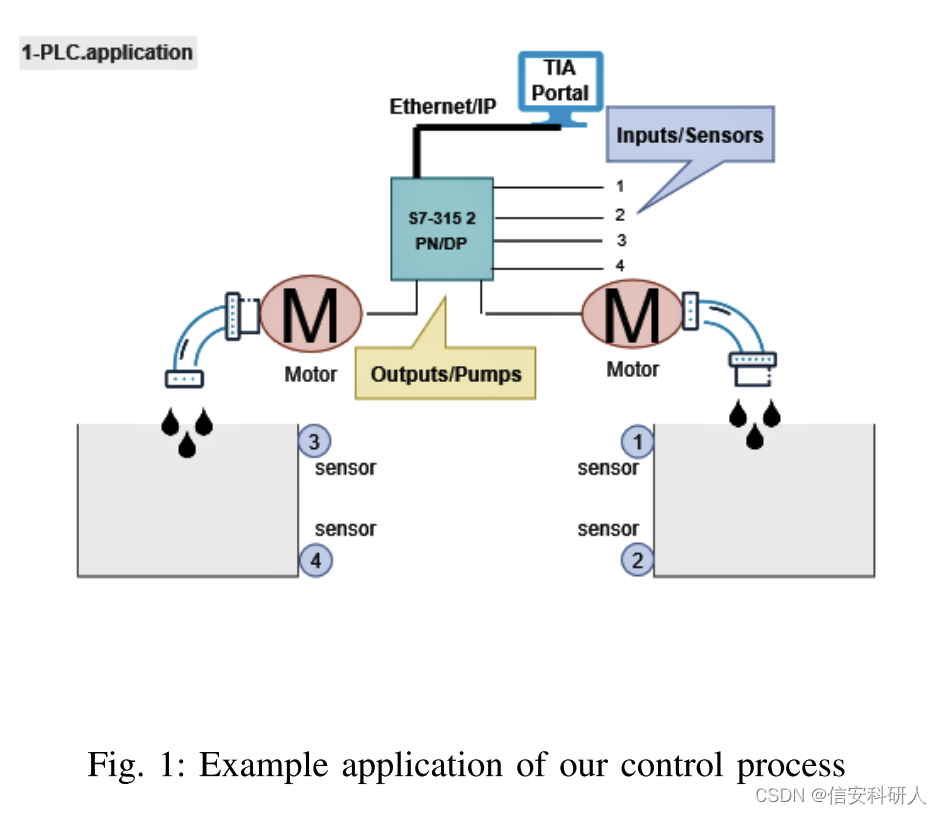

PLC读取来自传感器1、2、3和4的输入信号。当水箱充满水时,安装在两个水箱上的两个上部传感器 (Num. 1,3) 向设备报告,而当水箱为空时,两个下部传感器 (Num. 2,4) 向设备报告。然后,PLC根据接收到的传感器读数为泵提供电源,放水至水箱。

攻击者模型和攻击面

-

攻击者已经获取网络访问权限,切可以通过102端口发送数据包至PLC

-

攻击者无TIA软件,也不了解PLC控制生产链具体细节

-

攻击者不知道PLC的通信协议以及现在所运行的控制逻辑程序

攻击方法详述

A.损害PLC的安全性——解除PLC的密码保护

挑战: 读写PLC需要8个字符长度的密码

方法一般有两种,一种是重放攻击,通过提取,密码的hash,然后发送至PLC

另一种是暴力攻击,按照hash自列密码的结果,暴力破解。

答:

本文详细介绍了针对西门子S7系列PLC的三种攻击方法,包括解除PLC密码保护、通过反编译进行控制注入以及利用TIME-OF-DAY块发起离线攻击。攻击者通过中间人攻击、程序注入和时间中断等手段,绕过安全机制,对PLC的控制逻辑进行篡改,展示了工业控制系统面临的安全威胁。

本文详细介绍了针对西门子S7系列PLC的三种攻击方法,包括解除PLC密码保护、通过反编译进行控制注入以及利用TIME-OF-DAY块发起离线攻击。攻击者通过中间人攻击、程序注入和时间中断等手段,绕过安全机制,对PLC的控制逻辑进行篡改,展示了工业控制系统面临的安全威胁。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

874

874

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?