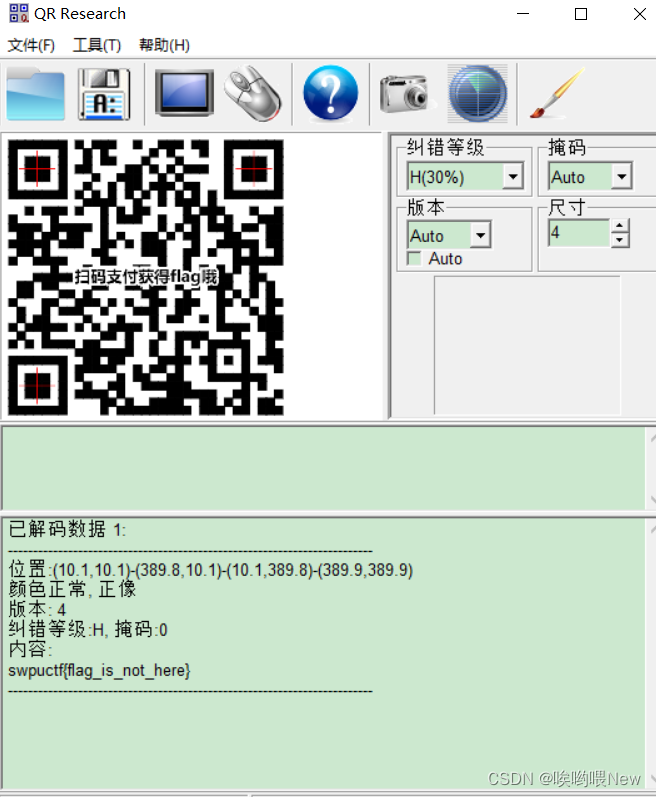

下载文件后,老规矩查看属性,然后二维码扫一下

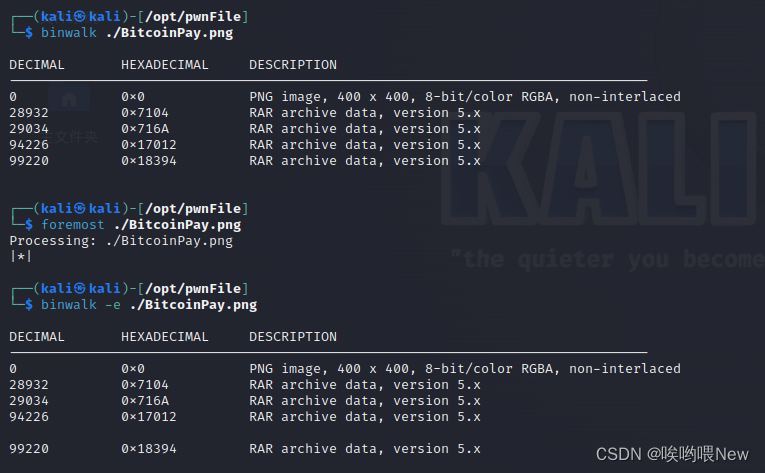

那就扔010和kali中binwalk一下,发现有几个rar文件

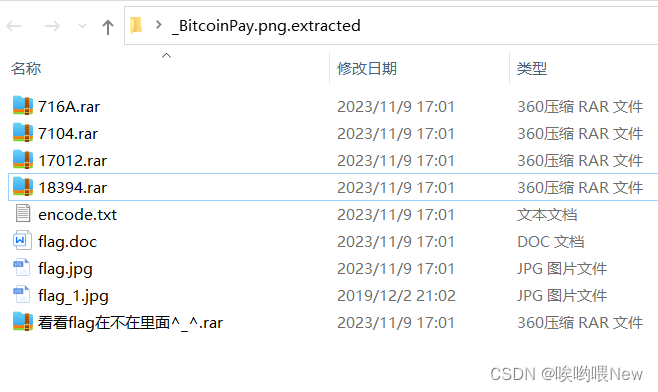

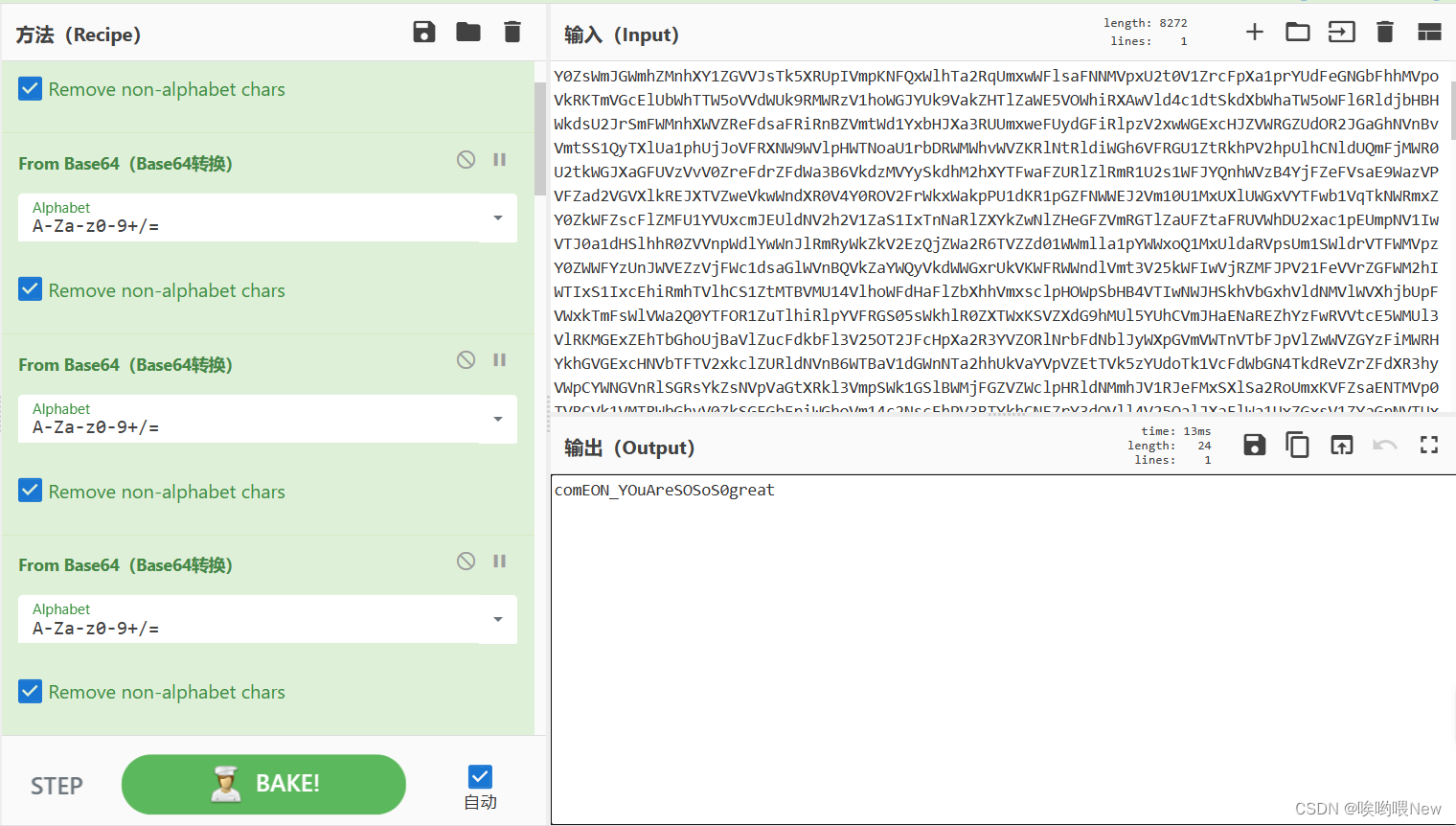

encode中的是base64加密,解密后asdfghjkl1234567890,能解压最后一个文件,但没什么用,也是一个flag照片,查看一下flag.doc文件,发现可以多次base64解码,然后尝试一下,这个网站真是屡试不爽,不知道解码多少次后得到密码comEON_YOuAreSOSoS0great

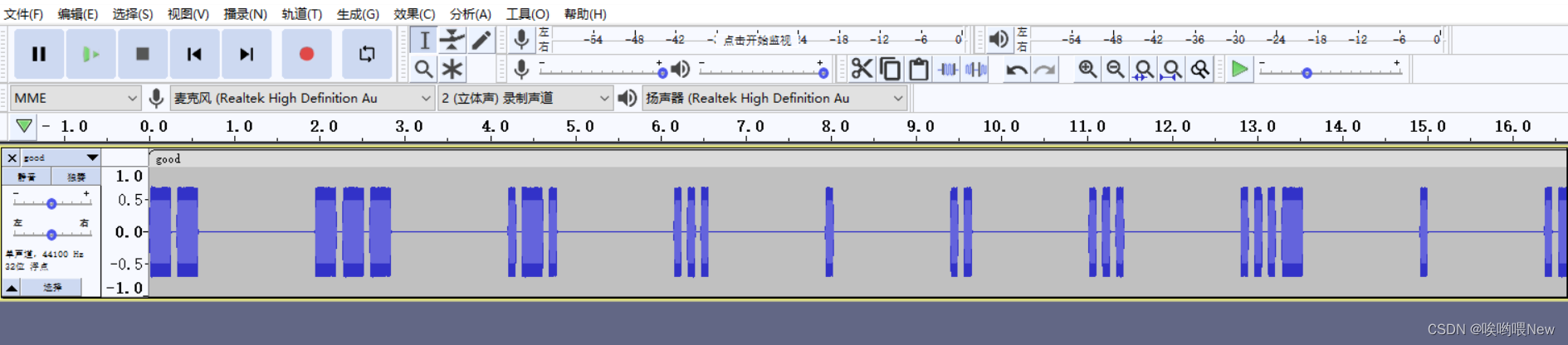

文件解压后得到一个mp3文件,诶,又是摩斯密码,慢慢解

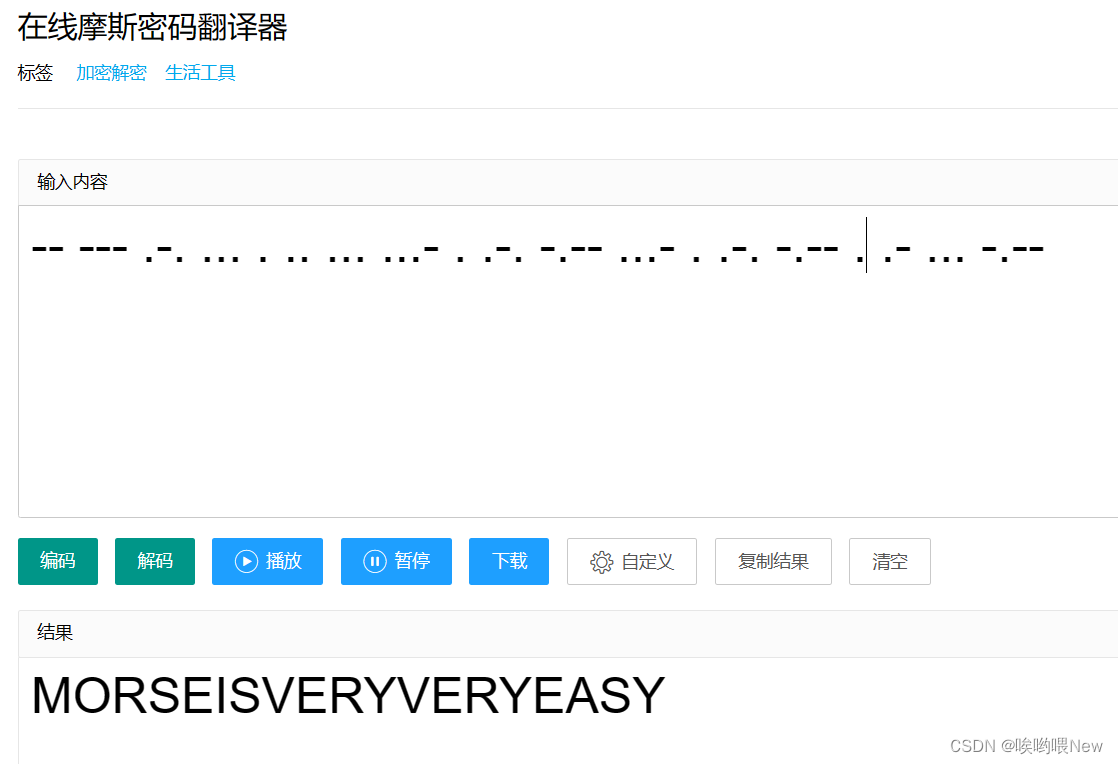

-- --- .-. ... . .. ... ...- . .-. -.-- ...- . .-. -.-- . .- ... -.--

得到flag,但提交错误,看了wr得知要小写。。。。。。。

文章讲述了在IT安全背景下,通过下载文件、二维码扫描、使用工具如binwalk解压rar文件,遇到base64加密和摩斯密码的解码过程,最终找到flag但需注意大小写规则。

文章讲述了在IT安全背景下,通过下载文件、二维码扫描、使用工具如binwalk解压rar文件,遇到base64加密和摩斯密码的解码过程,最终找到flag但需注意大小写规则。

2445

2445

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?